CVE-2025-12762, pgAdmin 4'te rutin bir veritabanı geri yüklemesini potansiyel bir sunucu ele geçirmeye dönüştüren kritik bir uzaktan kod yürütme (RCE) güvenlik açığıdır. pgAdmin sunucu modunda çalışırken ve PLAIN formatındaki PostgreSQL döküm dosyalarını geri yüklerken, bir saldırgan pgAdmin çalıştıran ana bilgisayara rastgele sistem komutları enjekte etmek ve yürütmek için geri yükleme işlem hattını kötüye kullanabilir. CVSS v3.1 skorunun 9.1 olması ve pgAdmin'in en yaygın kullanılan PostgreSQL yönetim araçlarından biri olması nedeniyle bu teorik bir hata değil, yamalanmadığı takdirde gerçekleşmeyi bekleyen yüksek öncelikli bir olaydır. (NVD)

CVE-2025-12762 Nedir?

CVE-2025-12762, uygulama şu şekilde yapılandırıldığında 9.9 sürümüne kadar ve 9.9 sürümü dahil olmak üzere pgAdmin 4'ü etkiler sunucu modu. Bu modda pgAdmin, DBA'lar, DevOps ve SRE ekipleri tarafından ortamlar arasında birden fazla PostgreSQL örneğini yönetmek için kullanılan merkezi bir web konsolu olarak çalışır. (OpenCVE)

Güvenlik açığı, aşağıdakiler kullanılarak yapılan geri yükleme işlemleri sırasında tetiklenir PLAIN formatlı SQL döküm dosyaları. Bu dökümleri yalnızca SQL içeriği olarak ele almak yerine, pgAdmin'in sunucu modundaki geri yükleme modülü, girdiyi, dökümdeki saldırgan kontrollü verilerin komut yürütmeye dahil edilmesine izin verecek şekilde işler. Sonuç olarak, kötü niyetli bir döküm doğrudan aşağıdakilere yol açabilir keyfi kod yürütme pgAdmin'in çalıştığı ana bilgisayarda. (Siber Güvenlik Haberleri)

CVE-2025-12762 için CVSS vektörü şöyledir AV:N/AC:L/PR:L/UI:N/S:C/C:H/I:L/A:LYani saldırı ağ tabanlıdır, düşük karmaşıklıktadır, yalnızca düşük ayrıcalıklar gerektirir, kullanıcı etkileşimi gerektirmez ve gizliliği ciddi şekilde etkilerken bütünlüğü ve kullanılabilirliği de etkileyebilir. (OpenCVE)

Etkilenen Sürümler ve Düzeltilmiş Sürüm

Kamu tavsiyelerine ve satıcı açıklamalarına göre, 9.9'a kadar ve 9.9 dahil pgAdmin 4 sürümleri sunucu modunda çalışırken ve PLAIN biçimli döküm dosyalarından geri yükleme yaparken savunmasızdır. (NVD)

Güvenlik rehberliği ve güvenlik açığı beslemeleri, yükseltmenin pgAdmin 4 sürüm 9.10 veya üstü CVE-2025-12762'yi tam olarak ele almak için gereklidir. Güncellenen sürüm geri yükleme hattını güçlendiriyor ve önceki sürümlerde RCE'yi mümkün kılan kod enjeksiyon yolunu kaldırıyor. (Proaktif İçgörüler)

Bu yükseltme tamamlanana kadar, aşağıdaki koşulları karşılayan herhangi bir pgAdmin örneğinin açık olduğu varsayılmalıdır:

- pgAdmin 4 ≤ 9.9 çalıştırılıyor

- Sunucu modunda yapılandırıldı

- PLAIN-format PostgreSQL döküm dosyalarından geri yükleme gerçekleştirme veya gerçekleştirebilme

Kök Neden: PLAIN Dump Geri Yükleme Sırasında Kod Enjeksiyonu

CVE-2025-12762'nin temel nedeni bir kod enjeksiyonu hatası Sunucu modunda PLAIN biçimli dökümler için geri yükleme mantığının içinde. pgAdmin bir geri yükleme düzenlediğinde, PostgreSQL yardımcı programları için komut çağrıları oluşturur ve dökümden türetilen yapılandırma, çalışma zamanı parametreleri ve kullanıcı kontrollü değerlerin bir kombinasyonunu iletir.

PLAIN biçimli dökümler için, pgAdmin'in geri yükleme modülü, dökümden türetilen belirli değerlerin güçlü doğrulama ve sanitizasyon olmadan geri yükleme komutuna aktarılmasının güvenli olduğunu hatalı bir şekilde varsayar. Güvenlik araştırmaları ve tavsiyeleri bunu şu şekilde açıklamaktadır PLAIN biçimli döküm dosyalarından sunucu modu geri yüklemeleri sırasında kod enjeksiyonunun hatalı işlenmesi. (Siber Güvenlik Haberleri)

Pratikte bu şu anlama gelir:

- pgAdmin PLAIN formatında bir SQL döküm dosyasını kabul eder.

- Geri yükleme modülü, sistem düzeyinde geri yükleme komutları oluşturmak veya parametrelendirmek için dökümün bazı kısımlarını işler.

- Sanitizasyon yetersiz olduğundan, kötü amaçlı yükler amaçlanan argüman bağlamından çıkabilir ve ana bilgisayarda gerçek komutlar olarak yorumlanabilir.

Saldırganın bakış açısından PLAIN dökümü, kabuk komutlarını geri yükleme hattına kaçırmak için bir araç haline gelir. Geri yükleme çalıştığında, bu komutlar genellikle bir veritabanı veya platform ortamında güçlü bir konum olan pgAdmin işleminin ayrıcalıklarıyla yürütülür. (Dbugs)

Bu Güvenlik Açığı Neden Bu Kadar Tehlikeli?

Bazı özellikler CVE-2025-12762'yi gerçek dünyadaki dağıtımlar için özellikle tehlikeli kılmaktadır:

İlk olarak ağa erişilebilir ve sadece düşük ayrıcalıklar pgAdmin'de. Geri yükleme izinlerine sahip daha düşük seviyeli bir kullanıcı olarak kimlik doğrulaması yapabilen veya böyle bir hesabı ele geçiren bir saldırgan, pgAdmin web kullanıcı arayüzünde daha fazla yükseltmeye ihtiyaç duymadan güvenlik açığından yararlanabilir. (CCB Safeonweb)

İkinci olarak, istismar yolu bir meşru operasyonel iş akışı: veritabanlarını döküm dosyalarından geri yüklemek. Birçok kuruluş bu iş akışını çalışma kitapları, CI/CD işleri veya rutin DBA görevleri aracılığıyla otomatikleştirir veya yarı otomatik hale getirir. Bu durum, özellikle de izleme geri yükleme işlemlerine odaklanmıyorsa, kötü amaçlı yüklerin beklenen etkinlikle karışmasını kolaylaştırır.

Üçüncü olarak, etki ana bilgisayar düzeyinde kod yürütme. Başarılı bir istismar sadece bir veritabanını bozmakla kalmaz; saldırgana altta yatan sunucuda bir dayanak noktası sağlayabilir, buradan diğer sistemlere dönebilir, ek araçlar bırakabilir, sırları toplayabilir veya yedekleme ve geri yükleme işlemlerini geniş ölçekte kurcalayabilir. (siteguarding.com)

Gerçekçi Saldırı Senaryoları

Birden fazla ekibin merkezi bir web konsolunu paylaştığı çok kiracılı bir pgAdmin dağıtımı düşünün. Temel geri yükleme ayrıcalıklarına sahip kötü niyetli veya güvenliği ihlal edilmiş bir kullanıcı, özel olarak hazırlanmış PLAIN formatında bir SQL dökümü hazırlar. Döküm normal bir yedekleme dosyası gibi görünür, ancak güvenlik açığı bulunan geri yükleme modülüne uygun bir şekilde yükler içerir. Saldırgan dökümü yüklediğinde ve pgAdmin'de bir geri yükleme başlattığında, yük tetiklenir ve ana bilgisayarda rastgele komutlar çalıştırır.

Alternatif olarak, veritabanı geri yüklemelerinin CI/CD ardışık düzenlerine entegre edildiği bir DevOps ortamı düşünün. Bir derleme aracısını veya artifact deposunu ele geçiren bir saldırgan, meşru bir dökümü, istismarı taşıyan silah haline getirilmiş bir PLAIN dökümü ile değiştirebilir. Boru hattı bir sonraki çalışmasında veya bir DBA bu dökümü pgAdmin aracılığıyla kullandığında, kod yürütme işlemi normal bir geri yükleme adımı gibi görünen bir işlemin içinde görünmez bir şekilde gerçekleşir. (CCB Safeonweb)

Bulut veya kapsayıcılı ortamlarda bu, kapsayıcılar arasında yanal harekete, veritabanı veya bulut API'leri için kimlik bilgilerinin çalınmasına veya birden fazla hizmetin bütünlüğünü etkileyen kritik yapılandırmanın kurcalanmasına izin verebilir.

Yer tutucu: CVE-2025-12762 için Kavram Kanıtı (PoC)

⚠️ Bu bölüm kasıtlı olarak bir yer tutucudur. Yayınladığınızda bunu kendi laboratuvarda test edilmiş PoC'nizle değiştirin ve her zaman sorumlu ifşa ve kullanım uygulamalarını izleyin.

CVE-2025-12762 için # PoC (yer tutucu)

# -----------------------------------

# 1. Varsayımlar:

# - Sunucu modunda çalışan güvenlik açığı bulunan pgAdmin 4 (<= 9.9)

# - Saldırganın geri yükleme izni olan düşük ayrıcalıklı hesabı var

# 2. Kötü amaçlı PLAIN biçimli döküm:

# - Geri yükleme hattında komut enjeksiyonuna neden olan hazırlanmış içerik gömme

# 3. İstismar:

# - pgAdmin kullanıcı arayüzü üzerinden döküm yükleme

# - Geri yüklemeyi tetikleyin ve ana bilgisayarda keyfi komut yürütülmesini gözlemleyin

# Laboratuvar döküm içeriğinizi ve adım adım PoC'yi buraya ekleyin.

# Sahibi olmadığınız veya açıkça kontrol etmediğiniz sistemleri HEDEF ALMAYIN.

PoC'yi kontrollü bir ortamla (yerel sanal makine, konteyner veya özel laboratuvar) sınırlı tutarak, gerçek verileri veya altyapıyı riske atmadan güvenlik açığının etkisini güvenli bir şekilde inceleyebilirsiniz.

Olası İstismar Nasıl Tespit Edilir?

CVE-2025-12762'nin istismarını tespit etmek için aşağıdakilerin ilişkilendirilmesi gerekir olayları geri yükleme ile pgAdmin'de olağandışı sistem etkinliği ana bilgisayarda.

Ana bilgisayar tarafında, işletim sistemi, EDR ve süreç izleme araçlarından gelen günlükleri inceleyin. pgAdmin geri yükleme işlemlerine yakın zamansal yakınlıkta ortaya çıkan kabuk işlemlerini veya komutlarını arayın. Bir veritabanı geri yüklemesi sırasında kabukların, komut dosyası yorumlayıcılarının, indirme yardımcı programlarının veya arşiv araçlarının beklenmedik şekilde çağrılması son derece şüpheli olarak ele alınmalıdır. (siteguarding.com)

pgAdmin tarafında, tanımlamak için uygulama günlüklerini inceleyin:

- Olağandışı kullanıcılar veya hizmet hesapları tarafından başlatılan geri yükleme işlemleri

- Kısa bir süre içinde aynı kullanıcıdan birden fazla geri yükleme denemesi

- Beklenmedik döküm konumlarından geri yükler (örneğin, geçici yükleme dizinleri, harici paylaşımlar veya kullanıcı tarafından sağlanan arşivler)

pgAdmin geri yükleme günlüklerini ana bilgisayar düzeyindeki anormalliklerle ilişkilendirmek, genellikle iyi huylu etkinliği CVE-2025-12762'yi kötüye kullanan bir istismar zincirinden ayırt etmenin en iyi yoludur.

Ağ telemetrisi ve DNS günlükleri başka bir katman ekleyebilir. Bir geri yükleme olayı güvenilmeyen etki alanlarına veya IP'lere giden bağlantılarla aynı hizadaysa (örneğin, ikinci aşama araçları indiren bir yükün parçası olarak), bu, geri yüklemenin rutin bir bakım işleminden ziyade bir arka kapı olarak kullanıldığının güçlü bir göstergesidir. (Günlük Siber Güvenlik)

Acil Hafifletme ve Uzun Vadeli Güçlendirme

CVE-2025-12762 için birincil düzeltme açıktır: pgAdmin 4'ü 9.10 veya üzerine yükseltme. Bu, geri yükleme modülündeki savunmasız davranışı ortadan kaldırır ve doğrudan RCE vektörünü kapatır. (Proaktif İçgörüler)

Yükseltme tam olarak devreye alınmadan önce -ya da derinlemesine savunma önlemi olarak- kuruluşlar birkaç ek kontrol uygulamalıdır:

Birincisi, sunucu moduna erişimi zorlaştırın. pgAdmin sunucu modu erişimini güvenilir ağlar veya VPN'lerle sınırlandırın; güçlü kimlik doğrulama ve rol tabanlı erişim kontrolü uygulayın; ve geri yükleme işlemlerini gerçekleştirmesine izin verilen kullanıcı veya hizmet sorumlularının sayısını azaltın.

İkincisi, PLAIN biçimli dökümleri güvenilmeyen girdi olarak ele alın. "Dahili" kaynaklardan gelseler bile, sağlama toplamı doğrulaması, imzalı eserler veya döküm dosyalarının oluşturulması ve depolanması için kontrollü işlem hatları gibi kontroller uygulayın. Mümkünse, geri yükleme iş akışlarını kullanıcı kontrollü komut yapısına daha az maruz kalan biçim ve süreçlerle sınırlandırın. (Siber Güvenlik Haberleri)

Üçüncü olarak, uygulayın ana bilgisayar düzeyinde izolasyon. pgAdmin'i azaltılmış ayrıcalıklara ve güçlü sandboxing'e (AppArmor, SELinux, systemd sandboxing veya konteyner izolasyonu) sahip güçlendirilmiş ana bilgisayarlarda veya konteynerlerde çalıştırın. İstismar gerçekleşirse, bu katmanlar patlama yarıçapını sınırlar ve yanal hareketi zorlaştırır.

Son olarak, CVE-2025-12762'yi mevcut güvenlik açığı yönetim programıDahili danışmanlıklarda, tarama politikalarında ve yama SLA'larında göründüğünden emin olun. Geçici yükseltmelere güvenmek yerine maruz kalmayı açıkça izleyin.

CVE-2025-12762'yi Güvenle Yeniden Üretmek ve Doğrulamak için Penligent Kullanımı

Güvenlik ekipleri ve saldırgan güvenlik mühendisleri için CVE-2025-12762 hakkında sadece okumak yeterli değildir. Genellikle şunları yapmanız gerekir sorunu yeniden oluşturunpaydaşlara etkisini gösterin ve düzeltmelerin etkili olduğunu doğrulayın - istismar yüklerini elle hazırlamak için günler harcamadan.

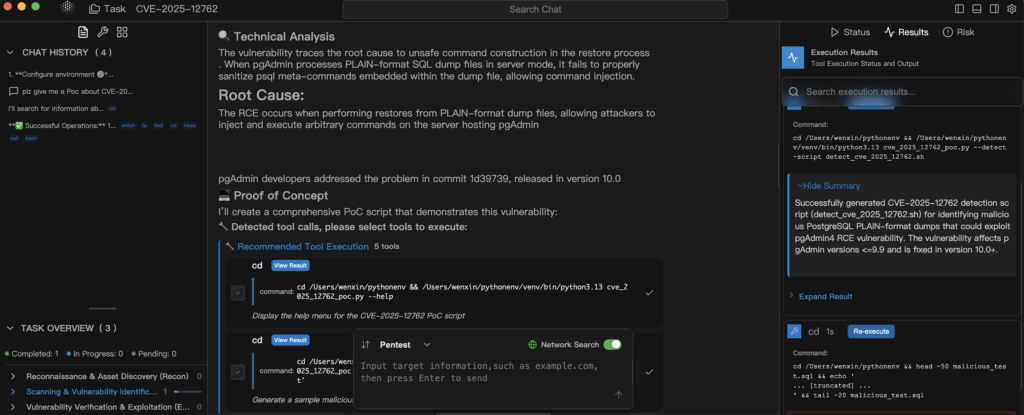

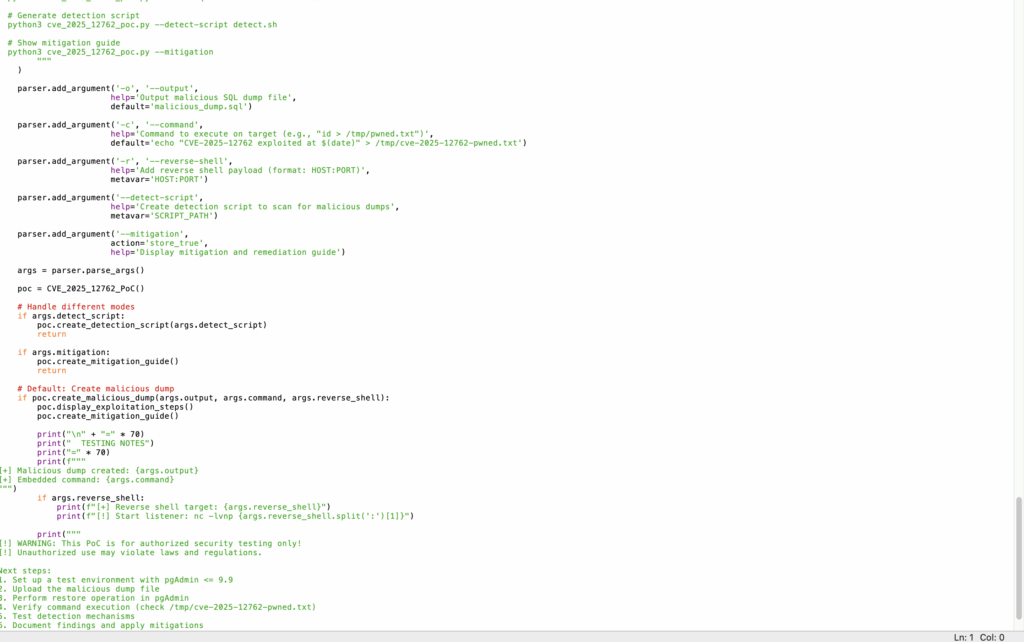

İşte burası Penligentajansal bir yapay zeka pentest platformu, iş akışını hızlandırabilir. PoC'yi sıfırdan manuel olarak yazmak yerine, güvenlik açığını tekrarlanabilir bir boru hattında bir test durumu olarak ele alabilirsiniz:

Gerçek pgAdmin dağıtımınızı yansıtan bir laboratuvar ortamı tanımlayarak başlayın: aynı sürüm (≤ 9.9), sunucu modu yapılandırması ve benzer ağ topolojisi. Penligent içinde, aracıya CVE tanımlayıcısını (CVE-2025-12762) ve üst düzey açıklamayı verirsiniz-"pgAdmin sunucu modunda PLAIN biçimli PostgreSQL döküm dosyalarını geri yüklerken RCE." Yapay zeka daha sonra genel teknik ayrıntıları toplamak ve kötü niyetli bir PLAIN dökümü için aday bir PoC yapısı sentezlemek için araçları zincirler.

Penligent buradan otomatik olarak özel bir PoC yükü ve pgAdmin'in web kullanıcı arayüzü aracılığıyla geri yüklemenin nasıl yükleneceği ve tetikleneceği de dahil olmak üzere adım adım bir yürütme planı oluşturabilir. Körü körüne kod çalıştırmak yerine, döngüde insan olarak kalırsınız: önerilen yükü gözden geçirir, ortam parametrelerini ayarlar ve istismarın yalnızca kontrollü laboratuvarınızda çalıştığını onaylarsınız.

İstismar doğrulandıktan sonra Penligent, alıştırmayı bir istismara dönüştürmenize yardımcı olabilir. regresyon testi. pgAdmin 9.10+ sürümüne yükselttikten veya geri yükleme iş akışınızı yeniden tasarladıktan sonra, aynı PoC senaryosunu yeniden çalıştırabilirsiniz. İstismar artık kod yürütme sağlamıyorsa, platform başarılı bir hafifletme kaydeder. Hala çalışıyorsa (örneğin, yanlış yapılandırılmış bir örnek veya gözden kaçan bir yükseltme nedeniyle), Penligent kalan riski işaretler ve hangi ortamın hala savunmasız olduğunu belirlemenize yardımcı olur.

Penligent, yapay zeka tarafından üretilen PoC iskelesini insan gözetimiyle birleştirerek ekiplerin fırsatçı saldırganlardan daha hızlı hareket etmesini sağlar ve CVE-2025-12762 gibi güvenlik açıklarını yapılandırılmış ve denetlenebilir bir şekilde bulur, silahlandırır ve emekliye ayırır.

Daha Büyük Resim: Veritabanı ve Yapay Zeka Güdümlü Otomasyon için Dersler

CVE-2025-12762 şu hususları hatırlatır idari araçlar saldırı yüzeyinizin bir parçasıdırpgAdmin 4, PostgreSQL yönetimini daha basit ve daha güçlü hale getirmek için var, ancak karmaşıklık ve yetersiz girdi doğrulaması bu gücü size karşı çevirebilir. (siteguarding.com)

Güvenlik açığı aynı zamanda daha geniş bir eğilimle de bağlantılıdır: kuruluşlar Yapay zeka güdümlü otomasyon-Altyapıları, veritabanlarını ve güvenlik araçlarını yöneten yapay zeka yardımcı pilotları ve aracıları da dahil olmak üzere, "kullanıcı amacını" "sistem komutlarına" dönüştüren katmanların sayısında patlama yaşanıyor. Bu katmanlar ister pgAdmin, ister bir AI pentest ajanı veya bir CI/CD sistemi içinde yaşıyor olsun, hepsi şu varsayım altında tasarlanmalıdır:

- Yedekleme dosyaları ve yapılandırma eserleri doğası gereği güvenilir değildir

- Kabuk komutlarına kullanıcı tarafından etkilenen herhangi bir veri yolu potansiyel bir enjeksiyon vektörüdür

- Yüksek ayrıcalıklı otomasyon kritik altyapı olarak ele alınmalıdır

Veritabanı, güvenlik ve platform ekipleri için eylem öğeleri bu nedenle iki yönlüdür. Birincisi, yama ve sertleştirme: tüm pgAdmin örneklerini sabit bir sürüme getirin, sunucu modunu kısıtlayın ve geri yükleme iş akışlarını kilitleyin. İkincisi, testleri operasyonel hale getirinKritik CVE'ler için sürekli olarak istismar senaryoları oluşturmak, çalıştırmak ve yeniden çalıştırmak için Penligent gibi platformları kullanın, böylece CVE-2025-12762 gibi güvenlik açıkları, saldırganlar bunları gerçek bir olaya zincirlemeden önce yakalanır, gösterilir ve ortadan kaldırılır.