Uygulama veya yapay zeka odaklı güvenlik alanında yeterince uzun süre çalışırsanız, "IDOR" sadece başka bir moda sözcük olmaktan çıkar ve her yerde gördüğünüz yinelenen bir modele dönüşür: API'ler, mobil arka uçlar, SaaS panoları, yönetici panelleri, hatta dahili araçlar.

CVE-2025-13526, bir bilgisayar korsanının Güvensiz Doğrudan Nesne Referansı (IDOR) egzotik bir protokolün derinliklerinde saklanmıyor, yaygın olarak kullanılan bir WordPress eklentisiBir URL parametresini değiştirmek isteyen herkese müşteri verilerini sessizce ifşa ediyor.wiz.io)

Bu makale şu konulara dikkat çekiyor Bir sınıf olarak IDORve kullanır CVE-2025-13526 somut, modern bir örnek olarak. Amaç sadece "bir eklentide bir hata vardı" diye özetlemek değil, yapay zeka öncelikli bir dünyada güvenliği nasıl tasarlayacağımız, test edeceğimiz ve otomatikleştireceğimiz konusunda pratik dersler çıkarmaktır.

IDOR ve Bozuk Nesne Düzeyinde Yetkilendirme, Sis Kelimesi Olmadan

OWASP API Güvenliği 2023'te, ilk madde-API1: Bozuk Nesne Seviyesi Yetkilendirmesi-API döneminden kalma bir isimdir ve çoğumuzun hala IDOR.(OWASP)

Mekanikler son derece basit:

- Uygulama bir çeşit nesne tanımlayıcısı istekte:

order_id,kullanıcı_id,ticket_id,mesaj_idve benzeri. - Arka uç, bir kaydı aramak için bu tanımlayıcıyı kullanır.

- Kimlik kodunun çözülmesi ile veri döndürülmesi arasında bir yerde, kimse "bu arayanın bu nesneye erişim izni var mı?" diye sormaz.

OWASP'ın API1 ve API güvenlik ekiplerinin yazıları gibi apisecurity.io ve Traceable aynı temel fikri tanımlar: bir saldırgan kendi nesnesinin kimliğini başka bir kimlikle (sıralı tamsayı, UUID, her neyse) değiştirir ve uygulama neşeyle başkasının verilerini döndürür(API Güvenlik Haberleri)

MITRE'nin CWE-639 (Kullanıcı Kontrollü Anahtar Üzerinden Yetkilendirme Bypass'ı) bu örüntüyü resmi olarak ele almakta ve hatta "IDOR" teriminin aşağıdakilerle büyük ölçüde örtüştüğünü belirtmektedir Bozuk Nesne Seviyesi Yetkilendirmesi (BOLA).(CWE)

IDOR akıllıca değildir. Doktora veya seri hale getirme araçları zinciri gerektirmez. Tehlikelidir çünkü:

- Hızlı ürün yinelemesi sırasında tanıtılması kolaydır.

- Genellikle yüzeysel testlerden geçer.

- Saldırganlar için güzel bir şekilde ölçeklenir: tek bir uç nokta, basit bir komut dosyası, binlerce kayıt.

CVE-2025-13526 ne yazık ki bir ders kitabı örneğidir.

Bir Bakışta CVE-2025-13526: Bir WordPress "Sipariş için Sohbet" Eklentisinde IDOR

Wiz, Wordfence, OpenCVE ve diğer izleyicilere göre, CVE-2025-13526 'de bir IDOR'dur. Sipariş için Tek Tıkla Sohbet WordPress için eklenti. Aşağıdakiler dahil tüm sürümler 1.0.8 etkilenir; sorun şu adreste düzeltilmiştir 1.0.9.(wiz.io)

Savunmasız fonksiyonun adı wa_order_thank_you_override. Başarılı bir ödeme işleminden sonra müşteriler, URL'sinde bir "teşekkür ederim" sayfası bulunan bir sayfaya yönlendirilir. order_id parametresini alır. İşlev bu parametreyi alır, sırayı arar ve bir özet oluşturur-mevcut ziyaretçinin gerçekten bu siparişin sahibi olduğunu doğrulamadan.

Birden fazla kaynak aynı etki üzerinde birleşmektedir: kimliği doğrulanmamış bir saldırgan order_id ve kişisel olarak tanımlanabilir bilgiler de dahil olmak üzere diğer müşterilerin sipariş ayrıntılarını görüntüleyebilir.wiz.io)

CVE-2025-13526: Anahtar Özellikler

| Saha | Değer |

|---|---|

| CVE KIMLIĞI | CVE-2025-13526 |

| Ürün | OneClick Chat to Order WordPress eklentisi |

| Etkilenen sürümler | ≤ 1.0.8 |

| İçinde düzeltildi | 1.0.9 |

| Güvenlik açığı türü | IDOR / Bozuk Nesne Seviyesi Yetkilendirmesi (BOLA) |

| CWE eşleme | CWE-200 (Bilgi Maruziyeti), CWE-639 (Kullanıcı Kontrollü Anahtar) |

| Saldırı vektörü | Ağ (uzak), kimliği doğrulanmamış |

| Karmaşıklık | Düşük (basit parametre kurcalama) |

| Etki | Müşteri PII ve sipariş içeriğinin ifşa edilmesi |

| CVSS v3.1 | 7,5 (Yüksek) AV:N/AC:L/PR:N/UI:N/S:U/C:H/I:N/A:N |

| Birincil referanslar | NVD, CVE.org, Wiz, Wordfence, Positive Technologies, OpenCVE |

NVD ve CVE.org güvenlik açığını şu şekilde listeler "Hassas Bilgilerin Yetkisiz Bir Aktöre Açığa Çıkması" (CWE-200)CVSS 7.5 yüksek puanı ile (NVD) Wordfence'in tavsiyesi daha da açık sözlü:

"OneClick Chat to Order <= 1.0.8 - Kimliği Doğrulanmamış Hassas Bilgiye Güvensiz Doğrudan Nesne Referansı Maruziyeti."(Wordfence)

Başka bir deyişle: oturum açmaya gerek yok, sadece order_id URL'de.

Kaputun Altında: Bu IDOR Gerçekte Nasıl Çalışıyor?

Markalaşmayı bir kenara bırakalım ve temel modele bakalım.

Tipik bir WooCommerce tarzı teşekkür URL'si düşünün:

<https://shop.example.com/checkout/thank-you/?order_id=12345>

OneClick Chat to Order'ın güvenlik açığı bulunan sürümlerinde, bir kullanıcı bu URL'ye tıkladığında:

- Eklenti şunları okur

$_GET['order_id']. - E-ticaret arka ucundan (örneğin, WooCommerce) sipariş ister

12345. - Tamamen bu sipariş nesnesine dayalı bir "teşekkür / sipariş özeti" sayfası oluşturur.

- Mevcut ziyaretçinin kimliğinin doğrulanıp doğrulanmadığını veya sipariş sahibi olup olmadığını asla kontrol etmez

12345.

Bu mantığın basitleştirilmiş bir versiyonu şöyle görünebilir:

// Yalnızca örnekleme için savunmasız sözde kod

function wa_order_thank_you_override() {

$order_id = $_GET['order_id'] ?? null;

if (!$order_id) {

return; // veya bir yere yönlendir

}

// Siparişi kimliğe göre getir

$order = wc_get_order($order_id);

if (!$order) {

return; // sipariş bulunamadı

}

// ❌ Missing: mevcut kullanıcının bu siparişi görmesine izin verilip verilmediğini kontrol edin

// Sipariş ayrıntılarını içeren "teşekkür ederim" görünümünü oluştur

render_wa_thank_you_page($order);

}

Bu noktadan sonra sömürü apaçık ortadadır:

- Saldırgan bir teşekkür URL'si yükler (belki kendi siparişi, belki de tahmin edilen bir kimlik).

- Artırır veya azaltırlar

order_idve yenileyin. - Uygulama, her geçerli kimlik için başka bir müşterinin adını, e-postasını, telefonunu, adreslerini ve sipariş içeriğini döndürür.

Uç nokta kimliği doğrulanmış bir oturum gerektirmediğinden, çıta daha da düşüktür: tamamen kimliği doğrulanmamış bir saldırgan siparişleri kimliğe göre sıralayabilir.

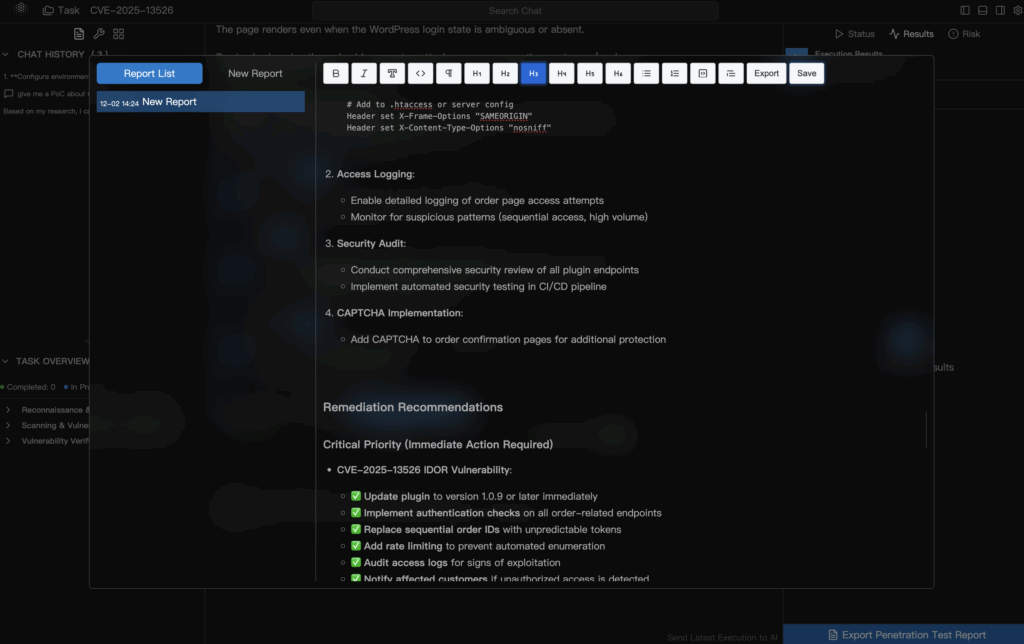

Düzeltme Neye Benziyor

Çözüm, yapısal olarak, çoğumuzun zaten yapmamız gerektiğini bildiği şeydir: kimliği doğrulanmış kullanıcıya nesne erişimini bağlama (veya o kullanıcıya bağlı güvenli bir belirteç) ve mantığı merkezileştirin.

Kavramsal olarak, daha sağlam bir versiyon gibi görünüyor:

// Hardened pseudocode for illustration only

function wa_order_thank_you_override() {

$order_id = $_GET['order_id'] ?? null;

if (!$order_id) {

return;

}

$order = wc_get_order($order_id);

if (!$order) {

return;

}

// Enforce ownership: either logged-in customer or verified guest

if (!current_user_can_view_order($order)) {

wp_die(__('You are not allowed to view this order.', 'oneclick-chat-to-order'), 403);

}

render_wa_thank_you_page($order);

}

function current_user_can_view_order($order) {

$user_id = get_current_user_id();

if ($user_id) {

// Logged-in customer: only allow if this is their order

return (int) $order->get_user_id() === (int) $user_id

|| current_user_can('manage_woocommerce'); // admin / support staff

}

// Guest orders should rely on WooCommerce's order key mechanism

$key_param = $_GET['key'] ?? null;

return $key_param && hash_equals($order->get_order_key(), $key_param);

}

Uygulamada, eklentinin 1.0.9 düzeltmesi WooCommerce'in misafir siparişi doğrulaması için mevcut mekanizmalarına dayanıyor ve uygun yetkilendirme kontrolleri ekliyor wa_order_thank_you_override.(wiz.io)

Asıl ders, bir fonksiyonda bir koşulun eksik olması değil yetkilendirme mantığı nesne düzeyinde tutarlı bir şekilde uygulanmak yerine dağınıktı.

IDOR Neden Ortaya Çıkmaya Devam Ediyor (Özellikle API ve Yapay Zeka Çağında)

IDOR/BOLA'nın modern analizlerini okursanız - ister OWASP'tan olsun, apisecurity.io, escape.tech, veya Traceable- aynı kalıbın tekrarlandığını göreceksiniz.(OWASP)

Birkaç yapısal neden:

- API'ler ve SPA'lar tasarım gereği kimlikleri açığa çıkarır Ön uçlar, mobil uygulamalar ve üçüncü taraf entegrasyonlarının tümü sabit tanımlayıcılara ihtiyaç duyar. Görmek doğal

/orders/12345veya{"order_id":12345}vahşi doğada. - Yetkilendirme bir "eklenti" olarak değerlendirilir Ekipler genellikle "giriş yapan ve misafir" terimleriyle düşünür ve şunu unutur oturum açmış iki farklı kullanıcının aynı uç noktaya farklı erişimlere ihtiyacı vardır. BOLA kimlik doğrulama ile ilgili değildir; bu arayanın söz konusu nesneye erişip erişemeyeceği ile ilgilidir.

- Mantık, denetleyicilere ve işleyicilere dağılmıştır Bir merkez yerine

canAccess(order, user)her erişim yolu için zorlanır, her işleyici kendi kısmi kontrollerini yapar. Er ya da geç, yollardan biri unutur. - Testler "mutlu yollara" doğru önyargılıdır QA ve hatta bazı pentest çalışmaları hala "A kullanıcısı A şeylerini yapar, B kullanıcısı B şeylerini yapar" üzerine odaklanmaktadır, "A kullanıcısı B'nin nesnelerine ID'leri tahmin ederek erişmeye çalışır" üzerine değil.

- Otomasyon nesne merkezli değil, uç nokta merkezli olma eğilimindedir Birçok tarayıcı her URL'yi ayrı bir varlık olarak ele alır, ancak BOLA ilişkiler: aynı uç nokta, farklı kimlikler, farklı nesneler.

Sonuç, istismarın "kendi URL'nizi alın, bir numarayı değiştirin, başkasının verilerini alın" şeklinde özetlendiği CVE'lerin (CVE-2025-13526 dahil) sürekli akışıdır.

Pratik Stratejiler: CVE'ye Dönüşmeden IDOR'u Bulma ve Düzeltme

Mühendislik ve güvenlik ekipleri için soru "IDOR kötü mü?" değildir - hepimiz kötü olduğu konusunda hemfikiriz. Asıl soru şudur Birini gönderme olasılığını sistematik olarak nasıl azaltacağınızı ve kaçınılmaz olarak bir şeyi kaçırdığınızda bunu nasıl tespit edeceğinizi.

1. Açıkça Nesne Düzeyinde Yetkilendirme için Tasarım

Kod ve mimari düzeyinde:

- Tedavi "bu nesneye kim erişebilir?" etki alanı modelinizde birinci sınıf bir soru olarak.

- Aşağıdakiler gibi merkezi işlevleri uygulayın

canViewOrder(sipariş, kullanıcı)veyaisAccountMember(hesap, kullanıcı)ve bir nesnenin okunduğu veya değiştirildiği her yerde bunları çağırın. - Denetleyiciler, görünümler ve yardımcı program yardımcıları arasında yetkilendirme mantığını yinelemekten kaçının.

2. Bozuk Nesne Düzeyinde Yetkilendirmeyi Tehdit Modelinizin Bir Parçası Yapın

Bir özelliği tasarladığınızda veya gözden geçirdiğinizde:

- Kimlikler aracılığıyla maruz kalınan tüm nesneleri tanımlayın (siparişler, sepetler, sohbetler, biletler, belgeler).

- Bu nesneleri okuyan veya yazan tüm kod yollarını sıralayın.

- Her bir yol için açıkça sorun: "Bu kimliği değiştirirsem, başka birinin verilerini görmemi ne engeller?"

OWASP'ın API1:2023 kılavuzu ve CWE-639'un taksonomisi burada faydalı çapalardır(OWASP)

3. Bir Saldırgan Gibi Test Edin: Çoklu Kullanıcı, Çoklu Oturum, Aynı Uç Nokta

Manuel testlerde:

- En az iki normal kullanıcı hesabı (A ve B) ve bir "no-auth" oturumu kullanın.

- Yol, sorgu, gövde veya başlıkta bir kimliğe atıfta bulunan her uç nokta için A'nın kimliklerini B'nin oturumundan gönderin ve bunun tersini yapın.

- HTTP durum kodlarında, yanıt boyutlarında ve gövde içeriğinde ince farklılıklar olup olmadığına bakın.

Otomatik testlerde, bunu yapabilen araçlar istersiniz:

- Tanımlayıcılarınızın şemasını öğrenin (örn,

order_id,messageId, UUID'ler). - Farklı oturum bağlamları altında mutasyona uğramış kimliklerle kaydedilen trafiği yeniden oynatın.

- Verilerin kiracı veya kullanıcı sınırları ötesine sızdığı durumları işaretleyin.

Yapay Zekanın Uygun Olduğu Yer: IDOR Keşfi ve Doğrulamasını Ölçeklendirmek için Penligent Kullanımı

IDOR ve CVE-2025-13526 da aşağıdakiler hakkında düşünmek için iyi bir mercektir Yapay zeka destekli güvenlik testi.

Modern uygulamalar dağınıktır:

- Çoklu ön uçlar (web, mobil, dahili araçlar).

- REST, GraphQL, WebSocket ve RPC uç noktalarının bir karışımı.

- Karmaşık kimlik modelleri (kullanıcılar, kiracılar, kuruluşlar, "çalışma alanları").

Her olası kimlik ve her olası erişim yolu hakkında manuel olarak mantık yürütmeye çalışmak, tam da makinelerin yardımcı olmasını isteyeceğiniz türden bir iştir.

İşte bu noktada Penligent İçeri gel.

Kaydedilen Trafikten IDOR Hipotezlerine

Penligent, yapay zeka destekli bir pentest platformu olarak inşa edilmiştir:

- API açıklamalarını ve canlı trafiği alın

- OpenAPI/Swagger özelliklerini, Postman koleksiyonlarını veya proxy yakalamalarını çekin.

- Muhtemel nesne tanımlayıcılarını belirlemek için LLM tabanlı analiz kullanın (

order_id,kullanıcı_id,chat_idvb.) ve bunları kaynaklarla eşleştirin.

- IDOR test planlarını otomatik olarak oluşturma

- Her bir aday uç nokta için aşağıdaki durumlarda test senaryoları sentezleyin:

- Kullanıcı A'nın kimlikleri, kullanıcı B'nin oturumu altında yeniden oynatılır.

- Misafir oturumları, kimliği doğrulanmış oturumların kimliklerini tekrar oynatır.

- Yetkisiz veri erişimine işaret eden yanıtlardaki farklılıkları arayın.

- Her bir aday uç nokta için aşağıdaki durumlarda test senaryoları sentezleyin:

- Gerçek etkiyi doğrulayın ve belgeleyin

- Şüpheli bir IDOR, CVE-2025-13526 gibi davrandığında -diğer kullanıcıların sipariş verilerini döndürdüğünde-Penligent bunu yapabilir:

- Kesin talepleri ve yanıtları kanıt olarak kaydedin.

- Açıkta kalan hassas alanları (isimler, e-postalar, adresler) ayıklayın.

- Davranışı belirli bir işleyici veya denetleyiciye bağlayan geliştirici dostu bir rapor oluşturun.

- Şüpheli bir IDOR, CVE-2025-13526 gibi davrandığında -diğer kullanıcıların sipariş verilerini döndürdüğünde-Penligent bunu yapabilir:

Güvenlik mühendisleri her testi elle hazırlamak yerine aşağıdakilere odaklanabilirler hipotezlerin gözden geçirilmesi, bulguların önceliklendirilmesi ve kalıcı düzeltmeler için geliştiricilerle birlikte çalışılması.

CVE-2025-13526'dan "Bu Bizim Yığınımızda Olabilir mi? "ye

CVE-2025-13526 bir WordPress eklentisi hatasıdır, ancak model aynı şekilde geçerlidir:

- SaaS gösterge tabloları ("/api/v1/reports/{reportId}").

- Dahili yönetici araçları ("/tickets/{id}/details").

- Mikro hizmetlerde makineden makineye API'ler.

Penligent tarzı bir iş akışı, daha yüksek değerli bir soru sormanızı sağlar:

"Bana yığınımızda CVE-2025-13526 gibi davranan bir şeyin olduğu her yeri gösterin."

Artık halka açık CVE'leri beklemekle sınırlı değilsiniz. Potansiyel IDOR'ların dahili, sürekli güncellenen bir haritasını elde edersiniz - sadece spekülasyonla değil, kanıtla.

Güvenlik ve Yapay Zeka Mühendisliği Ekipleri için Çıkarımlar

CVE-2025-13526 bu haftanın güvenlik açığı beslemeleri için güzel bir başlık, ancak daha derin dersler daha uzun ömürlü:

- IDOR bir mimarlık kokusudur, sadece bir eksiklik değil

EğerYetkilendirme mantığı dağınık ve isteğe bağlıysa, WordPress, Python, Go veya Rust'ta olsun, eninde sonunda kendi CVE-2025-13526'nızı göndereceksiniz. - BOLA bir "tasarım hatası" olarak ele alınmalıdır, bir uç vaka olarak değil OWASP'ın API1'inin listenin başında yer almasının bir nedeni var: gözden kaçırılması kolay ve kiracılar arasında PII sızdırdığında yıkıcı.OWASP)

- Otomatik testler sadece uç nokta farkındalığında değil, nesne farkındalığında da olmalıdır Her URL'ye bir kez tıklamak yeterli değildir. Gerçek IDOR testi, URL'leri tekrar oynatmak anlamına gelir. aynı URL altında farklı ile kimlikler farklı nesne kimlikleri.

- Yapay zeka yardımcı olabilir ve olmalıdır Penligent gibi platformlar test senaryoları oluşturma, ID'leri değiştirme ve yanıtları farklılaştırma gibi tekrarlayan işleri üstlenebilir, böylece insan mühendisler manuel olarak ince ayar yapmak yerine riski modellemeye ve savunmalar oluşturmaya zaman ayırabilir

order_idbir tarayıcıda.

Kullanıcı verilerini açığa çıkaran sistemler kuruyor veya güvenliğini sağlıyorsanız ve özellikle de güvenlik iş akışlarınızda yapay zeka odaklı otomasyonu deniyorsanız, CVE-2025-13526 başka bir WordPress başlığından daha fazlasıdır. Bu bir hatırlatma IDOR, yapay zeka ve insan uzmanlığının anlamlı bir şekilde ilerleyebileceği türden bir güvenlik açığıdırOtomatik parametre kurcalamayı güvenlik mühendisliği pratiğinizin kasıtlı, açıklanabilir ve tekrarlanabilir bir parçası haline getirin.