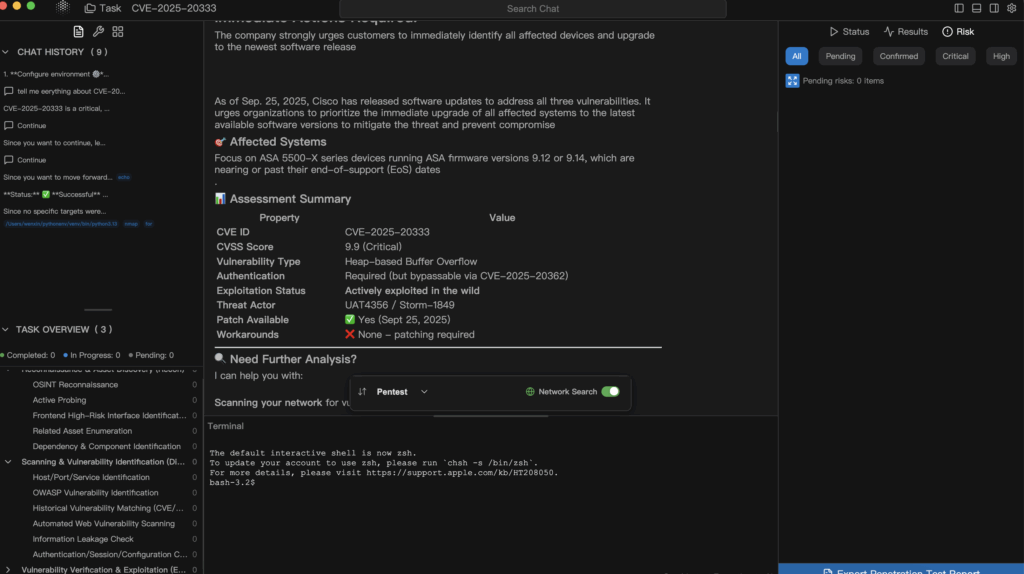

Olay bir manşetle başlamadı; iki dikkat çekici günlük satırı ve beklenmedik bir yeniden yükleme ile başladı. Nöbetçi ekibimiz WebVPN portalına gelen birkaç büyük HTTPS isteği gördü, ardından kutu uyarı vermeden geri geldi. Kimse "0 gün" demedi. Kanıtları topladık: paket yakalamalar, hizmet parmak izleri, sürüm dizeleri, maruz kalma envanteri. Birkaç dakika içinde bulmaca Cisco danışmanlığını işaret etti: CVE-2025-20333 üzerinde Cisco Secure Firewall ASA/FTD'de VPN web sunucusu (WebVPN/AnyConnect portalı). Satıcının yazısı şunları açıklamaktadır uzaktan kod yürütme uzaktaki bir saldırgan tarafından ulaşılabilir geçerli VPN kimlik bilgileriyle hazırlanmış HTTPS istekleri aracılığıyla ve takip güncellemeleri bir yeni saldırı varyantı ve raporları beklenmedik yeniden yüklemeler/DoS. Pek çok kuruluşun uzaktan erişim için kasıtlı olarak kullandığı bir arayüzde bu kelimeler basit bir direktif anlamına gelir: hemen harekete geçin. Tedavi et Cisco danışmanlığı, the NVD kaydıve Cisco'nun devam eden saldırılar sayfasını kanonik bağlantılarınız olarak kullanın; bunlar yönetime atıfta bulunduğunuz ve değişiklik biletlerinizin yörüngesinde olması gereken kaynaklardır.

Zor olan kısım nadiren "soyut olarak bunun ne kadar korkutucu olduğudur." Zor olan, hiçbir şeyi ateşe vermeden ortalama kontrol altına alma süresinden bir saat kısaltmaktır. Pratikte o bir saatte kazanırsınız: maruziyeti azaltırsınız, kabul edilebilir kanıtlar toplarsınız, yamaları sıralarsınız, gerilemeleri doğrularsınız ve ışıkları açık tutarsınız. Bu yazının geri kalanında bu çizgide sizinle birlikte yürüyeceğiz.

Bu neden bir "hafta sonu yaması" durumu değil?

Bu SSL WebVPN/AnyConnect portalı birçok ağda kasıtlı olarak açığa çıkar; uzaktan çalışma, satıcılar ve geçici yükleniciler için bir kapıdır. CVE-2025-20333 bu yüzeye tam olarak oturur ve yüksek erişilebilirlik ile yüksek değerli bağlam. Cisco'nun sonraki güncellemesinde bir yeni varyant ve beklenmedik yeniden yüklemelerBu da yamalanmamış bir ağ geçidinin sadece bir dayanak noktası değil, aynı zamanda mümkün olan en kötü iş saatini bekleyen uzaktan tetiklenebilir bir kesinti olduğu anlamına gelir. Önceliklendirme, tamamen silahlandırılmış bir zincirin herkese açık olup olmadığına göre değil, portalınızın açık olup olmadığına ve bu açıklığın ne kadar kritik olduğuna göre yapılmalıdır. Evet, yamalara ihtiyacınız var. Yamalardan önce yapmanız gerekenler pozlamayı geri çekin ve kutunun şu anda nasıl göründüğünü yakalayın.

Etkilenen nedir ve döngü gerçek anlamda nasıl kapatılır?

Blog yankı odasını unutun ve kendinize dağıtımınız için önemli olan tek soruları yanıtlayan tek bir sayfa verin.

| Gerçekten cevaplanmasını istediğiniz soru | Uygulanabilir sonuç |

|---|---|

| Böcek tam olarak nerede? | Bu WebVPN/AnyConnect portalı içinde ASA/FTD oturum içi HTTP(S) isteklerini işler. Bu sizin yayınlanmış uzaktan erişim yüzeyinizdir. Cisco'nun tavsiyesine ve NVD kaydına göre doğrulayın. |

| Ön koşullar vs. söylenti | Cisco eyaletleri doğrulandı sömürü; araştırmacılar zincirleme ile CVE-2025-20362 belirli kurulumlarda önkoşulları gevşetmek için. Zincirleri tehdit modellemesi için kullanın, satıcının zincirlerini değiştirmek için değil İlk Sabit matris. |

| Neden yeniden yüklemeler/DoS raporları? | Cisco'nun güncellemeleri yeni varyant sinyalleri ve anormal yeniden yüklemelerin saha raporları. İşte tam da bu nedenle maruz kalma minimizasyonu size zaman kazandırır; değişkenler bakım aralığınızı umursamaz. |

| Hafifletmeler buna değer mi? | Evet, fren olarak. İstemcisiz WebVPN'i devre dışı bırakmak ve IKEv2 istemci hizmetlerini gözden geçirmek, siz yamaları hazırlarken patlama yarıçapını azaltır. Hafifletmeler düzeltme değildir. |

| Düzeltmeyi nasıl yapacağız? | Kullanın Cisco Yazılım Denetleyicisi tanımlamak için İlk Sabit sürümler. Önce/sonra parmak izlerini ve sürüm dizelerini dipnotlar olarak değil, denetim eserleri olarak değerlendirin. |

O ilk saatte aslında ne yaptık?

Müdahaleyi, en fazla risk azaltımı için en az zaman harcamak üzere tasarlanmış üç hamleye böldük.

Maruziyeti kısıtlayın. Değişiklik penceresi içinde ve iş onayıyla, WebVPN giriş noktalarını azalttık veya geçici olarak devre dışı bıraktık ve IKEv2 istemci hizmetlerini arayüzler arasında gezdirdik. Seksi değil, ancak değişiklik biletine eklediğiniz birkaç satır "şansımız yaver gitti" ile "kendimizi daha az hedef alınabilir hale getirdik" arasındaki farktır.

terminali yapılandır

no webvpn ! istemcisiz WebVPN'i şimdilik devre dışı bırakın (treniniz için Cisco kılavuzunu izleyin)

crypto ikev2 enable outside ! arayüz başına maruz kalma ve politikayı gözden geçirme/ayarlama

ÇIKIŞ

bellek yazma

Şimdiki zamanı fotoğraflayın. Taban çizgisini belgelemeden önce yamanın uygulanmasını beklemeyin. Banner'ları, başlıkları ve portal sayfasının ilk 30 satırını çekin, böylece zaman damgalı bir "önce" setiniz olur. Yama yaptıktan sonra, aynı eserleri tekrar çekin; argümanlar farklı gerçekler karşısında ölme eğilimindedir.

# Bağlantı noktalarını ve hizmet sürümlerini tanımlama

nmap -sV -p 443,8443,9443

# Tanınabilir portal yollarını getirin (yollar değişebilir; bunlar açıklayıcıdır)

curl -k -I https:///+webvpn+/index.html

curl -k https:///+webvpn+/index.html | head -n 30

Yamalamayı denetlenebilir hale getirin. Biletimiz dört kova kanıt taşıyordu: önce / sonra parmak izleri, kesin sürüm dizeleri ve görüntü adları, değişiklik penceresi ve onayları ve imzalı bir iş etki beyanı. Bir sonraki varyant geldiğinde, bu kanıtları başka bir blog yazısından daha çok isteyeceksiniz.

Saldırı yolları hakkında nasıl düşünmeli ve bir laboratuvarda nasıl doğrulamalı

Bir laboratuvarda, bir geçerli test hesabı ve gerçek bir WebVPN oturumu oluşturun, böylece doğru bağlamda yaşarsınız. Buradan, portal uç noktalarında hazırlanmış girdileri kullanın ve aşağıdakileri izleyin anormal yeniden yüklemeler, ayrıcalık yanlış adımları veya durum-makine karışıklığı. Gerçek cihazlar ve trenler farklılık gösterdiğinden, "çalışıyor gibi görünüyor" ifadenizin Cisco'nun sabit sürüm matrisiTek sağlam iddialar, sabit bir görüntüyle eşleştirebileceğiniz iddialardır.

Takımlama için, üçlü bir HTTP transkriptleri, PCAP ve konsol günlükleri hikayeyi temiz bir şekilde anlatır. Aşağıdaki kod parçası bir istismar değildir; oturuma bağlı istekleri gösteren bir iskelettir. Uç noktaları ve parametreleri yetkili hedefinize göre uyarlayacaksınız.

i̇thalat talepleri̇

base = "https://"

s = requests.Session()

s.verify = False Yalnızca # laboratuvarı; güvenli ve kontrollü tutun

# Kimlik doğrulaması yaptığınızı ve oturum çerezini yakaladığınızı varsayalım

s.cookies.set("webvpnCookie", "")

payload = {"kw": "A" * 8192, "redir": "/+CSCOE+/portal.html"} # sadece açıklayıcı alanlar

r = s.post(f"{base}/+webvpn+/index.html", data=payload, timeout=10)

print(r.status_code, r.headers.get("X-Device-Id"))

print(r.text[:2000])

Eğer keşfetmek istiyorsanız zincirleme gerçekçi, taklit CVE-2025-20362 önce beklenmedik bir yer edinmek ve ardından 20333'ü denemek için. Ancak iyileştirme çalışmalarınızı İlk Sabit Görüntüler; araştırma odaklı zincirler modelinizi genişletir, satıcının temelini değiştirmez.

Tek seferlik bir olayı tekrarlanabilir bir kasa dönüştürmek

Her olay, bir sonrakini sıkıcı hale getirmek için bir fırsattır. Kabloladık keşif → tetikleyici → kanıt → regresyon → rapor tek bir şerit halinde. Çevre taramaları sırasında aday WebVPN uç noktalarını etiketleriz; doğrulama sırasında çoklu kodlanmış girişler ve durum-makine tekrarlarıanomaliler ortaya çıktığında otomatik olarak topluyoruz HTTP transkriptleri, PCAP'ler, çökme/yükleme olayları ve konsol günlükleri; yama sonrası bir A/B regresyonu. Sonuç kahramanlık değil; birileri her "bu varyant yeni mi?" dediğinde size geri ödeme yapan sessiz, güvenilir bir döngü.

Penligent kullanıyorsanız, önce insanı ve kanıtı döngünün içinde tutun

Penligent sizden araç zincirinizi terk etmenizi istemez. Kanıt öncelikli otomasyonu halihazırda çalışma şeklinize yapıştırır. Temsilciler, kimliği doğrulanmış oturumlar içindeki parametreleri numaralandırır ve değiştirir; mühendisler şüpheli davranışları gerçek zamanlı olarak karara bağlar; başarılı yollar kuruluş düzeyinde regresyon testleri Bir sonraki ASA/FTD yükseltmesinde otomatik olarak çalışacak. Ve bir değişiklik kurulunu ikna etmeniz gerektiğinde Cisco danışmanlığı, the NVD kaydıve devam eden saldırılar sayfa - bugün atıfta bulunmanız gereken kaynaklarla aynı.

Yetkili bağlantılar

- Cisco Güvenlik Danışmanlığı - cisco-sa-asaftd-webvpn-z5xP8EUB: https://sec.cloudapps.cisco.com/security/center/content/CiscoSecurityAdvisory/cisco-sa-asaftd-webvpn-z5xP8EUB

- NVD - CVE-2025-20333: https://nvd.nist.gov/vuln/detail/CVE-2025-20333

- Cisco - Cisco Güvenlik Duvarlarına Karşı Devam Eden Saldırılar: https://sec.cloudapps.cisco.com/security/center/resources/continued-attacks-cisco-firewalls

CVE'den nasıl yararlanılır