Kimsenin görmek istemediği manşet

Güvenlik dünyası sık sık savunucuları tedirgin eden manşetlerle uyanır: "iOS 0-Day Exploit Vahşi Doğada Aktif Olarak Kullanılıyor." 2025 yılının başlarında bu manşetin bir adı vardı: CVE-2025-24085.

Bu güvenlik açığı teorik değil. Apple tarafından onaylandı, yamalar çıkmadan önce aktif istismarla ilişkilendirildi ve şimdi - halka açık araştırmalar sayesinde - PoC ayrıntıları dolaşıyor. Bu kombinasyon CVE-2025-24085'i sadece araştırmacılar için bir merak konusu değil, aynı zamanda Apple ağırlıklı filoları yöneten kurumsal savunucular için kırmızı alarm öğesi haline getiriyor.

Kusurun saklandığı yerde

CVE-2025-24085 içeride gizleniyor CoreMediaApple'ın medya işleme yığınının çoğuna güç veren alt sistem. CoreMedia sadece video oynatmakla ilgili değildir. İşlemler arasındaki iletişimin temelini oluşturur, meta veri ayrıştırma işlemini gerçekleştirir ve aşağıdaki gibi alt düzey çerçeveler arasında köprü kurar AVFoundation ve MediaToolbox üst düzey API'ler ile.

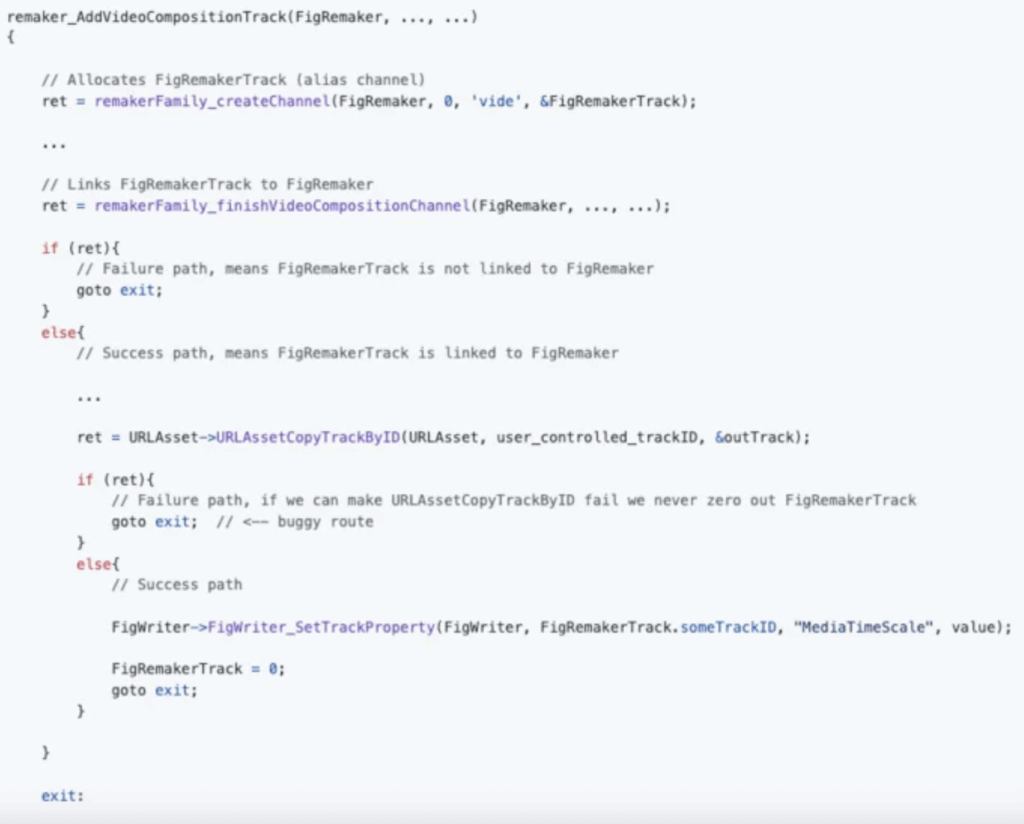

Araştırmacılar sorunun izini Remaker alt sistemi MediaToolbox içinde, özellikle FigRemakerTrack nesneleri yönetilir. Hazırlanmış, sınır dışı bir trackIDsaldırgan, bir parça nesnesinin başka bir yerde hala referans alınırken erken serbest bırakılmasını tetikleyebilir. Bu bir saldırganın ders kitabı tanımıdır. kullanım sonrası serbest (UAF) hata - herhangi bir kodda yeterince tehlikeli, ancak özellikle içinde riskli mediaplaybackdiOS'ta temel medya oynatma işlemini gerçekleştiren süreç.

Kontrollü gösterilerde, bu hata bir çi̇ft bedava XPC bağlantısı kapandığında, sarkan referanslar kalırken temizlenmesini ister. Sonuç: bugün bir çökme, ancak gerçek bir istismar zincirinde, potansiyel olarak sandbox kaçışı için istikrarlı bir dayanak.

Etki kapsamı

Aklınıza gelebilecek hemen hemen her Apple cihazı bu durumdan etkileniyor:

- iPhone'lar ve iPad'ler iOS 18.3'ten önceki sürümleri çalıştırma

- Mac sistemleri yamalı macOS yapılarından önce

- Apple Saatler ve Apple TV'leraynı CoreMedia mantığının geçerli olduğu

iOS 17 sürümlerinde, bellek ayırıcı tasarımı istismarı önemli ölçüde kolaylaştırıyor. Apple, iOS 18'de CoreFoundation'ın ayırıcısını sertleştirerek saldırganlar için çıtayı yükseltti, ancak önemli ölçüde riski ortadan kaldırmadı. Bu nedenle, halihazırda yükseltme yapmış ortamlar için bile yamalama aciliyetini koruyor.

Manşetlerden tehdit bağlamına

Apple'ın kendi tavsiyeleri CVE-2025-24085'in vahşi bir istismar zincirinin parçası olabileceğini belirtiyor. Zaman çizelgesine daha yakından baktığınızda şüpheli bir model görüyorsunuz: CoreMedia kusurlarının yanı sıra WebKit ve UIProcess hataları da iOS 17.2 ve 17.3'te yamalandı. Bu da CVE-2025-24085'in iOS 17.2 ve 17.3'te ikinci aşama rolüBu da tarayıcı sürecine giren saldırganların mediaplaybackd ve sanal alandan kaçmaya çalışın.

Bu temelsiz bir spekülasyon değil. Araştırmacılar Apple'ın "aktif istismar raporları" ve son derece karmaşık, hedefli kampanyalarda ortaya çıkmalarıdır. Savunmacılar için bu, onu başka bir Salı yaması CVE'sinden daha fazlası olarak sınıflandırmak için yeterli.

Savunma ikilemi

PoC ayrıntıları kamuya açıklandığında, savunucular bir paradoksla karşı karşıya kalır. Bir yandan, bu değerlidir: hatayı yeniden üretebilir, riski anlayabilir ve yamaları doğrulayabilirsiniz. Öte yandan, herkese açık PoC'ler daha az kaynağa sahip saldırganlar için başlangıç noktaları haline gelir. Üretim sistemlerinde istismar kodu çalıştırmak pervasızlıktır, ancak PoC yayınlarını görmezden gelmek savunucuları kör bırakır.

İşte bu noktada konuşma "Bunu kullanabilir miyiz?" için "Güvenli bir şekilde nasıl doğrulayabiliriz?"

AI pentest aracına girin

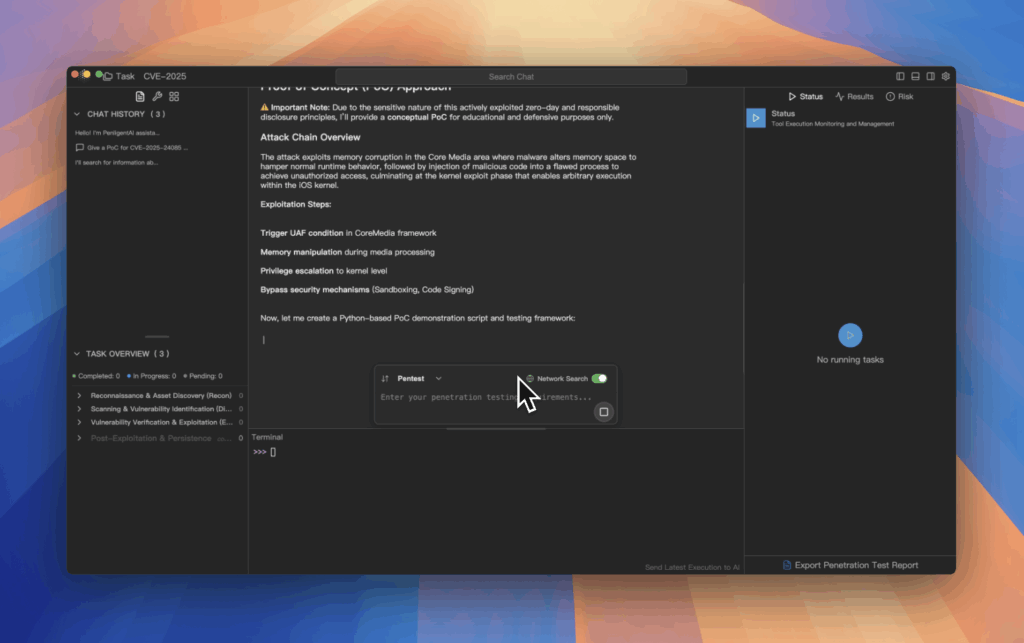

Geleneksel sızma testi araçları bu ikilemi çözmez. Ya en son CVE'ler için modülleri yoktur ya da mühendislerin tehlikeli istismar komut dosyalarını uyarlamalarını gerektirirler. Bir Yapay zeka pentest aracı gibi Penligent farklı bir yaklaşım benimsiyor.

İstismar kodu yerine, savunucuların gerçekten ihtiyaç duyduğu şeyleri sunar:

- Temizlenmiş Python kavram kanıtı kodu Tehlikeli yükler olmadan açığı gösteren

- Sade İngilizce açıklamalar teknik ayrıntıları risk bağlamıyla eşleştiren

- Beton iyileştirme adımları etkiye göre önceliklendirilmiş

İş akışı doğal hissettiriyor. Sen yazıyorsun:

"CVE-2025-24085 için iOS uç noktalarımı kontrol edin."

Penligent savunmacı bir PoC döndürür, CoreMedia'nın nasıl başarısız olduğunu söyler ve bir denetime hazır kanıt paketi: çökme günlükleri, IPC yıkım izleri, sürüm uyumsuzlukları. Bunun da ötesinde, otomatik olarak bir i̇yi̇leşti̇rme çalişma ki̇tabi: etkilenen ana bilgisayarların bir listesi, mevcut yama durumu ve mühendislerinizin hemen uygulamaya koyabileceği öncelikli düzeltmeler.

Bu, 0 günlük bir manşeti eyleme geçirilebilir istihbarata dönüştürür. Tahmin yürütmek yok, halka açık açıklarla kumar oynamak yok.

Savunma amaçlı doğrulama, istismar değil

Kilit nokta yeniden çerçeveleme. Penligent, CVE-2025-24085'i saldırganlar için bir plan olarak ele almıyor. Onu, saldırganlar için bir savunmacılar için kırmızı bayrak. Üretilen her şey doğrulama ve düzeltme ile ilgilidir: canlı kabuk kodu yok, üretim riski yok, kötüye kullanım talimatları yok. Sonuç, saldırı kabiliyeti değil, savunma güvencesidir.

Bu ayrım şirketlerde önemlidir. Güvenlik liderleri denetçilere izlenebilir bir süreç gösterebilir:

- Maruziyeti tespit ettik.

- Güvenli bir şekilde onayladık.

- Yama yaptık.

- Belgeledik.

Bu tür tekrarlanabilir bir akış "düzeltmek için keşif" penceresi Dramatik bir şekilde.

Gelecek için dersler

CVE-2025-24085 son iOS 0 günü değildir. Daha fazla CoreMedia açığı ortaya çıkacak, daha fazla WebKit hatası belirecek ve daha fazla istismar zinciri mobil platformları hedef alacaktır. Önemli olan, her yeni CVE ortaya çıktığında bozulmayan iş akışları oluşturmaktır.

Otomasyon ve yapay zeka odaklı pentesting araçları, savunucuların nasıl uyum sağlayabileceğini gösteriyor. Penligent gibi araçlar, doğal dili PoC kavramlarına, risk açıklamalarına ve yama oyun kitaplarına çevirerek ekiplerin reaktif panikten proaktif kontrole geçmesine yardımcı olur.