Microsoft başka bir yerel ayrıcalık yükseltme düzeltmesi yayınladığında, bunu "Salı Yaması'nda sadece bir CVE daha" olarak değerlendirmek kolaydır. CVE-2025-55680 bundan daha fazla ilgiyi hak ediyor. Bu bir Kontrol zamanı Kullanım zamanı (TOCTOU) yarış koşulu içinde Windows Cloud Files Mini Filtre Sürücüsü (cldflt.sys) düşük ayrıcalıklı bir yerel kullanıcının hassas konumlarda rastgele dosyalar oluşturmasına ve bunu SYSTEM'e sürmesine izin verir.NVD)

Savunucular için bu, Bulut Dosyaları ile ilgili hataların uzun geçmişindeki bir başka veri noktasıdır; kırmızı ekipler ve istismar geliştiricileri için, bulut senkronizasyon soyutlamalarının çekirdeğe bitişik saldırı yüzeyini nasıl açtığına dair modern bir vaka çalışmasıdır. Yapay zeka destekli pentesting, bu tür hatalar hakkında akıl yürütmek için giderek daha fazla kullanıldığından, CVE-2025-55680 ayrıca aşağıdakiler için doğal bir test ortamıdır otomatik PoC oluşturma.

Bu makalede güvenlik açığı mekaniği, istismar modeli ve gerçekçi hafifletme stratejileri ele alınmakta, ardından yapay zeka odaklı araçların Penligent ekipleri "elimizde bir CVE var" noktasından "bunun bizim ortamımızda istismar edilebilir olduğuna (veya olmadığına) dair kanıtımız var" noktasına taşıyabilir.

CVE-2025-55680'i Bağlamı İçinde Anlama

Göre NVD ve resmi CVE.org kaydı, CVE-2025-55680 bir TOCTOU yarış koşulu Windows Cloud Files Mini Filter Driver'da yerel, kimliği doğrulanmış bir saldırganın ayrıcalıklarını yükseltmesine olanak tanıyan bir açık. Tipik vektör ile yüksek aralıkta (puanlama yetkilisine bağlı olarak yaklaşık 7.0-7.8) bir CVSS v3.1 temel puanı taşır:

AV:L / AC:(L veya H) / PR:L / UI:N / S:U / C:H / I:H / A:H (NVD)

Bulut güvenliği sağlayıcısı Wiz birkaç önemli meta gerçeğin altını çiziyor:(wiz.io)

- Hem istemci hem de sunucu olmak üzere desteklenen birden fazla Windows sürümünü etkiler.

- Olarak sınıflandırılır CWE-367 (TOCTOU Yarış Koşulu).

- Zaten genel istismar koduyla ilişkilidir ve çok yaygın bir özellik yığınında (OneDrive / Files On-Demand) SİSTEM sunduğu için "yüksek değerli" olarak kabul edilir.

Birden fazla tavsiye (Wiz, Tenable, H-ISAC) CVE-2025-55680'in başka bir giriş 2022'den beri gönderilen Cloud Files Mini Filtre güvenlik açıkları serisinde (wiz.io) Büyük Windows filolarına veya VDI çiftliklerine sahip ekipler için bu sorun ailesi artık tek seferlik bir hata olarak değil, sürekli bir risk kategorisi olarak ele alınmalıdır.

Cloud Files Mini Filtresi Gerçekte Ne Yapar?

Hatayı anlamak için öncelikle sürücünün ne yaptığını anlamak gerekir. Sürücü Bulut Dosyaları Mini Filtresi (cldflt.sys) Windows bulut senkronizasyon yığınının bir parçasıdır. Aşağıdakiler gibi özelliklerin temelini oluşturur OneDrive İsteğe Bağlı DosyalarDosyaların yerel olarak "yer tutucu" olarak var olabileceği ve erişildiğinde buluttan hidrate olabileceği (Exodus İstihbarat)

Yüksek seviyede:

- Bir senkronizasyon sağlayıcısı bir kök senkronizasyonu üzerinden

CfRegisterSyncRootiçindecldapi.dll. - Bu kök altında dosyalar: tamamen nemlendirilmiş, sabitlenmiş veya yalnızca kullanım sırasında nemlendirilen yer tutucular olabilir.

- Kullanıcı modu API'leri, örneğin

CfCreatePlaceholdersbu yer tutucu girdilerin oluşturulmasını sağlar. - Çekirdekte,

cldflt.sysaracılığıyla dosya ve dizin oluşturmak da dahil olmak üzere G/Ç'yi durdurur ve bu işlemleri yönetir.FltCreateFileEx2.

Güvenlik açığı tam olarak yer tutucular için kullanıcı tarafından sağlanan dosya adları onaylanır ve gerçek çekirdek modu dosya oluşturmalarına dönüştürülür.

Kök Neden: Modern Bir Senkronizasyon Yığınında Klasik Bir TOCTOU Yarışı

Exodus Intelligence, CVE-2025-55680'in detaylı bir teknik analizini yayınladı ve hatanın nasıl ortaya çıktığını anlattı HsmpOpCreatePlaceholders() içinde işlev cldflt.sys.(Exodus İstihbarat)

Basitleştirilmiş terimlerle:

- Kullanıcı modu kodu şunları çağırır

CfCreatePlaceholders()Bir senkronizasyon kökü altında bir veya daha fazla yer tutucu dosya oluşturmak için. - Filtre sürücüsünde,

HsmpOpCreatePlaceholders()bir G/Ç kontrolü (IOCTL 0x903BC) ile göreli dosya adı alanı içeren bir tampon (relName). - Şoför:

- Problar ve kullanıcı tamponunu çekirdek alanına eşler (bir MDL kullanarak ve

MmMapLockedPagesSpecifyCache). - aracılığıyla yinelenir

relNamebunu sağlamak için değil gibi yasaklı karakterler içerir.\\veya:(daha önceki bir CVE'den sonra getirilen bir hafifletme).

- Problar ve kullanıcı tamponunu çekirdek alanına eşler (bir MDL kullanarak ve

- Doğrulama geçerse, sürücü aşağıdakileri hazırlar

OBJECT_ATTRIBUTESve çağrılarFltCreateFileEx2()doğrulanan dosya adını ve sync kökünden türetilen bir kök dizin tanıtıcısını kullanarak dosyayı oluşturmak için.

Hata 3-4. adımlarda: bir zaman penceresi kullanıcı tamponunu doğrulamak ve bunu FltCreateFileEx2()bu sırada saldırgan aynı eşlenmiş belleği değiştirir kullanıcı modundan. Çekirdek ve kullanıcı görünümleri fiziksel sayfayı paylaştığından, kullanıcı arabelleğindeki herhangi bir değişiklik çekirdeğin işaretçisine de yansıtılır.Exodus İstihbarat)

Sözde kod olarak ifade edildiğinde, mantık kabaca şöyle görünür:

// Sözde kod, gösterim için basitleştirilmiştir

NTSTATUS HsmpOpCreatePlaceholders(USER_BUFFER* userBuf) {

// Kullanıcı tamponunu çekirdek alanına eşle

KERNEL_VIEW* kview = MapUserBuffer(userBuf);

WCHAR* relName = kview->relName;

// 1. Dosya adını doğrulayın: '\\' ve ':' karakterlerini reddedin

if (contains_forbidden_chars(relName)) {

return STATUS_INVALID_PARAMETER;

}

// 2. RootDirectory = sync root ile OBJECT_ATTRIBUTES oluşturun

OBJECT_ATTRIBUTES oa = {0};

oa.RootDirectory = SyncRootHandle;

oa.ObjectName = relName; // hala eşlenmiş kullanıcı belleğine işaret ediyor

// 3. Dosyayı oluşturun

return FltCreateFileEx2(..., &oa, IO_IGNORE_SHARE_ACCESS_CHECK, ...);

}

Bu TOCTOU açık: contains_forbidden_chars(relName) dizeyi okur bir kez ve güvenli olduğuna karar verir, ancak bunun garantisi yoktur. relName zaman içinde aynı dize olarak kalır FltCreateFileEx2() koşuyor.

Bir saldırgan bu pencereyi dikkatlice yarıştırarak:

- Senkronizasyon kökü altında iyi huylu bir göreli ad gibi görünen bir şeyle doğrulamayı geçin, örn.

JUSTASTRINGDnewfile.dllve sonra - Eşlenen arabellekteki bir karakteri çevirin, böylece dosya oluşturulduğunda

JUSTASTRING\\newfile.dll, neredeJUSTASTRINGgibi ayrıcalıklı bir dizine işaret eden bir bağlantı veya sembolik bağlantıdır.C:\\Windows\\System32.(Exodus İstihbarat)

Dosya oluşturma yolu, ortak bağlantılar veya bağlantı geçişiyle ilgili ek korumalar uygulamadığından, sürücü düşük ayrıcalıklı bir kullanıcı tarafından yazılmaması gereken bir konumda saldırgan kontrolünde bir dosya oluşturur.

İstismar Modeli: Düşük Özel Kabuktan SİSTEME

Exodus ve çok sayıda haber kaynağı, teknik olarak önemsiz olmayan ancak kararlı bir saldırgan veya kırmızı ekip için çok gerçekçi olan bir istismar modelini özetliyor:(Exodus İstihbarat)

- Ortam kurulumu

- kullanarak bir senkronizasyon kök dizini kaydedin

CfRegisterSyncRoot. - Bu kök altında bir dizin oluşturun (örn.

JUSTASTRING) ve yüksek değerli bir hedef dizine bağlantı noktası yapın (örn.C:\\Windows\\System32).

- kullanarak bir senkronizasyon kök dizini kaydedin

- Yarış orkestrasyonu

- Birden fazla iş parçacığı kullanın:

- Sürekli olarak yer tutucu oluşturma istekleri (

CfCreatePlaceholders→ IOCTL 0x903BC) "güvenli" bir göreli ad ile. - Bir dosya adı eklemek veya kaldırmak için eşlenen dosya adı tamponunda sürekli olarak bir bayt çevirin

\\tam da doğru anda. - Hedef dosyanın (örn.

System32\\newfile.dll) ortaya çıkmıştır.

- Sürekli olarak yer tutucu oluşturma istekleri (

- Birden fazla iş parçacığı kullanın:

- DLL kaçırma yoluyla ayrıcalık yükseltme

- Rastgele bir DLL veya çalıştırılabilir dosya ayrıcalıklı bir dizine bırakıldıktan sonra, bilinen bir DLL yan yükleme veya hizmet kaçırma vektörü kullanarak kodun SİSTEM ayrıcalıklarıyla çalışmasını sağlayın.

- Temizlik

- Adli eserleri azaltmak için bağlantı noktası ve geçici dosyalar gibi izleri kaldırın.

Bir savunmacının bakış açısına göre bu, tek bir "istismar olayı" yerine gözlemlenebilir davranışlar zinciri anlamına gelir. Aşağıdaki tablo aşamaları özetlemektedir:

| Sahne | Saldırgan golü | Gözlemlenebilir sinyaller (örnekler) |

|---|---|---|

| Kök kaydını senkronize et | Kontrollü Bulut Dosyaları bağlamını hazırlama | CfRegisterSyncRoot kullanım, yeni senkronizasyon kök yolları |

| Kavşak oluşturma | Ayrıcalıklı hedefe giden iyi huylu yolu köprüleyin | Kullanıcı dizinlerinden C:\\Windows\\System32 |

| Yarış uygulaması | Sistem dir'inde dosya oluşturmak için TOCTOU'yu kazanın | Yüksek hızlı IOCTL 0x903BC, anormal etkinlik cldflt |

| Dosya düşürme ve ele geçirme | SİSTEM düzeyinde kod yürütme elde edin | System32'de yeni DLL'ler, hizmet/görüntü yolu anomalileri |

Bunların hiçbiri modern EDR'ler veya DFIR ekipleri için egzotik değildir, ancak aşağıdakileri gerektirirler korelasyon Tek bir "garip" DLL'nin oluşturulmasıyla görünüşte zararsız işlemler (bulut senkronizasyonu yapılandırması, bağlantılar, yer tutucu çalkalama).

Defansif Görünüm: Algılama, Güçlendirme ve Yama Stratejisi

Bariz olan ilk adım hala en etkili olanıdır: Microsoft'un Ekim 2025 Salı Yaması güncellemelerini uygulayın CVE-2025-55680'i düzelten (Siber Güvenlik Haberleri)

Ancak yama tek başına güvenlik mühendislerinin genellikle önem verdiği operasyonel soruları yanıtlamaz:

- Bu hata yamadan önce mülkümün neresinde istismar edilmiş olabilir?

- Hangi sistemler güncellemeler konusunda hala geride kalıyor?

- Birisi bunu denerse hangi telemetri gerçekten ateşlenir?

Ana Bilgisayar ve EDR Telemetri

Uç nokta perspektifinden bakıldığında, algılamayı ayarlamaya ve etrafta dolaşmaya değer:

- Anormal Bulut Dosyaları davranışı

- Sunucularda veya yüksek değerli iş istasyonlarında nadir veya tek seferlik senkronizasyon kök kayıtları.

- Yoğun OneDrive kullanıcısı olmayan sistemlerde beklenmeyen IOCTL 0x903BC birimi.(Siber Güvenlik Haberleri)

- Bağlantı ve sembolik bağlantı kötüye kullanımı

- Kullanıcı tarafından yazılabilir yollardan ayrıcalıklı dizinlere (System32, Program Files, vb.) oluşturulan bağlantılar.

- Ayrıcalıklı dizinlerde şüpheli dosya oluşturma

- System32 veya diğer işletim sistemi dizinlerinde standart olmayan adlara sahip veya yakın zamanda derlenmiş yeni DLL'ler veya yürütülebilir dosyalar.

- Bu tür yaratımlar ile yüksek frekanslı faaliyetler arasındaki korelasyonlar

cldflt.sys.

Bunu şu şekilde eşleştirin MITRE ATT&CKCVE-2025-55680 gibi tekniklere ulaşmak için bir araçtır. T1068 (Ayrıcalık Artışı için İstismar) ve daha sonra kalıcılık için hizmet veya DLL ele geçirmeye dönün.

Mimari ve Politika Hafifletmeleri

Yama ve tespitin ötesinde, şunları göz önünde bulundurun:

| Kontrol | Açıklama | Notlar |

|---|---|---|

| Kadans uygulamasını güncelleme | Salı Yaması güncellemelerinin haftalar değil günler içinde yayınlanmasını sağlayın. | Özellikle VDI / çok kiracılı ana bilgisayarlar için. |

| OneDrive / Bulut Dosyaları sertleştirme | Yüksek değerli sunucularda Files On-Demand kullanımını kısıtlayın. | Her zaman uygulanabilir değil ama güçlü. |

| En az ayrıcalıklı iş istasyonu modeli | Kimlerin senkronizasyon sağlayıcılarını yükleyebileceğini veya senkronizasyon köklerini kaydedebileceğini sınırlayın. | Yerel saldırı yüzeyini azaltır. |

| Kavşak suistimali için EDR kuralları | İşletim sistemi dizinlerine işaret eden bağlantı noktalarında uyarı. | Bu CVE'nin ötesinde de faydalıdır. |

H-ISAC ve diğer endüstri grupları halihazırda şu hususlara işaret eden tehdit bültenleri yayınlamışlardır PoC açıkları mevcuttur ve hızlı yama ve hedefli izlemenin teşvik edilmesi.Amerikan Hastaneler Birliği)

CVE-2025-55680 Yapay Zeka Destekli Pentesting için Neden Önemli?

CVE-2025-55680 aynı zamanda daha genel bir sıkıntı noktasını da göstermektedir: bir güvenlik ekibi yeni bir Cloud Files ayrıcalık artışını duyduğunda, Kamuya açık PoC'ler genellikle ya mevcut değildir, ya eksiktir ya da kasıtlı olarak redakte edilmiştir. Yine de zor soru "CVE var mı" değil:

"Bir saldırgan CVE-2025-55680'i ortamımızda, uç noktalarımızda, EDR'miz ve sertleştirmemiz mevcutken anlamlı bir şekilde kullanabilir mi?"

Buna cevap vermek gerekir:

- Anlamak kesin ön koşullar (Bulut Dosyaları etkin, OneDrive kullanımı, kavşak oluşturma yetenekleri).

- Danışma dilinin tercüme edilmesi somut sömürü girişimi kontrollü bir laboratuvarda.

- Yakalama kanıt (günlükler, oluşturulan dosyalar, süreç ağaçları) etkiyi kanıtlamak veya mevcut kontrollerin bunu engellediğini göstermek için.

İşte burası Yapay zeka destekli pentest takımları güvenlik açığı beslemeleri ve gerçek dünya riski arasındaki döngüyü kapatmanın pragmatik bir yolu gibi görünmeye başlar.

Penligent ile Tek Tıkla PoC Triyajı

Gibi platformlar Penligent tam olarak bu tür bir muhakemeyi otomatikleştirmek için tasarlanmıştır. CVE-2025-55680 gibi bir CVE için tipik bir yapay zeka güdümlü iş akışı şu şekildedir:

- Yapılandırılmış istihbaratı alın

- Gerçek hedef ortamla eşleştirin

- Çalışan Windows ana bilgisayarlarını tanımlama

cldflt.sysCloud Files / OneDrive etkinken. - Bu makinelerde senkronizasyon köklerinin ve ilgili ilkelerin mevcut olup olmadığını kontrol edin.

- Çalışan Windows ana bilgisayarlarını tanımlama

- Kontrollü bir PoC senaryosu sentezleyin

- Bir test senkronizasyon kökü kaydeden, iyi huylu bir bağlantı kuran ve yer tutucu tabanlı bir dosya oluşturma yarışı deneyen iskelet istismar mantığı oluşturun sadece izole bir laboratuvar ortamında.

- Savunucuların bir kara kutu istismarı yerine maksimum gözlemlenebilirlik elde etmeleri için günlük kaydı ile yoğun bir şekilde enstrümante edin.

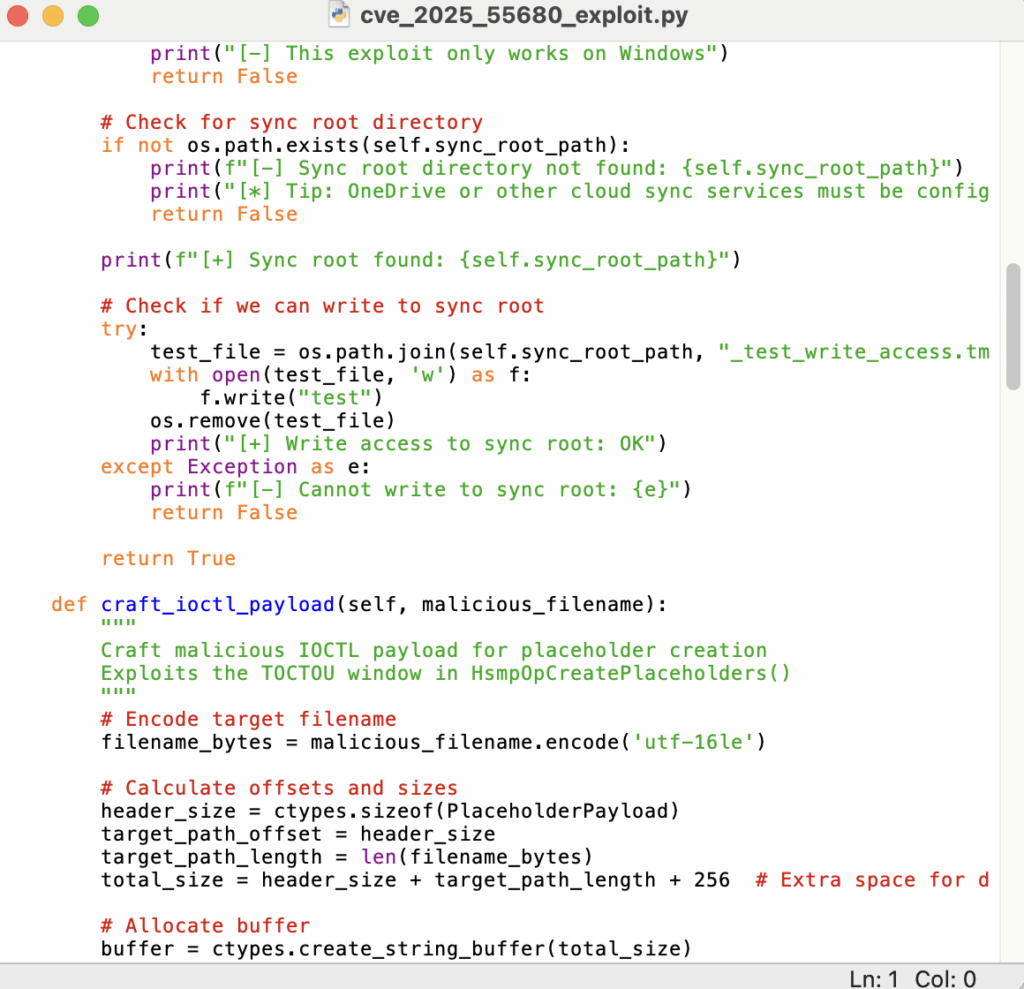

İşte böyle bir silahsız iskelet kavramsal olarak görünebilir:

# Sözde kod: yarış koşum takımı (yalnızca laboratuvar doğrulaması içindir, tam bir istismar değildir)

def run_lab_race(target_path):

shared = create_mapped_buffer(initial_name="SAFEPLACEHOLDER")

stop_flag = False

def creator_thread():

while not stop_flag:

issue_placeholder_ioctl(shared)

def flipper_thread():

while not stop_flag:

flip_buffer_byte(shared)

tiny_sleep()

def monitor_thread():

while not stop_flag:

if privileged_file_exists(target_path):

log("[+] Potansiyel yarış kazanıldı, dosya şu adreste oluşturuldu", target_path)

stop_flag = True

start_threads([creator_thread, flipper_thread, monitor_thread])

Mesele başka bir kopyala-yapıştır istismarı göndermek değil, sistemin doğal dil tavsiyelerinden kod yapısına kadar akıl yürütmesonra bırakın insan operatörler nasıl ve nerede çalıştırılacağına karar versin.

- Kanıtları yakalayın ve bir rapor oluşturun

- Yarış başarılı olursa, Penligent otomatik olarak tahsilat yapabilir:

- Dosya sistemi eserleri (hangi dosyanın nerede oluşturulduğu).

- İlgili Windows olayları ve ETW izleri.

- Etkiyi ve önerilen düzeltmeleri açıklayan bir anlatı.

- Gerçekçi koşullar altında başarısız olursa, bu da değerlidir: size yama ve sertleştirmenin işini yaptığını söyler.

- Yarış başarılı olursa, Penligent otomatik olarak tahsilat yapabilir:

CVE Beslemesinden Doğrulanmış Etkiye

Çoğu kuruluş artık güvenlik açığı beslemelerini ve Salı Yaması bültenlerini otomatik olarak alıyor. Aradaki fark CVE'lerin listelenmesi ve ortamınızdaki doğrulanmış istismar edilebilirliğe göre sıralayın.

NVD ve MSRC gibi yapılandırılmış kaynakları Exodus'un Bulut Dosyaları araştırması gibi derin teknik yazılarla birleştirerek ve ardından yapay zeka odaklı bir motorun kodu ve deneyleri düzenlemesine izin vererek bunu yapabilirsiniz:

- CVE-2025-55680'i yalnızca bir elektronik tablodaki bir girdi olarak değil, belirli makinelerde test edilmiş belirli bir risk olarak ele alın.

- Etrafında tespitler ve gösterge tabloları oluşturun gözlemlenen istismar davranışısadece spekülasyon değil.

- Cloud Files Mini Filtresi (veya çekirdeğe bitişik benzer bir yığın) bir dahaki sefere Salı Yaması'nda ortaya çıktığında aynı işlem hattını tekrar kullanın.

Penligent'ın bu alandaki hedefi basit: CVE-2025-55680 gibi CVE'leri somut, kanıt destekli yanıtlara dönüştürmek "gerçekten risk altında mıyız ve nerede?"-her mühendisin çekirdek sürücülerini tersine mühendislikle geliştirmesini ve PoC'leri sıfırdan elle oluşturmasını beklemeden.