CVE-2025-58034 bir kimliği doğrulanmış işletim sistemi komut enjeksiyonu güvenlik açığı (CWE-78) Fortinet'te FortiWeb Web Uygulaması Güvenlik Duvarı (WAF). Etkilenen sürümlerde, oturum açmış bir saldırgan, aşağıdaki yollarla temel sistemde yetkisiz komut yürütülmesini tetikleyebilir hazırlanmış HTTP yönetim istekleri veya CLI komutları. Fortinet onayladı vahşi doğada aktif sömürüve CISA, bu CVE'yi Bilinen Açıklar (KEV) kataloğu, temel CVSS puanı "orta" olsa bile yamalamayı acil hale getirir. (FortiGuard)

FortiWeb cihazları güvenlik sınırında yer alır; bir WAF üzerinde komut yürütme mümkün olduğunda, bir saldırgan korumaları devre dışı bırakabilir, politikaları kurcalayabilir ve uygulama ağlarına daha derinlemesine girebilir. Bu sınır konumu, FortiWeb'deki kimlik doğrulama sonrası RCE'nin CVSS vektöründeki PR:H'ye rağmen operasyonel olarak yüksek etkili olmasının nedenidir. (NVD)

Etkilenen ve Düzeltilen Sürümler

Fortinet'in PSIRT danışmanlığı ve NVD savunmasız aralıklar konusunda hemfikir. (FortiGuard)

| FortiWeb Şubesi | Etkilenen Sürümler | Sabit Sürümler |

|---|---|---|

| 8.0.x | 8.0.0 - 8.0.1 | 8.0.2+ |

| 7.6.x | 7.6.0 - 7.6.5 | 7.6.6+ |

| 7.4.x | 7.4.0 - 7.4.10 | 7.4.11+ |

| 7.2.x | 7.2.0 - 7.2.11 | 7.2.12+ |

| 7.0.x | 7.0.0 - 7.0.11 | 7.0.12+ |

Burada halka açık olarak önerilen güvenilir bir geçici çözüm yok Yönetim maruziyetini ortadan kaldırmanın ve yama uygulamanın ötesinde, bu nedenle yükseltme birincil hafifletme yöntemidir. (FortiGuard)

Kök Neden ve Saldırı Yüzeyi

Güvenlik açığı şunlardan kaynaklanmaktadır OS komut bağlamında özel unsurların uygunsuz şekilde etkisizleştirilmesiBu da FortiWeb'in saldırgan tarafından kontrol edilen ve daha sonra yeterli kaçış olmadan sistem düzeyinde komut yürütmeye gömülen girdiyi kabul ettiği anlamına geliyor. Satıcı, sorunun şu durumlarda ortaya çıktığını belirtiyor hem API hem de CLI bileşenleribir veya daha fazla idari işlemin parametreleri birleştirerek kabuk komutları oluşturduğunu kuvvetle önerir. (FortiGuard)

İstismar kimlik doğrulaması gerektirdiğinden, en gerçekçi yol şudur: yönetici kimlik bilgilerinin ele geçirilmesi veya yeniden kullanılması (zayıf parolalar, paylaşılan hesaplar, açık yönetim kullanıcı arayüzü veya çalınan oturumlar), ardından tam cihaz kontrolü elde etmek için komut enjeksiyonu. Gerçek olaylarda, FortiWeb ihlallerini bu kadar zarar verici yapan şey tam olarak bu "post-auth adımı "dır. (Rapid7)

Önem Derecesi ve Neden "Orta" Hala "Hemen Yama" Anlamına Geliyor?

NVD CVSS v3.1'i şu şekilde listeler: AV:N/AC:L/PR:H/UI:N/S:U/C:H/I:H/A:H bir skorla 6.7. (NVD)

Kağıt üzerinde, PR:H skoru aşağı çekiyor. Pratikte, iki gerçek "orta" etiketini geçersiz kılıyor:

- Fortinet CVE'nin şu şekilde olduğunu belirtiyor vahşi doğada aktif olarak istismar ediliyor. (FortiGuard)

- CISA KEV'in dahil edilmesi, gerçek saldırgan değerine işaret eder ve ABD federal sistemleri için genellikle günler içinde hızlı bir şekilde iyileştirme yapılmasını zorunlu kılar. (CISA)

Bu nedenle CVE-2025-58034'ü yüksek öncelik temel skordan bağımsız olarak.

Savunma Amaçlı Algılama

Aşağıdaki örnekler maruziyeti belirlemenize yardımcı olur bir istismar yolu sağlamadan.

1) FortiWeb Sürümünü Onaylayın (CLI)

# FortiWeb CLI'da sistem durumunu yazdırma

sistem durumunu al

# Arayın: "Sürüm: FortiWeb vX.Y.Z"

2) SSH Banner aracılığıyla Pasif Sürüm Probu

"""

SSH banner ile pasif FortiWeb sürüm araştırması.

Saldırı yükü yok; yetkili envanter kontrolleri için güvenli.

"""

import socket, re

def probe_ssh_banner(host, port=22, timeout=3):

s = socket.socket()

s.settimeout(timeout)

s.connect((host, port))

banner = s.recv(4096).decode(errors="ignore")

s.close()

dönüş banner'ı

def extract_version(metin):

m = re.search(r "FortiWeb[-\\s]?v?(\\d+\.\\d+\.\\d+)", text, re.I)

return m.group(1) if m else None

host = "YOUR_FORTIWEB_IP"

banner = probe_ssh_banner(host)

ver = extract_version(banner)

print("Banner:", banner.strip())

print("FortiWeb sürümü:", ver veya "bilinmiyor")

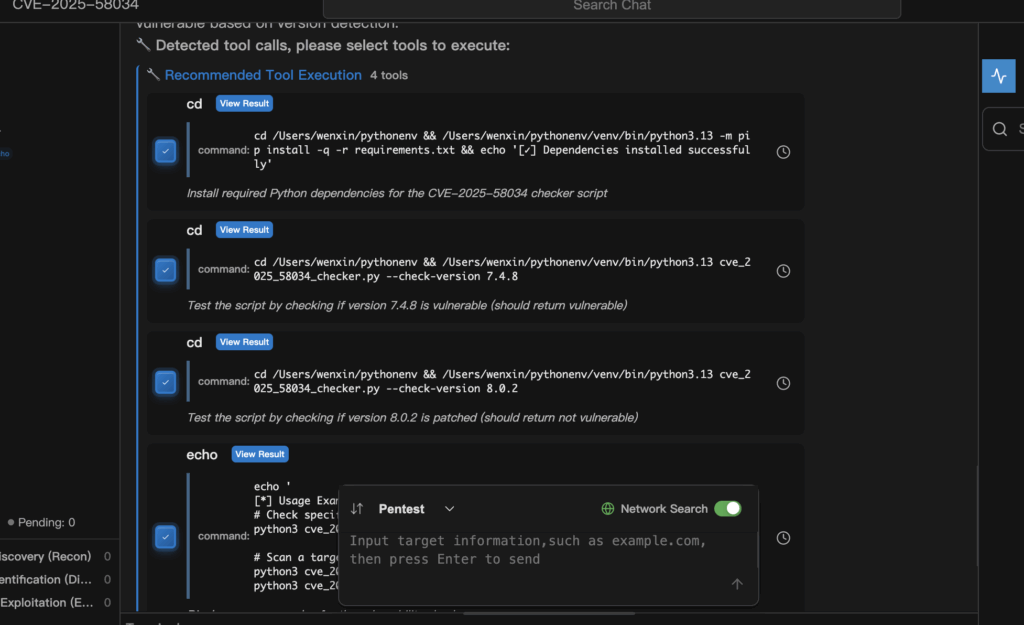

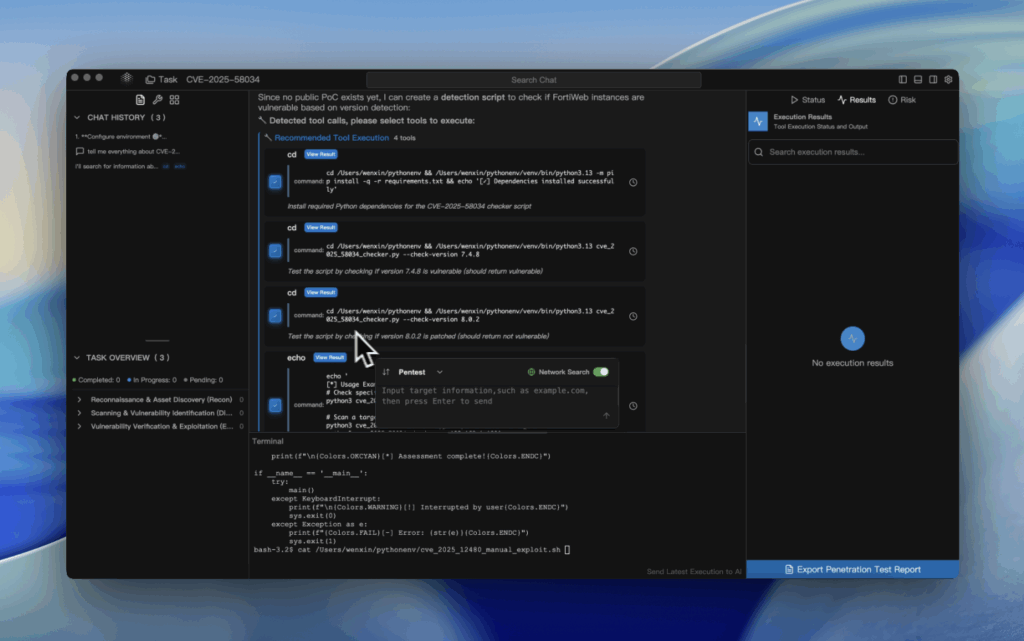

3) Etkilenen Aralıklarla Eşleştirme

"""

Tespit edilen FortiWeb sürümünü etkilenen aralıklarla karşılaştırın.

"""

from packaging import sürüm

AFFECTED = [

("8.0.0", "8.0.1"),

("7.6.0", "7.6.5"),

("7.4.0", "7.4.10"),

("7.2.0", "7.2.11"),

("7.0.0", "7.0.11"),

]

def in_affected_ranges(v: str) -> bool:

v = version.parse(v)

for lo, hi in AFFECTED:

if version.parse(lo) <= v <= version.parse(hi):

True döndür

return False

test_ver = "7.4.8"

print(test_ver, "etkilendi?", in_affected_ranges(test_ver))

Tehdit Avcılığı: Nelere Dikkat Etmeli

Vahşi doğada istismar teyit edildiğinde, kimlik bilgilerinin kötüye kullanıldığına ve ardından komut yürütüldüğüne dair kanıt aramalısınız. Rapid7 ve satıcı rehberliği, yama sonrası günlük incelemesi ve yapılandırma bütünlüğü kontrollerini vurgulamaktadır. (Rapid7)

Pratik sinyaller şunları içerir:

- Yeni veya olağandışı yönetici girişleri (özellikle bilinmeyen IP'lerden veya garip saatlerde),

- Beklenmeyen yönetim API etkinliği,

- Şüpheli çocuk süreçleri FortiWeb hizmetleri tarafından ortaya çıkarıldı,

- Politika / konfigürasyon değişiklikleri değişiklik pencerenizle eşleşmeyen. (Rapid7)

Örnek hafif günlük triyajı:

# Yönetici oturum açma anomalilerini arayın

grep -Ei "admin|login|cli" /var/log/* 2>/dev/null | tail -n 200

# Komut yürütme tarzı izleri arayın

grep -Ei "exec|shell|system\\(|popen|cmd" /var/log/* 2>/dev/null | tail -n 200

Güvenilir göstergeler bulursanız, cihazı tehlikeye atılmış olarak ele alın: adli bilgileri yakalayın, kimlik bilgilerini döndürün ve bilinen iyi görüntülerden yeniden oluşturmayı düşünün.

Etki Azaltma Rehberi

Fortinet'in resmi pozisyonu açık: düzeltilmiş sürümlere hemen yükseltinardından bütünlüğü doğrulayın. (FortiGuard)

Buna paralel olarak, yönetim düzlemini sıkılaştırarak patlama yarıçapını azaltın: Web UI / API / SSH erişimini güvenilir IP aralıkları veya dahili ağlarla sınırlayın ve MFA artı güçlü kimlik bilgisi hijyeni uygulayın. Bu, satıcının açıkta kalan yönetim arayüzlerinin gerçek dünya riskini artırdığı yönündeki en iyi uygulama uyarısıyla uyumludur. (TechRadar)

CVE-2025-58034 Neden Önemlidir?

FortiWeb'in savunma amaçlı bir tıkanma noktası olması gerekir. Bir WAF'ın kendisi oturum açmış bir saldırgan tarafından komut yürütmeye yönlendirilebiliyorsa, sınırı etkin bir şekilde kaybetmiş ve saldırgana ayrıcalıklı bir ağ dayanağı vermiş olursunuz. İstismar zaten gözlemlenmiş ve KEV durumu atanmıştır, gecikme burada düşmandır. (Rapid7)

Çok sayıda müşteri ortamını yönetiyorsanız ve sürümleri ve yama önceliğini geniş ölçekte doğrulamanız gerekiyorsa, döngüde insan olan bir otomasyon iş akışı (örn. Penligent) FortiWeb sitelerinin envanterini çıkarmaya, günlükleri ilişkilendirmeye ve düzeltme raporlarını hızlı bir şekilde oluşturmaya yardımcı olabilir - tespiti riskli istismar girişimlerine dönüştürmeden.