Oracle Identity Manager (OIM), bozulana kadar fark etmediğiniz türden bir sistemdir. Kimlikleri düzenler, yetkileri yönetir, erişimi düzenler veya aracılık eder ve genellikle her ciddi kurumsal uygulamanın akış yukarısında yer alır. Bir güvenlik açığı OIM'e düştüğünde, bu nadiren "sıradan bir CVE" olur. CVE-2025-61757 kritik bir örnektir: bir kimliği doğrulanmamış, ağa erişilebilir RCE OIM'nin REST WebServices bileşeninde kimlik katmanının tamamen ele geçirilmesine yol açabilecek bir sorun. NVD bunu açıkça özetlemektedir: etkilenen desteklenen sürümler şunlardır 12.2.1.4.0 ve 14.1.2.1.0, sömürü gerektirir kimlik doğrulama yoküzerinde gerçekleşir. HTTPve şunları verir yüksek etkili uzlaşma gizlilik, bütünlük ve kullanılabilirlik arasında bir CVSS 3.1 puanı 9,8 (Kritik). (NVD)

Bu CVE'yi daha derinlemesine, mühendis seviyesinde okumaya değer kılan şey sadece puanı değil, aynı zamanda nerede yaşıyor. Kimlik platformları modern işletmelerin güven köküdür. OIM üzerinde kod çalıştıran bir uzaktan saldırgan, kimlikleri taklit etmekten, rol atamalarını kurcalamaktan veya bitişik ara katmanlara ve uygulama katmanlarına geçiş yapmaktan bir adım uzaktadır. Başka bir deyişle, CVE-2025-61757 bir kimlik ele geçirme ilkelidirdar bir uygulama hatası değil.

En çok atıf yapılan kamu analizi: bu zincir neden işe yarıyor?

Halka açık yazılar arasında, Searchlight Cyber araştırma yazısı ("Oracle'ın Kimlik Yöneticisini Kırmak: Pre-Auth RCE") şu anda CVE-2025-61757 için en çok atıfta bulunulan, SANS ve diğer izleyiciler tarafından yankılanan ayrıntılı analizdir. (Searchlight Siber) Temel iddiaları, güvenlik açığının bir iki aşamalı zincir:

- a merkezi bir Java güvenlik filtresinde ön kimlik doğrulama atlaması REST yönetim yüzeyini koruyan ve

- kötüye kullanılması Bu REST API'leri tarafından açığa çıkarılan yüksek ayrıcalıklı yönetim/komut dosyası yönetimi işleviuzaktan kod çalıştırma ile sonuçlanır. (Searchlight Siber)

Savunmacılar için önemli olan tam yük mekaniği değildir (ve yetkili bir laboratuvar dışında tekrarlanmamalıdır). Önemli olan modeldir: klasik bir "merkezi filtre + kırılgan izin listesi" Kimlik doğrulamanın, istek URI'lerinin izin verilen bir beyaz listeyle eşleştirilmesiyle uygulandığı tasarım. Eski usul kurumsal Java uygulamalarında bu yaygındır; güvenlik açısından ise tekrar eden bir ayak tabancasıdır. Erişim kontrolünüz karmaşık URI ayrıştırma kuralları arasında dize veya regex eşleştirmesine bağlıysa her yukarı akış bileşeni yolları aynı şekilde normalleştirir. Bu bahis kaybetme eğilimindedir.

Kök neden şeklini yakalamanın güvenli bir yolu, mantığın soyutlanmış bir versiyonuna bakmaktır:

// Anti-paterni gösteren sözde kod (ürün kodu değil)

if (request.uri.matches(ALLOWLIST_PATTERN) || request.query.equalsIgnoreCase("SPECIAL_CASE")) {

chain.doFilter(request, response); // auth'ı atlar

} else {

enforceAuthentication();

}

Saldırganlar kimlik doğrulama kapısının etrafından dolaşabildiğinde, herhangi bir güçlü yönetici uç noktası potansiyel bir yürütme trambolini haline gelir. Searchlight'ın ana çıkarımı "bu belirli uç nokta tehlikelidir" değil "IAM ürünleri içindeki REST yönetici yüzeyleri genellikle komut dosyası derleme, bağlayıcı yönetimi veya örtük güvene sahip iş akışı kancalarını içerir." Bunlar kimlik doğrulaması olmadan ifşa edildiğinde, kazara değil, tasarım gereği RCE elde edersiniz. (Searchlight Siber)

Bu tek bir CVE'nin ötesinde daha geniş bir mühendislik dersi de faydalı olacaktır: izin listeleri ile merkezi filtreler yapısal bir güvenlik açığı sınıfıdır. Kendi Java hizmetleriniz üzerinde kod incelemesi yapıyorsanız (veya satıcı ara yazılımlarını denetliyorsanız), "merkezi izin listesi kimlik doğrulamasını" karşıt testi hak eden bir koku olarak ele alın.

Etkilenen sürümler ve yama içeriği

Oracle CVE-2025-61757'yi düzeltti Ekim 2025 Kritik Yama Güncellemesi (CPU)tarihinde yayınlandı. 2025-10-21. (Oracle) Birden fazla izleyicide belirtilen desteklenen etkilenen sürümler şunlardır:

| Ürün | Bileşen | Etkilenen Desteklenen Sürümler | Yama Hattı |

|---|---|---|---|

| Oracle Identity Manager (Fusion Middleware) | REST WebServices | 12.2.1.4.0, 14.1.2.1.0 | CPU Ekim 2025'te yamalandı |

Bu, NVD, Wiz'in güvenlik açığı DB'si ve runZero'nun maruz kalma yazısıyla uyumludur. (NVD)

İnce ama önemli bir operasyonel nokta: Oracle CPU'ları üç aylıktır. Sıkı bir CPU alım ve dağıtım kasına sahip olmayan kuruluşlar, kimlik ve ara yazılım yığınlarında "yama borcu" biriktirme eğilimindedir çünkü bunlar istikrarlı, az değişiklik yapılan sistemler olarak algılanır. CVE-2025-61757 bu varsayımı yıkıyor. REST yönetim düzleminize güvenilmeyen ağlardan erişilebiliyorsa, bu "bir sonraki çeyreğe" bırakabileceğiniz bir hata değildir.

Saldırı yüzeyi gerçekliği: bu CVE neden hızlı taranacak?

İstismar ayrıntılarını tartışmadan bile, CVSS vektörünün şekli otomatik tehdit aktörlerinin neden önemsediğini size söyler. NVD ve Wiz bunu şöyle listeliyor:

- AV:N (ağa erişilebilir),

- AC:L (düşük karmaşıklık),

- PR:N/UI:N (ayrıcalık yok, kullanıcı etkileşimi yok),

- C:H/I:H/A:H (tam etki). (NVD)

Bu kombinasyon, emtia tarayıcıları için "yeşil ışık "tır. Bir PoC halka açık kanallara indiği anda, bir tek talepli parmak izi + takip zinciri botnetlerde. Yanlış yapılandırılmış yük dengeleyiciler, eski NAT kuralları veya satıcının uzaktan destek açıkları nedeniyle sessizce açığa çıkan kimlik sunucuları, bu taramalarda hızla ortaya çıkma eğilimindedir.

Ayrıca daha büyük bir bağlam sorununuz var: Oracle orta katman yazılımı 2025 yılında yüksek değerli bir hedef olmuştur ve bitişik ürünlerdeki (WebLogic, EBS, pazarlama modülleri) birden fazla kritik kimliği doğrulanmamış hata aktif kampanyalara dönüşmüştür. Qualys'in Ekim CPU incelemesi, Fusion Middleware kritiklerini yüksek riskli bir küme olarak açıkça vurgulamaktadır. (Qualys) Bu da saldırganların OIM tehlikesini daha geniş Oracle mülk operasyonlarına zincirleme olarak yayma olasılığını artırmaktadır.

Tespiti istismara dönüştürmeden savunma amaçlı doğrulama

Çoğu ekip için ilk görev basittir: maruziyetin belirlenmesisaldırganları taklit etmeyin. Güvenli, yetkili bir iş akışı şuna benzer:

- Envanter OIM sürümleri ortamlar arasında ve etkilenen hatlarla karşılaştırın.

- Yönetim erişimini kısıtlayın hemen (ağ ACL'leri, VPN geçidi, ZTNA), hatta yama pencerelerinden önce.

- REST yönetici anomalilerini avlayın erişim günlüklerinde: yüksek entropili istek URI'leri, bilinmeyen IP'lerden gelen patlamalar veya değişiklik olmayan saatlerde çağrılan yönetici sınıfı uç noktalar.

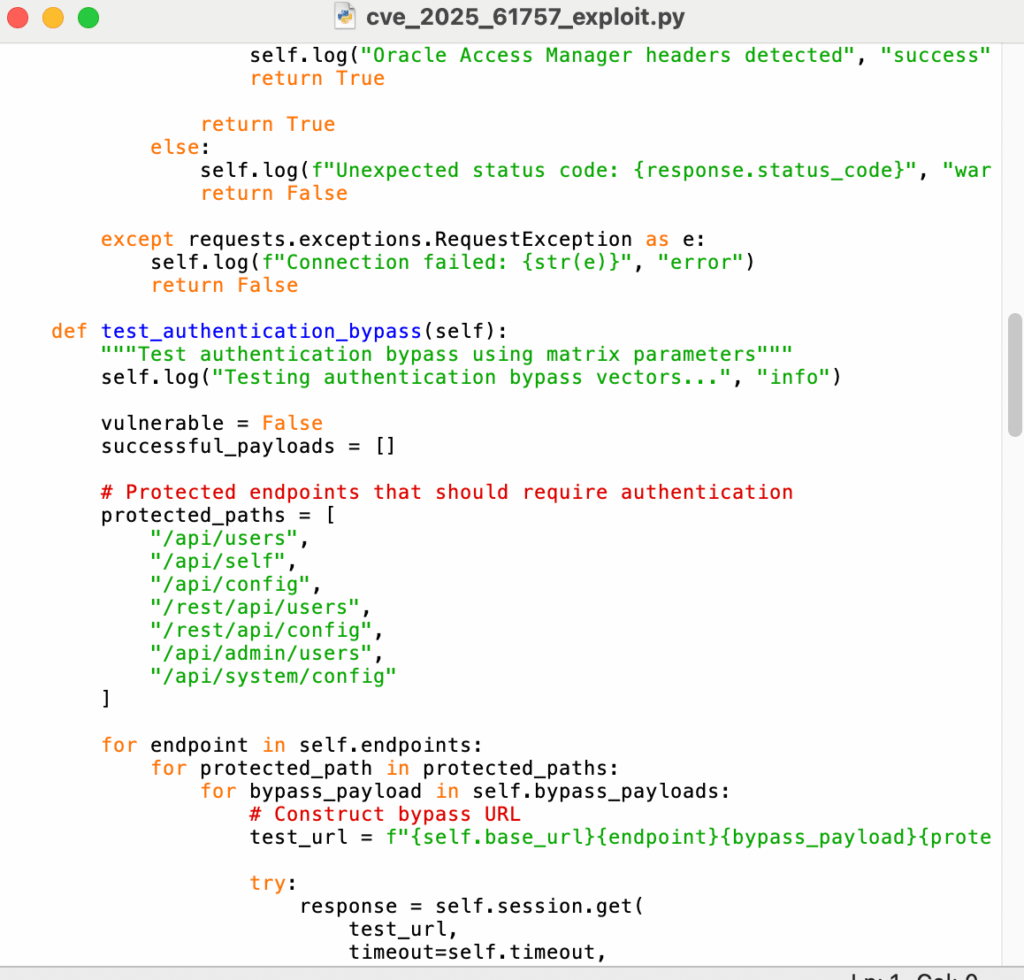

Bunu somutlaştırmak için, varlık envanteri işlerinize karıştırabileceğiniz yalnızca savunmaya yönelik bir sürüm eşleştirici:

# Yalnızca savunmaya yönelik: keşfedilen OIM sürümlerini etkilenen setle eşleştirin

from packaging import sürüm

AFFECTED = [

("12.2.1.4.0", "12.2.1.4.0"),

("14.1.2.1.0", "14.1.2.1.0"),

]

def is_affected(v: str) -> bool:

v = version.parse(v)

return any(version.parse(lo) <= v <= version.parse(hi) for lo, hi in AFFECTED)

for v in ["12.2.1.4.0", "14.1.2.1.0", "14.1.2.2.0"]:

print(v, "etkilendi mi?" , is_affected(v))

Sürümleri banner'lardan güvenilir bir şekilde çıkaramıyorsanız, dahili CMDB verilerine, ana bilgisayar paket bildirimlerine veya Oracle ana sayfa meta verilerine öncelik verin. Önemli olan, kimlik katmanınızı operasyonel riski artıracak şekilde "araştırmaktan" kaçınmaktır.

Yama sonrası avcılık: uzlaşma nasıl görünür

Searchlight'ın zinciri, yükseltmeden sonra bile dikkat etmeniz gereken belirli bir davranış sınıfına işaret eder:

- REST yönetim uç noktalarının bilinmeyen kaynaklar tarafından vurulmasıözellikle de genel IP aralıklarından.

- Değişim pencereleri dışında kullanılan yönetim fiilleriözellikle de iş akışlarını/bağlayıcıları derleyen, yükleyen veya değiştiren her şey.

- Yeni hizmet hesapları veya rol değişiklikleri biletli operasyonlarla aynı çizgide olmayan.

RunZero ve Wiz, olağandışı REST etkinliği için günlüklerin incelenmesini ve yalnızca iyileştirmenin değil, sağlamlaştırmanın bir parçası olarak yönetim erişilebilirliğinin daraltılmasını önermektedir. (RunZero)

Yamadan sonra bunu ciddiye almanın nedeni, ön-auth RCE hatalarının sıklıkla istismar edilmesidir önce Açıklama. REST katmanı açıktaysa, ona dokunulmuş olabileceğini varsayın.

Riski gerçekten azaltan hafifletme

Oracle'ın resmi yönlendirmesi, düzeltmeyi içeren Ekim 2025 CPU güncellemelerinin uygulanması yönündedir. (Oracle) Mühendislik açısından bakıldığında, risk azaltıcı eylemler şu şekilde sıralanabilir:

- Hemen yama etkilenen desteklenen herhangi bir sürümde.

- Herkese açık erişilebilirliği kaldırın REST yönetim düzlemlerinin. Kimlik yöneticisi API'leri internete dönük olmamalıdır.

- Ayrıcalıklı kimlik bilgilerini döndürün ve operasyonel olarak mümkün olan yerlerde MFA gerektirir.

- Temel bilgiler ve izleme OIM yapılandırma kayması (roller, bağlayıcılar, iş akışları).

- IAM katmanını segmentlere ayırma Böylece OIM tehlikeye girse bile yanal hareket yavaşlar.

Bunların hiçbiri yeni değil, ancak CVE-2025-61757, IAM sertleştirmesinin neden "ayarla ve unut" olarak ele alınamayacağının bir örneğidir. Kimlik ara yazılımı artık uç VPN'ler ve web ağ geçitleri ile aynı tehdit önceliği kovasında yer alıyor.

Bu CVE yapay zeka güvenlik mühendisleri için neden önemli?

Yapay zeka sistemleri ve güvenliğin kesiştiği noktada çalışıyorsanız, OIM giderek daha alakalı bir yukarı akış bağımlılığıdır. Model sunan kümeleriniz, veri platformlarınız, CI/CD ve hatta dahili LLM araçlarınız genellikle erişim kararlarını kurumsal IAM'den devralır. Kimlik altyapısının önceden ele geçirilmesi, saldırganların daha sonra YZ yığını tehlikesini "meşrulaştırma" yoludur: değiştirmeye izin verilen kimliği basabilirlerse bir model sunucusunu parçalamalarına gerek yoktur.

Savunmacı yapay zeka perspektifinden bakıldığında CVE-2025-61757, kimlik telemetrisini tespit işlem hatlarınızda birinci sınıf sinyal olarak ele almanız gerektiğini hatırlatır. Ajan güvenlik araçları geliştiriyorsanız, en gerçekçi "yüksek etkili otomasyon" spekülatif istismar üretimi değildir - kimlik ve ara yazılım varlıkları için yüksek doğrulukta envanter, patlama yarıçapı modelleme ve yama düzenlemesidir.

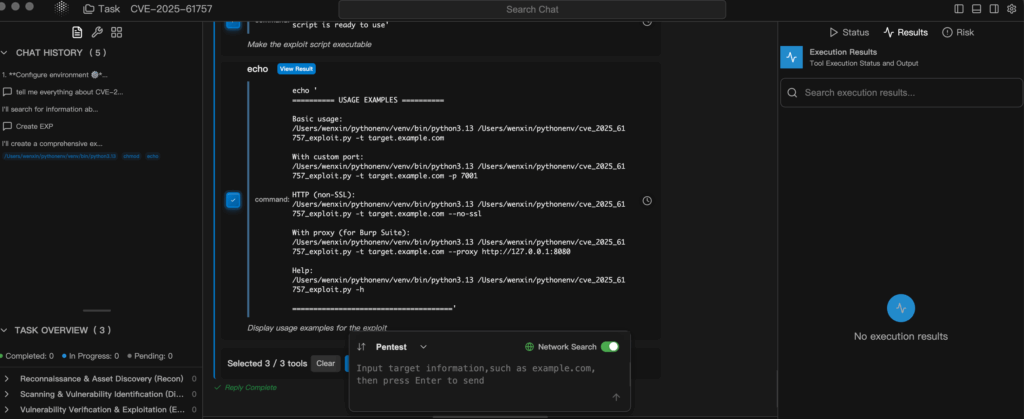

Otomasyon üzerine sessiz bir not (uygun olduğunda)

Büyük Oracle tesislerinde sürüm yayılması gerçektir: geliştirme, QA, DR ve eski kiracılar genellikle çeyrek dönem gecikir. Penligent gibi döngü içinde insan otomasyon platformları şu konularda yardımcı olabilir Filo çapında OIM sürüm envanteri, maruziyet doğrulaması ve iyileştirme takibiekipleri riskli istismarlara itmeden. Güvenlik açığı kimlik düzeyinde kritik olduğunda, "bul → önceliklendir → düzelt" döngüsündeki hız ve doğruluk her şeyden daha önemlidir.

Kapanış

CVE-2025-61757 sadece bir hata değildir; bilinen bir kurumsal Java anti-paterninden doğan yüksek kaldıraçlı bir kimlik katmanı tehlikeye atma yoludur. Yapılması gerekenler çok açık: Etkilenen OIM sürümlerini yamalamak ve REST yönetim erişimini kilitlemek. Uzun vadede alınacak önlem ise daha büyük: IAM kontrol düzleminize erişilebilirse, saldırıya uğrayacaktır - ve merkezi izin listesi filtreleri atlanacaktır. Bu CVE'yi kimlik sistemlerinizin nasıl açığa çıktığını, doğrulandığını ve izlendiğini denetlemek için bir zorlama işlevi olarak ele alın.