Yönetici Özeti: CVE-2025-64446'yı Her Şeyi Durduran Bir Güvenlik Açığı Yapan Nedir?

CVE-2025-64446, 14 Kasım 2025 tarihinde açıklanan kritik bir Fortinet FortiWeb güvenlik açığıdır. Fortinet bunu bir güvenlik açığı olarak sınıflandırır. göreli yol geçişi FortiWeb GUI'deki kusur, ancak pratik sonuç daha ciddidir: uzak, kimliği doğrulanmamış bir saldırgan idari komutları yürütmekFortiWeb Manager'ın kontrolünü ele geçirebilir ve WebSocket CLI'a erişebilir; yani cihazın tamamını ele geçirebilir. NVD kritik 9.x CVSS vektörü (AV:N/AC:L/PR:N/UI:N/C:H/I:H/A:H) atamaktadır. Basit bir ifadeyle: FortiWeb yönetim arayüzünüze internetten erişilebiliyorsa ve savunmasız bir yapı kullanıyorsanız, bu gerçekleşmeyi bekleyen bir ön-auth RCE sınıfı olaydır. NVD+2FortiGuard+2

Bu varsayımsal bir durum değil. Fortinet ve çok sayıda tehdit istihbaratı sağlayıcısı vahşi doğada aktif sömürüve CISA CVE-2025-64446'yı 24 saat içinde Bilinen Açıklar (KEV) kataloğuna ekledi. Bu kombinasyon -kritik ön-auth etkisi + KEV listesi- onu son birkaç yılın en tehlikeli uç cihaz sıfır-günleri ile aynı operasyonel kovaya koymaktadır. CISA+2CISA+2

SEO/dikkat açısından bakıldığında, bu CVE için en üst sıralardaki kapsamlarda en yüksek TO'ya sahip ortak ifadeler sürekli olarak "FortiWeb sıfırıncı gün", "vahşi doğada istismar edildi", "yol geçişi RCE" ve "kimlik doğrulama atlaması". Bunları tekrar tekrar görüyorsunuz çünkü gerçek alıcının niyetini yakalıyorlar: "Açıkta mıyım ve zaten hedef alınıyor muyum?" Greenbone+3Rapid7+3Tenable®+3 (SERP başlık yoğunluğuna dayalı çıkarım)

FortiWeb Hataları Neden Ön Kapı Felaketlerine Dönüşür?

FortiWeb, web altyapısının en uç noktasında, tipik olarak bir DMZ'de konumlandırılan veya iş açısından kritik uygulamaların önünde ters proxy görevi gören bir WAF/WAAP cihazıdır. Bu yerleşim, herhangi bir yönetim düzlemi tehlikesini orantısız derecede değerli hale getirir. Bir saldırgan FortiWeb'e sahip olduğunda, yeni yönetici hesapları aracılığıyla devam edebilir, korunan uygulama yığınına sessizce "açık yollar" açmak için WAF politikasını değiştirebilir veya cihazı yüksek kaldıraçlı bir pivot noktası olarak kullanabilir. CVE-2025-64446'nın birden fazla olay analizi, saldırganın ilk hedefinin genellikle aşağıdakiler olduğunu gösteriyor yerel bir FortiWeb yöneticisi oluşturmaardından devralmak için normal şekilde oturum açın. Rapid7+3Arctic Wolf+3Bitsight+3

KEV'in dahil edilmesinden sonra istismar hacminin bu kadar hızlı artmasının nedeni budur: FortiWeb sadece başka bir yazılım düğümü değil, bir politika uygulama tıkanma noktasıdır. Buradaki bir güvenlik açığı, bir ihlal hızlandırıcısıdır. Siyah Uçurtma+1

Teknik Çekirdek: Göreceli Yol Geçişi Alternatif Yol Doğrulama Mantığıyla Buluşuyor

Satıcı ve Saha Raporlarından Çıkarılan Kök Neden

Fortinet'in PSIRT danışmanlığı CVE-2025-64446'yı şöyle tanımlıyor göreli yol geçişi (CWE-23) FortiWeb GUI/API yönlendirme katmanında. Raporlama konsensüsü, URL yollarının işleyicilere gönderilmeden önce düzgün bir şekilde normalleştirilmediği ve kısıtlanmadığı yönündedir. Bir saldırgan traversal tarzı göreli segmentler enjekte ederek amaçlanan /api/ yönlendirme bağlamına ve kimlik doğrulamayı doğru şekilde uygulamayan eski bir CGI veya yönetim işlemcisine ulaşır. FortiGuard+2NVD+2

Bazı bağımsız analizler, kusurun aynı zamanda aşağıdaki gibi davrandığına işaret etmektedir Alternatif Yol Kullanarak Kimlik Doğrulama Bypass'ı (CWE-288): "birincil" rota kimlik doğrulamasını kontrol eder, ancak anlamsal olarak eşdeğer bir "alternatif" rota bunu yapmaz. Bu ikili sınıflandırma operasyonel olarak önemlidir çünkü sorunu şu şekilde çerçevelendirir routing-semantic "kötü bir uç nokta" yerine. Greenbone+2Black Kite+2

Gerçek Dünya İstismar Modeli (Silahlandırılabilir Detay Olmadan)

Gözlemlenen saldırılar öngörülebilir bir zincir izlemektedir: yol karışıklığı, talebi kimliği doğrulanmamış bir yönetim işleyicisine yönlendirmekte, bu da yeni bir ayrıcalıklı kullanıcı oluşturma veya sistem düzeyinde komutlar çağırma gibi yönetimsel eylemlere izin vermektedir. Rapid7, Arctic Wolf ve Bitsight, aşağıdakilerle tutarlı istismarları belgelemiştir ön yetki yönetici oluşturma ve ardından normal kullanıcı arayüzü girişi. The Hacker News+3Rapid7+3Arctic Wolf+3

Önemli olan zihinsel model belirli bir yük değil, yapıdır:

rota kaçışı → kimliği doğrulanmamış işleyici → admin-plane yeteneği → tam cihaz devralma.

Kapsam ve Düzeltme Sürümleri

Etkilenen yapılar birden fazla FortiWeb şubesini kapsamaktadır. Aşağıdaki tablo Fortinet PSIRT sınırlarını NVD ve CISA özetleri ile hizalamaktadır. FortiGuard+2NVD+2

| Şube | Etkilenen Sürümler | Sabit Sürümler (Satıcı Rehberliği) | Ciddiyet |

|---|---|---|---|

| FortiWeb 8.0 | 8.0.0 - 8.0.1 | 8.0.2+ | Kritik |

| FortiWeb 7.6 | 7.6.0 - 7.6.4 | 7.6.5+ | Kritik |

| FortiWeb 7.4 | 7.4.0 - 7.4.9 | 7.4.10+ | Kritik |

| FortiWeb 7.2 | 7.2.0 - 7.2.11 | 7.2.12+ | Kritik |

| FortiWeb 7.0 | 7.0.0 - 7.0.11 | 7.0.12+ | Kritik |

KEV'in durumu göz önüne alındığında, yama uygulaması "bir sonraki bakım penceresi" öğesi değildir. hemen-şimdi acil durum. CISA+1

Tehlikeli Araştırmalar Yapmadan Risk Doğrulama

Adım 1: Maruz Kalma ve Sürüm Envanteri (Araştırın, İstismar Etmeyin)

FortiWeb yönetim yüzeylerine erişilebilir olup olmadığını ve hangi sürümü kullandığınızı doğrulamak için ihtiyatlı problama ile başlayın. Üretimde herhangi bir geçiş yükünden kaçının.

# FortiWeb varlığı ve yönetim maruziyetini tanımlama

curl -k -I https:/// | head -n 20

# Yönetici erişiminiz varsa, kullanıcı arayüzünde ürün yazılımı sürümünü doğrulayın

# Ardından yukarıdaki etkilenen aralıklarla karşılaştırın.

Bu tek başına çoğu riski önceliklendirmenize olanak tanır, çünkü istismar önceden yetkilendirilmiş ve sürümle sınırlandırılmıştır. NVD+1

Adım 2: Günlüklerde "Yol Anlambilimi + Yönetici Etkinliği" Arayın

GreyNoise ve Rapid7, hatalı biçimlendirilmiş yönetim yolları ile geniş tarama gözlemlemiş ve olay yazıları beklenmedik yönetici kullanıcıların oluşturulmasını vurgulamıştır. Bunu iki ilişkili günlük hipotezine çevirin:

- api/ veya /cgi-bin/ yönetim yollarına isabet eden olağandışı göreli yol belirteçleri

- Değişiklik pencereleri dışında yeni yerel yönetici hesapları veya ayrıcalık yükseltmeleri

- Yönetici olmayan IP'lerden veya garip saatlerde kurulan WebSocket/CLI oturumları

Basit bir SIEM sorgusu şöyle görünebilir:

SELECT *

FROM fortiweb_http_logs

WHERE url_path LIKE '%..%'

AND (url_path LIKE '%/api/%' OR url_path LIKE '%/cgi-bin/%')

AND response_status IN (200, 302)

AND timestamp > now() - interval '14 days';

Bu sinyaller aynı zaman aralığında birlikte ortaya çıkarsa, cihazı potansiyel olarak tehlikeye atılmış olarak değerlendirin ve olay müdahale oyun kitaplarını izleyin. Rapid7+2GreyNoise+2

Yapay Zeka-Güvenlik Mühendisleri Neden Yama ve Devam Etmenin Ötesine Geçmeli?

CVE-2025-64446, aracı güvenlik iş akışları için önemli olan iki eğilime ilişkin kompakt bir vaka çalışmasıdır.

Birincisi, bu bir klasik route-semantic auth bypass. Geleneksel tarayıcılar bilinen uç noktaları ve imzaları kullanır. Burada, istismar, yol kanonikleştirme boşlukları aracılığıyla eski işleyicilere inen isteklere dayanmaktadır. Bu, hibrit LLM iş akışları için doğal bir uyumdur: modellerin yönlendirme grafikleri ve geçmiş CGI yüzeyleri hakkında mantık yürütmesine izin verin, ardından hipotezleri doğrulamak için güvenli programatik problar kullanın. Greenbone+1

İkinci olarak, sömürü resmi CVE atamasından önce. Halka açık PoC trafiği Ekim ayı başlarında honeypot'larda görülürken, CVE ve satıcı tavsiyesi Kasım ayı ortalarında ortaya çıktı. Bu "sessiz yama + gecikmeli ifşa" penceresi tam olarak otomasyonun tipik olarak başarısız olduğu yerdir - çünkü henüz eşleşecek sabit bir parmak izi yoktur. Rapid7+2Arctic Wolf+2

Yani bu CVE sadece bir olay değil; modern uç cihaz sıfır günlerinin gerektirdiği bir hatırlatma gerekçeli̇ i̇fşa öncesi̇ savunmasadece imza takibi değil.

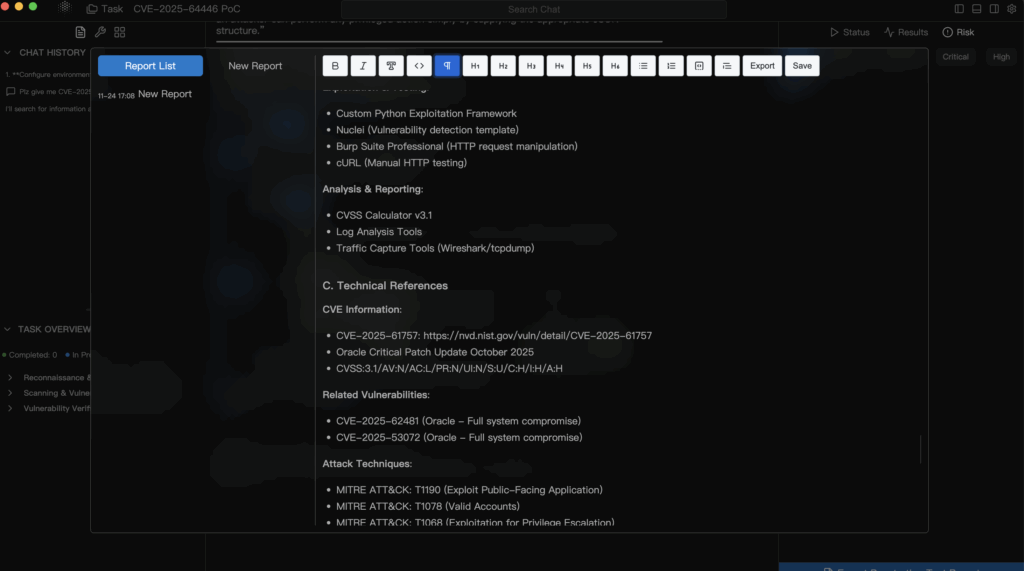

Kontrollü Doğrulama

CVE-2025-64446 gibi sıfır gün uygulamalarında, savunucular genellikle bir boşlukla karşılaşır: hızlı bir şekilde kanıta ihtiyacınız vardır, ancak tamamen silahlandırılmış PoC'ler güvenilir olmayabilir, üretimde çalıştırmak için güvenli olmayabilir veya henüz halka açık olmayabilir. Penligent gibi bir ajan pentesting ve doğrulama platformu, araştırma zincirini denetlenebilir bir mühendislik döngüsüne dönüştürebilir.

Pratik bir yaklaşım, aracıların yetkili kaynakları (Fortinet PSIRT, CISA KEV, Rapid7 ETR, GreyNoise telemetri) almasını sağlamak, etkilenen sürümleri ve anlamsal saldırı yüzeylerini damıtmak ve ardından bir İzole bir laboratuvar klonu için minimal, kontrollü doğrulama planı FortiWeb'in. Bu, riskin somut kanıtını üretmeye devam ederken pervasızca ürün içi istismarı önler. GreyNoise+3FortiGuard+3CISA+3

Penligent'ın kanıt öncelikli raporlaması, HTTP izlerini, yapılandırma farklılıklarını, yönetici hesabı zaman çizelgelerini ve düzeltme notlarını otomatik olarak paketlemenizi sağlar. Acil durum yükseltmelerini operasyon liderlerine veya düzenleyicilere gerekçelendirmesi gereken yapay zeka güvenlik ekipleri için bu "muhakeme → kontrollü doğrulama → savunulabilir rapor" hattı, aslında zaman ve argüman tasarrufu sağlayan kısımdır.