Giriş: Paradigma Değişimi ve Bedeli

Modern web geliştirmenin evrimi, sorunsuzluğa doğru bir yarış olmuştur. React Server Components (RSC) tarafından desteklenen Next.js 13+'da App Router'ın kullanıma sunulması, istemci ve sunucu arasındaki sınırın bulanıklaşarak ortadan kalktığı bir dünya vaat ediyordu. Geliştiriciler veritabanı sorgularını doğrudan kullanıcı arayüzü bileşenlerinden çağırabiliyor ve çerçeve ağır işleri hallediyordu.

Ancak, CVE-2025-66478 acımasız bir gerçeklik kontrolü olarak geldi. Kritik bir CVSS puanı olan 10.0Bu Uzaktan Kod Yürütme (RCE) açığı sadece bir kodlama hatası değildir; modern web'e güç veren serileştirme katmanında temel bir güven ihlalini temsil eder.

Sıkı güvenlik mühendisleri için bu güvenlik açığı önemlidir çünkü web güvenliğinin standart zihinsel modelini atlar. Bu, kötü dize birleştirmeden kaynaklanan bir SQL enjeksiyonu ya da basit bir XSS değildir. Bu, web sitesinin derinliklerinde yer alan bir mantık hatasıdır. React Uçuş Protokolü-Sunucuların ve istemcilerin konuşmak için kullandıkları ikili dil.

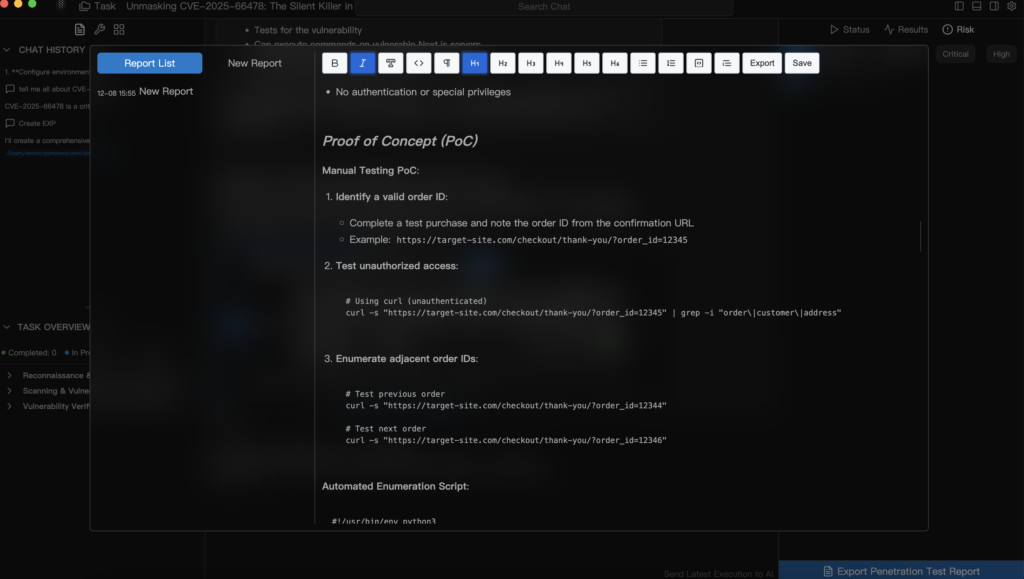

Bu derinlemesine incelemede, bu güvenlik açığının mimarisini yapısöküme uğratacak, kimliği doğrulanmamış RCE'ye izin veren belirli serileştirme mekaniklerini analiz edecek ve neden Penligent gibi yapay zeka odaklı sızma testi platformları bu karmaşık mantık hatalarını düşmanlardan önce sistematik olarak tespit edebilen tek araçlardır.

Güvensizliğin Mimarisi: RSC Uçuşunu Anlamak

CVE-2025-66478'den faydalanmak için öncelikle Next.js'nin kullandığı özel protokolü anlamak gerekir. Bir kullanıcı bir Sunucu Eylemi ile etkileşime girdiğinde (örneğin, bir form gönderme), tarayıcı standart bir JSON yükü göndermez. Bunun yerine, React'in hidrasyon süreci için optimize edilmiş serileştirilmiş bir akış gönderir.

"Flight" protokolü olarak bilinen bu format, ham HTTP gövdesinde aşağıdaki gibi görünür:

Düz metin

0:["$@1",["$@2",null]] 1:I{"id":"./src/actions/user.js", "chunks":["client-chunk-123"], "name": "updateUser", "async":true} 2:{"name": "John Doe", "email": "[email protected]"}

Güven Tuzağı

Güvenlik açığı, sunucu tarafı deserializer'ın çok istekli davranması nedeniyle ortaya çıkmaktadır. Next.js'nin etkilenen sürümlerinde (15.1.9'dan önceki 15.x ve 16.0.7'den önceki 16.x), çerçeve bu yükte tanımlanan bileşen ağacını yeniden yapılandırmaya çalışır önce talep eden kullanıcının bu belirli modülleri örnekleme yetkisine sahip olup olmadığını kesin olarak doğrular.

Next.js, istemcinin sunucu tarafı modüllerine referanslar iletmesine izin verir. Amaç, sunucunun geliştirici tarafından tanımlanan belirli eylemleri gerçekleştirmesine izin vermektir. Ancak kusur, bir saldırganın bu referansları manipüle edebilmesidir. Amaçlanan referans yerine ./src/actions/user.js'de, hazırlanmış bir yük, dahili Node.js yerleşik bileşenlerine veya küresel kapsamda bulunan prototip kirlilik araçlarına başvurabilir.

Sunucu bu kötü niyetli akışı serileştirdiğinde, yalnızca verileri okumakla kalmaz kodu çalıştırır nesnenin durumunu geri yüklemek için. Durum geri yüklemesi bir işlev çağrısı (örneğin, bir getter veya bir kurucu) içeriyorsa, saldırgan anında kod yürütmeyi başarır - genellikle herhangi bir kimlik doğrulama ara yazılımı (NextAuth.js gibi) istek başlıklarını tam olarak işlemeden önce.

Saldırganın Öldürme Zinciri: Keşiften Bombardımana

Bir Next.js uygulamasını savunmakla görevli bir güvenlik mühendisi için saldırganın iş akışını anlamak çok önemlidir. CVE-2025-66478'i istismar etmek bir komut dosyası çalıştırmak kadar basit değildir; hedefin derleme yapıtlarının sofistike bir şekilde anlaşılmasını gerektirir.

Aşama 1: Pasif Keşif ve Parmak İzi

Saldırgan önce hedefin Next.js'nin savunmasız bir sürümünü çalıştırdığını doğrular. Bu, HTTP üstbilgilerini inceleyerek önemsiz bir şekilde yapılır (X-Powered-By: Next.js) veya yapısının analiz edilmesi _next/static/ dizin.

2. Aşama: "Eylem Kimliği" Hasadı

Bu, manuel saldırganlar için teknik olarak en zorlayıcı kısımdır. Next.js, Sunucu Eylemlerini kriptografik karmalar kullanarak gizler (örn, a9fa42b4...) paket boyutunu en aza indirmek için. Doğru hash olmadan, sunucu isteği yok sayacaktır.

Saldırganlar, istemci tarafı JavaScript paketlerini (Webpack yığınları) ayrıştırarak bu karmaların çıkarılmasını senaryolaştırır. Şunları ararlar registerServerReference küçültülmüş kod içindeki çağrılar:

JavaScript

// Minimize edilmiş istemci kod parçacığı ...registerServerReference(a, "a9fa42b4c7d1",null)...

Saldırgan bu kimlikleri kazıyarak, sunucunun mantığına geçerli giriş noktalarının bir haritasını oluşturur.

Aşama 3: Görev Yükü Yapımı ("React2Shell" Tekniği)

Geçerli bir giriş noktası bulunduğunda, saldırgan "React2Shell" yükünü oluşturur. Saldırganlar bir POSTA ile talep İçerik-Türü . text/x-component (veya sürüme bağlı olarak benzer).

Gövde, serileştirme aracını tetiklemek için tasarlanmış özyinelemeli bir nesne yapısıdır.

- Hedef:

child_process.execveyafs.writeFileSync. - Mekanizma: Yük, bu sistem kütüphanelerine işaret eden bir modül referansı tanımlar.

- Tetikleyici: Ayrıştırma işleminin ardından sunucu modülü "çözümlemeye" çalışır.

Aşama 4: Yürütme ve Sızma

Sunucu akışı ayrıştırır. Kötü amaçlı nesne örneklenir. Komut kimami çalışır. Bu işlem bant dışında gerçekleştiğinden (HTTP yanıtı çökebilir veya hata dönebilir), bilgili saldırganlar OOB (Bant Dışı) tekniklerini kullanarak sunucuyu kontrollü bir etki alanına DNS isteği göndermeye zorlar (örn, ping attacker.com) RCE'yi onaylamak için.

Eski Güvenlik Araçları Neden Kördür?

CVE-2025-66478'in ardından, birçok kuruluş geleneksel DAST (Dinamik Uygulama Güvenlik Testi) araçlarıyla çevrelerini taradı ve temiz bir sağlık raporu aldı. Yanılmışlar.

Eski tarayıcılar (OWASP ZAP, Burp Suite Pro varsayılan taramaları veya Nessus gibi) temel nedenlerden dolayı burada başarısız olur:

- Protokol Cehaleti: Standart tarayıcılar Uçuş protokolü gövdesini opak metin olarak ele alır. SQL tırnak işaretleri enjekte etmeye çalışırlar (

' VEYA 1=1) veya XSS etiketleri. Next.js bunları hatalı biçimlendirilmiş ikili akışlar olarak reddeder. Tarayıcı 500 Hatası görür ve "Güvenli" olduğunu varsayarken güvenlik açığı dokunulmadan kalır. - Bağlam Körlüğü: Eski bir tarayıcı, Eylem Kimliklerini bulmak için Webpack yığınlarını nasıl kazıyacağını bilmez. Tarayıcı 12 karakterlik alfanümerik bir karmayı "tahmin edemez". Kimlik olmadan kapı kilitlidir ve tarayıcı asla savunmasız kod yoluna ulaşamaz.

- WAF Kaçırma: Yük yapısı meşru React bileşen verilerini taklit ettiğinden, imza tabanlı WAF'lar karmaşık bir kullanıcı formu gönderimi ile serileştirilmiş bir RCE istismarını ayırt etmekte zorlanır.

Bu tespit boşluğu sektördeki kritik bir ihtiyacı vurgulamaktadır: GenAI dönemi sorunlarını Web 2.0 araçlarıyla çözemeyiz.

Yapay Zeka Avantajı: Penligent Mantık Bulmacasını Nasıl Çözüyor?

Bu, güvenlik paradigmasının "Tarama "dan "Ajan Sızma Testi "ne geçtiği yerdir. At Penligent.aiPlatformumuzu bir insan hacker gibi düşünecek, ancak makine hızında çalışacak şekilde tasarladık.

Penligent bir Next.js uygulamasını analiz ederken, özel bir RSC Temsilcisi. Standart bir tarayıcıdan farkı şu şekildedir:

1. Akıllı Varlık Ayrıştırma (Kaynak Harita Analizi)

Kör bulanıklaştırma yerine, Penligent'in aracıları istemci tarafı derleme eserlerini indirir ve analiz eder. Yapay zeka, aşağıdakileri belirlemek için küçültülmüş JavaScript'in Soyut Sözdizimi Ağacını (AST) ayrıştırır server$reference işaretleyiciler. İnternete maruz kalan her sunucu tarafı işlevinin haritasını etkili bir şekilde yeniden yapılandırarak hiçbir regex betiğinin eşleşemeyeceği kapsamlı bir saldırı yüzeyi haritası oluşturur.

2. Bağlama Duyarlı Yük Üretimi

Penligent, React Flight protokolünün gramerini anlar. Rastgele çöp göndermez. Geçerli yapıların içine yerleştirilmiş kötü amaçlı yükü içeren sözdizimsel olarak mükemmel Flight istekleri oluşturur.

Örnek Senaryo: Penligent bir "Profili Güncelle" eylemi tanımlar. Geçerli kullanıcı kimliği ve e-posta alanlarını korur ancak iç içe geçmiş "tercihler" nesnesine bir prototip kirlilik gadget'ı enjekte eder. Sunucu yapıyı geçerli olarak kabul eder, serileştirmeyi tetikler ve Penligent ortaya çıkan anormalliği yakalar.

3. Mantık Doğrulama ve Çarpışma Tespiti

Bir insan pentester, 500 hatasının her zaman bir güvenlik açığı olmadığını ve 200 OK'nin her zaman güvenli olmadığını bilir. Penligent analiz eder davranışsal Yanıt. Bir zaman geciktirme komutu enjekte edildikten sonra isteğin gecikme süresi 500 ms artarsa, Penligent, HTTP yanıt gövdesi boş olsa bile başarılı bir RCE çıkarır.

Bu kabiliyet-Otomatik Mantıksal Akıl Yürütme-Penligent'ı son on yılın gürültülü tarayıcılarından ayıran şeydir. SaaS'ın ölçeklenebilirliği ile manuel bir denetimin derinliğini sağlar.

İyileştirme ve Güçlendirme: Derinlemesine Savunma

Penligent gibi araçları kullanmak güvenlik açığını bulmanıza yardımcı olsa da, düzeltmek çok katmanlı bir yaklaşım gerektirir.

Acil Önlem: Yama

Birincil düzeltme Next.js'yi hemen yükseltmektir.

- Sabit Sürümler:

v15.1.9+,v16.0.7+. - Mekanizma: Bu sürümler, serileştirilebilir tipler için katı bir izin listesi sunar ve hidrasyon aşamasında modül referanslarını sterilize ederek rastgele sistem modüllerinin örneklenmesini önler.

İkincil Savunma: Çalışma Zamanı Sertleştirme

Yalnızca çerçeve yamasına güvenmeyin. Bir sonraki 0 gününün eli kulağında olduğunu varsayın.

- En az ayrıcalık: Next.js'yi çalıştıran Node.js işleminin kısıtlı izinlere sahip olduğundan emin olun. Kök erişimine sahip olmamalı ve dosya sistemine yazamamalıdır (belirli geçici dizinler hariç).

- Ağ Segmentasyonu: Giden bağlantıları kısıtlayın. Next.js sunucunuz PWNED alırsa, harici bir IP'ye ters kabuk bağlantısı başlatamamalıdır.

- Üretimde Kaynak Haritalarını Devre Dışı Bırakın: Belirsizlik yoluyla güvenlik bir strateji olmasa da, genel kaynak eşlemelerini devre dışı bırakmak saldırganların (ve otomatik botların) Sunucu Eylem Kimliklerinizi eşlemesini önemli ölçüde zorlaştırır.

Gelişmiş Yapılandırma

Hemen yükseltme yapamıyorsanız, Sunucu Eylemleri'ni geçici olarak devre dışı bırakabilirsiniz. next.config.jsAncak bu muhtemelen uygulama işlevselliğini bozacaktır:

JavaScript

module.exports = { experimental: { serverActions: false, // Emergency kill-switch }, }

Sonuç: Yapay Zeka ve Güvenliğin Geleceği

CVE-2025-66478 JavaScript güvenliği için bir dönüm noktasıdır. Sunucunun karmaşıklığını soyutladıkça, güvenlik açıklarının gizlenebileceği yeni opaklık katmanları ortaya çıkardığımızı göstermektedir.

React Flight gibi protokollerin karmaşıklığı, yalnızca manuel kod incelemesi ile yönetilebilecek bilişsel yükü aşıyor ve kesinlikle eski regex tabanlı tarayıcıların yeteneklerini aşıyor. Uygulama güvenliğinin geleceği Agentik Yapay Zeka-Mimariyi anlayabilen, kodu okuyabilen ve karmaşık test stratejilerini otonom olarak formüle edebilen sistemler.

Gibi araçlar Penligent sadece hataları tespit etmekle kalmıyor; uygulamanızın mantığının bütünlüğünü de doğruluyor. Tek bir deserializasyon hatasının tam bir ihlale yol açabildiği bir çağda, savunmanızı araştırmak için 7/24 çalışan bir yapay zeka ortağına sahip olmak artık bir lüks değil, bir gerekliliktir.

Sonraki Adımlar:

İhlali beklemeyin. Next.js sürümünüzü bugün kontrol edin. Kritik altyapıyı yönetiyorsanız, CVE-2025-66478 ve diğer mantık tabanlı güvenlik açıklarına maruz kaldığınızı doğrulamak için otomatik, aracı bir sızma testi uygulamayı düşünün.