CVE-2025-68613'ün gerçekte ne olduğu

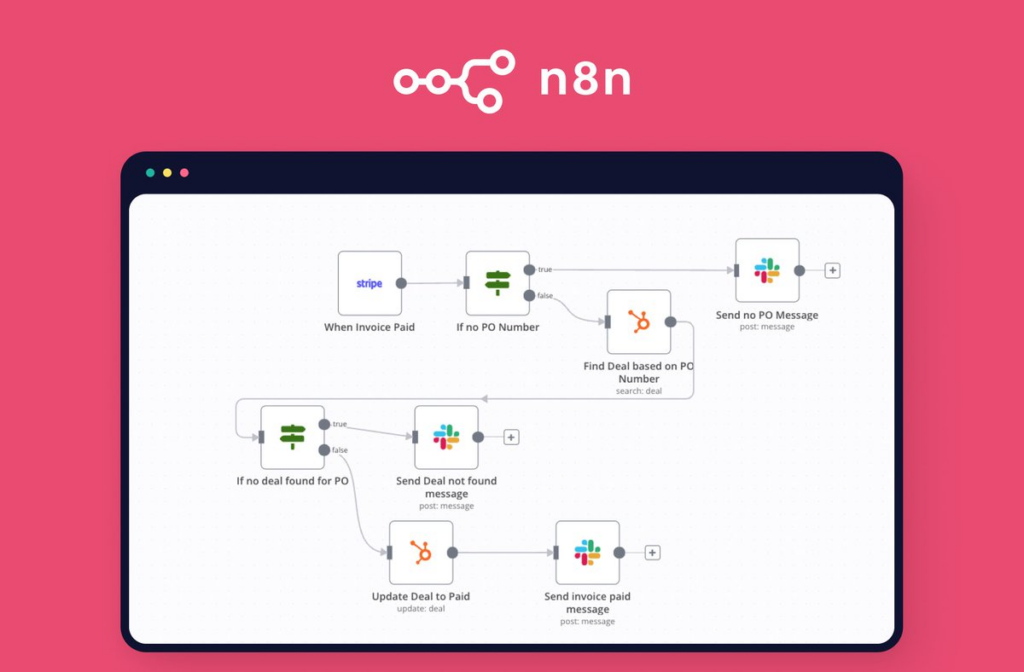

CVE-2025-68613 şunları etkiler n8naçık kaynaklı bir iş akışı otomasyon platformu. Güvenlik açığı bir uzaktan kod yürütme (RCE) n8n'in sorunu i̇ş akişi i̇fade değerlendi̇rme si̇stemi̇: belirli koşullar altında, tarafından sağlanan ifadeler kimliği doğrulanmış kullanıcılar iş akışı yapılandırması sırasında bir yürütme bağlamında değerlendirilebilir. yeterince izole edilmemiş altta yatan çalışma zamanından. Bir saldırgan bu davranışı kötüye kullanarak n8n sürecinin ayrıcalıklarıyla keyfi kod çalıştırabilir ve potansiyel olarak örneğin tamamen ele geçirilmesine yol açabilir (veri erişimi, iş akışı değişikliği, sistem düzeyinde işlemler). (NVD)

Ulusal Hassasiyet Veritabanı (NVD) girişi şu anda NVD'nin kendi puanlama zenginleştirmesinin henüz sağlanmadığını göstermektedir, ancak GitHub, Inc. tarafından sağlanan CNA puanını görüntüler.: CVSS v3.1 temel puanı 9.9 (KRİTİK) vektör ile CVSS:3.1/AV:N/AC:L/PR:L/UI:N/S:C/C:H/I:H/A:H. (NVD)

Bu vektör operasyonel açıdan önemlidir: sorun ağa erişilebilir, düşük karmaşıklıktadır, yalnızca düşük ayrıcalıklar gerektirir, kullanıcı etkileşimi yoktur ve kapsamı değişmiştir - tam da hizmet dahili sistemlere bağlı olduğunda "bir uygulama hatasını" "bir ortam tehlikesine" dönüştürme eğiliminde olan model.

Zayıflık eşlemesi şöyledir CWE-913. MITRE, CWE-913'ü dinamik olarak yönetilen kod kaynakları (değişkenler, nesneler, sınıflar, nitelikler, işlevler, yürütülebilir talimatlar/ifadeler) üzerinde uygunsuz kontrol olarak tanımlar ve bu sorunun "ifade değerlendirmesinin amaçlanan izolasyondan kaçması" niteliğiyle uyumludur. (cwe.mitre.org)

Bir güvenlik danışmanlığına bırakabileceğiniz bir tablo

| Saha | Değer (doğrulandı) | Kaynak |

|---|---|---|

| Ürün | n8n | (NVD) |

| Tip | İfade değerlendirme izolasyonu hatası yoluyla kimliği doğrulanmış RCE | (NVD) |

| Etkilenen sürümler | >= 0.211.0 ve < 1.120.4 (artı sabit şube ayrıntıları) | (NVD) |

| Sabit versiyonlar | 1.120.4, 1.121.1, 1.122.0 (NVD); GitHub danışmanlığı 1.122.0+ önermektedir | (NVD) |

| Ön Koşullar | Saldırganın kimliği doğrulanmalıdır (PR:L) | (NVD) |

| CVSS (CNA) | 9,9 KRITIK; CVSS:3.1/AV:N/AC:L/PR:L/UI:N/S:C/C:H/I:H/A:H | (NVD) |

| CWE | CWE-913 | (NVD) |

| Satıcı hafifletmeleri | Yükseltme; iş akışı oluşturma/düzenlemeyi tamamen güvenilir kullanıcılarla kısıtlama; işletim sistemi ayrıcalıklarını ve ağ erişimini sağlamlaştırma | (NVD) |

"Kimlik doğrulama gerektirir" neden hala acil durum işlemini hak ediyor?

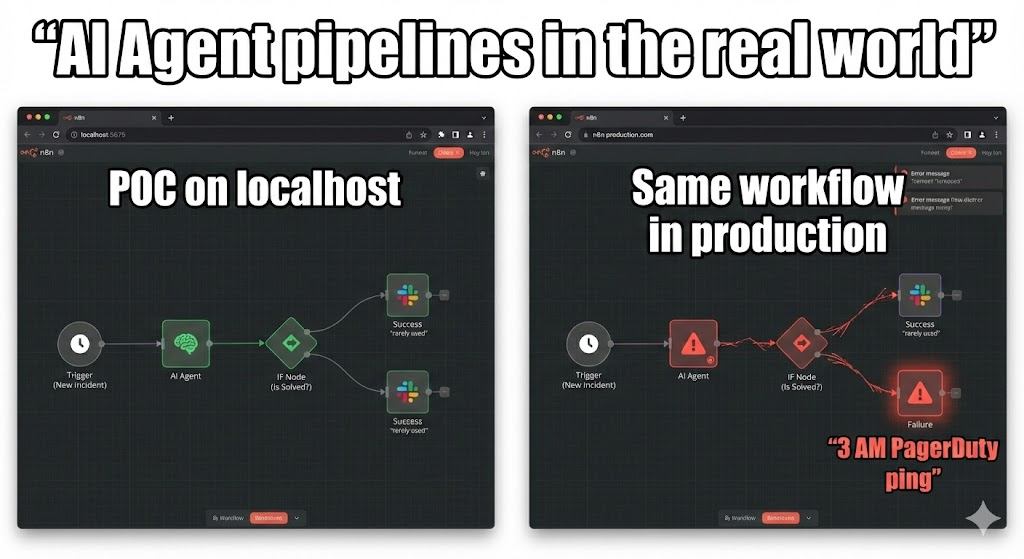

Bunu "kimliği doğrulandığı için daha az acil" olarak değerlendirmek yaygın bir başarısızlık modudur. n8n'de kimliği doğrulanmış kullanıcılar genellikle sadece yöneticiler değildir; otomasyon oluşturucular, entegrasyon operatörleri veya hizmet hesapları olabilirler. İfade değerlendirme sınırı kırıldığında, saldırgan uygulama eylemleriyle sınırlı kalmaz-NVD, n8n sürecinin ayrıcalıklarıyla keyfi kod yürütülmesini ve tam örnek tehlikeye atma olasılığını açıkça belirtir. (NVD)

Uygulamada, iş akışı platformları saldırganların sevdiği üç şeye odaklanır: geniş bağlantı, gizli bilgiler ve mantık yürütme. Bu nedenle, müdahale planınızı "oturum açma gerekli" hakkındaki sezgilerinizden ziyade CVSS vektörüne (PR:L + S:C + C/I/A:H) bağlamalısınız. (NVD)

Kaosa dönüşmeyen yama stratejisi

"Doğru" son durumunuz basittir: düzeltilmiş bir sürüm çalıştırın. NVD sorunu şurada düzeltilmiş olarak listeliyor 1.120.4, 1.121.1 ve 1.122.0. (NVD)

n8n/GitHub danışma metninde sorunun şu şekilde giderildiği vurgulanmaktadır v1.122.0 ve şu sürüme yükseltmenizi önerir 1.122.0 veya üstü çünkü "ifade değerlendirmesini kısıtlamak için ek tedbirler getirmektedir." (GitHub)

Operasyonel olarak, bu basit bir kural önermektedir:

Eğer güvenli bir şekilde ilerleyebiliyorsanız 1.122.0+Belirli bir sürüm trenine bağlıysanız, mümkün olan en kısa sürede ileri bir hamle planlarken NVD tarafından belirtilen minimum sabit sürümlere inin. (NVD)

İşte bir sadece denetim CI'da, ana bilgisayarlarda veya bir filo işinde çalıştırabileceğiniz sürüm denetleyicisi (istismar mantığı yok, sadece sürüm / risk işaretleme):

#!/usr/bin/env bash

# CVE-2025-68613 n8n sürüm denetimi (istismar yok)

set -euo pipefail

if command -v n8n >/dev/null 2>&1; then

VER="$(n8n --version | tr -d 'v' | head -n1)"

başka

VER="${N8N_VERSION:-unknown}"

fi

echo "n8n sürümü algılandı: $VER"

# GitHub danışmanlığı başına etkilenen aralık: >=0.211.0 <1.120.4

# NVD başına sabit sürümler: 1.120.4, 1.121.1, 1.122.0

if [[ "$VER" != "unknown" ]] && \\

[[ "$(printf '%s\\n' "0.211.0" "$VER" | sort -V | head -n1)" == "0.211.0" ]] && \\

[[ "$(printf '%s\\n' "$VER" "1.120.4" | sort -V | head -n1)" == "$VER" ]] && \\

[[ "$VER" != "1.120.4" ]]; o zaman

echo "FLAG: Potansiyel olarak CVE-2025-68613'ten etkileniyor. NVD/GitHub kılavuzuna göre yükseltin."

Çıkış 2

fi

echo "Bu hızlı kontrolde bayrak yok. Resmi danışmanlık + tam dağıtım ayrıntılarınızla doğrulayın."

Kısa vadeli hafifletmeler

Hem NVD hem de GitHub tavsiyesi aynı kısa vadeli hafifletmeleri sağlamaktadır: iş akışı oluşturma/düzenleme izinlerini kısıtlamak tamamen güvenilir kullanıcılarve n8n'i bir sertleştirilmiş ortam Etkiyi azaltmak için kısıtlı işletim sistemi ayrıcalıkları ve ağ erişimi ile - bu hafifletmelerin riski tamamen ortadan kaldırmadığını açıkça belirtirken. (NVD)

Bunun uygulanabilir olmasını istiyorsanız, "güçlendirilmiş ortam" çalışma zamanı kontrollerine dönüşmelidir. İşte istismar sonrası kaldıracı (derinlemesine savunma) azaltmak için muhafazakar bir konteyner sertleştirme taslağı:

Hizmetler:

n8n:

görüntü: n8nio/n8n:1.122.0

read_only: true

tmpfs:

- /tmp

security_opt:

- no-new-privileges:true

cap_drop:

- TÜMÜ

kullanıcı: "1000:1000"

ortam:

- N8N_LOG_LEVEL=info

# Ağ politikası / güvenlik duvarı ile eşleştirin:

# varsayılan olarak çıkışı reddeder, yalnızca gerekli hedeflere izin verir

Tespit ve tehdit avcılığı: kırılgan imzalar üzerinden davranış

Tetikleme mekanizması "iş akışı yapılandırması sırasında yeterince yalıtılmamış bir bağlamda değerlendirilen ifadeler" olduğundan, aşağıdakiler etrafında yararlı tespitler oluşturabilirsiniz iş akışlarını kim düzenliyor, ne sıklıktave çalışma zamanının daha sonra ne yaptığı. (NVD)

Uygulama farklılıklarını aşan pratik bir yaklaşım da korelasyon kurmaktır:

Düşük ayrıcalıklı kullanıcılar (veya hizmet hesapları) tarafından olağan dışı iş akışı düzenlemeleri + n8n çalışma zamanından şüpheli işlem yürütme / giden bağlantılar. Bu, NVD'nin başarılı bir istismarın n8n işlem ayrıcalıklarıyla yürütülen sistem düzeyinde işlemlerle sonuçlanabileceği ifadesiyle uyumludur. (NVD)

Örnek denetim fikri (ortamınıza uyarlayın):

-a always,exit -F arch=b64 -S execve -F comm=node -k n8n_exec

-a always,exit -F arch=b64 -S connect -F comm=node -k n8n_net

İncelemeniz gereken bitişik yüksek etkili n8n CVE'leri

Kuruluşunuz n8n'e güveniyorsa, CVE-2025-68613 tek seferlik bir sorun olarak ele alınmamalıdır. Yandaki iki örnek, iş akışı platformlarında yinelenen bir temayı göstermektedir: yapılandırma ve yürütme arasındaki sınırı bulanıklaştıran özellikler.

CVE-2025-65964 Git düğümünü içeren ayrı bir n8n sorunudur: NVD, 0.123.1 ile 1.119.1 arasındaki sürümlerin, iş akışı eylemlerinin Git yapılandırmasını (örn. core.hooksPath) etkileyebileceği ve kanca yürütülmesine neden olabileceği Git kancaları aracılığıyla RCE'yi önlemek için yeterli korumadan yoksun olduğunu açıklamaktadır; sorun 1.119.2. (NVD)

CVE-2025-57749 n8n'in Read/Write File düğümündeki symlink traversal güvenlik açığıdır. 1.106.0dizin kısıtlamalarının sembolik bağlantılar aracılığıyla atlanabildiği ve aksi takdirde kısıtlanmış yollara erişimin mümkün olduğu bir sistemdir. (NVD)

Bunlar farklı hatalar, ancak aynı ders: iş akışı motorları "kod ve sistem yeteneklerine" tehlikeli bir şekilde yakındır, bu nedenle izolasyon, düğüm düzeyinde korkuluklar ve katı ayrıcalık sınırları isteğe bağlı değildir. MITRE'nin CWE-913 tanımı, dinamik kod kaynakları beklenmedik bir şekilde etkilenebildiğinde bu sorunların neden yeniden ortaya çıktığını açıklamaktadır. (cwe.mitre.org)

Amacınız kapalı bir mühendislik döngüsüyse (varlık keşfi, sürüm doğrulama, yama doğrulama ve kanıt niteliğinde raporlama), Penligent gibi yapay zeka odaklı bir güvenlik iş akışı platformu "düzeltmeleri ve gerilemeleri doğrulama" aşamasına doğal olarak uyabilir. Tek hedefiniz üretim riskini hemen azaltmaksa, en yüksek kaldıraçlı eylem şu şekilde kalır: sabit sürümlere yükseltin ve yapabilene kadar satıcının kısa vadeli hafifletmelerini uygulayın. (NVD)