Bu CVE, CVSS başlığının ötesinde neden önemli?

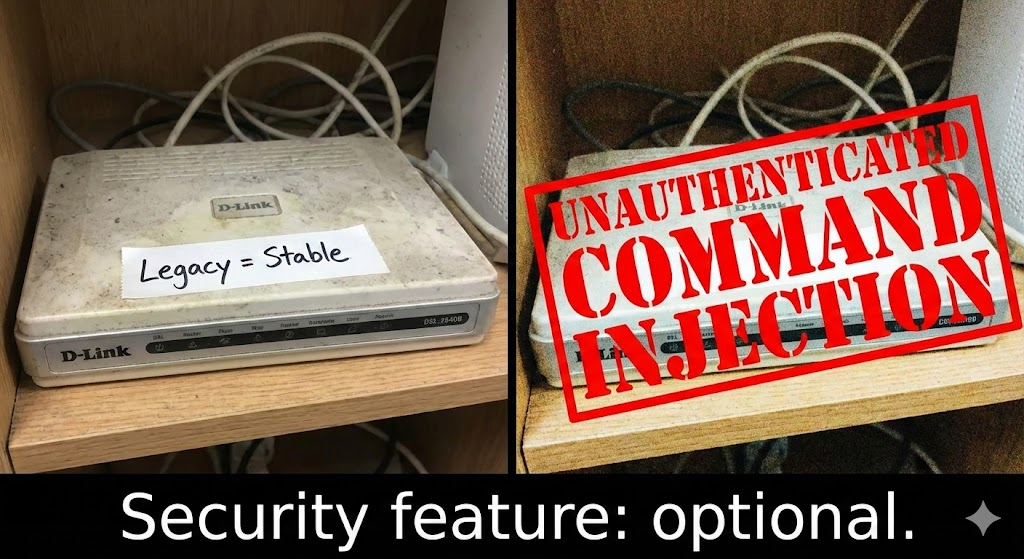

CVE-2026-0625 bir İşletim sistemi komut enjeksiyonu sorunu (eşleştirilmiş CWE-78) birden fazla kişiyi etkileyen eski D-Link DSL ağ geçidi cihazlar. Savunmasız yüzey, cihazın gömülü web yönetim yığını, özellikle de dnscfg.cgi DNS yapılandırması için kullanılan uç nokta. DNS parametreleri düzgün bir şekilde sterilize edilmediğinden, kimliği doğrulanmamış bir saldırgan kabuk metakarakterleri enjekte edebilir ve uzaktan kod yürütme (RCE). CNA (VulnCheck) tarafından bir CVSS 9.3 (Kritik) Skor. (NVD)

Ancak operasyonel etki sadece "kritik RCE" değildir. Asıl hikaye şudur yaşam döngüsü yerçekimi: bu cihazlar kullanım ömrünü tamamlamış/destek süresi dolmuş cihazlardır ve kamusal rehberlik sürekli olarak emekli olun ve değiştirin yama yerine. Başka bir deyişle, savunucular telafi edici kontrollere (ağ maruziyetini azaltma, segmentasyon ve DNS bütünlüğü izleme) zorlanmaktadır, çünkü ürün yazılımı düzeltmesi genellikle masanın dışındadır. (supportannouncement.us.dlink.com)

Neyin etkilendiği (teyit edildi) ve neyin belirsiz kaldığı

Kamuya açık raporlama, etkilenen modellerin ve ürün yazılımı aralıklarının somut, onaylanmış bir kümesini sağlar. VulnCheck ve aşağı akış kapsamı aşağıdakileri listeler (eşitsizlik aralıklarına dikkat edin):

| Model | Onaylanmış savunmasız ürün yazılımı aralığı | Notlar |

|---|---|---|

| DSL-526B | ≤ 2.01 | Legacy/EOL, unauth RCE aracılığıyla dnscfg.cgi (VulnCheck) |

| DSL-2640B | ≤ 1.07 | Legacy/EOL, unauth RCE aracılığıyla dnscfg.cgi (VulnCheck) |

| DSL-2740R | < 1.17 | Legacy/EOL, unauth RCE aracılığıyla dnscfg.cgi (VulnCheck) |

| DSL-2780B | ≤ 1.01.14 | Legacy/EOL, unauth RCE aracılığıyla dnscfg.cgi (VulnCheck) |

Önemli bir nüans: D-Link'in belirttiğine göre etkilenen modelleri yalnızca model numarasına göre belirlemenin güvenilir bir yolu yokçünkü savunmasız CGI kütüphanesi aygıt yazılımı yapıları arasında değişiklik gösterebilir; doğrulama doğrudan ürün yazılımı denetimi. (supportannouncement.us.dlink.com)

Bu, uç cihaz güvenlik açığı yönetiminde klasik bir tuzaktır: envanter etiketleri her zaman yazılım soyağacıyla temiz bir şekilde eşleşmez. Taşıyıcılar, şubeler veya "gölge BT" ağ geçitleri işletiyorsanız, aksi kanıtlanana kadar maruziyetinizin düzgün dört sıralı tablodan daha geniş olduğunu varsayın.

İstismar bağlamı: saldırganlar nasıl ulaşır? dnscfg.cgi gerçek ortamlarda

En üst sıralarda yer alan başlıklarda yüksek TO'ya sahip baskın ifade aslında bir bileşimdir: "aktif olarak istismar edilen sıfır gün / kritik RCE / ömrünü tamamlamış yönlendiriciler." Büyük güvenlik yayınlarında aynı kancanın tekrarlandığını göreceksiniz çünkü üç aciliyet sinyalini tek bir satıra sıkıştırıyor: istismar şu anda gerçekleşiyor, etki tam kod yürütme ve yama olasılığı düşük. (The Hacker News)

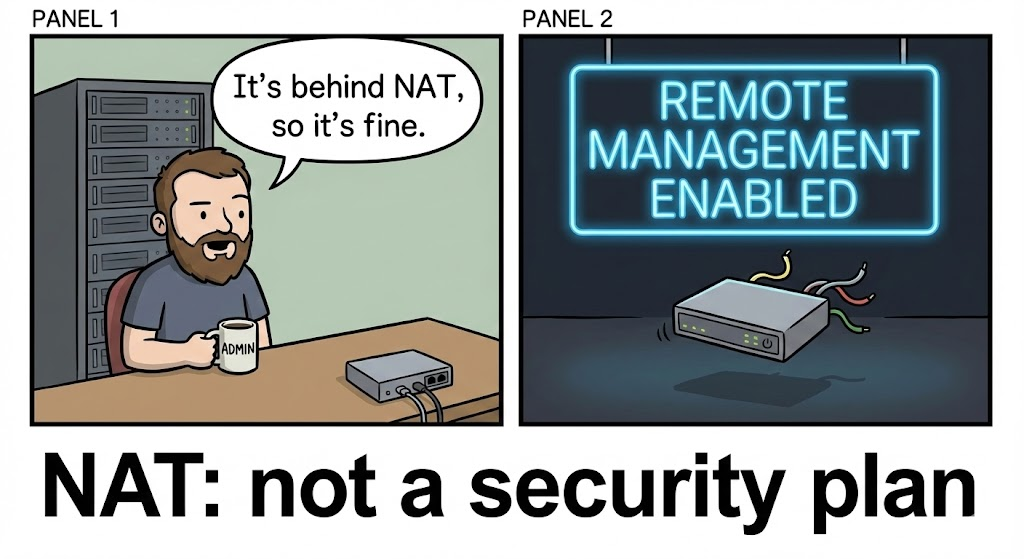

Bir savunmacının bakış açısından, pratik soru "istismar edilebilir mi?" değildir. (öyle), ama "yönetim uçağıma ulaşılabiliyor mu?" Birçok tüketici DSL ağ geçidi, varsayılan olarak yalnızca LAN üzerinde yönetimsel CGI uç noktalarını açığa çıkarır. BleepingComputer, CVE-2026-0625'ten yararlanmanın tarayıcı tabanlı bir yol veya uzaktan yönetim için yapılandırılmış bir cihaz anlamına gelebileceğini, çünkü birçok kurulumun aşağıdaki gibi yönetim uç noktalarını kısıtladığını belirtiyor dnscfg.cgi yerel ağlara. (BleepingComputer)

Bununla birlikte, uç cihaz tehlikesi her senaryoda WAN yöneticisinin etkinleştirilmesini gerektirmez. Bir saldırgan ağ içinde bir yer edindiğinde (kimlik avı, ele geçirilmiş bir uç nokta, kötü amaçlı uzantı veya açıkta kalan bir hizmet), yönlendiricinin web kullanıcı arayüzü yüksek kaldıraçlı bir hedef haline gelir. Bunun nedeni DNS kontrolü: Bir saldırgan ağ geçidindeki DNS çözümleyicilerini değiştirebilirse, aşağı akıştaki her cihaz sessiz bir trafik yönlendirme ilkelini miras alır.

D-Link'in kendi geçmiş yazıları bu davranış sınıfını GhostDNS/DNSChanger kampanyaları: varsayılan kimlik bilgilerine (örn. admin/admin) karşı parola tahmin etme, açık CGI yollarını tarama dnscfg.cgive ardından kullanıcıları saldırgan altyapısına yönlendirmek için DNS değerlerini yeniden yazmak. (supportannouncement.us.dlink.com)

Bugün ne yapmalı: hatayı silah haline getirmeden güvenli doğrulama

Aşağıda güvenlik ekipleri için savunulabilir bir iş akışı yer almaktadır. Odaklandığı konular maruziyet tanımlaması ve DNS bütünlük denetimleri-üremeyi istismar etmemek.

Adım 1: Potansiyel yönetim uçağı maruziyetinizi bulun

Varlık keşfi ile başlayın:

- HTTP(S)'yi yaygın ve yaygın olmayan bağlantı noktalarında (80/443/8080/8443, vb.) açığa çıkaran internete dönük IP'ler.

- Şube ofisleri ve "geçici" bağlantı kurulumları (eski ağ geçitlerinin devam ettiği yerler).

- CPE yönetim uç noktalarıyla eşleşen genel DNS kayıtları (bazen "izleme" veya "yönetici" olarak yanlış etiketlenir).

Adım 2: Olup olmadığını kontrol edin dnscfg.cgi erişilebilir (yük yok)

Bu Python parçacığı basit bir erişilebilirlik ve auth-sınır kontrolü gerçekleştirir.

i̇thalat talepleri̇

def probe_dnscfg(base_url: str, timeout=6):

url = base_url.rstrip("/") + "/dnscfg.cgi"

try:

r = requests.get(url, timeout=zaman aşımı, allow_redirects=False)

return {

"url": url,

"durum": r.status_code,

"sunucu": r.headers.get("Sunucu", ""),

"www_authenticate": r.headers.get("WWW-Authenticate", ""),

"konum": r.headers.get("Konum", ""),

}

except requests.RequestException as e:

return {"url": url, "error": str(e)}

hedefler = [

"",

# "",

]

for t in targets:

print(probe_dnscfg(t))

Yorumlama ipuçları:

- 200 kimlik doğrulaması olmadan → yönetim düzleminiz tehlikeli bir şekilde açığa çıkabilir.

- 401/302 giriş yapmak için → kimlik bilgileri zayıfsa, yeniden kullanılıyorsa veya varsayılan ise hala yüksek risk.

- Hatalar/zaman aşımları → filtreleme, HTTP dışı hizmet veya basitçe mevcut olmadığını gösterebilir.

Adım 3: DNS değişikliklerini birincil tehlike göstergesi olarak ele alın

CVE-2026-0625 DNS yapılandırma yolunda yer aldığından, "çözümleyicilerim değişti mi?" en pratik tespit sorusudur. D-Link, DNSChanger iş akışlarını bankacılık ve diğer yüksek değerli trafiği yeniden yönlendirmek için yönlendirici DNS'yi yeniden yazmak olarak açıkça tanımlamaktadır. (supportannouncement.us.dlink.com)

Operasyonel olarak:

- Yönlendirici tarafından yapılandırılmış DNS çözümleyicilerini onaylanmış taban çizginize göre doğrulayın.

- Örneklenen istemcilerde DHCP eliyle DNS'yi doğrulayın (Windows

ipconfig /all, macOSscutil --dns). - Ani çözümleyici değişimlerinde, özellikle yerleşim aralıklarında veya olağandışı ASN'lerde uyarı verin.

Yama bir seçenek olmadığında hafifletme: öncelikli bir oyun kitabı

Kapsam ve satıcı mesajları, etkilenen modellerin eski olduğunu ve değiştirilmesi gerektiğini vurgulamaktadır; SecurityWeek açıkça şunu belirtmektedir yama yayınlanmayacak ve sahiplerine emekli olmalarını ve değiştirmelerini tavsiye eder. (SecurityWeek)

Pragmatik bir hafifletme merdiveni:

1) Değiştirin (tek temiz son durum).

Eğer cihaz EOL/EOS ise, modernizasyon gerçekten ölçebileceğiniz bir risk azaltımıdır.

2) Saldırı yüzeyini daraltın.

WAN tarafı yöneticisini devre dışı bırakın, ISP ucundaki yönetim bağlantı noktalarına gelen erişimi engelleyin ve yönetici erişimini sağlamlaştırılmış bir yönetim VLAN'ı ile kısıtlayın.

3) Segment patlama yarıçapı.

Yönlendirici yönetimini, kullanıcı uç noktalarını, IoT'yi ve misafir ağlarını ayırın. Dahili uzlaşmanın gerçekleştiğini varsayın; her şeyin DNS kontrolü haline gelmeyecek şekilde tasarlayın.

4) Kimlik bilgisi hijyeni.

Varsayılan kimlik bilgileri ve zayıf parolalar GhostDNS/DNSChanger anlatılarında yinelenen bir tema olmaya devam etmektedir. (supportannouncement.us.dlink.com)

5) DNS bütünlük kontrolleri.

Mümkünse onaylı çözümleyicileri zorunlu kılın ve sapmaları izleyin. Eski bir ağ geçidi tehlikeye girmiş olsa bile, algılamanız çözümleyici sapmasını tetiklemelidir.

İlgili CVE'ler: optimize etmeniz gereken daha geniş model

CVE-2026-0625 tekrar eden bir istismar şablonuna uymaktadır: uç cihaz + web yönetimi + enjeksiyon/bypass + otomasyon dostu tarama. Bu model, bu sorunların botnet'in dikkatini çekmesinin ve "EOL "un bu kadar acı verici bir çarpan olmasının nedenidir.

Birkaç yüksek sinyal paralelliği:

- CVE-2023-1389 (TP-Link Archer AX21): NVD, web yönetim arayüzünde kimliği doğrulanmamış bir komut enjeksiyonunu tanımlar ve TP-Link, CVE'nin Mirai botnet cephaneliğine eklendiğine dair raporları kabul eder. (NVD)

- CVE-2024-3400 (Palo Alto Networks PAN-OS GlobalProtect): PAN'ın tavsiyesi, bunu belirli yapılandırmalar için kök düzeyinde kod yürütmeye yol açan bir zincir olarak çerçeveliyor ve "uç RCE "nin tüketiciden kurumsal çevreye nasıl geçtiğini gösteriyor. (security.paloaltonetworks.com)

- CVE-2024-12987 (DrayTek Vigor): Armis, bunu bir yönlendirici web yönetimi işleyicisinde kritik bir işletim sistemi komut enjeksiyonu olarak tanımlamaktadır. (Armis)

Bir güvenlik açığı önceliklendirme derecelendirmesi oluşturuyorsanız, bunu bir kural olarak kodlamayı düşünün: uç ci̇hazlardaki̇ yöneti̇m düzlemi̇ açiklari yüksek önceli̇k kazaniyorEtkilenen ürünler "sadece birkaç yönlendirici" olsa bile, çünkü sağladıkları kontrol (DNS, yönlendirme, NAT) aşağı akış tehlikesini artırır.

Penligent İş Akışı: Varlık Keşfinden Kanıt Zinciri Raporlamasına

İş akışınız Penligent'ı içeriyorsa, CVE-2026-0625 güçlü bir adaydır. tekrarlanabilir maruziyetten kanıta giden hatİnternete erişilebilir yönetici yüzeylerini keşfeder, uç varlıkların parmak izini alır ve ilişkilendirir ve yönetim düzlemlerine nereden erişilebileceğini ve şüpheli DNS yapılandırma davranışının olup olmadığını gösteren bir kanıt zinciri raporu oluşturur. Penligent'ın kamuya açık konumlandırması ve dokümantasyonu, uçtan uca iş akışları boyunca düzenlenmiş test ve rapor çıktısını vurgulamaktadır. (Penligent)

Uygulamada, değer "tek tıklamayla istismar" değildir. Operasyoneldir: eski uç cihazların dağınık gerçekliğini, BT sahiplerinizin üzerinde hareket edebileceği yapıtlarla desteklenen izlenebilir bir iyileştirme programına (değiştirme, kısıtlama, segment) dönüştürmek.

Yetkili referans bağlantıları

- NVD: https://nvd.nist.gov/vuln/detail/CVE-2026-0625 (NVD)

- D-Link danışmanlığı (SAP10488): https://supportannouncement.us.dlink.com/security/publication.aspx?name=SAP10488 (supportannouncement.us.dlink.com)

- VulnCheck danışmanlığı: https://www.vulncheck.com/advisories/dlink-dsl-command-injection-via-dns-configuration-endpoint (VulnCheck)

- CWE-78: https://cwe.mitre.org/data/definitions/78.html (NVD)

- BleepingComputer kapsamı (sürümler + yaşam döngüsü bağlamı): https://www.bleepingcomputer.com/news/security/new-d-link-flaw-in-legacy-dsl-routers-actively-exploited-in-attacks/ (BleepingComputer)