Geleneksel web güvenlik açıkları ile Agentic AI altyapısının birleşmesi yeni ve tehlikeli bir saldırı yüzeyi yarattı. Daha geniş bir siber güvenlik topluluğu CVE-2026-23478 kritik bir kimlik doğrulama baypası olarak Cal.comYapay zeka güvenlik mühendisleri bu konuya farklı bir gözle bakmalıdır: Araç Bütünlüğü Riski.

Otonom aracıları yöneten güvenlik ekipleri için - özellikle takvim erişimi ve zamanlama yeteneklerine sahip olanlar için - bu güvenlik açığı, yalnızca insan kullanıcıyı değil, aynı zamanda yapay zeka aracısının kendi korkuluklarını da atlayan bir uzaktan hesap devralma (ATO) vektörünü temsil eder.

Aşağıda CVE-2026-23478'in teknik bir dökümü, NextAuth akışındaki özel mekaniği ve kurumsal yapay zeka dağıtımları için neden yıkıcı bir risk oluşturduğu yer almaktadır.

CVE-2026-23478'in Anatomisi

Önem derecesi: Kritik (CVSS v4.0: 10.0)

Etkilenen Sürümler: Cal.com v3.1.6 ila < 6.0.7

Vektör: session.update() aracılığıyla Kimlik Doğrulama Bypass'ı

Özünde, bu güvenlik açığı aşağıdaki özel uygulamada bulunur NextAuth.js JWT geri çağrısı. Cal.comBinlerce yapay zeka temsilcisi ve SaaS entegrasyonu için temel zamanlama "aracı" olarak yaygın bir şekilde kullanılan bu araç, bir oturum güncelleme çağrısı sırasında kullanıcı girdilerini düzgün bir şekilde doğrulayamadı.

Güvenli bir uygulamada, session.update() bir kullanıcının yalnızca hassas olmayan oturum meta verilerini değiştirmesine izin vermelidir. Bununla birlikte, etkilenen sürümlerde, uygulama e-posta JWT içindeki alan yeniden kimlik doğrulama olmadan değiştirilebilir.

Savunmasız Kod Modeli

Kusur, arka ucun istemci tarafındaki yükü körü körüne kabul etmesi nedeniyle ortaya çıkmaktadır update() işlevini kullanır ve bunu oturum belirteciyle birleştirir.

JavaScript

`// Güvenlik açığı bulunan NextAuth geri arama mantığının sözde kod gösterimi // ÜRETİMDE KULLANMAYIN

callbacks: { async jwt({ token, user, trigger, session }) { if (trigger === "update" && session) { // ZAFİYET: Oturum verilerinin token ile körü körüne birleştirilmesi // Saldırgan 'email' alanının geçersiz kılınmasına izin vererek etkin bir şekilde o kullanıcı haline gelir. return { ...token, ...session }; } return token; } }`

Bir saldırgan veya güvenliği ihlal edilmiş bir YZ ajanı, uç noktaya hazırlanmış bir istek göndererek bu durumdan faydalanabilir. Eğer bir yapay zeka ajanı Cal.com API'sini bir kullanıcı adına kullanırsa ve bu aracı güvenilmeyen girdiyi işlerse (örneğin, aracıdan "tercihi güncellemesini" isteyen kötü amaçlı bir istem), aracı teorik olarak bu akışı tetiklemesi için kandırılabilir.

Exploit Payload Örneği:

JSON

`POST /api/auth/session Content-Type: application/json

{"csrfToken": "valid_token_here", "data": { "e-posta": "[email protected]", "kullanıcı adı": "admin" } }`

Sunucu bunu işledikten sonra, JWT, sunucu ile yeniden imzalanır. hedefin e-posta. Saldırgan (veya haydut ajan) etkili bir şekilde olur yöneticinin parolasını bilmeden veya 2FA zorluklarını atlamadan.

Yapay Zeka Güvenlik Mühendisleri için Bu Neden Önemli?

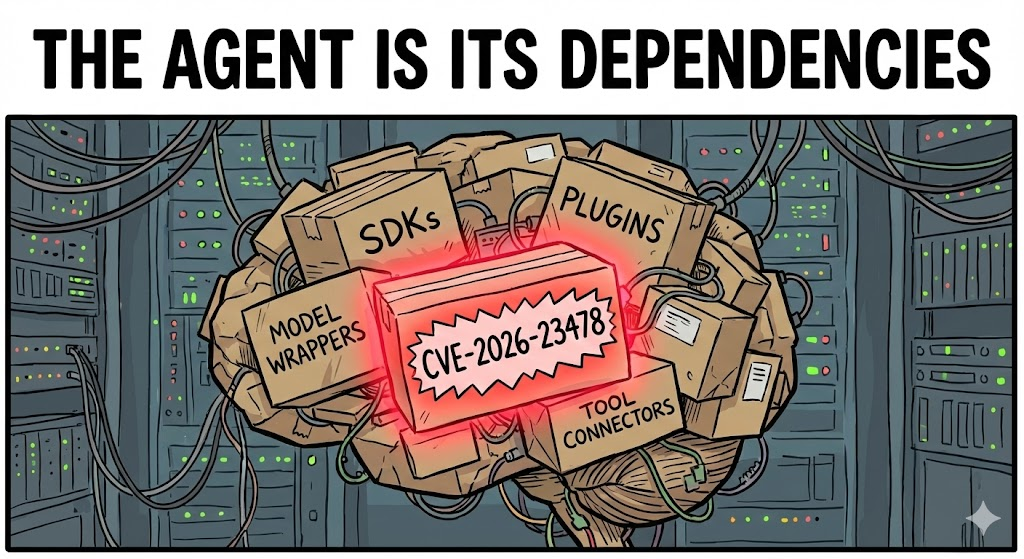

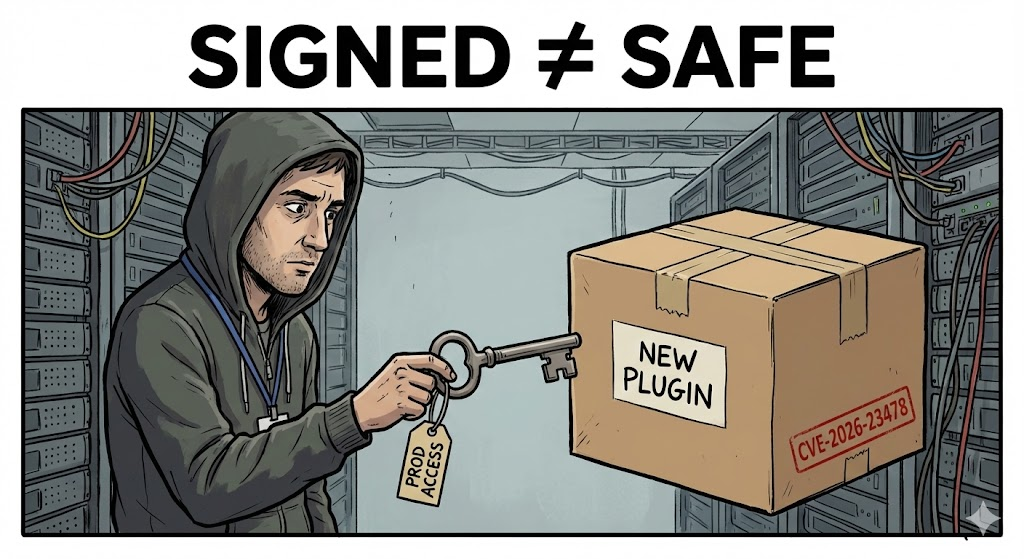

Genellikle "Araçları" (LLM'lerin çağırabileceği API'ler) güvenilir kara kutular olarak ele alırız. CVE-2026-23478 bu varsayımı yıkıyor.

2026 yılında, yapay zeka için baskın mimari model Ajan İş Akışı:

Kullanıcı İstemi $\rightarrow$ LLM $\rightarrow$ Araç Yürütme (Cal.com) $\rightarrow$ Eylem

Kuruluşunuz kendi kendine barındırılan bir yapay zeka örneğine dayanan bir Yapay Zeka Planlama Asistanı (örneğin İK veya Satış için) kullanıyorsa Cal.comaçığa çıktınız.

| Saldırı Vektörü | Geleneksel Web Senaryosu | Yapay Zeka Ajan Senaryosu |

|---|---|---|

| Tetikleyici | Saldırgan manuel olarak CURL isteği gönderir. | Saldırgan, Agent'ı güncelleme uç noktasını çağırmaya zorlamak için Prompt Injection kullanır. |

| Etki | Saldırgan kurban olarak oturum açar. | Saldırgan, bilgisayarı ele geçirir Temsilcinin kimliğiAgent'ın yönettiği tüm takvimlere erişim izni verir. |

| Algılama | WAF günlükleri, IP üzerinde anomali tespiti. | Son derece zor. İstek, güvenilir Aracının dahili IP'sinden gelir. |

Bu bir klasik Şaşkın Şerif Yardımcısı temel güvenlik açığının Kritikliği tarafından yükseltilen sorun. Temsilci şu yetkilere sahiptir izin API'yi çağırmak için ve API'nin ayrıcalık artışına izin veren bir mantık hatası var.

Penligent ile Otomatik Algılama

Bunun gibi güvenlik açığı zincirlerini tespit etmek - bir bağımlılıktaki Mantıksal Kusurun bir Ajan İş Akışı ile buluştuğu yer - tam da bu nedenle Penligent.

Statik analiz (SAST) araçları genellikle NextAuth uygulamaları gibi üçüncü taraf kütüphanelerindeki mantık kusurlarını gözden kaçırır ve standart DAST tarayıcıları bir AI Agent oturumunun karmaşık durumunu anlayamayabilir.

Penligent CVE-2026-23478 ile nasıl başa çıkıyor?

- Bağımlılık Farkındalığı: Penligent'ın motoru, AI Agent'ınızın aşağıdakilerle arayüz oluşturduğunu tanımlar

Cal.com(v5.x). - Bağlam Farkında Bulanıklaştırma: Penligent, yalnızca XSS'yi kontrol etmek yerine, Agent'ın mevcut araçları aracılığıyla ayrıcalıkları artırmaya çalışan bir saldırganın simülasyonunu yapar.

- İstismar Kanıtı: Platform, güvenli bir şekilde

oturum.güncellemekum havuzlu bir ortamda atlayarak, özel Agent yapılandırmanızın bu durum değişikliğine izin verip vermediğini kanıtlayın.

Penligent'i CI/CD işlem hattınıza entegre ederek, aşağıdakileri sağlarsınız araçlar yapay zekanızın dayandığı güvenlik zincirinizdeki en zayıf halka değildir.

İyileştirme ve Hafifletme

Şu anda kullanan ekipler için Cal.com yapay zeka altyapılarında acil eylem gereklidir.

- Derhal yama yapın: Tümünü yükseltin Cal.com örneklerine v6.0.7 veya daha yüksek. Bu sürüm, aşağıdakiler üzerinde sıkı doğrulamayı zorlar

jwtgeri çağrısını engelleyereke-postaalanının oturum güncellemeleri sırasında üzerine yazılmasını önler. - Temsilci Kapsamlarını Kısıtla: Yapay Zeka Ajanlarınızın aşağıdakilerle çalıştığından emin olun En Az Ayrıcalık İlkesi. Toplantıları planlayabilen bir Temsilci şunları yapmalıdır değil oturum yönetimi veya kullanıcı profili güncelleme uç noktalarını çağırma izinlerine sahip olmalıdır.

- Monitör

oturum.güncellemeTelefonlar: Yükün aşağıdaki gibi hassas alanlar içerdiği oturum güncelleme uç noktasına yapılan tüm çağrılar için günlüklerinizi denetleyine-posta,altveyarol.