Dizin saldırıları, günümüzün birbirine bağlı dijital ortamında kalıcı ve gelişen bir tehdit haline gelmiştir. Web uygulamalarının işlenmesindeki zayıflıklardan yararlanarak dosya yolları ve dizin erişimikötü niyetli aktörler geleneksel savunmaları aşabilir ve hassas verileri açığa çıkarabilir. Dizin saldırısının ne olduğunu, nasıl çalıştığını ve nasıl durdurulabileceğini anlamak, hem güvenlik uzmanları hem de altyapılarını korumaya kararlı kuruluşlar için çok önemlidir. Aşağıdaki bölümler, bu tehdidi temel mekaniklerinden pratik önleme stratejilerine kadar inceleyerek riskler ve mevcut karşı önlemler hakkında kapsamlı bir bakış açısı sunmaktadır.

Dizin Saldırısı Nedir?

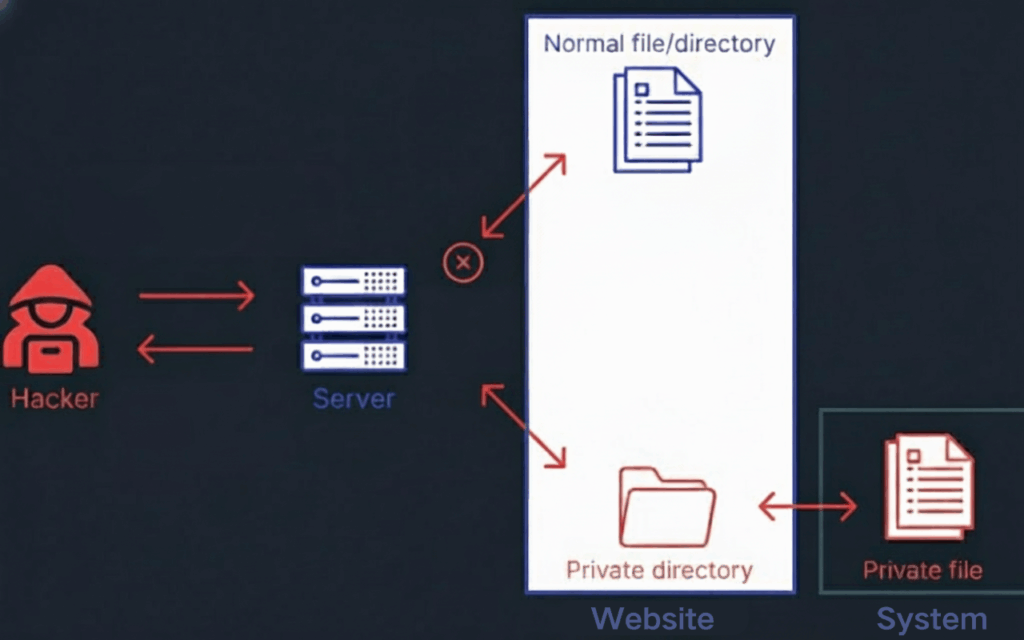

Siber güvenlik alanında, bir dizin saldırısı bir saldırganın bir sunucuda bulunan hayati kaynaklara yetkisiz erişim elde etmek amacıyla bir dosya isteğinin yolunu kasıtlı olarak değiştirdiği veya gizli klasörleri sistematik olarak araştırdığı bir teknik kategorisini tanımlar. Bu saldırılar genellikle bir dizin geçişigibi kötü niyetli girdilerin bulunduğu ../ bir web uygulamasının amaçlanan kapsamının ötesinde dosya yapısında yukarı doğru tırmanmak için kullanılır veya bir dizin numaralandırmaFarklı dizin adlarının metodik olarak tahmin edildiği ve gizli yönetim panellerini, yedekleme arşivlerini veya yapılandırma dosyalarını ortaya çıkarmak için test edildiği durumlarda. Bazı senaryolarda, saldırganlar güvenli olmayan dizin uç noktalarını doğrudan istismar edebilir, kimlik doğrulama önlemlerini atlayabilir ve hassas verileri çok az dirençle çıkarabilir.

Bir Dizin Saldırısı Örneği

Kullanıcı profil resimlerini aşağıdaki gibi standart bir istek formatı aracılığıyla sunan bir web uygulaması düşünün:

<https://example.com/profile.php?img=avatar.png>

Uygulama gelen istek parametresini düzgün bir şekilde temizleyemezse, kötü niyetli bir aktör aşağıdaki gibi görünen değiştirilmiş bir URL gönderebilir:

<https://example.com/profile.php?img=../../../../etc/passwd>

Savunmasız bir ortamda, sunucu bu ayarlanmış yolu bir görüntü dosyası olarak değil, sistemin /etc/passwd dosya. Bu klasik örnek yol geçişi Sadece kullanıcı adlarını ifşa etmekle kalmaz, aynı zamanda sistemin yapılandırması hakkında değerli bilgiler sağlar ve bu da daha derin, daha zararlı istismar için kullanılabilir.

Dizin Saldırısı Riskleri ve Sistemler Üzerindeki Etkileri

Dizin saldırılarının ciddiyeti yalnızca istenmeyen bir dosyanın okunabilmesinde değil, bu tür yetkisiz erişimleri takip edebilecek sonuçlar zincirinde yatmaktadır. Bir saldırgan açık dosyalardan kimlik bilgilerini, API belirteçlerini veya veritabanı bağlantı dizelerini elde edebilirse, bu varlıklar hızla tüm sistemi tehlikeye atmaya yönelik basamak taşları haline gelebilir. Tescilli kaynak kodu ele geçirildiğinde, bir kuruluşun rekabet avantajı ve fikri mülkiyeti açığa çıkabilir ve kopyalanmaya veya istismara açık hale gelebilir. Teknik zararların ötesinde, belirli dosya türlerine erişim elde etmek GDPR, HIPAA veya CCPA gibi veri koruma düzenlemelerinin ihlalini tetikleyerek potansiyel yasal sonuçlara ve itibar kaybına yol açabilir. Ayrıca, önemli sayıda kırmızı ekip operasyonunda, dizin saldırıları, ayrıcalık yükseltme, ağda yanal hareket veya daha karmaşık, çok aşamalı saldırılara zincirleme yol açan ilk keşif adımı olarak hizmet eder.

Güvenlik Test Cihazları Dizin Saldırıları için Hangi Araçları Kullanıyor?

| Alet | Birincil Kullanım | Temel Özellikler |

|---|---|---|

| Penligent | Yapay zeka destekli pentesting ve dizin saldırısı savunması | Doğal dil kullanımı, otomatik güvenlik açığı doğrulama ve tek tıklamayla rapor oluşturma özelliklerine sahip 200'den fazla güvenlik aracını destekleyen bir entegrasyon istasyonu. |

| Gobuster | Dir & dosya kaba zorlama | Hızlı CLI aracı; özel kelime listeleri; DNS alt alan adı taraması. |

| DirBuster | HTTP dir numaralandırması | GUI, özyinelemeli taramalar, çoklu iş parçacığı. |

| FFUF | Yüksek hızlı fuzzing | Regex filtreleme; özyineleme; içerik eşleştirme. |

| Geğirme Süiti | Manuel+otomatik test | Tarama; parametre bulanıklaştırma; raporlama. |

| WFuzz | HTTP bulanıklaştırma | Parametreler arasında yük enjeksiyonu. |

Penligent, yukarıdaki araçları entegre ederek yapay zeka destekli güvenlik çerçevesi içinde Gobuster, DirBuster, FFUF, Burp Suite ve WFuzz'ın sorunsuz bir şekilde kullanılmasını sağlar.

Dizin Saldırısı Nasıl Önlenir?

Dizin saldırılarını önlemek, delikleri tıkamaktan daha fazlasını gerektirir; bu tür istismarlara doğal olarak direnen sistemler tasarlamayı içerir. Web uygulamaları, kullanıcı girdisini, geçiş girişimlerini düşündüren tüm yol parçalarını veya kodlanmış karakterleri reddeden katı doğrulama rutinleri aracılığıyla işlemelidir. Dosyalara erişim beyaz liste prensibine göre çalışmalıdır, yani yalnızca önceden tanımlanmış ve doğrulanmış dizinlere genel isteklerle erişilebilir. Sunucular, her istek yolunu mutlak bir forma normalleştirmeli ve güvenli bölgelerle sınırlı kalmasını sağlamalı, aynı zamanda en az ayrıcalık ilkesi altında çalışmalıdır, böylece bir kusurdan yararlanılsa bile saldırganın erişimi ciddi şekilde sınırlandırılır. Son olarak, hata mesajları ve hata ayıklama bilgileri, dizin yapılarının yanlışlıkla ifşa edilmesini önlemek için dikkatlice hazırlanmalıdır ve düzenli sızma testleri düşmanlardan önce yeni zayıflıkları ortaya çıkarmak için planlanmalıdır.