Çevrede Kusursuz Fırtına

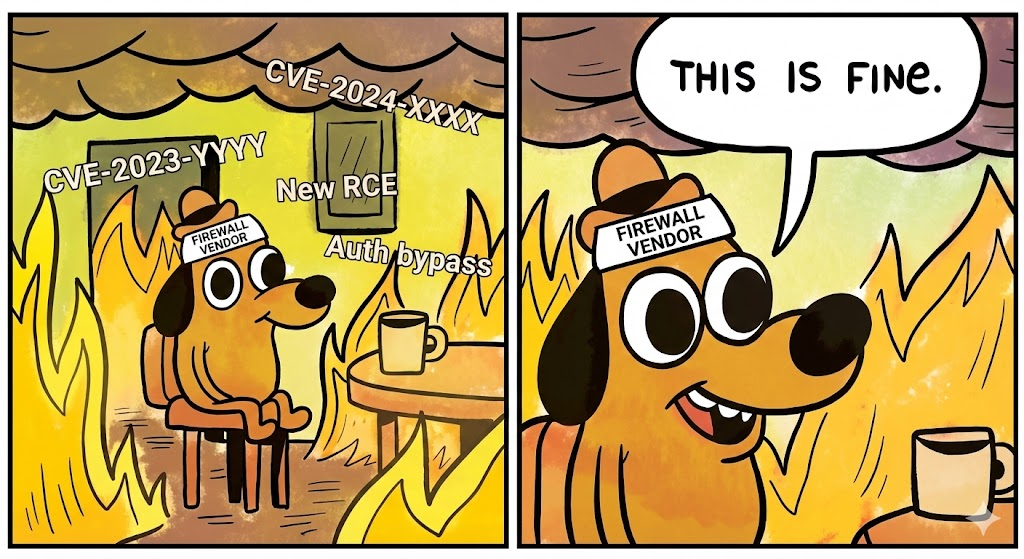

Aralık 2025 Salı Yaması, operasyonel güvenlikte bir dönüm noktası olarak hatırlanacak. Kritik güvenlik açıklarının eş zamanlı olarak Fortinet, Ivanti ve SAP gibi kurumsal altyapının temelini oluşturan üç tedarikçi, benzeri görülmemiş bir kriz yarattı. Sıkı güvenlik mühendisleri ve sızma test uzmanları için bu rutin bir yama döngüsü değil; çevre savunma doktrinlerinin stres testidir.

Bu Fortinet CVSS skoru 9.8 olan ve önemsiz bir şekilde istismar edilebilen kimlik doğrulama atlama kusurları (CVE-2025-59718/59719) en acil ve ciddi tehdidi temsil etmektedir. Bu makale, temel nedenlerin derin bir teknik incelemesini sağlamak için satıcı tavsiyelerinin ötesine geçmekte, istismar sonrası yıkıcı manzarayı araştırmakta ve aşağıdaki gibi platformları kullanarak yapay zeka odaklı aktif doğrulamanın gerekliliğini savunmaktadır Penligentkritik "Yama Boşluğu" sırasında.

Fortinet Auth Bypass'ının Yapısını Çözmek: SAML Güven Zincirinin Çöküşü

Gelişmiş tehdit aktörleri ve kırmızı ekipler için Uzaktan Kod Yürütme (RCE) değerli olsa da, bir Kimlik Doğrulama Bypass bir çevre güvenlik cihazında genellikle stratejik olarak daha üstündür. Bellek bozulması istismarlarıyla ilişkili gürültü veya istikrarsızlık olmadan "gatekeeper "a anında, sınırsız erişim sağlar.

Fortinet'in ifşası CVE-2025-59718 ve CVE-2025-59719 FortiCloud SSO akışları sırasında FortiOS, FortiWeb ve FortiProxy'deki temel XML kriptografik imza doğrulama mekanizmalarında yıkıcı bir hata olduğunu ortaya çıkarır.

Teknik Kök Neden: CWE-347 ve SAML Kırılganlığı

Security Assertion Markup Language (SAML) protokolü katı bir güven modeline dayanır. Hizmet Sağlayıcı (SP, Fortinet cihazı), Kimlik Sağlayıcı (IdP, FortiCloud) tarafından imzalanan iddialara dolaylı olarak güvenmelidir. Bu güven, XML Dijital İmzalar aracılığıyla matematiksel olarak uygulanır.

Güvenli bir SAML uygulaması, aşağıdakiler için karmaşık, çok adımlı bir doğrulama süreci gerektirir <ds:Signature> bloğu içinde bir SAML Yanıtı:

- XML Kanonikleştirme (C14n): Beyaz boşluk veya öznitelik sıralama saldırılarını önlemek için karma işleminden önce XML belgesinin standartlaştırılmış bir formatta olmasını sağlamak.

- Özet Hesaplama: Kritik unsurların (örneğin

<saml:Assertion>) ve imza bloğunda saklanan özet ile karşılaştırılması. - İmza Doğrulama: İmza değerinin kendisini doğrulamak için IdP'nin güvenilir açık anahtarının kullanılması.

Güvenlik Açığı Mekaniği:

Etkilenen Fortinet yazılımı, CWE-347'nin klasik bir tezahürü olan bu adımları doğru şekilde yürütemiyor: Kriptografik İmzanın Yanlış Doğrulanması.

Daha da önemlisi, güvenlik açığı bulunan kod büyük olasılıkla yüzeysel bir kontrol gerçekleştirmektedir. Varlık veya XML DOM manipülasyon tekniklerinin kurbanı olur. İddia içeriğinin bütünlüğünü ve kaynağını güvenilir bir kök sertifikaya karşı kriptografik olarak doğrulamada başarısız olur. Sonuç olarak cihaz, herhangi bir saldırgan tarafından oluşturulabilecek sahte bir iddiayı kabul eder. Süper Yönetici geçerli kimlik bilgileri olmadan ayrıcalıklar.

Kavramsal Kod Analizi: Bozuk Mantık

Aşağıdaki sözde kod, bu tür bir güvenlik açığına yol açan mantıksal yanlışlık türünü göstermektedir:

Python

`# Sözde Kod: Fortinet Savunmasız ve Güvenli SAML Mantık Karşılaştırması

def process_saml_sso_login(saml_xml_payload): # ----------------- # ZAYIF YOL (Kusurun kavramsal gösterimi) # ----------------- # FLAW 1: Yüzeysel kontrol. Etiketi arıyor, matematiği doğrulamıyor. if "ds:İmza" in saml_xml_payload: # FLAW 2: Doğrulamadan önce güvenilmeyen XML'den rol verilerini ayrıştırma. user_role = extract_role_from_assertion(saml_xml_payload)

# KATASTROP: Doğrulanmamış girdilere dayanarak üstün güç verilmesi.

if user_role == 'super_admin':

grant_full_access_no_password()

log_audit("FortiCloud üzerinden SSO Girişi Başarılı")

dönüş

# -------------------------------------------------

# GÜVENLİ YOL (Nasıl çalışmalı)

# -------------------------------------------------

# 1. Önceden yapılandırılmış, güvenilir IdP Açık Anahtarını/Sertifikasını yükleyin

trusted_cert = load_root_ca_cert_from_secure_storage()

# 2. ÖNCE sıkı XML İmza Doğrulaması uygulayın

deneyin:

# Bu adım, özetleri ve imza değerlerini kriptografik olarak doğrulamalıdır.

# Buradaki herhangi bir başarısızlık derhal bir istisna ile sonuçlanmalıdır.

doğrulayıcı = XMLSignatureVerifier(trusted_cert)

verifier.verify_strict(saml_xml_payload)

# Yalnızca başarılı doğrulamadan SONRA içeriğe güveniriz.

user_role = extract_role_from_assertion(saml_xml_payload)

grant_access_based_on_role(user_role)

except SignatureValidationError as e:

deny_access_immediately()

log_security_alert(f "SAML İmza Sahteciliği Tespit Edildi: {e}")`

İstismar Sonrası Kabus Senaryosu

Bu bypass yoluyla FortiGate uç güvenlik duvarına Süper Yönetici erişimi elde etmek, çevre güvenliği için bir "son oyun" senaryosudur. İç ağ için sonuçları korkunçtur:

- Trafik Şifre Çözme ve Yansıtma: Saldırganlar bağlantı noktası yansıtmayı yapılandırabilir veya güvenlik duvarının kendisinde hat içi paket yakalama gerçekleştirerek kuruluşun içine veya dışına akan hassas verileri toplayabilir.

- Gizli Arka Kapılar Oluşturun: Diğer güvenlik kontrollerini atlayarak C2 altyapısına kalıcı, şifrelenmiş tüneller oluşturmak için güvenlik duvarının yerel VPN yeteneklerini kullanmak.

- Yanal Hareket Fırlatma Rampası: Dahili sunucuları taramak ve saldırmak için güvenlik duvarını güvenilir bir pivot noktası olarak kullanmak, genellikle güvenlik duvarının IP'sine güvenen dahili ACL'leri atlamak.

- Denetim İzi İmhası: Yerel günlükleri silmek ve syslog beslemelerini kesintiye uğratarak olay müdahalesini ve adli tıbbı zorlaştırmak.

Zincirleme Reaksiyon: Ivanti ve SAP'den Kritik Altyapı Tehditleri

Fortinet manşetleri domine ederken, Ivanti ve SAP'deki eş zamanlı güvenlik açıkları modern kurumsal yazılım tedarik zincirinin kırılganlığını vurgulamaktadır.

Ivanti EPM: Depolanan XSS'yi Silahlandırmak (CVE-2025-10573)

Tecrübeli bir sızma testi uzmanı için Depolanmış XSS (CVSS 9.6) başlangıçta abartılmış görünebilir. Ancak, bağlam her şeydir.

Ivanti Endpoint Manager (EPM) binlerce kurumsal uç nokta için komuta ve kontrol merkezidir. CVE-2025-10573, kimliği doğrulanmamış bir saldırganın API aracılığıyla EPM çekirdek sunucusuna sahte bir cihaz envanter raporu göndermesine olanak tanır. Yüksek ayrıcalıklı bir EPM yöneticisi bu cihazı web konsolunda görüntülediğinde, kötü amaçlı JavaScript yükü tarayıcı oturumunda yürütülür.

Saldırı Zinciri: Kimliği Doğrulanmamış API Çağrısı -> Kötü Amaçlı JS Depolamak -> Yönetici Görünümleri Panosu -> Oturum Kaçırma / CSRF -> EPM Sunucusunun ele geçirilmesi ve yönetilen tüm uç noktalara kötü amaçlı yazılım (ör. fidye yazılımı) dağıtılması. Bu, XSS'nin nasıl büyük, sistemik RCE'ye dönüştüğünün ders kitabı niteliğinde bir örneğidir.

SAP Çözüm Yöneticisi: ERP Çekirdeğini Tehlikeye Atma (CVE-2025-42880)

SAP Solution Manager ("SolMan"), bir kuruluşun tüm SAP ortamını yöneten merkezi sinir sistemidir. Bu CVSS 9.9 Kod Enjeksiyonu güvenlik açığı, eksik girdi sanitizasyonu nedeniyle saldırganların uzaktan etkinleştirilmiş bir işlev modülü aracılığıyla rastgele ABAP kodu veya işletim sistemi komutları enjekte etmesine olanak tanır. SolMan'ı kontrol etmek, hesaplanamaz finansal ve operasyonel sonuçları olan iş verilerinin akışını kontrol etmekle eşdeğerdir.

Statik Taramanın Ötesinde: "Yama Boşluğu "nda Yapay Zeka Güdümlü Doğrulama

Güvenlik açığı ifşası ile yama dağıtımı arasındaki kritik zaman aralığında - "Yama Boşluğu"- işletmeler oldukça savunmasızdır. Geleneksel güvenlik açığı tarayıcılarına (Nessus veya OpenVAS gibi) güvenmek, sofistike mantık kusurları için genellikle yetersizdir.

Sürüm Tabanlı Tarama Neden Başarısız Olur?

gibi mantıksal güvenlik açıkları için Fortinet SAML Bypassgeleneksel "Banner Grabbing" (yalnızca yazılım sürümü dizelerine dayalı olarak güvenlik açıklarını belirleme) temelde kusurludur:

- Yüksek Yanlış Pozitifler: Bir cihaz güvenlik açığı bulunan sürümle eşleşebilir ancak yapılandırma yoluyla belirli bir özelliği (SSO) devre dışı bırakılmış olabilir.

- Yüksek Yanlış Negatifler: Bir yönetici görünür sürüm dizesini değiştirmeyen bir düzeltme uygularsa, tarayıcılar sistemi hatalı bir şekilde savunmasız olarak işaretleyecektir.

- Konfigürasyon Bağlamı Eksikliği: Tarayıcılar kritik "FortiCloud SSO kullanarak yönetici girişine izin ver" geçişinin gerçekten etkin olup olmadığını belirleyemez.

Aktif Savunma Doğrulaması ile Penligent.ai

Zorlu güvenlik operasyonları şunları gerektirir ONAYsadece Şüphe. İşte bu noktada yeni nesil, yapay zeka destekli sızma testi platformları Penligent gerekli olduğunu kanıtlar.

Statik komut dosyalarının aksine Penligent, güvenlik açığı bağlamını ve istismar mekaniğini anlayan yapay zeka aracılarını kullanır. Penligent'ın Fortinet CVE-2025-59718 için iş akışı bu yeteneği göstermektedir:

- Akıllı Keşif: Yapay zeka, basit port taramasının ötesine geçerek, internete bakan Fortinet yönetim arayüzlerini tam olarak tanımlamak için hizmet yanıt parmak izlerini analiz eder.

- Bağlama Duyarlı Yük Üretimi: Yapay zeka modeli SAML protokol yapısını anlar. Hizmeti çökertebilecek fuzzed veriler göndermek yerine, dinamik olarak özel olarak hazırlanmış, imzasız bir SAML kimlik doğrulama isteği (güvenli bir PoC yükü) oluşturur.

- Güvenli İstismar Doğrulaması: YZ Ajanı bu isteği tekrar oynatmaya çalışır. En önemlisi, sunucunun davranışsal tepkisadece sürüm numaraları değil. Sunucu geçerli bir oturum çerezi döndürürse veya erişimi reddetmek yerine (HTTP 403/401) yönetici kontrol paneline yönlendirirse (HTTP 200 OK), AI güvenlik açığının mevcut olduğunu ve yapılandırmanın açığa çıktığını yaklaşık 100% güvenle onaylar.

- Dinamik İyileştirme Mantığı: Doğrulamanın ardından Penligent, istismar girişimlerini derhal durdurur ve tam olarak tespit edilen ürün yazılımı ve yapılandırma durumuna göre belirli CLI düzeltme komutları oluşturur (örn,

config system global; set admin-forticloud-sso-login disable; end), genel tavsiyelerden ziyade.

Bu özellik, güvenlik ekiplerine, tehdit aktörleri harekete geçmeden önce, tüm saldırı yüzeyleri boyunca maruz kaldıkları gerçek riskleri günler değil dakikalar içinde doğru bir şekilde değerlendirme yetkisi verir.

Sonuç

Aralık 2025'te yaşanan güvenlik krizi, çevre cihazlarının hem ilk savunma hattı hem de kritik bir tek hata noktası olduğunu bir kez daha hatırlattı. Fortinet vakası, kriptografik uygulamadaki temel bir hatanın pahalı donanım güvenlik duvarlarını kararlı bir saldırgana karşı nasıl etkisiz hale getirebileceğini acı bir şekilde göstermektedir.

Güvenlik mühendisleri için acil eylem gereklidir:

- Derhal Denetim: Tüm Fortinet, Ivanti ve SAP varlıklarının envanterini çıkarın.

- Acilen Yama Yapın veya Etkilerini Azaltın: Acil yama mümkün değilse, resmi geçici hafifletmeler uygulayın (örneğin, Fortinet SSO'yu devre dışı bırakmak).

- Aktif Olarak Doğrulayın: "Yama başarılı" mesajlarına körü körüne güvenmeyin. Aşağıdaki gibi gelişmiş araçlar kullanın Penligent savunmaları aktif olarak araştırmak ve saldırı vektörlerinin gerçekten kapalı olduğundan emin olmak için.

- Derin Adli Denetim: Anormal SAML oturum açma olayları veya yönetim arayüzlerine yapılan şüpheli API çağrıları için son 30 güne ait günlükleri inceleyin.

Yapay zeka destekli saldırı ve savunma çağında, paranoyak bir duruş sergilemek ve her varsayımı doğrulamak uygulanabilir tek hayatta kalma stratejisidir.

Referanslar ve Otorite Bağlantıları: