Ölçeği Kanıt ile Evlendirmek

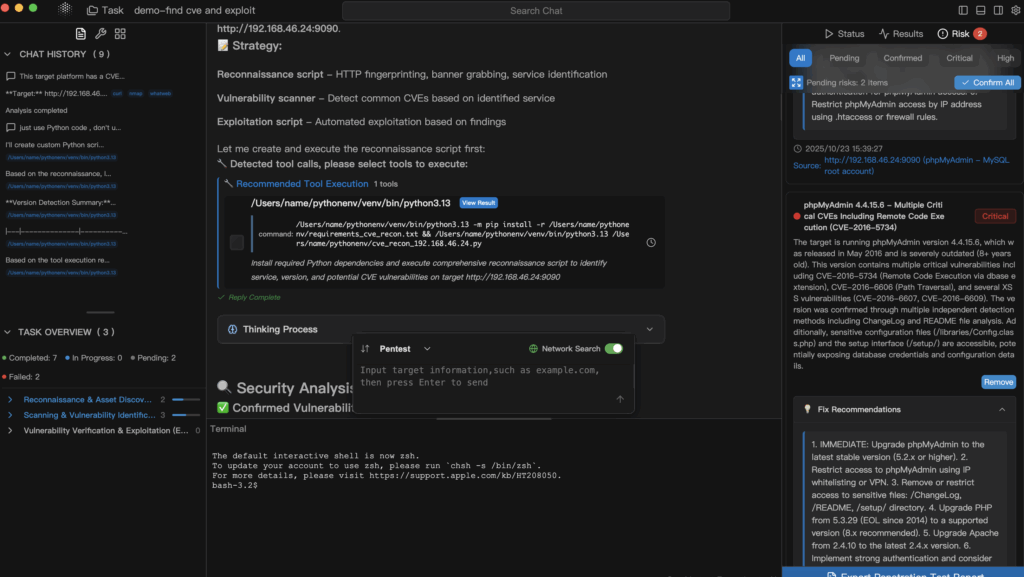

Ajan otomasyonu, saldırı yüzeylerini keşfetme şeklimizi değiştirdi. Hızlı keşif, hipotez oluşturma ve ölçeklenebilir numaralandırma gibi genişlikte mükemmeldir, ancak nadiren üretir kanıt niteliğinde istismar zincirleri mavi ekip incelemesine veya yönetici incelemesine dayanacak. Geleneksel manuel testler bunun tam tersidir: yorumlama, karşıt yargı ve anlatım netliği konusunda mükemmeldir, ancak modern uygulamaların ve bulut sitelerinin yayılan, sürekli değişen çevresini kapsamakta zorlanır. Önümüzdeki pratik yol "insanlar yapay zekaya karşı" değil döngü içinde insan (HITL) Aracılar: Aracıların açık korkuluklar altında hız ve yüzey kapsamı sunmasına ve uzmanların doğrulama, bağlam ve hesap verebilirliğe sahip olmasına izin verin. Uygulamada, güvenilir bir döngü içinde insan ajan yapay zeka pentest aracı Penligent dağıtım gibi görünüyor: politika öncelikli orkestrasyon, amaç düzeyi̇ araçlarive kanıt öncelikli raporlama denetimlerde ve olay geçmişi incelemelerinde öne çıkar.

HITL Gerçekten Ne Anlama Geliyor (evet/hayır açılır penceresinin ötesinde)

Bir HITL pentest sistemi, otonom bir iş akışına son dakikada eklenen bir "Emin misin?" diyaloğu değildir. Bu bir tasarlanmış orkestrasyon Hassas amaçların - aktif problama, istismar yürütme, dosya yazma, veri sızıntısı simülasyonu veya giden çıkış - olduğu deny-by-defaultve her onay Kısıtlamalar (hız sınırları, izin verilen yollar, durdurma koşulları, zaman pencereleri ve veri işleme kuralları). Her komut, parametre, ortam detayı, ham çıktı, ekran görüntüsü/pcap, gözden geçiren kimliği ve gözden geçirme notu bir adli̇ deli̇l zi̇nci̇ri̇. Raporlar ilk prensiplerden yeniden üretilebilirYazıyı silip kanıtlardan yeniden oluşturursanız, aynı sonuçlara ulaşmanız gerekir. Bulgular şunlarla eşleştirilir MITRE ATT&CK TTP'ler; doğrulama adımları aşağıdakilerle uyumludur OWASP ASVS kontroller; ve süreç artifaktları (onaylar, değişiklik günlükleri, görevler ayrılığı) NIST SSDF. Bu şekilde "yapay zeka destekli taramadan" savunulabilir mühendislik uygulamaları.

Mimari: Önce Politikalar, Soyutlanmış Araçlar, Daima Kanıt

Sürdürülebilir bir tasarım temiz bir şekilde üç katmana ayrılır:

- Korkuluk katmanı (politika öncelikli): Yüksek riskli amaçlar için kontrol noktalarını yapılandırılmış onaylarla varsayılan olarak reddet şeklinde kodlayın. Onay sadece "evet/hayır" değildir; bir sözleşme Temsilcinin ne yapabileceğini ve hangi kısıtlamalar altında yapabileceğini belirtir. Onaylar sürümlendirilmeli, bir gözden geçirene atfedilebilmeli ve zaman damgaları, kapsam tanımlayıcıları ve iptal kancaları ile kaydedilmelidir.

- Araç katmanı (amaç düzeyinde fiiller): Tarayıcıları ve yardımcıları - Nmap, ffuf, sqlmap, nuclei, Burp Suite API'leri, tarayıcı otomasyonu, OSINT yardımcıları - aşağıdaki gibi fiillerin arkasına sarın

dir_bruteforce,param_fuzz,sqli_detect,xss_probe,crawler_login. Çıktılarını iyi tiplenmiş olarak ayrıştırın, yapılandırılmış kayıtlar (JSON), böylece aracılar güvenilir bir şekilde akıl yürütebilir ve raporlar regex ruleti olmadan kanıtları yeniden kullanabilir. Kırılgan zincir mantığını önlemek için "başarı/başarısızlık/belirsiz" durumlarını normalleştirin. - Kanıt katmanı (adli tıp sınıfı): Komutları, sürümleri, ortamı, çıktıları, ekran görüntülerini, pcap'leri ve gözden geçirenlerin kimliklerini ilişkilendirin. Dikkate alın karma zincirler veya imzalama bütünlüğü korumak ve rapor kaynağını etkinleştirmek için. Kanıtlar sorgulanabilir olmalıdır: "bana tüm POC'leri göster

T1190son 30 gün içinde bu kapsamda" tek bir sorgu olmalıdır, arkeolojik bir kazı değil.

Kısacası: Hız etkenlerden, kesinlik insanlardan, savunulabilirlik kanıtlardan gelir.

Sinyalden Kanıta: Ölçeklenebilir bir çalışma temposu

Sağlam bir HITL iş akışı aşağıdakilerden ilerler geniş keşif için sınırlandırılmış yürütme için savunulabi̇li̇r raporlama:

- Keşif: Aracılar yüzeyleri salt okunur veya düşük etkili eylemlerle tarar. Araştırmacı yorgunluğunu azaltmak için adaylar (ilginç yollar, şüpheli parametreler, anormal yanıtlar) ve küme sinyalleri oluştururlar.

- Durdurma: Onay kapıları hassas niyetleri engeller. Bir insan gözden geçirici kısıtlamalar ekler hız ≤ 5 rps, 403/429'da iptal, yolları sınırla

/api/*günlüklerden belirteçleri düzenleyin, geçici bir dizinin dışına yazmaya izin vermeyin - ve iş bağlamını ekleyin ("bu düzenlenmiş bir PII uygulamasıdır; toplu veri işlemlerinden kaçının"). - Kısıtlı yürütme: Acenteler devam ediyor verilen sözleşme dahilindesonuçları yeniden üretmek için gerekli her şeyi yakalar: girdi vektörleri, ortam ön koşulları, zaman damgaları ve çıktı eserleri.

- Rejenerasyon raporu: Nihai rapor açıklanabilir (iş etkisiyle bağlantılıdır), tekrar üretilebilir (kanıt → rapor) ve standart hizalı (ATT&CK/ASVS/SSDF). Mavi ekibiniz bundan tespitler oluşturabilir; geliştiricileriniz bundan testler oluşturabilir; liderliğiniz bundan risk kararları alabilir.

Minimal HITL Onay Döngüsü

Aşağıda minimal bir model yer almaktadırpolitika kesintisi → insan onayı → kısıtlı çalışma → kanıt kalıcılığı-Özel bir orkestratör veya LangGraph/LangChain içine yerleştirebilirsiniz. Kasıtlı olarak kompakttır ancak çalıştırmak ve genişletmek için yeterince eksiksizdir.

import json, subprocess, time, uuid, hashlib, os

from datetime import datetime

ONAYLAR = {

"RUN_EXPLOIT": {"require": Doğru, "neden": "Etkileyici eylem"},

"SCAN_ACTIVE": {"require": True, "reason": "WAF/IPS'yi tetikleyebilir"},

"WRITE_FILE": {"require": True, "reason": "Dosya sistemi mutasyonu"},

"EGRESS_CALL": {"require": Doğru, "neden": "Harici ağ çıkışı"},

"READ_ONLY": {"require": False, "reason": "Güvenli niyet"},

}

EVIDENCE_DIR = "./evidence" # üretimde nesne depolama ile değiştirin

os.makedirs(EVIDENCE_DIR, exist_ok=True)

def needs_approval(intent: str) -> bool:

meta = APPROVALS.get(intent, {"require": True})

return bool(meta["require"])

def open_review_ticket(intent, cmd, context):

bilet = {

"id": str(uuid.uuid4()),

"niyet": niyet,

"cmd": cmd,

"bağlam": bağlam,

"Durum": "BEKLEMEDE",

"created_at": datetime.utcnow().isoformat() + "Z",

}

# TODO: Slack/Discord/Web kullanıcı arayüzüne gönder

dönüş bileti

def await_decision(ticket, timeout=1800):

# Üretimde: anket karar deposu; burada kısıtlamalarla onayı simüle ediyoruz.

start = time.time()

while time.time() - start dict:

proc = subprocess.run(cmd, capture_output=True, text=True)

return {"rc": proc.returncode, "stdout": proc.stdout, "stderr": proc.stderr}

def persist_evidence(payload: dict) -> str:

raw = json.dumps(payload, sort_keys=True).encode()

digest = hashlib.sha256(raw).hexdigest()

path = os.path.join(EVIDENCE_DIR, f"{digest}.json")

with open(path, "wb") as f:

f.write(raw)

dönüş yolu

def hitl_execute(intent: str, cmd: list[str], context: dict) -> dict:

sözleşme = Yok

if needs_approval(intent):

ticket = open_review_ticket(intent, cmd, context)

karar = await_decision(bilet)

if decision["status"] != "APPROVED":

return {"status": "BLOKE", "bilet": bilet}

sözleşme = karar["kısıtlamalar"]

# İsteğe bağlı: kısıtlamaları yerel olarak uygulayın (örneğin, alete oran bayrağı enjekte edin)

sözleşme ve "oran" sözleşme içindeyse ve "-oran" cmd içinde değilse:

cmd += ["-rate", str(contract["rate"])]

result = run_tool(cmd)

kanıt = {

"niyet": niyet,

"cmd": cmd,

"bağlam": bağlam,

"sonuç": sonuç,

"attck": "T1190", # Kamuya Açık Uygulamadan Yararlanma

"asvs": "V2", # Kimlik Doğrulama/Oturum yönetimi (örnek)

"ts": datetime.utcnow().isoformat() + "Z",

"gözden geçiren": sözleşme ve "[email protected]",

}

path = persist_evidence(kanıt)

return {"status": "BİTTİ", "evidence_path": yol, "sha256": os.path.basename(yol).split(".")[0]}

# Örnek: ffuf ile temkinli aktif keşif (onay ile sınırlandırılmış)

if __name__ == "__main__":

response = hitl_execute(

"SCAN_ACTIVE",

["ffuf", "-w", "wordlists/common.txt", "-u", "https://target.example/FUZZ"],

{"kapsam": "https://target.example", "not": "403/429'da dur"}

)

print(json.dumps(response, indent=2))

Bu neden önemli? onaylar sözleşmeler, kısıtlamalar şunlardır makine tarafından uygulanabilirve kanıtlar kurcalanmaya açık. Artık kanıtları deterministik olarak bir anlatıya dönüştüren rapor üretimi oluşturabilirsiniz; anlatı kanıtlardan uzaklaşırsa, yapınız bozulur-tam olarak ne istiyorsanız.

Çalışma Modları: doğru dengeyi seçmek

| Boyut | Yalnızca insan | Yalnızca yapay zeka | HITL ajanları (tavsiye edilir) |

|---|---|---|---|

| Yüzey kapsamı | Orta-Düşük | Yüksek | Yüksek |

| Doğrulama derinliği ve iş bağlamı | Yüksek | Düşük-Orta | Yüksek |

| Yanlış pozitifler / aşırı erişim | Düşük | Orta-Yüksek | Düşük-Orta (yönetilen) |

| Denetlenebilirlik ve standart eşleme | Orta | Düşük | Yüksek |

| İdeal senaryolar | Derin gri kutu, yüksek riskli kanıtlama | Kütle keşfi | Sürekli test + doğrulanabilir POC'ler |

HITL aşağıdakiler için optimize eder yönetişim altında determinizm. Ajanlar hızlı ama raylar içinde çalışır; insanlar neyin kanıt sayılacağına ve etkinin nasıl iletileceğine karar verir. Kombinasyon, verimliliği kaybetmeden verim sağlar güvenilirlik.

Sürtünmeyi Azaltan Standart Hizalaması

Standartları şu şekilde ele alın omurga bir ek değil, çıktılarınızın bir parçası olmalıdır:

- MITRE ATT&CK: Faaliyetleri ve bulguları somut TTP'lerle eşleştirin, böylece tespitler ve mor ekip tatbikatları sonraki adımlar olarak belirginleşir.

https://attack.mitre.org/ - OWASP ASVS: aileleri kontrol etmek ve her bir öğeyi tekrarlanabilir kanıtlar ve tekrar oynatma adımlarıyla doldurmak için doğrulamayı bağlayın.

https://owasp.org/www-project-application-security-verification-standard/ - NIST SSDF (SP 800-218): onayları, kanıt zincirlerini ve görev ayrımını güvenli geliştirme uygulamalarıyla uyumlu süreç eserleri olarak yakalayın.

https://csrc.nist.gov/pubs/sp/800/218/final

Bu hizalama ile raporunuz bir iki yönlü arayüzmühendislik düzeltmek için, savunucular tespit etmek için, denetçiler doğrulamak için kullanır.

Nerede Penligent Döngüye Aittir

Bir dağıtım yaptığınızda döngü içinde insan ajan yapay zeka pentest aracı Penligentiki rol sürekli olarak bileşik değer oluşturur:

- Bir platform özelliği olarak korkuluklar. Penligent'ın orkestrasyon ajanları çalışıyor içeride açık onaylar, izin verme/reddetme listeleri ve kapsam/oran kuralları. Şunlar gibi hassas amaçlar

RUN_EXPLOIT,WRITE_FILEveyaEGRESS_CALLkesinti odaklıdır ve gözden geçiren sözleşmeleri gerektirir. Tüm komut satırları, araç sürümleri ve çıktılar kanıt deposuna normalleştirilerek yeniden oluşturma ve denetim için hazır hale getirilir. - Keşiften savunulabilir hikayeye. Ajanlar geniş çapta tarama yapar ve taslak hazırlar; araştırmacılar POC'leri doğrular, istismarı İŞ ETKİSİve temiz bir şekilde eşleşen raporlar sunun ATT&CK/ASVS/SSDF. Bu iş bölümü ad-hoc taramayı tekrarlanabilir kapasite. Ortamınız katı veri kalış süresi veya çevrimdışı test gerektiriyorsa, Penligent'ın yerel öncelikli modu, yetenekleri güvenli bir şekilde sahnelemenize ve güven arttıkça genişletmenize olanak tanır.

Pratik Kalıplar ve Anti-Paternler

Yap:

- Her şeyin versiyonu: istemler, araç görüntüleri, kelime listeleri ve oranlar. Sürüm pimleri olmadan çoğaltılabilirlik kalıpları.

- Tarayıcı otomasyonunu güçlendirin: modern uygulamalar istemci ağırlıklıdır; aracılar istemci tarafındaki kör noktalardan kaçınmak için DOM iç gözlemine, olay sentezine, depolama/çerez disiplinine ve ağ müdahalesine ihtiyaç duyar.

- Kanıtları doğru boyutlandırınyeniden üretmek ve etkiyi kanıtlamak için yeterince yakalama; beklemede şifreleme; saklama süresini politikayla uyumlu hale getirme; varsayılan olarak gizli bilgileri redakte etme.

Kaçın:

- Otomasyon yankı odaları: çoklu ajan döngüleri erken yanlış sınıflandırmaları artırabilir. Stratejik HITL kontrol noktaları zinciri kırar ve temel gerçeğe yeniden bağlanmaya zorlar.

- Yalnızca regex ayrıştırma: şema doğrulamalı yapılandırılmış adaptörleri tercih edin; aracılara ham günlükleri değil, normalleştirilmiş kanıtları besleyin.

- "Muhtemelen savunmasız" iddiaları: tekrarlanabilir bir POC ve haritalanmış etki olmadan, güvenlik değil gürültü yaratırsınız.

Uygulama Kontrol Listesi (çalışma kitabınıza kopyalayıp yapıştırın)

- Varsayılan olarak reddet

RUN_EXPLOIT,WRITE_FILE,EGRESS_CALL,SCAN_ACTIVEonaylar şunları içermelidir kapsam, oranve durma koşulları. - Araç arayüzleri geri dönüşü yapılandırılmış kayıtları; ayrıştırıcılar gerçek günlüklere ve sabitlenmiş araç sürümlerine karşı test edilir.

- Kanıtlar imzalı veya hash zinciri; raporlar yenilenmiş güvenlik eserleriniz için CI'ın bir parçası olarak kanıtlardan.

- Bulguların haritası ATT&CK TTP'ler; doğrulama alıntıları ASVS öğeler; süreç eserleri SSDF.

- Tarayıcı otomasyonu kimlik doğrulama akışlarını, SPA yönlendirmesini, CSP/CORS davranışlarını kapsar; herhangi bir durum mutasyonu için HITL incelemesi zorunludur.

- İstemler, araç sürümleri, kelime listeleri ve oranlar sabitlendi ve versiyonlandıdeğişiklikler kod ile aynı onay sürecinden geçer.

Hız, Kesinlik, Yönetişim

Dayanıklı desen basit ve güçlüdür: hız = aracılar; kesinlik = insanlar; yönetişim = standartlar + kanıtlar. Bu üçü denetlenebilir bir orkestratör içindeki döngüyü kapattığında, döngü içinde insan ajan yapay zeka pentest aracı Penligent moda bir kelime olmaktan çıkar. Bu bir tekrarlanabilir, savunulabilir kabiliyet-Geliştiricilerinizin düzeltebileceği, savunucularınızın tespit edebileceği, denetçilerinizin doğrulayabileceği ve liderlerinizin güvenebileceği bir sistem.

- MITRE ATT&CK - https://attack.mitre.org/

- OWASP ASVS - https://owasp.org/www-project-application-security-verification-standard/

- NIST SSDF (SP 800-218) - https://csrc.nist.gov/pubs/sp/800/218/final