"java pdf exploit" neden trend olmaya devam ediyor?

"Java PDF istismarı" insanların endişelendiklerinde kullandıkları genel bir arama terimidir. kötü niyetli PDF'ler güvenlik açıklarını tetikleyen PDF Okuyucuları veya istismar Java/JavaScript özellikleri belge işlem hattında. PDF'ler birden fazla açıdan risk taşıyabilir: gömülü JavaScript, okuyuculardaki ayrıştırıcı hataları veya saldırganların kontrolündeki girdileri alan güvensiz PDF oluşturucular. Araştırmacılar bu sorunları yıllardır belgelemektedir JavaScript tabanlı PDF saldırıları ve exploit-kit teslimatı son zamanlara render ve jeneratör suistimalleri. Intigriti+4SentinelOne

Kısacası: PDF keyfi kod çalıştırmak için tasarlanmamış olsa da, uygulama kusurları ortak okuyucular ve ekosistemlerde gerçek izinsiz girişlerde güvenilir bir yem haline getirmiştir. Satıcılardan ve laboratuvarlardan gelen tarihi notlar ve tehdit yazıları bu modeli doğrulamaktadır.

Saldırganların denedikleri ile savunmacıların ihtiyaçları

Saldırganlar PDF'leri sever çünkü tek bir ek, aşağıdakileri birleştirebilir sosyal mühendislik ile istemci tarafı ayrıştırma hataları. Yükleri gizliyorlar gizleme/kodlama, kaldıraç JavaScript eylemleriveya istismar etmek ayrıştırıcı tutarsızlıkları uygulamalar ve tarayıcılar arasında. Bununla birlikte, savunucuların istismar koduna ihtiyacı yoktur; ihtiyaçları olan güvenli doğrulama:

- tanımak sinyalleri (beklenmedik Java süreci doğuşları, şüpheli dosya sistemi erişimi, garip ağ geri aramaları);

- davranışı yeniden üretmek kontrollü bir şekilde;

- gemi öncelikli düzeltmeler hızlı. (Kötü amaçlı PDF'ler ve tespiti ile ilgili yakın tarihli ve klasik analizlere bakın). SentinelOne+1

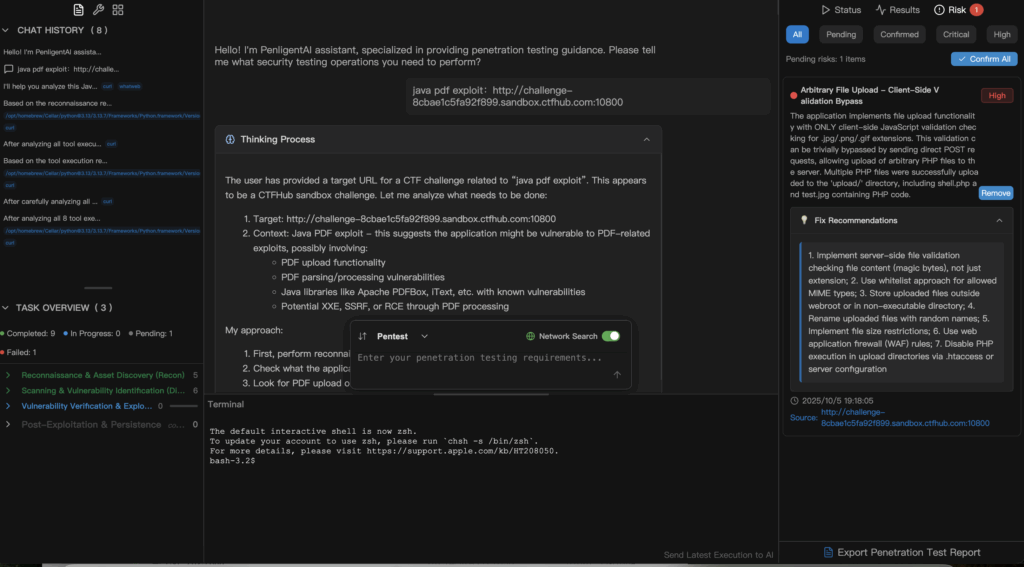

Savunmacı bir demo: Penligent'ta doğal dil doğrulaması

İşte ekiplerin yapabilecekleri riski güvenli bir şekilde göstermek-ile komut satırı yok ve komut dosyası yok:

Adım 1 - Sade bir İngilizce ile istemde bulunun

"Java pdf istismar modelleri için laboratuvar uç noktamı kontrol edin. Yalnızca güvenli tanılama kullanın. Anormal Java işlem etkinliğini, şüpheli PDF eylemlerini ve tüm ağ geri çağrılarını işaretleyin."

Adım 2 - Penligent istemi sterilize edilmiş bir teste dönüştürür

Penligent düzenler kontrollü problar PDF işleme yollarını simüle ederek bir laboratuvar görüntüsüne karşı olmadan gerçek istismar kodunu çalıştırıyor. Araştırmacıların vurguladığı aynı göstergeleri (JS eylemleri, ayrıştırıcı anormallikleri, oluşturucu tuhaflıkları) izler ve sinyalleri gerçek zamanlı olarak ilişkilendirir. 2PortSwigger+2

Adım 3 - Eyleme geçirilebilir sonuç

Alırsın açık, önceliklendirilmiş iyileştirme kılavuzu:

- yama ve sürüm hedefleri (okuyucu/OS sertleştirme);

- riskli devre dışı bırak PDF JavaScript mümkün olan yerlerde;

- sıkılaştırmak giriş kontrolleri PDF oluşturucularda;

- için tespitler ekleyin süreç/dosya/ağ Kötü amaçlı PDF'lerde yaygın olarak görülen davranışlar. (Satıcı ve laboratuvar yazıları sürekli olarak okuyucuların yamalanmasını ve riskli özelliklerin devre dışı bırakılmasını önermektedir). Microsoft

Bu şekilde, korkutucu bir başlığı tekrarlanabilir doğrulama-Riskli canlı yükler yok, sadece savunulabilir sinyaller ve hızlı düzeltmeler.

Pratik sertleştirme kontrol listesi

- Yama okuyucular ve işletim sistemi (Acrobat/Reader ve PDF kütüphaneleriniz için CVE'leri takip edin). CVE

- PDF JavaScript'i Devre Dışı Bırak iş izin veriyorsa; "açma/başlatma" eylemlerini denetleyin. CISA

- PDF jeneratörlerini sertleştirin (kullanıcı kontrollü girdileri sterilize edin; SSRF/templating kötüye kullanımı için test edin). Intigriti

- Anomalileri tespit edin (Okuyucular tarafından ortaya çıkarılan Java süreçleri, beklenmedik ağ çıkışları, garip dosya yazımları). Orta+1

- Kullanıcıları eğitin (güvenilmeyen PDF'ler en önemli kimlik avı vektörü olmaya devam ediyor; otomatik açmayı devre dışı bırakın). Son raporlar PDF tabanlı kampanyaların hala gelişmekte olduğunu gösteriyor. Thoughtworks

Kendiniz deneyin (Penligent için doğal dil istemleri)

- "Test sanal makinemde güvenli bir java pdf istismar doğrulaması çalıştırın. Gerçek yük yok; süreç/dosya/ağ sinyallerini toplayın ve düzeltmeler önerin."

- "Enjeksiyon/SSRF riskleri için PDF oluşturucu uç noktalarımızı denetleyin ve bir hafifletme planı oluşturun." Intigriti

- "Uç noktalardaki Adobe Reader ayarlarının ve sürümlerinin bilinen PDF JS sorunlarına maruz kalmayı azaltıp azaltmadığını kontrol edin." CISA