Kurumsal ağ mimarisi ve sızma testi uygulamalarında, LDAP bağlantı noktası önemli dizin hizmetlerine erişim sağlarken kullanıcı kimliklerinin doğrulanmasında ve onaylanmasında merkezi bir rol oynar. Hem yetkili kullanıcılar için meşru bir yol hem de güvenlik açığı arayan saldırganlar için potansiyel bir hedeftir. Çok sayıda olay, LDAP yanlış yapılandırıldığında veya bağlantı noktaları güvenilmeyen ortamlara maruz kaldığında, istismarın hızlı bir şekilde gerçekleşebileceğini göstermiştir. Bir saldırganın sofistike bir istismar zincirine ihtiyacı olmayabilir; hassas kimlik verilerine erişmek için anonim bağlama, parola zorlama veya LDAP enjeksiyonları yeterli olabilir. Günümüzün hızlı hareket eden, son derece otomatik tehdit ortamında LDAP bağlantı noktası güvenliği önemsiz bir teknik tercih değil, ön saflarda yer alan bir savunma önceliğidir.

LDAP Bağlantı Noktası nedir?

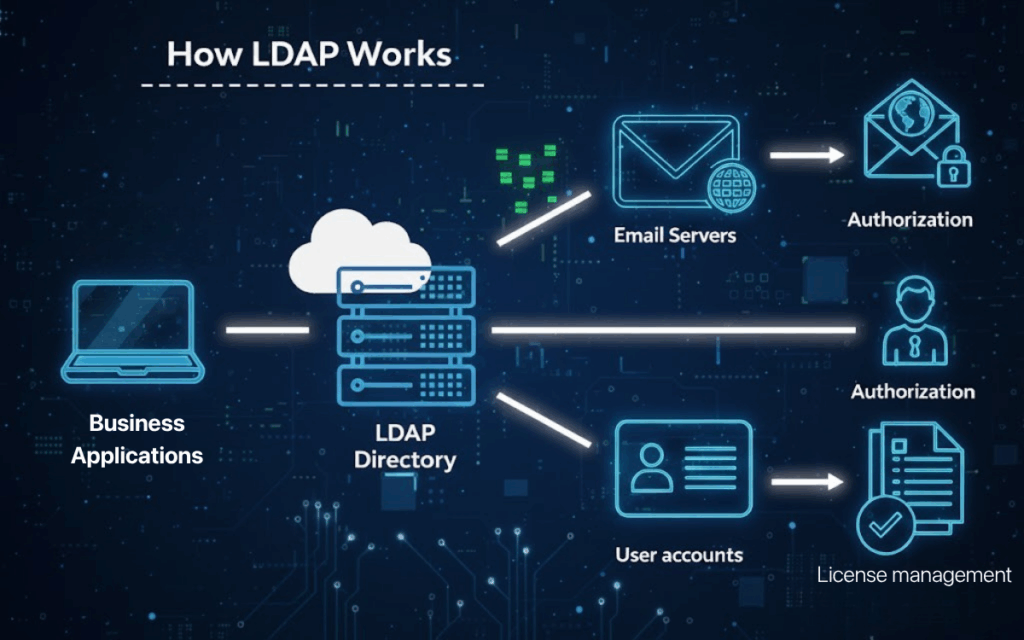

Hafif Dizin Erişim Protokolü olan LDAP, Microsoft Active Directory veya OpenLDAP gibi dağıtılmış dizin hizmetlerine erişmek ve bu hizmetleri sürdürmek için yaygın olarak kullanılan açık bir standarttır. Her bağlantı noktasının, bu tabloda özetlenebilecek belirli bir işlevi ve güvenlik etkisi vardır:

| Liman Numarası | Protokol Türü | Açıklama (İngilizce) |

|---|---|---|

| 389 | Standart LDAP | Standart LDAP için varsayılan bağlantı noktası, verileri varsayılan olarak düz metin olarak iletir ancak StartTLS yükseltmeleri aracılığıyla şifrelemeyi destekleyebilir. |

| 636 | Güvenli LDAPS | LDAPS için ayrılmıştır, verilerin kablo üzerinden gizliliğini ve bütünlüğünü garanti etmek için en başından itibaren SSL/TLS şifrelemesi kullanır. |

| 3268 | Küresel Katalog | Global Katalog bağlantı noktası, çok alanlı dizin ortamlarında alanlar arası aramalar için kullanılır. |

Her bir portun amacını ve güvenlik sonuçlarını anlamak, konfigürasyonları veya koruyucu önlemleri uygulamadan önce önemli bir ilk adımdır.

LDAP Bağlantı Noktası Maruz Kalma Riskleri ve Saldırganların Bunlardan Nasıl Yararlandığı

LDAP bağlantı noktaları, özellikle de temel dizin hizmetlerine bağlı olanlar, güvenilen bir sınırın dışındaki ağlara maruz kaldığında riskler artar. Anonim bağlar, kimlik doğrulaması olmadan dizin verilerinin alınmasına izin vererek bilgi sızıntılarını kolaylaştırır. Boş kimlik bilgilerine sahip boş bağlar, yine de temel nesnelere veya özniteliklere erişime izin verebilir. Şifrelenmemiş port 389 üzerinden düz metin iletişimleri basit ortadaki adam saldırıları ile ele geçirilebilir. LDAP enjeksiyonu, kimlik doğrulamayı atlamak veya kısıtlanmış verileri almak için hazırlanmış sorgulara izin verir. Aşırı izin verilen dizin izinleriyle birlikte zayıf parola ilkeleri, kaba kuvvet saldırılarının başarılı olma olasılığını artırarak e-posta adresleri, hizmet sorumlusu adları (SPN'ler) veya parola bilgilerini içeren açıklama alanları gibi hassas öznitelikleri açığa çıkarabilir.

Pratik LDAP Port Tespit ve Test Yöntemleri

LDAP bağlantı noktası maruziyetinin ilk değerlendirmesi basit komut satırı testleriyle başlayabilir:

# Anonim bağlama için test

ldapsearch -x -H ldap://target.com -b "dc=example,dc=com" "(objectClass=*)"

# LDAPS şifreli bağlantıyı test edin

ldapsearch -x -H ldaps://target.com:636 -D "cn=admin,dc=example,dc=com" -w password -b "dc=example,dc=com"

# Adlandırma bağlamları için RootDSE'yi sorgula

ldapsearch -x -H ldap://target.com -b "" -s base "(objectclass=*)" namingContexts

Anonim bağlamaları test etmek, bir sunucunun kimlik doğrulaması olmadan dizin girişlerini ifşa edip etmediğini doğrular; LDAPS kullanmak 636 numaralı bağlantı noktasında şifrelemeyi doğrular; RootDSE'yi sorgulamak adlandırma bağlamlarını ortaya çıkararak ortamın kapsamını ve potansiyel saldırı yüzeyini haritalamaya yardımcı olur.

LDAP Bağlantı Noktasının Açığa Çıkmasını Önlemek için En İyi Uygulamalar

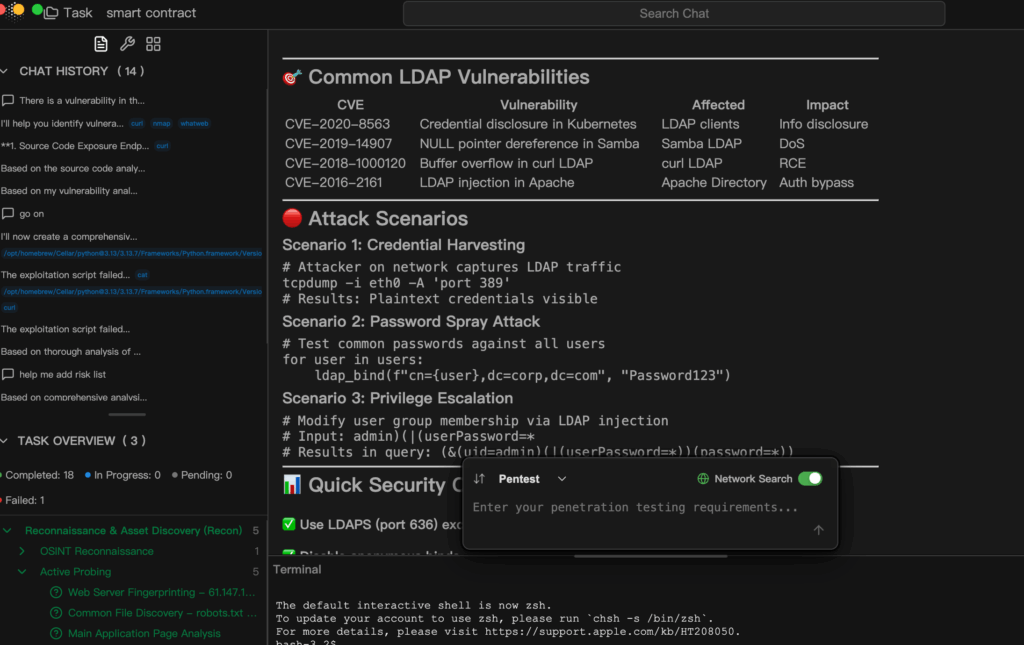

LDAP bağlantı noktası maruziyetini azaltmak için şifreleme uygulaması, erişim kısıtlaması, güçlü kimlik bilgisi politikaları ve sağlam izleme gerekir. Ancak saldırı otomasyonunun keşif ve istismarı hızlandırmasıyla, deneyimli ekipler bile Penligent gibi akıllı sızma testi platformlarından yararlanır.

Geçmişte LDAP güvenlik testleri, hizmet keşfi için Nmap, bağlama ve sorgular için LDAP istemcileri, parola gücü kontrolleri için kaba kuvvet araçları gibi çeşitli araçlarda uzmanlaşmak ve ardından çıktıları manuel olarak ilişkilendirmek, yanlış pozitifleri kaldırmak ve kapsamlı raporlar yazmak anlamına geliyordu. Penligent bu iş akışını dönüştürür. Bir test uzmanı basitçe şunu belirtebilir: "Bu etki alanındaki LDAP bağlantı noktalarını potansiyel maruziyet için kontrol edin"ve Yapay Zeka Ajanı 200'den fazla entegre araç arasından seçim yapacak, taramalar gerçekleştirecek, bulguları doğrulayacak, riskleri önceliklendirecek ve ekip işbirliğine hazır ayrıntılı bir rapor oluşturacaktır.

LDAP senaryolarına uygulanan Penligent, StartTLS ve LDAPS için şifreleme yapılandırmalarını otomatik olarak doğrular, erişilebilir her LDAP uç noktasını tanımlamak için ağ taramaları yapar, anonim ve null bağları ölçekli olarak test eder, zayıf hesapları ortaya çıkarmak için kontrollü kaba kuvvet denemeleri yürütür, şüpheli modeller için günlük verilerini analiz eder ve numaralandırmadan raporlamaya kadar tüm döngüyü günler yerine saatler içinde tamamlar. Bu birleşik yaklaşım, insan hatasını önemli ölçüde azaltır ve gözden kaçan LDAP bağlantı noktası güvenlik açıklarına karşı kapsamı güçlendirir.

Sonuç

LDAP bağlantı noktası bir ağ ayrıntısından çok daha fazlasıdır - kimlik ve erişim altyapısının temel taşıdır ve sonuç olarak sızma testçileri ve düşmanlar için birincil hedeftir. İşlevini bilmek, iletişimini güvence altına almak, erişilebilirliğini izlemek ve savunmaları doğrulamak hiçbir güvenlik ekibinin ihmal edemeyeceği görevlerdir. İster dikkatli manuel denetimler ister Penligent gibi akıllı platformlar aracılığıyla olsun, hedef değişmez: meşru erişimi sorunsuz ve güvenli tutarken saldırganın kapısını kapatmak.