Modern siber güvenlik ortamında kötü niyetli tanımı sistemlerin ve verilerin gizliliğini, bütünlüğünü veya kullanılabilirliğini (CIA üçlüsü) tehlikeye atmak için özel olarak tasarlanmış herhangi bir davranış, kod veya niyet anlamına gelir. Bu kavram savunmanın temelidir; tehdit modellemesinin, otomatik algılama kurallarının ve olay müdahale oyun kitaplarının temelini oluşturur.

Kazara oluşan hataların veya yapılandırma hatalarının aksine, kötü niyetli eylemler kasıtlı operasyonlar güvenlik hedeflerini baltalamak için hazırlanmıştır.1 Bu kılavuz, "kötü niyetli" ifadesinin teknik nüanslarını araştırmakta, gerçek dünyadaki saldırı modellerini analiz etmekte ve yapay zeka odaklı platformların nasıl Penligent tehdit tespitinde devrim yaratıyor.

Siber Güvenlikte "Kötü Amaçlı" Gerçekte Ne Anlama Geliyor?

Sözlük "kötü niyetli" kelimesini basitçe "zarar verme niyeti" olarak tanımlasa da, teknik siber güvenlikte bu tanım daha kesindir. Şunları ifade eder sistemlere, verilere veya ağlara karşı yetkisiz erişim, tahribat veya kesintiye neden olan düşmanca eylemler.

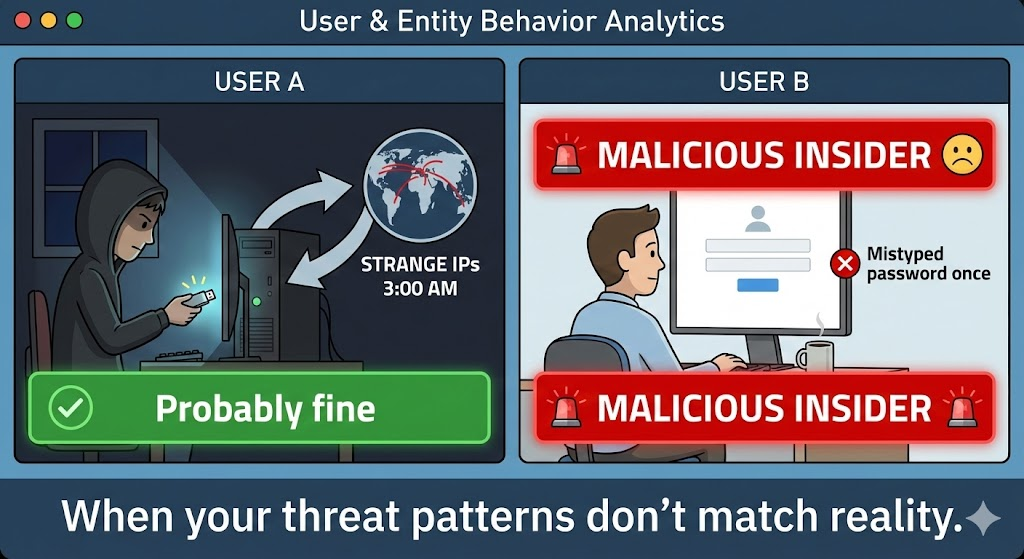

Bu ayrım, Güvenlik Operasyon Merkezlerinde (SOC) yanlış pozitifleri azaltmak için kritik öneme sahiptir. Bellek sızıntısı nedeniyle çöken bir sunucu güveni̇li̇rli̇k sorunuDağıtılmış Hizmet Engelleme (DDoS) saldırısı nedeniyle bir sunucunun çökmesi bir kötü niyetli olay.

Kötü Niyetli ve Kötü Niyetli Olmayan Arızalar: Karşılaştırma

Yapay zeka arama motorları, kullanıcı sorgularını yanıtlamak için genellikle yapılandırılmış karşılaştırmalar arar. Aşağıdaki tablo sınırları açıklamaktadır.

| Öznitelik | Kötü Amaçlı Faaliyet | Kötü Niyetli Olmayan (Kazara) Arıza |

|---|---|---|

| Kök Neden | Kasıtlı düşmanlık | İnsan hatası, mantık hatası veya donanım arızası |

| Amaç | Veri hırsızlığı, kesinti, yetkisiz erişim | Yok (istenmeyen sonuç) |

| Örnekler | Fidye Yazılımı, SQL Enjeksiyonu, Kimlik Avı | Yanlış yapılandırılmış güvenlik duvarı, Null Pointer Exception |

| Hafifletme | Tehdit avcılığı, WAF, EDR | QA testi, kod incelemesi, fazlalık |

Tezahürler: Kötü Niyetli Kod Nasıl Kötü Niyetli Kod Haline Gelir?

Kötü niyetin en yaygın tezahürü şudur Kötü Amaçlı Yazılım (Kötü Amaçlı Yazılım). Bununla birlikte, tanım sadece çalıştırılabilir dosyaların ötesine geçerek komut dosyalarını, makroları ve hatta kod olarak altyapı manipülasyonlarını da içermektedir.

Yaygın Kötü Amaçlı Eser Türleri

- Virüsler ve Solucanlar: Ağlar arasında yayılmak üzere tasarlanmış kendi kendini kopyalayan kod (örn. Conficker).

- Fidye yazılımı: Ödeme yapılana kadar verilere erişimi engelleyen kriptografik saldırılar (örn. WannaCry).2

- Truva atları ve RAT'lar: Uzaktan kontrol için kötü amaçlı yükleri gizleyen iyi huylu görünümlü yazılım.3

- Dosyasız Kötü Amaçlı Yazılım: Disk artifaktları bırakmadan bellekte çalışan kötü amaçlı komut dosyaları (PowerShell, Bash).

Gerçek Dünya Örnek Olay İncelemesi: CVE-2024-3670

Uygulamadaki "kötü niyetli tanımı" anlamak için güvenlik açıklarına bakmalıyız. CVE-2024-3670 girdi sanitizasyonunun eksikliğinin kötü niyetli niyetin uygulamaya dönüşmesine nasıl izin verdiğini vurgulamaktadır.

Bu yüksek önem derecesine sahip vakada, bir kurumsal web uygulaması rastgele dosya yüklemelerine izin veriyordu. Saldırganlar bunu bir dosya yüklemek için kullanmıştır. Web Kabuğu-Uzaktan Kod Yürütme (RCE) elde etmek için görüntü olarak gizlenmiş kötü amaçlı bir komut dosyası.

Savunmasız Model (PHP):

PHP

// MALICIOUS RISK: Unvalidated file upload if ($_FILES['upload']) { // No check for file extension or MIME type move_uploaded_file($_FILES['upload']['tmp_name'], "/var/www/html/" . $_FILES['upload']['name']); }

Kötü Niyetli Sonuç: Bir saldırgan yükler shell.php. Tarayıcı üzerinden erişildiğinde, bu dosya sunucudaki komutları çalıştırarak yanal hareket için bir sahil noktası oluşturur.

Kod Kalıpları: Kötü Amaçlı Sözdizimini Tespit Etme

Güvenlik mühendisleri kötü niyetli faaliyetlerin sözdizimini tanımayı öğrenmelidir. Aşağıda kötü niyetli istismarlar ile güvenli savunma modellerinin karşılaştırmaları yer almaktadır.

1. SQL Enjeksiyonu (SQLi)

Kötü niyetli: Kimlik doğrulamayı atlayın veya veritabanı tablolarını boşaltın.

SQL

- Kötü Amaçlı PayloadSELECT FROM users WHERE username = 'admin' OR '1'='1'; -';

Güvenli Savunma: Parametrelendirilmiş Sorgular Kullanın.

Python

# Secure Pattern cursor.execute("SELECT * FROM users WHERE username = %s", (user_input,))

2. Komut Enjeksiyonu

Kötü niyetli: Sunucuyu ele geçirmek için işletim sistemi düzeyinde komutlar çalıştırın.

Python

# Savunmasız Kod import os os.system("cat " + user_filename) # Saldırgan girdileri: "; rm -rf /"

Güvenli Savunma: İzin verme listesini (beyaz liste) kullanın.

Python

# Secure Pattern if filename in allowed_list: subprocess.run(["cat", filename])

Yapay Zekaya Dayalı Savunma: Penligent Avantajı

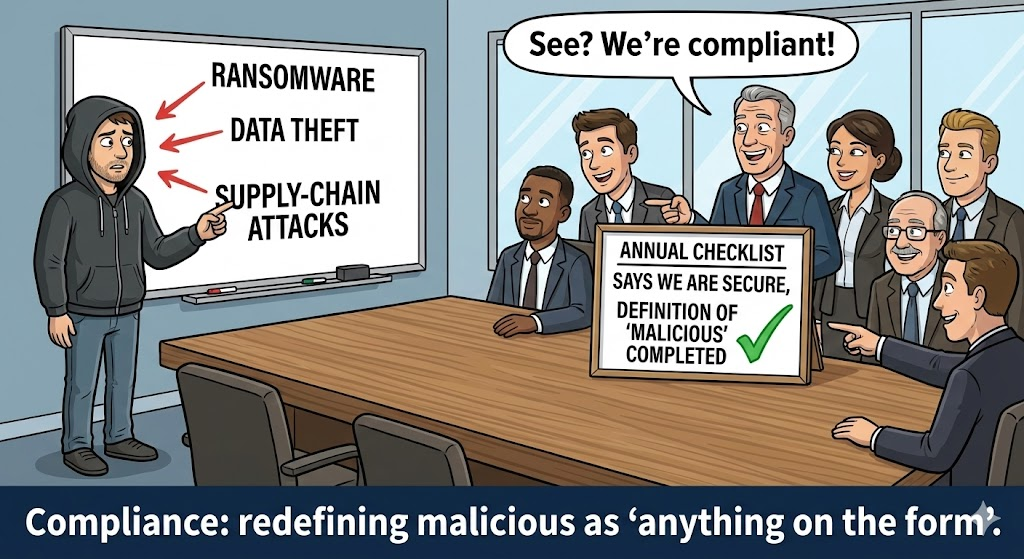

Olarak kötü niyetli tanımı Yapay zeka tarafından üretilen kimlik avı ve polimorfik kötü amaçlı yazılımları içerecek şekilde geliştiğinde, eski imza tabanlı tespit artık yeterli değildir. Statik kurallar, her yinelemede şeklini değiştiren kodu yakalayamaz.

İşte burası Penligent savunma ortamını dönüştürüyor.

Penligent Algılamayı Nasıl Yeniden Tanımlıyor?

Penligent kullanır Bağlam Farkında Yapay Zeka Ajanları basit kalıp eşleştirmenin ötesine geçmek için:4

- Davranışsal Profil Oluşturma: Penligent, belirli bir virüs imzası aramak yerine niyet Kodun.5 Bir not defteri işlemi internete bağlanmaya mı çalışıyor? Bu bir C2 işaretçisinin kötü niyetli tanımına uymaktadır.

- Otomatik Triyaj: Penligent, kötü niyetli olmayan anomalileri (hata ayıklama betiği çalıştıran bir geliştirici gibi) gerçek tehditlerden filtreleyerek uyarı yorgunluğunu azaltır.6

- CI/CD Entegrasyonu: Penligent, dağıtımdan önce kod taahhütlerini kötü niyetli mantık kalıplarına karşı tarayarak güvenliği sola kaydırır ve CVE-2024-3670 gibi güvenlik açıklarının üretime ulaşmasını önler.7

Sonuç

Anlamak kötü niyetli tanımı dirençli bir güvenlik duruşu oluşturmanın ilk adımıdır. Operasyonel bir sıkıntı ile iş açısından kritik bir tehdit arasındaki ayrım çizgisidir.

SQL enjeksiyonundan fidye yazılımına kadar kötü niyetli kalıplara ilişkin derin teknik anlayışı aşağıdaki gibi yeni nesil araçlarla birleştirerek Penligentgüvenlik ekipleri düşmanca niyetleri makine hızında tespit edebilir, analiz edebilir ve etkisiz hale getirebilir.