Ağırlık merkezi neden yerele kayıyor?

Bulut LLM'ler dikkat çekici olmaya devam ediyor, ancak kırmızı ekip gerçekliği affetmiyor: oran sınırları angajmanın ortasında geliyor, fiyatlandırma değişiklikleri planlama modellerini bozuyor ve bölgesel politika değişiklikleri kanıt toplamayı bozuyor. Tekrarlanabilirlik, adli tıp ve temiz denetim izleri ile yaşayan ve ölen ekipler için bu belirsizlikler bir nüans değil, operasyonel risktir. Buna paralel olarak, sağlık, finans ve kamu sektöründeki düzenlemeye tabi ortamlar hassas verilerin asla kontrollü ağları terk ediyor ve bu da model yürütmeyi dizüstü bilgisayarlara, iş istasyonlarına ve özel kümelere doğru itiyor. Bu değişim açık bir şekilde görülebiliyor: raporlar "gölge yapay zeka "nın yükselişini takip ediyor ve çalışanların büyük bir kısmı, verilerin açığa çıkma riskini taşıyan onaylanmamış yapay zeka kullanımını kabul ediyor; güvenlik için çıkarım basit: çıkarım yolunuza sahip olun, yoksa başkası sahip olur. (Cybernews)

İkinci bir güç ise şeffaflıktır. Açık kaynaklı küçük modeller-7B ila 13B parametre, nicelleştirilmiş, budanmış ve ayarlanmış- ağırlık ve istem-şablon düzeyinde denetlenebilir kalırken, triyaj, PoC üretimi ve komut dosyası yardımının büyük bir kısmı için "yeterince iyi" hale geliyor. Bunu çalışma başına sıfıra yakın marjinal maliyet ve emtia GPU'larında saniyenin altında yerel gecikme ile birleştirdiğinizde, uzak bir kara kutu uç noktasından hem daha hızlı hem de yönetilmesi daha kolay bir deneme döngüsü elde edersiniz. Yerel öncelikli rota, aksi takdirde bir test penceresini durduracak olan yukarı akış kesintilerinin ve politika değişikliklerinin patlama yarıçapını da en aza indirir. Yine de "yerel" otomatik olarak "güvenli" değildir: son taramalar, Ollama da dahil olmak üzere yüzlerce kendi kendine barındırılan LLM uç noktasının genel internette açıkta olduğunu buldu ve bize temel erişim kontrolü ve ağ izolasyonunun hala önemli olduğunu hatırlattı. (TechRadar)

Kaynaklar: Cybernews gölge yapay zekanın yaygınlığı ve riskleri üzerine; TechRadar ve Cisco Talos açıkta kalan Ollama sunucuları üzerine. (TechRadar)

Tanımlama pentestai pratikte

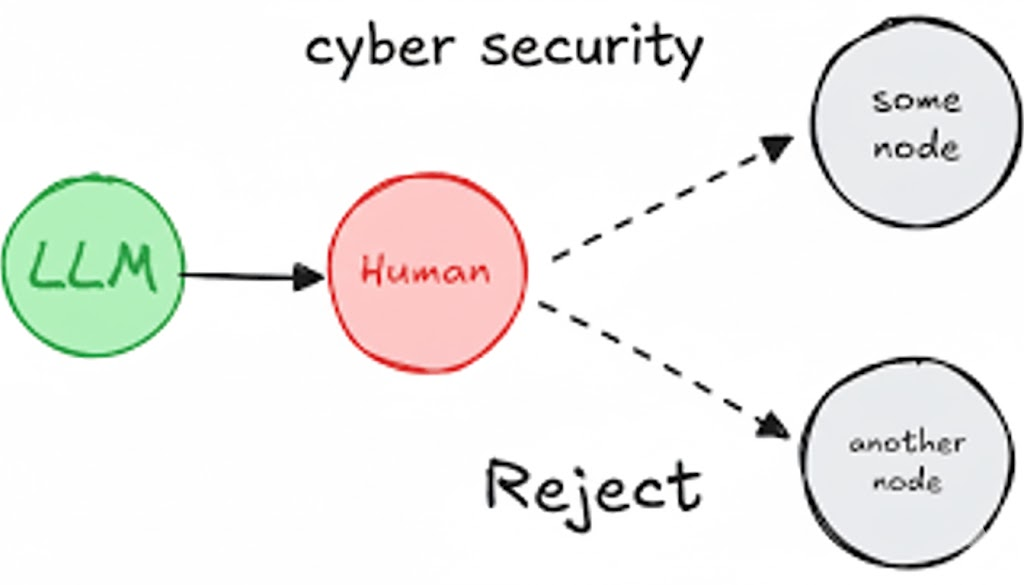

pentestai Penligent'ın yapay zeka destekli sızma testi için çalışma tanımı: yerel, açık kaynaklı küçük LLM'lerin mevcut araç zincirinizi - Burp, SQLMap, Nuclei, GHunt - düzenlerken komutları, parametreleri, eserleri ve yeniden üretim adımlarını kalıcı bir kanıt izi olarak yakaladığı bir yöntem ve iş akışı. Model "aktör" değildir; model işbirlikçi komutlar öneren, PoC'leri sentezleyen ve insan gözetimi altında tarayıcı çıktısı üzerinde mantık yürüten bir sistemdir. Hibrit bir duruşta, uzun zincirli muhakeme veya ultra uzun bağlam görevleri bulut modellerine yükselebilir, ancak doğrulama ve ilk kanıt toplama kontrol ettiğiniz donanımda kalır.

"Yerel + açık küçük LLM'ler" için durum

Yerel öncelikli bir duruş, veriler cihaz sınırları ve kayıt denetim sisteminiz içinde kaldığı için gizlilik ve uyumluluk kontrolleriyle temiz bir şekilde eşleşir. Bu yaklaşım, aşağıdaki gibi çerçevelerde kodlanan ve güvenlik liderlerinin aşina olduğu kontrol aileleriyle (erişim zorlama, denetim ve veri minimizasyonu) uyumludur NIST SP 800-53. Dahası, açık ağırlıklar harici incelemeye, tedarik zinciri doğrulamasına ve bulguların ekipler ve zaman arasında deterministik olarak yeniden üretilmesine olanak tanır. Bulut yavaşladığında, arızalandığında veya şartları değiştirdiğinde, kırmızı ekibiniz karanlığa gömülmez; yanınızdaki iş istasyonunda devam eder. Uyarı: yerel model çalışma zamanınızı hassas bir hizmet olarak ele alın; kimliğini doğrulayın, bölümlere ayırın ve asla doğrudan internete maruz bırakmayın. (NIST Bilgisayar Güvenliği Kaynak Merkezi)

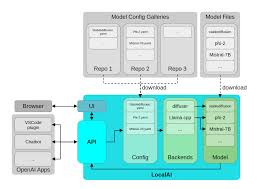

için bir referans yığını pentestai

Yerel, monolitik anlamına gelmez. Bu, her basamağın belirli bir test rolü taşıdığı ve gerektiğinde karmaşıklık, ölçek veya bağlam penceresi için tüm merdivenin buluta devredilebildiği düşünceli bir şekilde aşamalı kapasite anlamına gelir.

| Katman | Tipik donanım | Model/çalışma zamanı | Birincil rol | Notlar |

|---|---|---|---|---|

| Hafif prototip | MacBook sınıfı | Ollama 7B-13B kuantize modellerin çalıştırılması | İstem→komut sentezi, küçük PoC'ler, günlük triyajı | Taşınabilir, özel, düşük gecikme. (Ollama) |

| Bütçe laboratuvarı | GTX 1070 / iGPU | GGUF llama.cpp veya LM Studio ile | Hava boşluklu matkaplar, çevrimdışı otomasyon | Eski GPU'larda / iGPU'larda bile kararlı. (huggingface.co) |

| Üst düzey iş istasyonu | RTX 4090 (24GB) | Çok ajanlı orkestrasyon + fuzz döngüleri | Büyük varlık setleri, paralel doğrulama | Yüksek eşzamanlılık, kısa geri bildirim döngüleri. (NVIDIA) |

| Edge ve mobil | Apple cihazları + Çekirdek ML | Cihaz üzerinde çıkarım | Düzenlenmiş sahalarda saha örneklemesi | PHI/PII için sıfır bulut maruziyeti. (Apple Geliştirici) |

Bu mimaride, Ollama yerel model yönetimini ve API erişimini basitleştirir, GGUF CPU/GPU çıkarımı için optimize edilmiş verimli, taşınabilir bir format sağlar, RTX 4090 sınıfı sistemler agresif bulanıklaştırma ve çoklu etmen akışlarının kilidini açar ve Çekirdek ML Apple'ın Neural Engine'inden yararlanırken hassas verileri aygıtta tutar. (Ollama)

Günlük testlerde neler değişiyor?

İçin Web/API pentestai, OSINT ve parametre keşfinden hipotez oluşturma ve şablonlu kontrollere kadar döngüyü hızlandırır. Aday IDOR'lar, yanlış kapsamlandırılmış yetkilendirme kuralları veya hız sınırı atlamaları, istemler ve küçük bir ayrıştırma iskelesi ile doğrulanabilir Nuclei şablonlarına dönüştürülebilirken, erişim kontrolü ve enjeksiyon riskleri OWASP İlk 10 ve ASVS raporlama için zaten kullandığınız rehberlik. (OWASP Vakfı)

İçinde ki̇mli̇k bi̇lgi̇leri̇ ve federasyon için test planlarının oluşturulmasına ve doğrulanmasına yardımcı olur. OAuth 2.0 ve OpenID Connect akışları: durum, nonce, izleyici ve token ömürleri kabile bilgisi olmaktan çıkar ve komut dosyaları eklenmiş kontrol listesi öğeleri haline gelir. Bunun faydası "sihirli bir istismar" değil, varsayımları denetlemek, her denemeyi günlüğe kaydetmek ve inceleme için eserleri korumak için titiz, tekrarlanabilir bir yoldur. (datatracker.ietf.org)

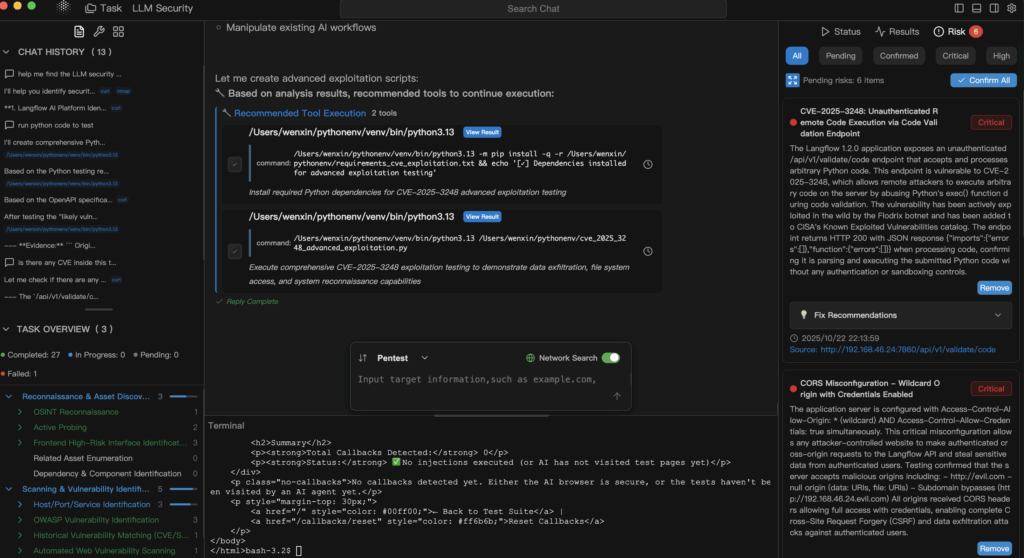

İçin LLM güvenlik-İpucu enjeksiyonu, dışarı sızma, jailbreak ve politika bypass-yerel modeller iki kat faydalıdır: düşman girdilerini simüle eder ve ipuçlarınızı, sistem talimatlarınızı veya sterilize edilmiş derlemelerinizi çevrenizin dışına göndermeden derinlemesine savunma hakkında mantık yürütürler. Bu hem bir veri yönetimi hem de hız kazanımıdır. Bu arada, sektörün yanlış yapılandırılmış LLM uç noktaları uyarıcı bir hikayedir: eğer kendi kendinize ev sahipliği yapıyorsanız, kilitleyin. (TechRadar)

Minimal bir yerel zincir: model destekli Nuclei doğrulaması

# Bir Nuclei şablonu sentezlemek için Ollama aracılığıyla yerel bir 7B-13B modeli kullanın+komut.

prompt='/api/v1/user?id=... adresinde temel bir IDOR aramak için bir Nuclei şablonu oluşturun.

Yalnızca geçerli YAML ve onu çalıştırmak için tek satırlık bir nuclei komutu döndür'

curl -s http://localhost:11434/api/generate \

-d '{"model": "llama3.1:8b-instruct-q4", "prompt":"'"$prompt"'", "stream": false}' \

| jq -r '.response' > gen.txt

# YAML'yi ayıklayın ve çalıştırın, ardından yapıtları bir denetim günlüğüne karma olarak ekleyin.

awk '/^id: /,/^$/' gen.txt > templates/idor.yaml

nuclei -t templates/idor.yaml -u https://target.example.com -o evidence/idor.out

sha256sum templates/idor.yaml evidence/idor.out >> audit.log

Bu "modelin hacklemesine izin vermek" değildir. Bu insan yönlendirmeli sıkı kapsam, yakalanan kanıt ve deterministik yeniden üretim ile otomasyon.

Denetimlerde gerçekten geçerli olan yönetişim

Yerel öncelik zayıf süreci mazur göstermez. İstemleri sürümlendirilmiş varlıklar olarak ele alın, güvenlik ve kararlılık için birim düzeyinde testler çalıştırın ve orkestrasyon katmanınızda RBAC'yi uygulayın. Kontrollerinizi şunlarla eşleştirin NIST SP 800-53 aileleri oluşturun ki gözden geçirenleriniz bunları tanısın: erişim kontrolü (AC), denetim ve hesap verebilirlik (AU), yapılandırma yönetimi (CM) ve sistem ve bilgi bütünlüğü (SI). Model çalışma zamanını özel bir segmentte tutun, kimlik doğrulaması gerektirin ve istem metni, araç çağrıları ve oluşturulan eserlerin karmaları dahil olmak üzere tüm çağrıları günlüğe kaydedin. Web/API bulgularının çoğu eninde sonunda yönetici raporlarına gireceğinden, dilinizi ve önem derecenizi OWASP AppSec ve uyumluluk ile yeniden yazma döngülerini en aza indirmek için. (NIST Bilgisayar Güvenliği Kaynak Merkezi)

Buluta ne zaman geçilmeli ve hibrit neden dürüsttür?

Barındırılan modelleri kullanmak için meşru nedenler vardır: aşırı uzun bağlamlar, heterojen kurumlar arasında çok aşamalı muhakeme veya üretim hatları için sıkı kullanılabilirlik SLA'ları. Savunulabilir bir politika, açık veri işleme kuralları ve redaksiyon ile "doğrulama için yerel, ölçek için bulut" şeklindedir. Bazı sorunların yerel donanımın pratik sınırlarını aştığı gerçeğini kabul ederken, testlerinizin hassas çekirdeğini denetim sınırınız içinde tutar.

Ürünleştirilmiş bir yola ihtiyacınız varsa Penligent nereye uyar?

Penligent operasyonel hale getirir pentestai Kanıt öncelikli bir iş akışına dönüştürülür: doğal dil talimatları uygulanabilir araç zincirlerine dönüştürülür; bulgular doğrulanır ve parametreler ve eserler ile kaydedilir; ve raporlar paydaşlarınızın zaten güvendiği çerçevelerle uyumludur, örneğin OWASP İlk 10 ve NIST SP 800-53. Dağıtımlar destekler Ollama yerel yönetim için, GGUF verimli çıkarım için modeller ve Çekirdek ML Sıfır bulut maruziyetinin bir uyumluluk gereksinimi olduğu cihaz üzerinde test için. Sonuç, denetlenebilirliği kaybetmeden satıcı hız sınırlarına, politika değişikliklerine ve ağ bölümlerine dayanabilen "her zaman açık" bir kırmızı ekip duruşudur. (Ollama)

Ekibinizin halihazırda kullandığı pratik okuma ve çapalar

Testiniz kimlik doğrulama ve kimliği kapsıyorsa OAuth 2.0 ve OpenID Connect Özellikler yakın; buluta yükseltirseniz, kanıtlarınızın hala aynı raporlama omurgasıyla eşleştiğinden emin olun. Web risk çerçevesi için, ürün yöneticilerini ve mühendislik liderliğini aşağıdakilere yönlendirin OWASP İlk 10 Böylece iyileştirme döngüleri daha kısa ve daha az düşmanca olur. Ve eğer iş istasyonu rotasını takip ederseniz, bir profil RTX 4090 paralel fuzzing ve ajan düzenlemesi için sınıf sistemi; mobil veya klinikte kalıyorsanız Çekirdek ML ve düzenlenmiş verileri cihazda tutmak için araç zinciri. (datatracker.ietf.org)

Kaynaklar

- Shadow-AI yaygınlığı ve işyeri riski (Cybernews; TechRadar aynı araştırmanın özeti). (Cybernews)

- Ollama da dahil olmak üzere yerel LLM uç noktalarını açığa çıkardı (TechRadar; Cisco Talos blogu). (TechRadar)

- OWASP Top 10 (resmi). (OWASP Vakfı)

- NIST SP 800-53 Rev. 5 (resmi HTML ve PDF). (NIST Bilgisayar Güvenliği Kaynak Merkezi)

- OAuth 2.0 (RFC 6749) ve OpenID Connect Core 1.0. (datatracker.ietf.org)

- Ollama ve GGUF referansları; Core ML belgeleri; NVIDIA RTX 4090 ürün sayfası. (Ollama)

Elinizin altında bulundurmanız gereken yetkili bağlantılar:

OWASP İlk 10 - NIST SP 800-53 Rev. 5 - RFC 6749 OAuth 2.0 - OpenID Connect Core 1.0 - Ollama - GGUF'ye genel bakış - Çekirdek makine öğrenimi dokümanları - GeForce RTX 4090