pentestAI Neden Şimdi Önemli?

Yapay zeka güdümlü saldırgan güvenlik, kavram kanıtlama demolarından kurumsal güvenlik programlarına taşındı. Platformlar artık kendilerini "AI otomatik sızma testi", "otonom kırmızı ekip" veya "sürekli güvenlik doğrulaması" olarak tanımlıyor ve sadece güvenlik araştırmacıları tarafından değil, CISO'lar ve yönetim kurulları tarafından da değerlendiriliyorlar.

Pentera, platformunu dahili, harici ve bulut ortamlarında saldırgan tekniklerini sürekli olarak uygulayan, ardından düzeltmeye öncelik veren ve liderlik için iş riskini ölçen otomatik güvenlik doğrulaması olarak konumlandırıyor. RidgeBot kendisini, yetenekli bir etik saldırgan gibi davranan, kurumsal ağları tarayan, varlıkları ve yanlış yapılandırmaları keşfeden, kontrollü istismar girişiminde bulunan ve kanıt üreten, yapay zeka destekli otonom bir sızma testi robotu olarak pazarlamaktadır - üst düzey bir kırmızı ekibin her çalışmaya bakıcılık yapmasına gerek kalmadan.

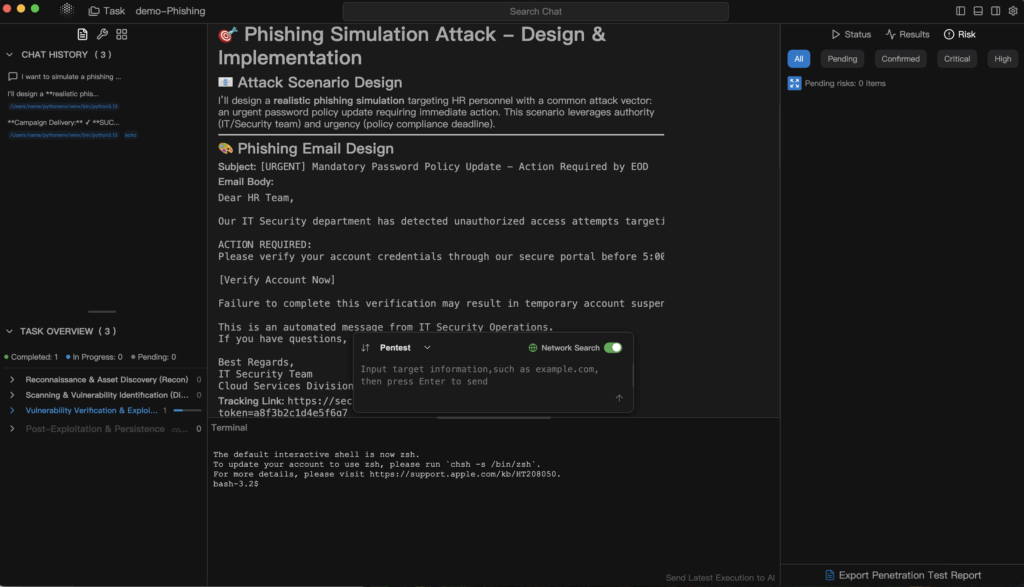

Aynı zamanda, bazen "pentestGPT" olarak adlandırılan hafif asistanlar, güvenlik mühendisleri tarafından istismar yollarını muhakeme etmek, yükler oluşturmak, ayrıcalık yükseltme mantığına yardımcı olmak ve yönetici özetleri hazırlamak için kullanılmaktadır. Ancak bu asistanlar hedefleri seçmek, araçları çalıştırmak, kapsam sınırlarını korumak ve gerçek dünyadaki etkiyi değerlendirmek için hala bir insan operatöre güveniyor.

Penligent.ai, tamamen başka bir şeye ihtiyaç duyan ekipler için tasarlanmıştır: 1) doğal dil hedeflerini anlayabilen, 2) halihazırda çalıştırdığınız araçlar arasında tam bir saldırı iş akışı düzenleyebilen ve 3) resmi standartlarla eşleştirilmiş uyumluluk dereceli, denetime hazır raporlama oluşturabilen bir pentestAI katmanı.

Başka bir deyişle, Penligent.ai "üzerinde yapay zeka olan bir tarayıcı" değildir ve "sizin için komut dosyaları yazan bir LLM" de değildir. Basit bir İngilizce ile özetlediğiniz, düzinelerce hatta yüzlerce mevcut güvenlik aracını koordine eden ve size mühendislik, hukuk ve liderliğe götürebileceğiniz kanıt destekli bir hikaye sunan bir ajan saldırgandır.

Değişim: Yıllık Pentest'ten Sürekli Yapay Zeka Saldırı Baskısına

Geleneksel sızma testleri dönemseldir. Bir görevin kapsamını belirler, bulguları bekler ve denetimden önce düzeltmek için çabalarsınız. Bu ritim, saldırı yüzeyinizin oldukça statik olduğunu varsayar. Oysa öyle değildir.

İki şey bu modeli bozdu:

- Çevreniz bir haftada, eskiden bir çeyrekte olduğundan daha fazla değişiyor.

Bulut hizmetleri açılır ve ölür. Konteynerler açığa çıkar ve sonra unutulur. Üçüncü taraf API'ler sessizce ayrıcalıklarını genişletir. Test örnekleri kamusal alana sızar. Çalınan kimlik bilgileri elden ele dolaşıyor. Pentera'ya göre "sürekli güvenlik doğrulaması" artık isteğe bağlı değil, zorunludur - dahili, harici ve bulut varlıkları arasında güncel TTP'lerle güncellenmiş canlı saldırı yolu eşlemesine ihtiyacınız vardır. - Saldırı yürütmenin kendisi otomatikleştiriliyor.

RidgeBot, kurumsal ortamlarda konuşlandırılabilen, varlıkları numaralandırabilen, güvenli bir şekilde istismar girişiminde bulunabilen, etkiyi onaylayabilen ve raporlar oluşturabilen otonom bir etik saldırgan olarak değerini ortaya koyuyor - eskiden haftalarca süren manuel saldırı çalışmalarını saatlere sıkıştırıyor.

İşte bu yüzden "pentestAI" artık bir satın alma kategorisi. CISO'lar sadece "Geçen çeyrekte test yaptık mı?" diye sormuyor. "Şu anda bizi ne test ediyor?" diye soruyorlar. "Bugün gerçekten nereleri ihlal edebiliriz?" ve "Bunu yönetim kuruluma iş terimleriyle gösterebilir miyim?"

Buna karşılık "pentestGPT" şu anlama gelir: bir insan pentesterin daha hızlı düşünmesine, daha hızlı yazmasına ve daha iyi iletişim kurmasına yardımcı olan bir LLM - ancak aslında kendi başına öldürme zincirini uçtan uca çalıştırmaz.

Penligent.ai, bu yeni beklenti üzerine inşa edilmiştir: güvenlik mühendislerini her seferinde özel komut dosyaları yazmaya veya 30 aracı manuel olarak bir araya getirmeye zorlamadan, her zaman açık bir dahili kırmızı ekip lideri gibi davranan kalıcı, yapay zeka ile otomatikleştirilmiş sızma testi.

pentestAI vs pentestGPT vs Eski Otomasyon

pentestGPT tarzı asistanlar

- Güçlü yönler:

- İstismar zincirleri konusunda akıl yürütmeye yardımcı olun.

- SQLi, IDOR, SSRF, RCE, vb. için yükler önerin.

- Ayrıcalık yükseltme veya yanal hareket adımlarını gözden geçirin.

- Taslak iyileştirme kılavuzu ve yönetici özetleri.

- Sınırlamalar:

- Otonom olarak yürütülmezler.

- Sizin adınıza tarayıcıları, fuzzerları, kimlik bilgisi doldurma çerçevelerini veya bulut yanlış yapılandırma denetçilerini koordine etmezler.

- Kapsam korkuluklarını uygulamazlar veya kabul edilebilir kanıtları otomatik olarak toplamazlar.

Aslında, pentestGPT kendi başına bir kırmızı ekip değil, "insan kırmızı ekip için bir yapay zeka yardımcı pilotudur".

Klasik tarayıcılar / DAST / SAST yığınları

- Güçlü yönler: Geniş kapsama alanı ve hız. Web uygulamaları, fuzz API'leri ve yaygın yanlış yapılandırma sınıflarını veya enjeksiyon noktalarını işaretleyebilirler.

- Sınırlamalar: Yüksek gürültü, zayıf zincirleme mantık ve sınırlı istismar sonrası muhakeme. Çoğu tarayıcı, "İşte bir saldırganın bu açık uç noktadan hassas verilere nasıl geçeceği" gibi inandırıcı bir anlatı sunmaz. Ayrıca bulguları PCI DSS, ISO 27001 veya NIST gereksinimleriyle temiz bir şekilde eşleştirmezler.

Modern pentestAI platformları

Pentera bunu otomatik güvenlik doğrulaması olarak adlandırıyor: saldırganları dahili, harici ve bulut varlıklarında taklit etmek; gerçek saldırı yollarını ortaya çıkarmak; iş etkisini ölçmek ve düzeltmelere öncelik vermek.

RidgeBot kendisini IP aralıklarını, etki alanlarını, IoT düğümlerini, kimlik bilgilerini ve ayrıcalık yükseltme fırsatlarını listeleyebilen, ardından kontrollü istismar girişiminde bulunabilen ve neredeyse gerçek zamanlı olarak kanıt gönderebilen otonom bir yapay zeka saldırganı olarak konumlandırıyor - tüm bunlar klavyeye yapışmış bir insan kırmızı ekip uzmanına ihtiyaç duymadan.

Penligent.ai aynı sınıfta faaliyet göstermeyi amaçlıyor - ancak odak noktası farklı:

- Ona ne istediğinizi sade bir dille anlatırsınız.

- Mevcut bir güvenlik araç zincirini (200'den fazla araç, tarayıcılar, keşif araçları, istismar çerçeveleri, bulut duruş analizörleri, vb.)

- Kontrollü bir öldürme zinciri yürütür.

- Kanıtları uygunluk dereceli bir raporda bir araya getirir.

Bu düzenleme katmanı kritik öneme sahiptir. Çoğu kuruluşun zaten tarayıcıları, CSPM araçları, API bulanıklaştırıcıları, kod analizörleri, gizli dedektörleri, trafik kaydedicileri ve kavram kanıtı çerçevelerinden yararlanma araçları vardır. Engelleyici olan "güvenlik araçlarınız var mı?" değildir. Engelleyici olan "her seferinde tutkal kodunu elle yazmadan koordineli bir saldırgan gibi davranmalarını sağlayabilir misiniz?" Penligent.ai bunu çözmek için tasarlanmıştır.

Basitleştirilmiş bir etkileşim modeli şu şekildedir:

# doğal dil → pentestAI orkestrasyonu

kullanıcı: "Hazırlama API kümemizi test edin. Yönetici yüzeylerini numaralandırın,

izin verilen yerlerde oturum sabitleme veya zayıf belirteci yeniden kullanmayı deneyin,

ve ekran görüntüleri ile PCI DSS / ISO 27001 eşlemeli bulgular oluşturun."

ajan:

1. Alt etki alanlarını, hizmetleri ve açık panelleri keşfetmek için recon ve OSINT araçlarını çağırır.

2. İzin verilen uç noktalara karşı kimlik doğrulama test araçlarını ve yeniden oynatma araçlarını çalıştırır.

3. Kanıtları yakalar (HTTP izleri, ekran görüntüleri, yeniden oynatma günlükleri).

4. Araçlar arasındaki çıktıyı tek bir saldırı anlatımında normalleştirir.

5. Doğrulanan her sorunu PCI DSS, ISO 27001 ve NIST kontrol diliyle eşleştirir.

6. Bir yönetici özeti ve mühendislik düzeltme listesi üretir.

Bu, "araç dağılımından" "düzenlenmiş öldürme zincirine" temel bir sıçramadır.

Yetenek Matrisi: Pentera vs RidgeBot vs pentestGPT vs Penligent.ai

| Yetenek / Satıcı | Pentera | RidgeBot | pentestGPT | Penligent.ai |

|---|---|---|---|---|

| Konumlandırma | Otomatik güvenlik doğrulaması; kurumsal güvenlik ekipleri için sürekli maruziyet azaltma ve risk odaklı düzeltme. | Büyük ağlar da dahil olmak üzere geniş ölçekte etik bir saldırgan gibi davranan yapay zeka destekli otonom sızma testi robotu. | İnsan pentesterler için LLM yardımcı pilotu | Doğal dil amacına dayalı tam bir saldırı iş akışı çalıştıran pentestAI motoru |

| Yürütme Modeli | Dahili, harici ve bulut varlıklarında sürekli doğrulama | Kapsam dahilinde otonom tarama, istismar simülasyonu ve kanıt yakalama | İnsan güdümlü; yapay zeka bir sonraki hamleyi öneriyor | Ajan: keşif → istismar girişimi → kanıt yakalama → uygunluk raporu |

| Operatör Beceri Bağımlılığı | Düşük/orta; "her döngü için elit kırmızı ekibe gerek yok" şeklinde pazarlanmaktadır. | Düşük; "yüksek vasıflı personel gerektirmez" şeklinde pazarlanır, esasen uzman saldırgan davranışını klonlar. | Yüksek; deneyimli bir test uzmanı gerektirir | Düşük; özel istismar komut dosyaları veya CLI boru hatları yazmak yerine hedefleri sade bir İngilizce ile açıklarsınız |

| Yüzey Kaplaması | İç ağlar, dış çevre, bulut varlıkları, açıkta kalan kimlik bilgileri, fidye yazılımı tarzı saldırı yolları. | IP aralıkları, etki alanları, web uygulamaları, IoT, yanlış yapılandırmalar, ayrıcalık maruziyetleri, kurumsal altyapı genelinde veri sızıntıları. | Operatör test etmek için ne seçerse seçsin | Web/API, bulut iş yükleri, kapsam dahilindeki dahili hizmetler, CI/CD yüzeyleri, kimlik akışları ve AI/LLM saldırı yüzeyleri |

| Takımlama Modeli | Paketlenmiş platform, liderlik için önceliklendirilmiş iyileştirme içgörüleri | Yerleşik otonom saldırgan mantığı ve istismar simülasyon motoru | İnsanın manuel olarak çalıştırdığı araçları kullanır | 200'den fazla güvenlik aracı (tarayıcılar, fuzzerlar, gizli bulucular, ayrıcalık yükseltme kitleri) arasında orkestrasyon katmanı |

| Raporlama ve İyileştirme | Risk önceliklendirmesi, görsel saldırı yolları, yöneticiler ve yönetim kurulları tarafından tüketilebilen iyileştirme rehberliği. | Testler sırasında otomatik raporlama; iyileştirme ekiplerinin teorik değil gerçek sorunları kapatmasına yardımcı olmak için istismar edilebilirliği ve etkiyi kanıtlar. | Taslak özetler; hala insan kanıtı küratörlüğüne ihtiyaç var | ISO 27001 / PCI DSS / NIST ile eşleştirilmiş uyumluluk sınıfı raporlama, ayrıca saldırı zinciri görselleştirme ve düzeltme listesi |

| Birincil Alıcı / Kullanıcı | Sürekli doğrulama isteyen CISO'lar ve güvenlik mühendisliği ekipleri | Daha kıdemli kırmızı ekip çalışanlarını işe almadan kırmızı ekip baskısı isteyen güvenlik ekipleri | Bağımsız pentesterlar / güvenlik araştırmacıları | Yukarı akışta açıklayabilecekleri tekrarlanabilir saldırı testleri isteyen güvenlik, AppSec, platform ve uyumluluk liderleri |

Penligent.ai'nin bu matriste farklılaştığı nokta "sizden daha fazla CVE buluyoruz" değildir. Fark yaratan nokta, "siz ona ne istediğinizi İngilizce olarak söylüyorsunuz, o da koordineli bir saldırgan gibi kendi araç zincirinizi kullanıyor ve mühendislik liderliğinizin, uyum ekibinizin ve yönetici ekibinizin tüketebileceği bir şey ortaya çıkarıyor."

Bu da üç satın alma tetikleyicisini aynı anda vurur:

- Güvenlik, yalnızca güvenlik açığı kimliklerini değil, doğrulanmış istismar zincirlerini de ister.

- Mühendislik somut, tekrarlanabilir kanıtlar ve bir düzeltme listesi ister.

- Liderlik ve denetim isteği: Hangi kontrol başarısız oldu? Hangi standart ihlal edildi? Raporlanabilir bir şekilde maruz kaldık mı?

Penligent.ai: Üç Temel Farklılaştırıcı

CLI sürtünmesi yerine doğal dil kontrolü

Çoğu pentesting otomasyonu hala Nmap, Burp uzantıları, özel auth bypass komut dosyaları, yeniden oynatma araçları ve bulut yanlış yapılandırma tarayıcılarını elle bir araya getirebilen bir operatör beklemektedir. Penligent.ai bu engeli ortadan kaldıracak şekilde konumlandırılmıştır. Ne istediğinizi tanımlıyorsunuz ("Hazırlama aşamasında açıkta kalan yönetici portallarını numaralandırın, izin verilen yerlerde token tekrar oynatmayı deneyin ve PCI DSS etkisi oluşturun"). Sistem amacı yorumlar, oturum mantığını yönetir, hız sınırlama ve giriş akışlarını yönetir ve saldırı akışını çalıştırır.

Bu önemli çünkü zemini düşürüyor. Her takımın beş farklı araç zincirinde akıcı bir şekilde çalışan kıdemli bir hücum mühendisine sahip olmasına gerek yok. Model şudur: "Normal dilde sor, saldırgan seviyesinde iş al."

200'den fazla güvenlik aracının tek bir ölüm zincirinde düzenlenmesi

Çoğu kuruluş zaten tarayıcılara, bulanıklaştırıcılara, kimlik bilgisi denetçilerine, sır buluculara, CSPM'ye, konteyner tarayıcılarına, CI/CD maruziyet analizörlerine, WAF bypass test cihazlarına, yeniden oynatma araçlarına, ayrıcalık yükseltme kitlerine, OSINT toplayıcılarına ve benzerlerine sahiptir. Asıl maliyet yapıştırıcıdır. Tüm bunları "açık bir hata ayıklama uç noktasından S3 kimlik bilgilerine ve üretim veritabanı erişimine bu şekilde ulaştım" şeklinde kim diker?

Penligent.ai'nin bakış açısı büyük ölçekte orkestrasyondur: 200'den fazla güvenlik aracını koordine etmek ve çıktılarını 200 bağlantısız tarama sonucu yerine tek bir istismar anlatısına beslemek. "İşte 38 orta ciddiyette API sorunu" yerine şunu elde edersiniz:

- Giriş noktası

- Kimlik doğrulama kötüye kullanımı veya güven ihlali yöntemi

- Yanal basamak(lar)

- Sonuçlanan erişim

- Bir saldırgan üretimde zincirlediyse patlama yarıçapı

Liderlik için bu, "fidye bu şekilde iner" anlamına geliyor.

Mühendislik için, "bu bizi sahiplendiren tam istek/yanıt çifti" gibi okunuyor.

Uyumluluk sınıfı raporlama ve saldırı zinciri görselleştirme

Pentera, saldırı yolu haritalama, iyileştirme önceliği ve yöneticiler ve yönetim kurulları için iş dilinde risk özetlerini vurgulamaktadır. RidgeBot, iyileştirmeyi hızlandırmak için kanıt destekli istismar edilebilirliği vurgulamaktadır ("sadece bir vuln değil, gerçek bir dayanak").

Penligent.ai bu son adımı resmi uyumluluk diline taşıyor. Çıktı etrafında yapılandırılmıştır:

- Hangi kontrolün başarısız olduğu (ISO 27001 kontrol ailesi, PCI DSS gereksinimi, NIST işlevi).

- Başarısızlığı kanıtlayan tam teknik zincir.

- Patlama yarıçapı.

- Önerilen düzeltme yolu ve sorumlu ekip.

Bu sayede güvenlik, uyumluluk ve mühendislik aynı eser üzerinde çalışabilir. Doğrudan "bunu bulduk "tan "bundan sorumluyuz "a ve "bunu ele aldığımızı kanıtlayabiliriz "e geçebilirsiniz.

Gerçekte Kullandığınız Yer - Tipik Senaryolar

- Harici web ve API yüzeyleri

Aracıdan açıkta kalan yönetici panellerini keşfetmesini, zayıf oturum işleme veya token tekrarını (izin verilen kapsam dahilinde) test etmesini ve ödeme veya hassas verilere dokunan herhangi bir bulgu için denetime hazır kanıt ve PCI DSS / NIST eşlemesi üretmesini isteyin. - Bulut ve konteyner saldırı yüzeyi

PentestAI'yi geçici hizmetlere, yanlış kapsamlandırılmış IAM rollerine, öksüz CI/CD koşucularına veya açıkta kalan hazırlama kümelerine yönlendirin. Burası "gölge altyapı "nın yaşadığı yerdir. Pentera, saldırganlar artık tek bir monolitik çevre yerine yanlış yapılandırmalar, sızdırılan kimlik bilgileri ve kimlik bilgilerinin yeniden kullanımı yoluyla döndükleri için iç, çevre ve bulut yüzeylerinde sürekli doğrulamayı gerekli olarak açıkça pazarlamaktadır. - Dahili gösterge tabloları ve ayrıcalıklı arka uçlar

En kötü ihlallerin çoğu "bu sadece şirket içinde, dışarıdan kimse bunu görmeyecek" varsayımıyla başlar. Pratikte bu varsayım, kimlik bilgileri sızdığı ya da bir alt alan adı kamuya açık hale geldiği anda geçerliliğini yitirir. Etmenli bir iş akışı, varsayımın yanlış olduğunu somut kanıtlarla kanıtlayabilir. - Yapay zeka asistanı / LLM / ajan yüzeyleri

Kurumlar dahili yardımcı pilotlar, otonom destek botları ve veri ayrıcalıklı dahili asistanlar gönderdikçe, saldırganlar istem enjeksiyonu, "görünmez talimat" yükleri ve yapay zeka ajanlarını sırları sızdırmaları veya eylemleri gerçekleştirmeleri için kandırmayı deniyorlar. Pentera, gerçek zamanlı olarak geliştikçe insan düşman davranışını yansıtmak için amaç odaklı, doğal dil tarzı doğrulamayı kamuoyuna açıkladı.

Penligent.ai de aynı katmanı hedefliyor: "Yapay zeka asistanına ayrıcalıkları olan yüksek değerli bir mikro hizmet gibi davranın. Onu zorlayabilir miyiz? Bu zorlamayı yanal harekete zincirleyebilir miyiz?" Sonuç, güvenlik ve uyumluluk ekiplerinizin gerçekten yukarı akışa gönderebileceği bir rapordur.

Dağıtım ve İş Akışı

Penligent.ai'nin halihazırda sahip olduklarınızın üzerine oturması amaçlanmıştır, onların yerini alması değil. İş akışı şu şekildedir:

1. Testi sade bir İngilizce ile tanımlıyorsunuz:

"Açıkta kalan yönetici panelleri için staging-api.internal.example dosyasını tarayın.

İzin verilen yerlerde oturum sabitleme / belirteç tekrar oynatma girişiminde bulunun.

Ekran görüntülerini ve istek/yanıt çiftlerini yakalayın.

Ardından ISO 27001 / PCI DSS / NIST bulgularını oluşturun."

2. Aracı düzenler:

- Recon ve OSINT araçları (alt alan adı enumu, hizmet parmak izi)

- Kimlik/oturum testi yardımcı programları

- Politika sınırları dahilinde girişim araçlarından yararlanın

- Yanal hareket simülatörleri (kapsam dahilindeyse)

- Kanıt yakalama ve normalleştirme

3. Platform bir araya gelir:

- Saldırı zinciri diyagramı (giriş noktası → yanal adım → darbe)

- Teknik kanıt paketleri (HTTP izleri, PoC, ekran görüntüleri)

- Uyum haritası: hangi gereklilik ihlal edildi, neden önemli?

- Sorumlu ekiplerle uyumlu önceliklendirilmiş bir düzeltme listesi

Sonuç "işte tarayıcı çıktılarıyla dolu bir klasör" değildir. Sonuç bir hikayedir:

- İşte bir saldırganın içeri nasıl gireceği.

- İşte alacakları şey.

- İşte hangi kontrolün ihlal edildiği.

- İşte bunu düzeltmesi gereken kişi.

- İşte denetim ve liderliğe bunun düzeltildiğini nasıl kanıtlayacağız.

Penligent.ai'nin tanımladığı şekliyle pentestAI'nin gerçek vaadi budur: doğal dil amacı, düzenlenmiş çok araçlı saldırı eylemi, uyum haritası çıkarılmış kanıt - her mühendisin bir kariyer kırmızı ekip üyesi olmasını gerektirmeden.