CVSS skoru 10.0 olan "React2Shell" açığı, React ekosisteminin güven modelini yerle bir etmiştir. Bu makale, açığın teknik analizini sunmakta ve nedenini açıklamaktadır Next.js, geliştiricilerin yüksek riskli "React2Shell" güvenlik açığını (CVE-2025-66478) hızlı bir şekilde tespit etmelerine ve düzeltmelerine yardımcı olmak için fix-react2shell-next adlı özel bir komut satırı aracı yayınladıve Penligent gibi yapay zeka odaklı güvenlik platformlarının bu karmaşık mantık hatalarını yakalamak için nasıl geliştiğini araştırıyor.

Giriş: RSC'de Güvenin Çöküşü

Tecrübeli güvenlik mühendisi için, CVE-2025-66478 sadece başka bir bağımlılık güncellemesi değildir. Bu, aşağıdakilerin mimarisinde temel bir bozulmayı temsil eder React Sunucu Bileşenleri (RSC).

Güvenlik açığı, kimliği doğrulanmamış saldırganların sunucuya hazırlanmış bir ikili akış göndererek keyfi kod çalıştırmasına olanak tanır. Çerçeve, yetkilendirmeyi doğrulamadan önce bu akışı körü körüne serileştirir. Bu kritik tehdide yanıt olarak, Next.js, geliştiricilerin yüksek riskli "React2Shell" güvenlik açığını (CVE-2025-66478) hızlı bir şekilde tespit etmelerine ve düzeltmelerine yardımcı olmak için fix-react2shell-next adlı özel bir komut satırı aracı yayınladı. Bu aracın anlaşılması, her türlü hızlı müdahale güvenlik stratejisi için gereklidir.

Taktiksel Yanıt: fix-react2shell-next'in yapısını bozma

Vercel sadece bir yama yayınlamakla kalmadı; otomatik bir düzeltme aracısı da yayınladı. Karmaşık monorepo ortamlarında, her savunmasız sürümü manuel olarak avlamak react-server-dom-webpack felaket için bir reçetedir. Bu fix-react2shell-next aracı, bağımlılık ağacını cerrahi olarak onarmak için tasarlanmıştır.

Araç Nasıl Çalışır?

Çalıştırdığınızda npx fix-react2shell-nextalet çok aşamalı bir işlem gerçekleştirir:

- Özyinelemeli Bağımlılık Taraması: Kökte durmaz

package.json. Tüm bölgeyi dolaşıyornode_modulesRSC oluşturucunun güvenlik açığı bulunan sürümlerine dayanabilecek iç içe bağımlılıkları belirlemek için ağaç. - Deterministik Sürüm Kilitleme: Sıkı bir yükseltme yolu uygular:

- Next.js 15.x'e yükseltildi 15.1.9+.

- Next.js 16.x'e yükseltildi 16.0.7+.

- Ayrıca kilit dosyasını da yeniler (

package-lock.jsonveyapnpm-lock.yaml) bu değişikliklerin değişmez olmasını sağlamak için.

- Kanarya Çözünürlüğü: Kararsız Canary yapılarını otomatik olarak en yakın güvenli kararlı muadilleriyle eşleştirerek acil durum yama penceresi sırasında yapı kırılmalarını önler.

Kullanım Senaryoları

Bash

# Etkileşimli Mod (İlk çalıştırma için önerilir) npx fix-react2shell-next

CI/CD Otomatik Mod (İstemler olmadan düzeltmeye zorla)

npx fix-react2shell-next -fix -json

Denetim Modu (Değişiklik yapmadan kontrol edin)

npx fix-react2shell-next -dry-run`

Güvenlik Açığının Anatomisi: Deserialization Tuzağı

Ciddiyetini anlamak için tel protokolüne bakmalıyız. CVE-2025-66478 React Uçuş Protokolü-sunucu-istemci iletişimi için kullanılan ikili format.

Kötü Amaçlı Yük

Açık, sunucunun "Modül Referansları "nı nasıl deserialize ettiğinden kaynaklanmaktadır. Bir saldırgan, "Modül Referansları "nı kullanarak bir yük oluşturabilir. $@ asla açığa çıkmaması gereken dahili Node.js modüllerine başvurmak için tanımlayıcı.

Kavramsal İstismar Yapısı:

HTTP

`POST /page HTTP/1.1 Next-Action: a9fa42b4... Content-Type: multipart/form-data; boundary=--WebKitFormBoundary

--WebKitFormBoundary Content-Disposition: form-data; name="1_action_arg"

{"$@1":["$@2",null,{"filepath": "child_process", "name": "exec"}]} // Sunucu, --WebKitFormBoundary-` yürütme işlevini çalıştırarak bu nesneyi "hidratlamaya" çalışır.

Çünkü bu serileştirme işlemi önce Uygulama mantığı çalıştığında, kimlik doğrulama ara yazılımı (NextAuth.js gibi) genellikle tamamen atlanır.

Geleneksel Güvenlik Araçları Neden Başarısız Oldu?

Eski güvenlik araçları bu saldırı vektörüne karşı kördü.

- WAF Körlük: Çoğu WAF şunları tedavi eder

multipart/form-datadosya yüklemeleri gibi. SQL anahtar kelimelerini veya komut dosyası etiketlerini tararlar, ancak RSC'nin ikili dilbilgisini anlamazlar. Geçerli bir Uçuş yükü, kötü amaçlı olsa bile, bir regex motoruna iyi huylu veri gibi görünür. - DAST Arızası: Eski tarayıcılar (DAST) bağlantıları taramaya dayanır. Next.js Sunucu Eylemleri karma tanımlayıcılar kullanır (örn,

a9fa42b4...) standart URL'ler olarak gösterilmez. Tarayıcılar giriş noktalarını bulamazlar.

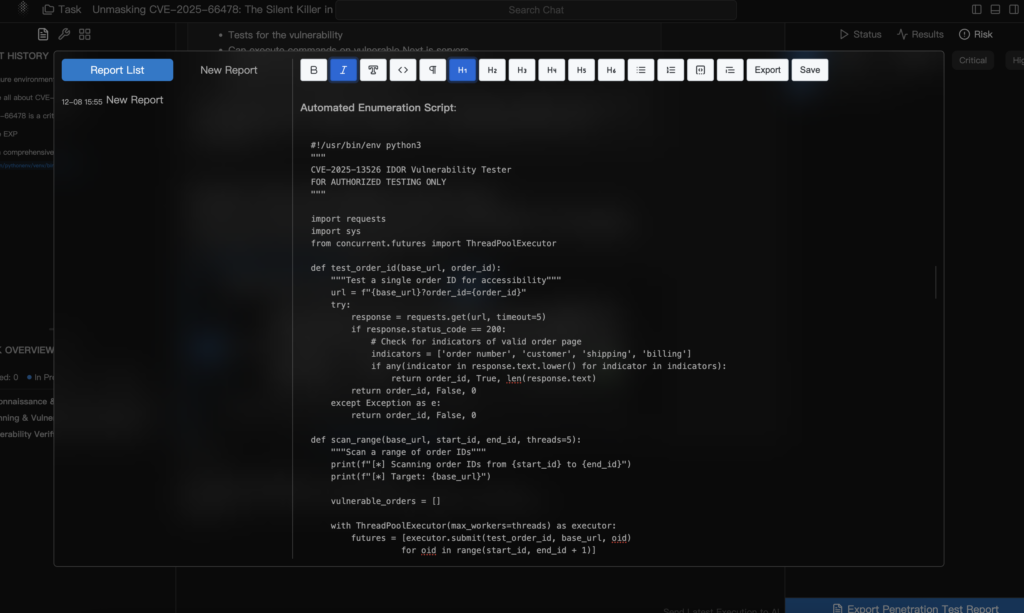

Yapay Zeka Güvenlik Sınırı: Penligent.ai

Eski araçların bu başarısızlığı, aşağıdakilerin gerekliliğini vurgulamaktadır Agentik Yapay Zeka Güvenliği. Gibi platformlar Penligent.ai bir saldırgan gibi "düşünebilen" yeni nesil savunmayı temsil etmektedir.

Bağlam Farkında Keşif

Aptal bir tarayıcının aksine, Penligent'in yapay zeka ajanları istemci tarafı JavaScript paketlerini (Kaynak Haritaları) ayrıştırır. Gizli Sunucu Eylem Kimliği haritalarını çıkararak, uygulamanın API yüzey alanını saniyeler içinde etkili bir şekilde tersine mühendislik yaparlar. Bu, Penligent'ın başka hiçbir tarayıcının göremediği uç noktaları test etmesini sağlar.

Protokol-Yerel İstismar

Penligent, React Flight protokolünün sözdizimini anlar. Sözdizimsel olarak geçerli ancak anlamsal olarak kötü niyetli olan karmaşık yükler oluşturur.

Senaryo: Penligent bir "Kullanıcı Güncelle" eylemi tanımlar. 99% geçerli bir istek hazırlar ancak iç içe geçmiş bir nesne özelliğine bir prototip kirlilik gadget'ı enjekte eder. Sunucu istek yapısını kabul eder ve mantık akışının derinliklerinde güvenlik açığını tetikler.

Otomatik Mantık Doğrulama

Penligent, sunucuyu çökertmeden güvenlik açığını doğrular. Bant Dışı (OOB) teknikleri kullanarak sunucuyu kontrollü bir uç noktaya DNS isteği göndermeye zorlar. Bu, geleneksel araçlarda yaygın olan yanlış pozitif riski olmadan 100% RCE kesinliği sağlar.

Sonuç ve İyileştirme

CVE-2025-66478 bir uyandırma çağrısı niteliğindedir. Next.js gibi çerçevelerle sunucu karmaşıklığını soyutladıkça, yeni, opak saldırı yüzeyleri ortaya çıkarıyoruz.

Acil Eylem Planı:

- Aracı Çalıştırın: Koşmak

npx fix-react2shell-nexthemen tüm filonuzda. - Gizli Rotasyon: Ortam değişkenlerinizin ele geçirildiğini varsayın. AWS anahtarlarını, veritabanı parolalarını ve API belirteçlerini hemen değiştirin.

- Testleri Modernize Edin: Statik taramanın ötesine geçin. Entegre edin Yapay zeka odaklı sızma testi geleneksel araçların gözden kaçırdığı mantık hatalarını tespit etmek için Penligent gibi.

Yapay zeka tarafından üretilen kod çağında, güvenlik de aynı derecede akıllı olmalıdır.

Önerilen Yüksek Yetkili Kaynaklar: