Meta açıklaması: React2Shell (CVE-2025-55182), React Server Bileşenlerini ve Next.js'yi etkileyen kritik bir kimlik doğrulama öncesi RCE'dir - acil yama, güçlendirilmiş yapılandırmalar, uç savunmalar ve çalışma zamanı tespiti çok önemlidir. Bu kılavuz, modern web uygulamalarını güvence altına almak için tehdit bağlamı, kod ve CI-güvenli düzeltmeler ve derinlemesine savunma stratejileri sağlar.

React2Shell Nedir - Ve Neden Herkes Bunun Hakkında Konuşuyor?

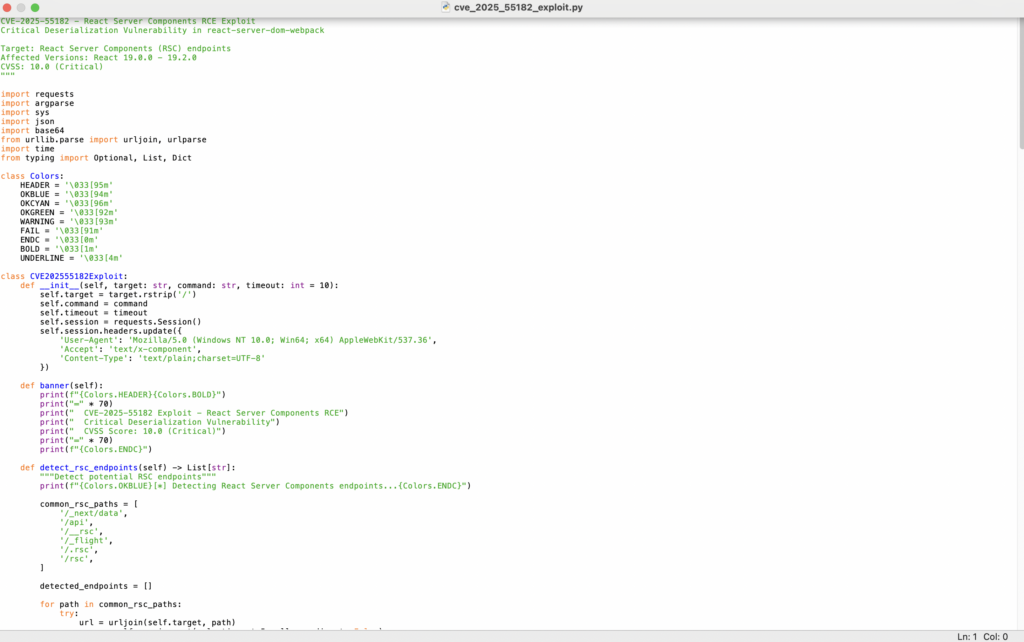

Aralık 2025'in başlarında, React2Shell olarak adlandırılan kritik bir güvenlik açığı - CVE-2025-55182 (ve Next.js için CVE-2025-66478 takma adıyla) - kamuya açıklandı. Açık, React Server Components (RSC) "Flight" protokolünün gelen yükleri nasıl deserialize ettiğinden kaynaklanmaktadır. Bir saldırgan kötü niyetli bir istek oluşturabilir ve sunucuda güvenli olmayan serileştirmeyi tetikleyerek aşağıdakilere yol açabilir kimliği doğrulanmamış uzaktan kod yürütme (RCE). censys.com+2Sysdig+2

Ciddiyet derecelendirilir CVSS 10.0 (maksimum). NetSPI+1 Bunu özellikle tehlikeli yapan şey, birçok kişinin varsayılan dağıtımlar Next.js (RSC desteği ile) gibi çerçevelerin istismar edilebilir hale gelmesi - geliştirici herhangi bir özel sunucu işlevi uç noktası yazmamış olsa bile. Insight Egnworks+2blog.tecnetone.com+2

Açıklamadan kısa bir süre sonra, birden fazla tehdit istihbarat ekibi ve bulut sağlayıcısı (AWS, GreyNoise, güvenlik araştırmacıları) şunları bildirdi vahşi doğada aktif sömürü - fırsatçı tarama, istismar girişimleri ve devlet bağlantılı gruplara atfedilen bazı doğrulanmış izinsiz girişler dahil. TechRadar+3Amazon Web Services, Inc.+3greynoise.io+3

Özünde: React2Shell teorik değil - gerçek, kritik ve şimdi.

Kimler Etkileniyor - Ve Kimler Güvende Olduğunu Düşünebilir (Ama Değil)

| Paket / Çerçeve | Savunmasız Sürümler | Yamalı / Güvenli Sürümler (Aralık 2025 itibariyle) |

|---|---|---|

| react-server-dom-webpack, react-server-dom-parcel, react-server-dom-turbopack (RSC core) | 19.0.0, 19.1.0, 19.1.1, 19.2.0 (react2shell.info) | ≥ 19.0.1, 19.1.2, 19.2.1 (react2shell.info) |

| Next.js (App Router / RSC etkinken) | 15.x, 16.x; belirli canary 14.x-14.3.0-canary.77+ (react2shell.info) | 15.0.5, 15.1.9, 15.2.6, 15.3.6, 15.4.8, 15.5.7, 16.0.7 (veya daha sonraki kararlı) (react2shell.info) |

Önemli bir uyarı: Başvurunuz kabul edilse bile değil Açık "sunucu işlevi uç noktaları" tanımlayın ve React'i yalnızca istemci tarafı oluşturma için kullandığınızı düşünseniz bile, yine de risk altında olabilirsiniz - çünkü React RSC bağımlılıklar aracılığıyla paketlenmiş olabilir veya varsayılan iskele RSC özellikli kod içerebilir. unsafe.sh+1

Dolayısıyla dikkatlice denetleyin - "Sunucu kodu yazmadığımız için güvendeyiz" diye düşünmeyin.

Saldırganlar Şu Anda Ne Yapıyor - Gerçek Tehditler

- İçinde açıklama saatleriyaygın internet tarama kampanyaları başladı. greynoise.io+2cyble.com+2

- Bazıları Çin devletiyle bağlantılı APT grupları ilk erişim için React2Shell savunmasız ana bilgisayarları hedef aldığı, daha sonra madencileri dağıtmak, kimlik bilgilerini çalmak veya kalıcılık sağlamak için hareket ettiği bildirildi. Amazon Web Services, Inc.+2SOC Prime+2

- Güvenlik firmaları ve olay müdahale ekipleri, "vanilla" Next.js uygulamalarına karşı başarılı istismar gözlemledi (iskele

create-next-app) - yani varsayılan kurulum güvenlik garantisi değildir. blog.tecnetone.com+2byteiota | Bitlerden Baytlara+2

Bir topluluk raporu öne çıkmaktadır:

"NextJS sunucum React2Shell istismarı ile ele geçirildi... DDoS kötüye kullanım bildirimi, 5 farklı kötü amaçlı yazılım ailesi dağıtıldı, kripto madenci damlalığı." Reddit

Saldırı otomasyonunun ölçeği ve agresifliği göz önüne alındığında, gecikmiş veya yüzeysel müdahale ciddi tehlikelere yol açabilir.

Hemen Yama - fix-react2shell-next Kullanarak

En hızlı, ilk savunma hattı bağımlılıkları yama ve yeniden oluşturma. fix-react2shell-next paketi, monorepos genelinde savunmasız sürümlerin tespitini otomatikleştirir ve bunları yükseltir. CVE-2025-55182 Tarayıcı+1

Örnek yükseltme komutu:

bash

npx fix-react2shell-next npm install react@^19.2.1 react-dom@^19.2.1 next@^16.0.7

Ardından, eski kilit dosyalarının veya önbelleğe alınmış paketlerin kalmadığından emin olarak yeniden oluşturun ve yeniden dağıtın.

Önerilen iş akışı (CI/CD güvenli):

- Boru hattına SBOM veya bağımlılık kontrolü adımı ekleyin.

- Herhangi bir savunmasız RSC paketi kalırsa birleşmeleri/oluşumları engelleyin.

- Dağıtımdan önce önbellekleri temizleyin ve tüm yapıyı yeniden oluşturun.

Bu, dağıtım artifaktlarınızın artık geçici olarak bile savunmasız kod içermemesini sağlar.

Derinlemesine Savunma: WAF, İstek Güçlendirme ve Çalışma Zamanı Algılama

Yama, hatayı kaynağında ortadan kaldırır, ancak sağlam güvenlik, gelecekteki yanlış yapılandırma, bilinmeyen bağımlılıklar veya sıfır gün varyantları durumunda katmanlı savunmalar gerektirir. Halka açık araştırmalara dayanarak (örneğin Sysdig, Wiz ve Cloud-Native korumaları kullanan satıcılar) Sysdig+2research.jfrog.com+2aşağıdakileri öneriyoruz:

Uç seviyesi / WAF korumaları

RSC uç noktalarına şüpheli POST'ları engellemek için WAF kurallarını yapılandırın veya dağıtın (ör. /_next, /_rscveya sunucu işlevi rotaları), özellikle de istek gövdesi boyutu veya içerik türü olağandışıysa (ör. ikili yükler). Birçok büyük WAF sağlayıcısı React2Shell imzalarını çoktan kullanıma sunmuştur. Sysdig+1

Dezenfeksiyon / beden ölçüsü sınırları talep edin

Uygulamanız özel sunucu uç noktaları içeriyorsa, gövde boyutu sınırlarını zorlayın, içerik türlerini kısıtlayın ve beklenmedik yükleri açıkça reddedin. Örneğin (Node/Express tarzı):

js

import { json, urlencoded } from 'body-parser'; app.use(json({ limit: '10kb' })); app.use(urlencoded({ extended: false, limit: '10kb' })); app.use('/api/rsc', (req, res, next) => {if (!['application/json','application/octet-stream'].includes(req.headers['content-type'])) {return res.status(415).end(); }next(); });

Bu, hatalı biçimlendirilmiş veya kötü niyetli yüklerin hala karmaşık olan serileştirme mantığını tetikleme riskini azaltarak tam yamaya kadar zaman kazandırır.

Çalışma zamanı algılama / izleme / süreç oluşturma uyarıları

İstismar sonrası davranış genellikle kabuk oluşturmayı içerdiğinden (örneğin madenciler, ters kabuklar), çalışma zamanı algılaması eklemek (Falco, çalışma zamanı güvenlik aracıları, EDR gibi araçlar aracılığıyla) olağandışı child_process çağrılarını veya giden bağlantıları yakalamaya yardımcı olur. Sysdig araştırmacıları React2Shell istismar modelleri için tespit kurallarını halihazırda kamuya açıklamıştır. Sysdig

Örnek Güçlendirme: Yamadan Güvenli Dağıtıma (Kod + Yapılandırma)

bash

`# 1. Yama bağımlılıklarınpx fix-react2shell-next npm install react@^19.2.1 react-dom@^19.2.1 next@^16.0.7

Temiz inşa ortamı

rm -rf node_modules .next package-lock.json npm install npm run build

SBOM / bağımlılık taramasını CI'a ekleyin

GitHub Actions snippet`

yaml

name: React2Shell Maruziyetini Önle on: [pull_request, push]jobs: dependency-check: runs-on: ubuntu-latest steps: - uses: actions/checkout@v4 - run: npm ci - name: RSC paketlerini engelle run: | npm ls react-server-dom-webpack react-server-dom-parcel react-server-dom-turbopack || true npm ls react-server-dom-webpack react-server-dom-parcel react-server-dom-turbopack | grep -E "@(19\\.[0|1])\\." && (echo "Vulnerable RSC found" && exit 1)

Ayrıca yukarıda gösterildiği gibi sunucu kodunuza gövde boyutu sınırlarını ve içerik türü filtrelemeyi entegre edin ve dağıtım sonrası şüpheli davranışları yakalamak için bir çalışma zamanı izleme aracısı veya bulut yerel EDR dağıtın.

Gerçek Dünya Verileri: Etki, İstismar ve Gecikme Neden Tehlikelidir?

- Kamuoyuyla paylaşılan telemetri verilerine göre 77.000 internete maruz kalan IP potansiyel olarak savunmasız kalmaktadır. blog.tecnetone.com+1

- Açıklamadan birkaç saat sonra saldırganlar toplu halde tarama yapmaya ve APT gruplarının girişimleri de dahil olmak üzere yamalanmamış sistemleri istismar etmeye başladı. Amazon Web Services, Inc.+2SOC Prime+2

- Halka açık kavram kanıtı (PoC) kodu dolaşmaya başladı ve yamalanmamış bazı ana bilgisayarların tam tehlikeye maruz kaldığı bildirildi: kötü amaçlı yazılım damlalıkları, kripto madencileri ve kimlik bilgileri sızıntısı. Reddit+1

Bir Reddit kullanıcısı şöyle yazdı:

"NextJS sunucum React2Shell tarafından ele geçirildi... birden fazla kötü amaçlı yazılım ailesi, kripto madencisi, kimlik bilgisi hırsızlığı." Reddit

Bu artık bir "uygun zamanda yama" sorunu değil - bu ACİL.

Nerede Penligent.ai Uyum - Otomatik Test, Sürekli Güvence ve Regresyon Koruması

React2Shell, güvenlik testi veya sızma testi araçları (özellikle otomatik veya yapay zeka güdümlü) kullanan veya geliştiren ekipler için önemli bir dersi göstermektedir: bağımlılık temelli güvenlik açıkları + serileştirme riskleri + varsayılan yapılandırmalar büyük bir saldırı yüzeyi oluşturur.

ile Penligent.aiAnladınız:

- Otomatik bağımlılık taraması ve SBOM analizi - Aynı anda birden fazla repoda güvenlik açığı bulunan RSC paketlerini (react-server-dom-*) veya yamalanmamış Next.js sürümlerini belirleyin.

- Otomatik istismar simülasyonu (güvenli sandbox) - Penligent'in sandbox emülasyonu, genel PoC'leri kullanmadan hatalı biçimlendirilmiş RSC istekleri oluşturabilir (tahribatsız), sunucu yanıtını test edebilir ve riskli deserialization davranışını tespit edebilir.

- Regresyon uyarıları için CI/CD entegrasyonu - yeni bir çekme isteği güvenlik açığı olan bir paketi yeniden eklerse veya güvenliği güçlendiren ara yazılımı devre dışı bırakırsa, Penligent.ai birleştirmeden önce uyarıları tetikler.

- Çalışma zamanı izleme kancaları - süreç oluşturma, şüpheli giden bağlantılar veya diğer anormal davranışları (örn. kriptomining, C2 çağrıları) tespit etmek için hafif aracıları veya uyarı mantığını entegre edin.

Kısacası Penligent.ai tek seferlik bir düzeltmeyi bir sürekli güvenlik duruşuKod değişse, bağımlılıklar gelişse veya insan hatası ortaya çıksa bile riski azaltır.

En İyi Uygulamalar Kontrol Listesi ve Yama Sonrası Sağlamlaştırma Önerileri

- Tüm RSC ve Next.js paketlerini hemen yamalayın - "bir sonraki sprint" için beklemeyin.

- Artifaktları temizleyin ve yeniden oluşturun - önbelleğe alınmış yapılara güvenmeyin.

- Bağımlılıkları ve kilit dosyalarını denetleyin - geçişli bağımlılıkları içerir.

- CI/CD kontrolleri veya SBOM zorlaması ekleyin - savunmasız paketlerle blok birleştirmeleri.

- WAF veya uç düzeyinde filtreleme kullanın - şüpheli Uçuş protokolü POST'larını engelleyin veya sorgulayın.

- İstek girdilerini sterilize edin - mümkün olduğunda gövde boyutu sınırlarını, içerik türü beyaz listesini ve JSON şema doğrulamasını uygulayın.

- Çalışma zamanı algılama/izleme dağıtımı - süreç yumurtlamasını, olağandışı dosya veya ağ etkinliğini yakalayın.

- Günlük tutun, izleyin ve uyarın - oturum açma, dağıtımlar ve olağandışı davranışlar için denetim izleri tutun.

- Çerçeve değişikliklerini güvenlik açısından kritik olarak ele alın - React gibi tarayıcıya dönük paketler bile RSC söz konusu olduğunda sunucu güvenliğini etkileyebilir.

- Otomatik güvenlik araçlarını kullanın (örn. Penligent.ai) - bağımlılık taraması, regresyon tespiti, sandboxed exploit simülasyonu ve güvenlik QA için.

Son Düşünceler

React2Shell (CVE-2025-55182 / 66478) modern web uygulaması güvenliğinde bir dönüm noktasıdır. Bu durum, öncelikli olarak kullanıcı arayüzü oluşturma ile ilgili olan büyük çerçevelerin bile sunucu tarafında yıkıcı güvenlik açıkları taşıyabileceğini göstermektedir. Geliştiriciler, DevOps ve güvenlik ekipleri için: bunu bir Binlerce dağıtımda zaten yayına girmiş olan sıfır gün.

Bağımlılık sürümlerini yamalamak yalnızca ilk ve en acil adımdır. Gerçekten güvenli bir duruş, katmanlı savunmalar gerektirir: sertleştirme, girdi sanitizasyonu, çalışma zamanı izleme, WAF veya uç filtreler, tedarik zinciri denetimi ve sürekli güvenlik testi.

Web uygulamaları oluşturuyor, bakımını yapıyor veya denetliyorsanız ya da güvenlik araçları geliştiriyorsanız, saldırganlar oraya ulaşmadan önce harekete geçmenin tam zamanı. Aşağıdaki gibi araçlarla Penligent.ai"yangın matkabı yamasından" yapılandırılmış, sürekli, otomatik güvenlik güvencesi - ve uygulamanızın React2Shell ve gelecekteki deserialization tehditlerine karşı dirençli olduğunu bilerek geceleri daha rahat uyuyun.