Safari parolaları, Apple'ın Safari tarayıcısının yerel olarak veya iCloud Anahtar Zinciri'nde sakladığı kimlik bilgilerini ifade eder. Güvenlik mühendisleri için bu parolaların nasıl yönetildiğini, korunduğunu ve zaman zaman gerçek dünya saldırılarında nasıl açığa çıktığını anlamak, güvenli uygulamalar oluşturmak ve kimlik bilgisi hırsızlığı riskini değerlendirmek için çok önemlidir.

Safari'nin parola saklama ve otomatik doldurma özelliklerini Apple platformları ve iCloud Anahtar Zinciri ile derinlemesine entegre etmesi, aygıtlar arasında oturum açma bilgilerinin kolayca yeniden kullanılmasını sağlarken karmaşık güvenlik sorunlarını da beraberinde getiriyor. Bu kılavuzda yalnızca parola işlemenin ardındaki mekanizmaları değil, aynı zamanda belgelenmiş güvenlik açıklarını, tehdit modellerini ve güçlendirilmiş savunma uygulamalarını da analiz edeceğiz.

"Safari Parolaları" Aslında Ne Anlama Geliyor?

Safari'nin parola sistemi birkaç bileşenden oluşur:

- Yerel kimlik bilgisi depolama işletim sistemi Anahtar Zinciri'nde

- iCloud Anahtar Zinciri senkronizasyonu cihazlar arasında

- Otomatik Doldurma tarayıcı ve uygulamalardaki işlevsellik

- Kullanıcı odaklı parola yönetimi sistem ayarları aracılığıyla

Temel depolama alanı şifrelenir ve iCloud aracılığıyla eşzamanlandığında aygıt anahtarları kullanılarak uçtan uca şifrelenir. Apple'ın tasarımı, Apple sunucularının bile kullanıcı parolalarının şifresini aktarım sırasında veya bekleme sırasında çözmesini kasıtlı olarak engeller. Ancak, otomatik doldurma mantığı ve kullanıcı arayüzü katmanları tarihsel olarak saldırı yüzeyi alanları olmuşturweb sayfaları ve kullanıcı girdileri ile etkileşime girdiklerinde - düşmanca potansiyele sahip iki alan. (support.apple.com)

Safari Parola İşleme Alanındaki Tarihsel Güvenlik Açıkları

Çeşitli CVE'ler, Safari'nin parola ve otomatik doldurma bileşenlerinin nasıl istismar edildiğini veya güvenlik önlemleri yetersiz olduğunda nasıl kötüye kullanılabileceğini göstermektedir:

CVE-2018-4137: Safari Oturum Açma Otomatik Doldurma Maruziyeti

CVE-2018-4137 Apple iOS ve Safari'de belgelenmiş bir güvenlik açığıdır. Oturum Açma Otomatik Doldurma işlevi açık kullanıcı onayından yoksundu kayıtlı kimlik bilgilerini doldurmadan önce. Bu açık, hazırlanmış bir web sitesinin kullanıcının doğrudan izni olmadan otomatik doldurulan kullanıcı adı/parola verilerini okumasına izin veriyordu. "Safari Login AutoFill" savunmasız bileşendi ve Apple sorunu gidermek için güncellemeler yayınladı. yisu.com

Bu, aşağıdaki durumların söz konusu olduğu bir güvenlik açığı sınıfıdır kimlik bilgileri kriptografik zayıflıktan ziyade mantık hataları yoluyla açığa çıkar. "Otomatik doldurma UX katmanının" teknik olarak saklanan gizli bilgiler ile uzak içerik arasında güçlü bir arayüz olduğunun altını çiziyor.

Diğer İlgili Konular

- Mantık/UI sahteciliği güvenlik açıkları Safari'yi yanlış URL'ler veya iletişim kutuları gösterecek şekilde kandırarak otomatik doldurma davranışını etkileyebilir. elma desteği

- Hem tarayıcı uzantılarında hem de yerleşik parola yöneticilerinde geçmişte otomatik doldurma kötüye kullanımı ve API mantık hataları mevcuttu ve bu da kimlik bilgilerinin işlenmesinin hem kullanıcı arayüzü bütünlüğüne hem de arka uç mantığına büyük ölçüde bağlı olduğunu göstermektedir. elma desteği̇

Bu eski sorunların çoğu düzeltilmiş olsa da, aşağıdaki hususları göstermesi açısından öğreticidir Güvenlik mühendisleri neden otomatik doldurma mekanizmalarını herhangi bir kimlik bilgisi API yüzeyi gibi incelemelidir?

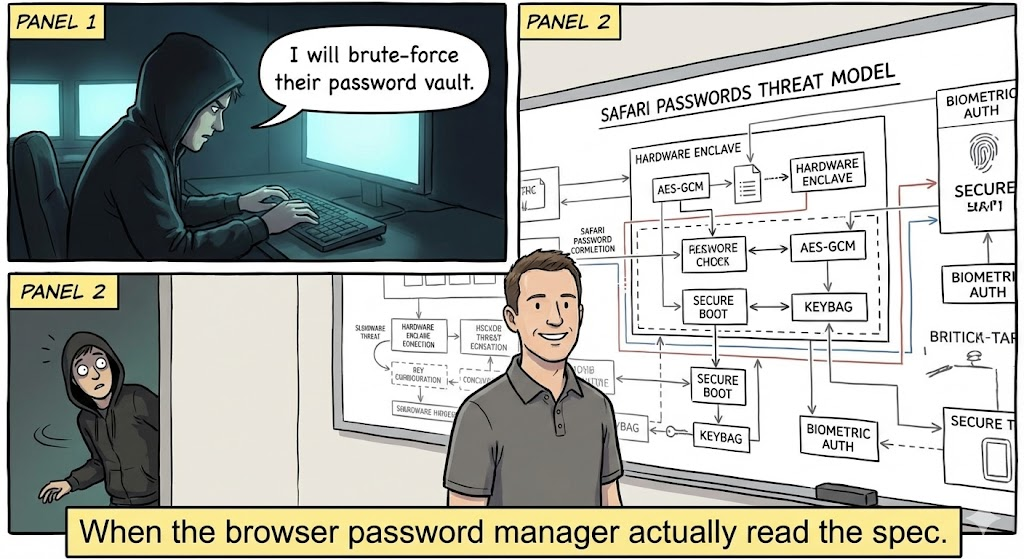

Safari Parolaları için Tehdit Modelleri

Aşağıdakiler için temel risk kategorileri safari şifreleri dahil:

| Tehdit Modeli | Açıklama | Örnek Etki |

|---|---|---|

| Uzaktan kimlik bilgisi sızıntısı | Saldırgan otomatik doldurma mantığını kandırıyor | Kötü amaçlı komut dosyasına maruz kalan parola |

| UI sahtekarlığı | Sahte giriş formları kimlik bilgilerini ele geçiriyor | Kimlik bilgisi hırsızlığı |

| Uzatma istismarı | Kötü niyetli veya güvenliği ihlal edilmiş uzantı veri çeker | Parola sızdırma |

| Yerel uzlaşma | Kötü amaçlı yazılım veya cihaza fiziksel erişim | Anahtarlık çıkarma |

| Ağ ele geçirme | Ortadaki adam HTTP'de kimlik bilgisi gönderimini zorlar | Güvensiz formlara bağlı risk |

Bu tablo, tehditlerin sadece "tarayıcı hataları" olarak değil, aynı zamanda si̇stem ve arayüz ri̇skleri̇ Bu da katmanlı savunmalar gerektirir.

Safari Parolaları Nasıl Saklıyor ve Koruyor?

Safari'nin parola güvenliği şu özelliklerle desteklenir:

- Anahtar zinciri şifreleme - Yerel parolalar, platform kriptografik API'leri kullanılarak güvenli bir şekilde saklanır.

- iCloud uçtan uca senkronizasyon - Etkinleştirildiğinde, kimlik bilgileri cihaza özgü şifreleme anahtarları kullanılarak güvenilen cihazlar arasında senkronize edilir.

- Kullanıcı kimlik doğrulama kapıları - Parola ayrıntılarına erişim genellikle Face ID / Touch ID / parola gerektirir.

- Güvenli Otomatik Doldurma politikaları - Safari genellikle yalnızca HTTPS üzerinden otomatik doldurma yapar ve kullanıcı eylemi ister.

Ancak, kolaylık sağlayan özellikler genellikle güvenilmeyen sayfa içeriği ile kimlik bilgisi erişim mantığı arasındaki arayüzleri genişletir.

Saldırı ve Savunma Kodu Örnekleri

Kimlik bilgilerine maruz kalma ve savunmaya yönelik en iyi uygulamaları göstermek için 5 gerçek örnek Safari parola otomatik doldurma ve form işleme ile ilgilidir.

Örnek 1: Güvensiz HTTP Oturum Açma Formlarını Algılama (Saldırı Yüzeyi)

javascript

document.querySelector("form").addEventListener("submit", function (e) {

if (location.protocol !== "https:") {

console.error("Güvenli olmayan parola gönderimi engelleniyor");

e.preventDefault();

}

});

Bu, HTTP üzerinden form gönderimlerini engeller, aksi takdirde sızıntı veya sürüm düşürme saldırılarına izin verebilir.

Örnek 2: Hassas Alanlarda Otomatik Doldurmayı Önleme

html

<input type="password" autocomplete="new-password" />

Bu autocomplete="new-password" özniteliği şu sinyalleri verir tarayıcılar saklanan kimlik bilgilerini otomatik doldurmamalıdır.

Örnek 3: Kimlik Bilgilerine Maruz Kalmayı Kısıtlamak için CSP

html

<meta http-equiv="Content-Security-Policy" content="default-src 'self'; form-action 'self';">

Sıkı bir İçerik Güvenliği Politikası kötü amaçlı form gönderimleri yoluyla kimlik bilgilerinin çalınmasını önlemeye yardımcı olur.

Örnek 4: Otomatik Doldurma İznini Onaylamak için Kullanıcı Arayüzü Mantığını Güçlendirme

javascript

async function requestAutofill() {

if (await authenticateUser()) {

const creds = await browser.passwords.get({ url: location.origin });

fillForm(creds);

}

}

Bu model, riskli otomatik doldurma işlemlerinden önce açık kullanıcı onayını zorlar.

Örnek 5: Yerel API'ler aracılığıyla Güvenli Parola Depolama (iOS/Swift)

hızlı

let sorgu: [String: Any] = [

kSecClass as String: kSecClassGenericPassword,

kSecAttrAccount as String: "exampleAccount",

kSecValueData as String: passwordData

]

SecItemAdd(CFDictionary olarak sorgu, nil)

Kullanma platform anahtar zinciri API'leri yerel korumaların (dokunma/yüz kimliği geçişi) uygulanmasını sağlar.

Safari Parolalarını Korumak için En İyi Uygulamalar

Çevresindeki güvenlik kontrolleri safari şifreleri içermelidir:

- Tüm form gönderimleri için HTTPS'yi zorunlu kılın

- Sıkı CSP ve form-eylem kısıtlamaları kullanın

- Parola otomatik doldurma tetikleme mantığını doğrulayın ve sterilize edin

- Uzantı izinlerini izleme ve sınırlama

- Aygıt kimlik doğrulaması ile iCloud Anahtar Zinciri erişimini denetleme

Bu uygulamalar her ikisine de hitap etmektedir UI mantığı ve kimlik bilgisi boru hattı güvenliği.

Penligent: Yapay Zeka Güdümlü Kimlik Bilgisi Maruziyeti Tespiti

Karmaşık web uygulamalarında, otomatik testler genellikle ince kimlik bilgisi yolu sorunlarını, özellikle de otomatik doldurma veya komut dosyası odaklı form mantığını içerenleri gözden kaçırır. Gibi platformlar Penligent mühendislik ekiplerine yardımcı olur:

- Riskli otomatik doldurma tetikleyicilerini belirleme ön uç JavaScript'te

- Form alanlarını kimlik bilgisi API'leri ve depolama modelleriyle ilişkilendirme

- Dinamik sayfalarda yetkisiz otomatik doldurma davranışlarını algılama

- Sorunları erken yakalamak için CI/CD'ye entegre etme

Penligent'in yapay zekası, sayfaları statik olarak taramak yerine, komut dosyalarının çalışma zamanında form ve kimlik bilgisi API'leriyle nasıl etkileşime girdiğini analiz ederek, tarayıcı ve işletim sistemi katmanları teknik olarak güvenli olsa bile parolaları açığa çıkarabilecek mantık kusurlarını ortaya çıkarır.

İncelemeye Değer İlgili CVE'ler

Geçmiş CVE'lere atıfta bulunmak, otomatik doldurma ve parola mantığının nasıl anlamlı bir saldırı yüzeyi olduğunu göstermeye yardımcı olur:

- CVE-2018-4137: Safari Login AutoFill açık onay gerektirmiyordu ve kimlik bilgilerini hazırlanmış içeriğe maruz bırakabiliyordu. yisu.com

- CVE-2018-4134: Yanlış etki alanı veya kimlik bilgisi bağlamına yol açan Safari kullanıcı arabirimi sahteciliği. cve.mitre.org

- CVE-2024-23222 ve diğer WebKit etki CVE'leri, tarama motoru kusurlarının güvenliği nasıl geniş çapta etkilediğini göstermektedir. cve.mitre.org

Bunları anlamak, parola güvenliğinin yalnızca depolama ile ilgili olmadığını, tarayıcıların güvenilmeyen içerikle nasıl etkileşime girdiğiyle de ilgili olduğunu gösterir.

Sonuç

safari şifreleri kolaylık ve güvenliğin kesiştiği noktada yer alır. iCloud Anahtar Zinciri ve Otomatik Doldurma kullanım kolaylığı sağlarken, saldırı yüzeyini istemci mantığı ve tarayıcı etkileşim katmanları. Geçmiş CVE'ler, sadece kriptografik zayıflığın değil, mantık ve kullanıcı arayüzü kusurlarının da gerçek risk oluşturduğunu göstermektedir. Mühendislik ekipleri, katı form ve CSP politikalarını, savunmacı programlama modellerini ve otomatik testleri (örneğin Penligent gibi yapay zeka destekli platformlar) birleştirerek karmaşık web ortamlarında bile kimlik bilgisi iş akışlarını daha güvenilir bir şekilde güvence altına alabilir.