Siber güvenlikte deserializasyon rutin bir programlama görevinden çok daha fazlasıdır; genellikle gizli bir saldırı vektörüdür. Birincil amacı verileri nesnelere geri yüklemek olsa da, sıkı girdi doğrulama ve filtreleme olmadan saldırganlar uzaktan kod yürütme gerçekleştirmek, yetkilendirmeyi atlamak ve hatta tam sistem kontrolünü ele geçirmek için dikkatle hazırlanmış yüklerden yararlanabilir.

Bu riskler yalnızca geleneksel manuel sızma testleri sırasında ortaya çıkarılmakla kalmıyor, aynı zamanda otomatik tarama araçlarında, güvenlik açığı araştırma platformlarında ve yapay zeka destekli tehdit analiz sistemlerinde de sıklıkla görülüyor ve bu süreci modern güvenlik ekipleri için yüksek öncelikli bir endişe haline getiriyor.

Kod Örneği - Güvensiz Derileştirme

// ⚠️ Insecure Deserialization ExampleObjectInputStream in = new ObjectInputStream(new FileInputStream("payload.bin"));

Object obj = in.readObject();// Bu, yükten kötü amaçlı kod çalıştırabilir

in.close();

Derileştirme Sistemlerde Nasıl Çalışır?

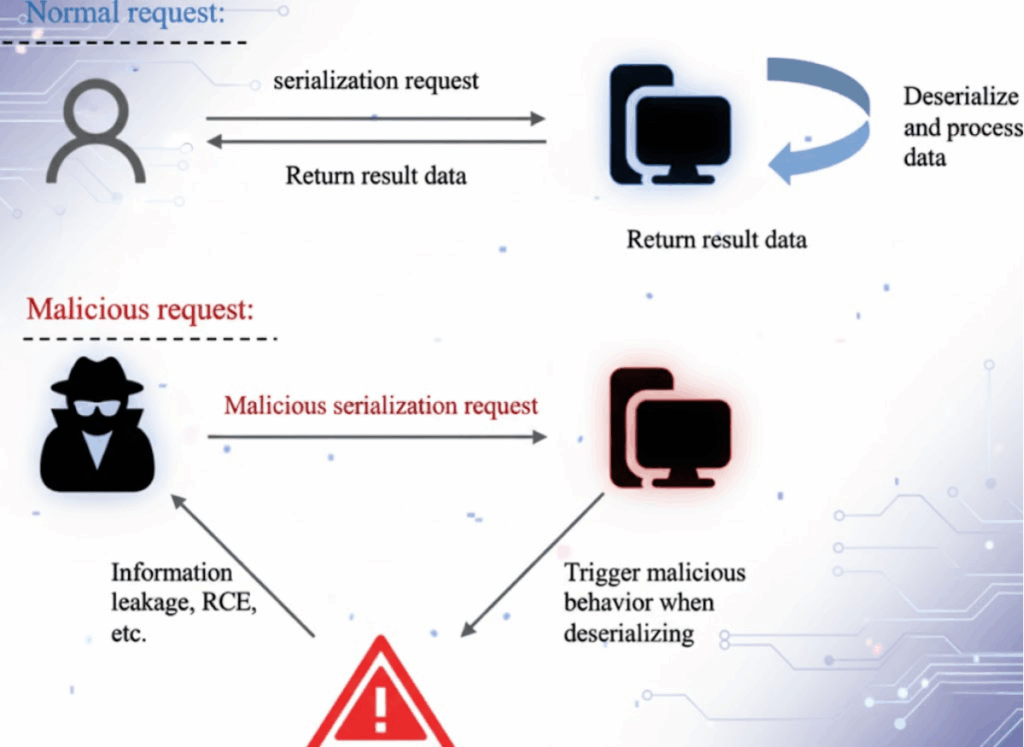

Serileştirme, karmaşık nesneleri kolay depolama veya aktarım için JSON, XML veya ikili akışlar gibi biçimlere dönüştürür. Serileştirme işlemi tersine çevrilerek veriler tekrar programa hazır nesneler haline getirilir.

Dağıtık bilgi işlemde, API etkileşiminde ve veri kalıcılığında serileştirme her yerde bulunur. Bu yaygınlık saldırganları cezbeder: veri kaynağı güvenilir olmadığında, yeniden yapılandırma sırasında kötü niyetli mantık devreye girerek ciddi güvenlik tehditlerine yol açabilir.

Deserialization Güvenlik Açıkları Neden Oluşur ve Tipik Olarak Nasıl Yaratılır?

Bu tür kusurlar genellikle birden fazla zayıflığın bir araya gelmesinden kaynaklanır. Örneğin, uygulamalar kullanıcı girdisinden gelen ikili akışları doğrulama yapmadan doğrudan serileştirebilir; varsayılan dil veya çerçeve mekanizmaları sınırsız sınıf yüklemesine izin verebilir; ve geliştirme sırasındaki güvenlik denetimleri serileştirme süreçlerini yeterince değerlendiremeyebilir. Bu zayıflıklar birlikte saldırganların kullanabileceği açıklıklar yaratır.

Saldırganlar Sızma Testlerinde Kontrol Elde Etmek İçin Dizileştirme Zafiyetlerinden Nasıl Yararlanıyor?

Sızma testi sırasında, saldırganlar genellikle kötü amaçlı nesne yükleri oluştururlar, böylece sistem bunları yeniden serileştirdiğinde gömülü kod çalıştırılır.

Bu yükleri oluşturmak için YSoSerial gibi araçlar kullanarak uzaktan kod yürütülmesini sağlayabilir veya kimlik doğrulama mekanizmalarını atlayarak yüksek ayrıcalıklı kullanıcı nesnelerini yeniden yapılandırabilirler.

Komut Örneği - Kötü Amaçlı Yük Oluşturma

java -jar ysoserial.jar CommonsCollections1 "calc.exe" > payload.bin

Java Yürütme Örneği

ObjectInputStream in = new ObjectInputStream(new FileInputStream("payload.bin"));

Object obj = in.readObject();// calc.exe dosyasını çalıştırır

Güvenlik Testlerinde Deserialization Zafiyetleri Nasıl Belirlenebilir ve Doğrulanabilir?

Güvenlik uzmanları genellikle şüpheli girdiler oluşturdukları ve sistem davranışını gözlemledikleri manuel testleri aşağıdaki gibi otomatik araçlarla birleştirir Geğirme Süiti eklentileri ve YSoSerial potansiyel zayıflıkları hızla tespit etmek için.

Gelişmiş kurulumlar, olası saldırı imzalarını tespit ederek seri hale getirme trafik modellerini analiz etmek için yapay zeka tabanlı modeller kullanabilir.

Python Örneği - Yapay Zeka Tabanlı Trafik Analizi

import joblib

import numpy as np

model = joblib.load("deserialize_detector.pkl")

sample_data = np.array([feature_vector])

tahmin = model.tahmin(örnek_veri)

if tahmin == 1:

print("⚠️ Şüpheli Ayrıştırma Tespit Edildi")

Geliştiriciler ve Güvenlik Ekipleri Deserialization Saldırılarına Karşı Hangi Önlemleri Almalıdır?

Derileştirme saldırılarına karşı etkili bir şekilde savunmak için, geliştiriciler ve güvenlik ekipleri öncelikle şu güvenlik zihniyetini benimsemelidir her girdi verisi parçası güvenilmez olabilirGörünür kaynağı veya biçimi ne olursa olsun. Bu farkındalık kritiktir çünkü güvenilmeyen veya yeterince sterilize edilmemiş veriler, deserializasyon işlemi sırasında kötü niyetli mantık içeren nesneler olarak yeniden yapılandırılabilir ve uygulamayı uzaktan kod yürütme veya ayrıcalık yükseltme gibi ciddi tehditlere doğrudan maruz bırakabilir.

Sağlam bir savunma stratejisi, titiz bir girdi doğrulamasıyla başlamalı ve serileştirmeye tabi tüm verilerin yapısal tutarlılık, izin verilen değer aralıkları ve beklenen formatlara uygunluk açısından eksiksiz kontrollerden geçmesini sağlamalıdır. Geliştirme ekipleri, genellikle aşırı izin verici olduklarından ve sağlam koruma önlemlerinden yoksun olduklarından, yerel dil veya çerçeve varsayılan deserialization mekanizmalarına güvenmekten kaçınmalıdır; bunun yerine, güvenli serileştirme kütüphaneleri veya çerçeveleri açık güvenlik kontrolleri ile tercih edilmelidir. Ayrıca, katı bir sınıf beyaz listesi politikasının uygulanması şiddetle tavsiye edilir; seri hale getirme işlemini önceden tanımlanmış bir dizi güvenli nesne türüyle sınırlandırarak, istemeden kötü amaçlı veya bilinmeyen sınıfların yüklenmesi riski büyük ölçüde azaltılabilir.

Kod düzeyinde uygulanan korumaların ötesinde, serileştirme güvenlik kontrolleri daha geniş kapsamlı güvenlik sistemlerine entegre edilmelidir. DevSecOps Üretim sürümünden önce yalnızca sonradan düşünülen bir şey olarak tanıtılmak yerine, sürekli entegrasyon ve dağıtım döngülerinin bir parçasını oluşturmalarını sağlamak için iş akışı. Bu entegrasyon, güvenlik açıklarının geliştirme yaşam döngüsünün erken aşamalarında tespit edilip ele alınmasını sağlayarak düzeltme maliyetlerini ve etkisini en aza indirir. Buna ek olarak, ayrıntılı günlük kaydı ve anormallik tespiti, izin verilmeyen sınıfları veya beklenmedik yürütme yollarını anında başlatma girişimleri gibi herhangi bir düzensiz faaliyetin anında uyarıları tetikleyebilmesi ve güvenlik soruşturmalarını başlatabilmesi için tüm serileştirme işlemlerine eşlik etmelidir.

Bu önlemler tutarlı bir şekilde uygulandığında ve güvenli kodlama uygulamalarında sürekli geliştirici eğitimiyle desteklendiğinde, kuruluşlar, geçmişte sık görülen ve yüksek etkili bir saldırı vektörü olan şeyi güvenli uygulama tasarımının kontrollü ve yönetilebilir bir yönüne dönüştürerek serileştirme ile ilişkili riskleri önemli ölçüde azaltabilir.

Java Örneği - Güvenli Derileştirme

ObjectMapper mapper = new ObjectMapper();

Class allowedType = MySafeClass.class;

FileInputStream fis = new FileInputStream("safeData.json");

Object obj = mapper.readValue(fis, allowedType);

fis.close();

Serileştirme Güvenliği Gelecekte Nasıl Gelişecek ve Yapay Zeka Nasıl Bir Rol Oynayacak?

Seri hale getirme güvenliğinin geleceği, giderek artan bir şekilde aşağıdakileri yapabilen akıllı ajanlar etrafında dönecektir anlama, karar verme ve uygulama güvenlik görevleri.

Penligent dünyanın ilk Agentik Yapay Zeka Hacker'ıdır ve doğal dil komutlarıyla seri hale getirme güvenlik açıkları için tüm sızma testi sürecini yönetebilir.

Penligent, 200'den fazla entegre araçtan (Nmap, Burp, Nuclei ve YSoSerial gibi) yararlanarak yalnızca tarama yapmakla kalmaz, aynı zamanda bir güvenlik uzmanı gibi düşünür: güvenlik açıklarını doğrular, yanlış pozitifleri filtreler.