Ölçeklenebilir Vektör Grafikleri (SVG), cihazlar ve ekran çözünürlükleri arasında sorunsuz bir şekilde uyum sağlayan temiz, sonsuz ölçeklenebilir görüntüler oluşturma yeteneği nedeniyle uzun zamandır takdir edilmektedir. Ancak modern siber güvenlik ortamında bu çok yönlülük iki ucu keskin bir kılıç haline gelmiştir. Saldırganlar, SVG'lerin yalnızca statik görsel varlıklar olarak değil, kötü amaçlı kodlar için son derece esnek kapsayıcılar olarak hareket edebildiğini keşfederek kimlik avı yönlendirmeleri başlatmalarına, DOM manipülasyonları gerçekleştirmelerine veya XML ayrıştırma güvenlik açıkları XXE gibi. Sızma testi, güvenlik açığı araştırması veya otomatik güvenlik denetimi yapan profesyoneller için SVG dosyalarının gerçek doğasını anlamak artık niş bir endişe değil, hızla gelişen bir tehdit ailesine karşı savunmanın çok önemli bir parçasıdır.

Güvenlikte SVG Neden Önemlidir?

SVG ile JPEG veya PNG gibi geleneksel raster formatları arasındaki temel fark XML temelinde yatmaktadır. Bu işaretleme tabanlı mimari, basit şekillerden karmaşık yollara kadar her öğenin hem insan tarafından okunabilir hem de makine tarafından işlenebilir kod olarak ifade edilebileceği anlamına gelir. Pratikte, bu gömme için kapıyı açar <script> etiketleri, harici kaynakları bağlama veya yükleri doğrudan dosyaya kodlama. SVG bir tarayıcıda işlendiğinde Belge Nesne Modeli (DOM) ile etkileşime girebildiğinden, statik görüntülerden ziyade geleneksel olarak web uygulamalarıyla ilişkilendirilen eylemleri yürütme potansiyeline sahiptir ve bu, dosya içeriği incelemesinin sığ veya aşırı güven verici olduğu durumlarda kötüye kullanım için benzersiz bir şekilde uygun hale getirir.

Yaygın SVG Saldırı Vektörleri

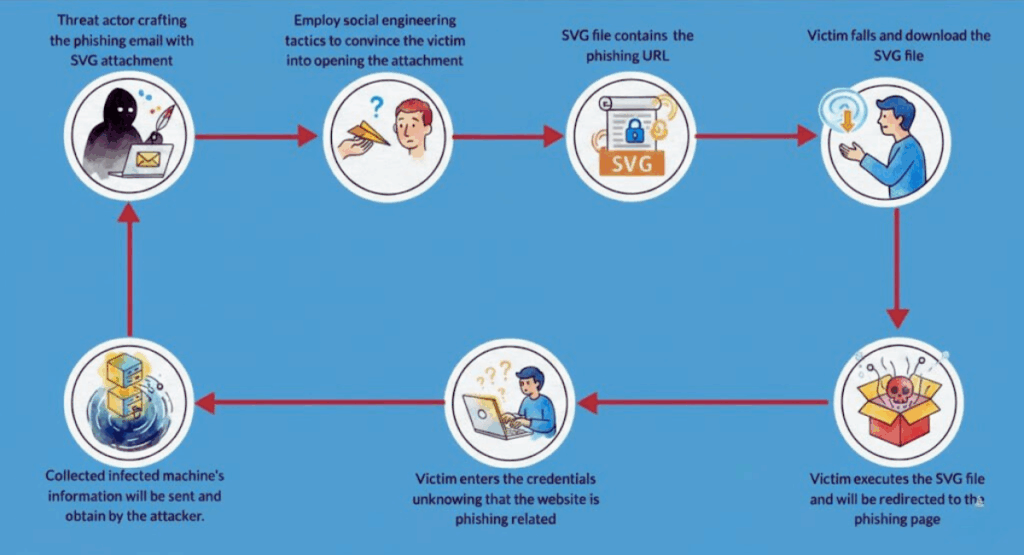

Son yıllarda, tehdit aktörleri SVG dosyalarından faydalanma yollarını genişletmiş, görsel sunum yeteneklerini programlanabilir özellikleriyle harmanlayarak hem gizli hem de uyarlanabilir saldırılar gerçekleştirmişlerdir. Bunlar arasında, dosya bir tarayıcıda oluşturulur oluşturulmaz bir yönlendirme başlatan JavaScript yerleştirmek, XML Harici Varlık (XXE) enjeksiyonlarını monte etmek için savunmasız ayrıştırıcıları kullanmak ve temel URL analizi yoluyla tespit edilmekten kaçınmak için Base64 kodlamasını kullanarak tüm sahte oturum açma portallarını dosya içinde paketlemek yer alıyor.

<svg xmlns="">

<!DOCTYPE svg [

]>

&xxe;

Kötü Amaçlı SVG İçeriğini Tespit Etmede Karşılaşılan Zorluklar

Kötü amaçlı SVG'leri tespit etmek çeşitli nedenlerden dolayı karmaşıktır. Temel MIME türü kontrolleri, dosyanın içine gizlenmiş komut dosyalarını veya kodlanmış yükleri ortaya çıkarmak için yetersizdir. Saldırganlar genellikle statik analizi karıştırmak için görünmez Unicode karakterleri veya karmaşık gizleme yöntemleri kullanır, bu da gelişmiş tarama araçlarının bile tehdidi işaretlemesini zorlaştırır. Bunun da ötesinde, ana akım tarayıcılar gömülü SVG komut dosyalarını kullanıcı uyarısı vermeden yerel olarak çalıştırır, yani kötü amaçlı bir yük, kurbana açık bir uyarı vermeden sıradan görüntüleme etkinliği gibi görünen bir sırada çalışabilir.

SVG Dosyalarını Güvenli Bir Şekilde Kullanmak İçin En İyi Uygulamalar

SVG tabanlı tehditlere karşı savunma, güvenli dosya ayrıştırma, yürütme ortamı kısıtlamaları ve proaktif içerik sanitizasyonunun bir karışımını gerektirir. Güvenli XML ayrıştırma uygulamaları, XXE saldırılarının temel nedenini ortadan kaldırmak için harici varlık çözümlemesini devre dışı bırakmayı içermelidir. Satır içi komut dosyası yürütmeyi sınırlandırmak için İçerik Güvenliği Politikası (CSP) ayarlarını güçlendirmek, DOM enjeksiyon riskini azaltmanın önemli bir yoludur. İçerik Etkisizleştirme ve Yeniden Yapılandırma'nın (CDR) iş akışına dahil edilmesi, dosyalar son kullanıcılara veya işleme sistemlerine ulaşmadan önce potansiyel olarak kötü niyetli bileşenlerin ayıklanmasını sağlayarak başarılı bir uzlaşma olasılığını büyük ölçüde azaltır. Aynı zamanda güvenlik ekipleri, bilinen kötü niyetli SVG varyantlarını ve saldırı modellerini izlemek ve önceden önlemek için tehdit istihbaratı beslemelerini kullanmalıdır.

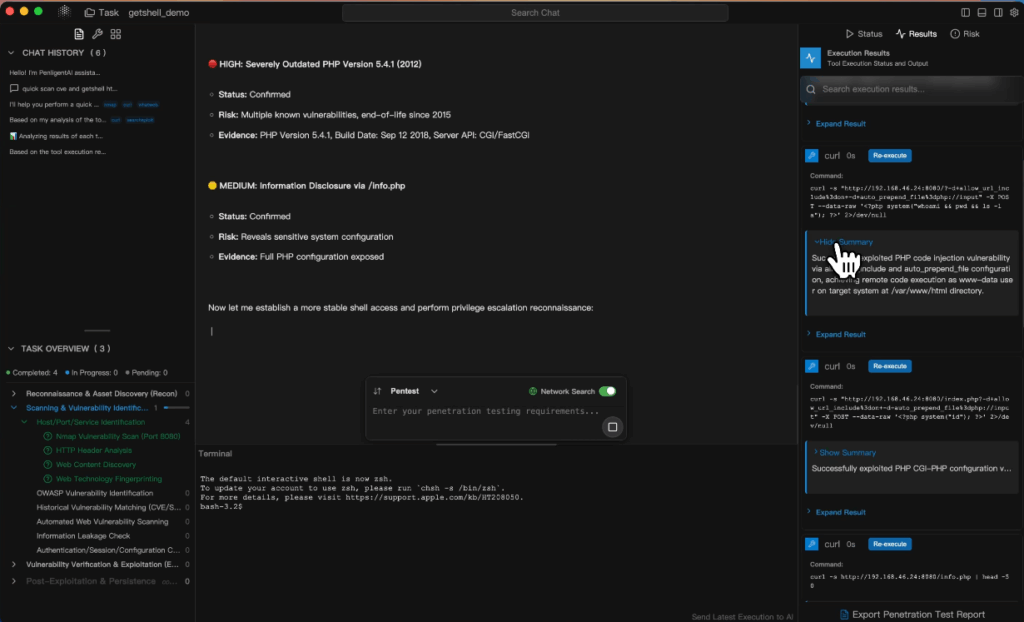

SVG Güvenliğini Geliştirme: Otomatik ve Yapay Zeka Destekli Pentesting

Saldırı yüzeyleri genişlemeye devam ettikçe, geleneksel periyodik manuel testler artık hızlı yanıt ihtiyacını karşılayamıyor. SVG istismar senaryolarını otomatik sızma testi çerçeveler risk tespitinin hem hızını hem de doğruluğunu önemli ölçüde artırabilir.

Gibi platformlar Penligent Bunun pratikte nasıl çalışabileceğini gösterelim: Bir güvenlik ekibi bir test hedefini sade bir dille tanımlayabilir - örneğin, "Yükleme uç noktasını SVG tabanlı XSS veya XXE risklerine karşı tarayın" - ve Penligent, Nmap, Burp gibi araçları otomatik olarak seçip çalıştırarak düzenlemeyi halledecektir, SQLmapve Nuclei. Güvenlik açıklarını doğrular, yanlış pozitifleri ortadan kaldırır, riskleri önem derecesine göre önceliklendirir ve ortak incelemeye hazır tam formatlı bir rapor üretir. Bu süreç, tespit-iyileştirme döngüsünü günlerden saatlere indirir ve her ekip üyesinin bir komut satırı sızma testçisi olmasını gerektirmeden eyleme geçirilebilir öneriler sunar.

Sonuç

SVG güvenli bir görüntü formatı olarak algılanmaktan çok amaçlı, çalıştırılabilir bir saldırı vektörü olarak işlev görmeye başladı. Bu dönüşüm, güvenlik ekiplerinin savunma duruşlarını yeniden değerlendirmelerini ve araç setlerini modernize etmelerini gerektiriyor. Kuruluşlar, teknik güçlendirme önlemlerini yapay zeka odaklı sürekli testlerle birleştirerek, saldırganlar geleneksel savunmaları aşmak için SVG kullanımlarını geliştirirken bile güçlü bir güvenlik çevresi sağlayabilir.