Manşetlere taşınan yapay zeka modeli istismarlarının gölgesinde, modern web hizmetlerinin kırılganlığını bize hatırlatan daha temel bir altyapı tehdidi ortaya çıktı. CVE-2025-59304 sadece başka bir hata değildir; bu, kritik bir mimari hatadır. Swetrix Web Analytics APIgizlilik odaklı veri telemetrisi için giderek daha fazla benimsenen açık kaynaklı bir platformdur.

Bu güvenlik açığı bir CVSS Puanı 9.8 (Kritik)Bu da kimliği doğrulanmamış, uzaktan bir saldırganın düşük karmaşıklıkla sistemi tamamen ele geçirebileceğini gösterir. Vektör mü? Klasik bir Dizin Geçişi (CWE-22) Kötü API tasarımı nedeniyle doğrudan Uzaktan Kod Yürütme (RCE).

Güvenlik mühendisleri ve DevSecOps mimarları için CVE-2025-59304, "Sink Pollution" konusunda ders kitabı niteliğinde bir vaka çalışmasıdır. Üst düzey bir API'de dosya yollarının normalleştirilmesindeki bir hatanın rutin bir dosya işlemini sunucunun ele geçirilmesi için nasıl bir ağ geçidine dönüştürebileceğini göstermektedir. Bu makale, ilk HTTP isteğinden son kabuk yürütmesine kadar öldürme zincirini yeniden yapılandırarak kusurun derinlemesine bir adli analizini sunmaktadır.

Güvenlik Açığı İstihbarat Kartı

| Metrik | İstihbarat Detayı |

|---|---|

| CVE Tanımlayıcı | CVE-2025-59304 |

| Hedef Bileşen | Swetrix Web Analytics API (v3.1.1 ve öncesi) |

| Güvenlik Açığı Sınıfı | RCE'ye yol açan Dizin Geçişi (CWE-22) |

| CVSS v3.1 Puanı | 9.8 (AV:N/AC:L/PR:N/UI:N/S:U/C:H/I:H/A:H) |

| İyileştirme | Post-commit sürümüne yükseltme 7d8b972 |

Teknik Derin Dalış: Traversal'dan Shell'e

Swetrix API, analitik platformu için veri alımını ve yapılandırma yönetimini gerçekleştirir. Uygulama, dosya sistemi yollarını belirleyen kullanıcı tarafından sağlanan girdileri düzgün bir şekilde sterilize edemediği için güvenlik açığı mevcuttur.

1. Bozuk Mantık: Yol Normalleştirme Hatası

Güvenli kodlamada, bir dosya yolu oluşturmak için kullanılan herhangi bir girdi "normalleştirilmelidir" (çözümleme .. segmentleri) ve bir izin verilen dizin listesine karşı kontrol edilir. CVE-2025-59304, API uç noktasının kullanıcı girdisini bir dosya yolu işlemine körü körüne birleştirmesi nedeniyle ortaya çıkar.

Varsayımsal Savunmasız Arka Uç (Node.js/Express Logic):

JavaScript

`// KURTARILABİLİR YOL // Özel yapılandırma veya geçici verileri kaydetmek için tasarlanmış uç nokta app.post('/api/v1/save-preference', async (req, res) => { const { filename, content } = req.body;

// FATAL FLAW: 'filename' için sanitizasyon yok

// Saldırgan gönderir: { "dosya adı": "../../../../../etc/cron.d/pwn", "content": "* * * * root /tmp/shell.sh" }

const targetPath = path.join(__dirname, 'data', filename);

dene {

// Uygulama, geçilen yola içerik yazar

await fs.writeFile(targetPath, content);

res.json({ success: true });

} catch (e) {

res.status(500).json({ error: e.message });

}

});`

2. Öldürme Zinciri: RCE'ye Yükselme

Dizin Çaprazlama genellikle okuma dosyalarının (Bilgi İfşası), DKAB'a dönüştürülmesi şu anlama gelir Keyfi Dosya Yazma yetenekler. İşte bir saldırganın bunu nasıl silah haline getirdiği:

- Aşama 1: Keşif Saldırgan, Swagger dokümanları veya trafik analizi aracılığıyla dosyayla ilgili parametreleri (ör. dosya adı, yol, anahtar) kabul eden API uç noktasını tanımlar.

- Phase 2: The Traversal (The Breakout) The attacker crafts a JSON payload containing directory traversal sequences (../ or encoded %2e%2e%2f). They verify write access by attempting to drop a benign file outside the intended directory.

- Aşama 3: Silahlandırma (Yürütme) Kodu yürütmek için saldırgan, sistemin otomatik olarak yürüteceği veya yorumlayacağı bir konuma yazmalıdır. Yaygın hedefler şunlardır:

- Cron İşleri: Bir dosyanın yazılması

/etc/cron.d/veya/var/spool/cron/crontabs/her dakika bir ters kabuk betiği çalıştırmak için. - Web Kabuğu: API bir web sunucusuyla birlikte çalışıyorsa (örneğin PHP sunan Nginx veya bir Node.js dinamik yükleyici), bir kabuk betiği (

shell.js,cmd.php) genel webroot içine yerleştirin. - Konfigürasyon Zehirlenmesi: Bir yapılandırma dosyasının üzerine yazma (örneğin

config.jsveya.env) uygulamanın yeniden yüklenmesini sağlayarak başlangıç rutinine kötü amaçlı kod enjekte eder.

- Cron İşleri: Bir dosyanın yazılması

- Aşama 4: Kalıcılık Kabuk geri bağlandığında, saldırgan meşru görünen bir kullanıcı hesabı veya bir systemd hizmeti ekleyerek kalıcılık sağlar.

Etki Analizi: Altyapı Çöküşü

Swetrix API sunucusunun ele geçirilmesi, veri bütünlüğü ve ağ güvenliği açısından felaket niteliğinde bir olaydır:

- Veri Gölü Sızıntısı: Saldırganlar, temel veritabanı kimlik bilgilerine (genellikle çapraz geçiş yoluyla erişilebilen env dosyalarında saklanır) doğrudan erişim elde ederek hassas kullanıcı davranışı günlüklerini içeren tüm analitik veri kümesini boşaltmalarına olanak tanır.

- Tedarik Zinciri Zehirlenmesi: Ele geçirilen örnek daha büyük bir SaaS teklifinin parçasıysa, saldırganlar müşteri web sitelerine sunulan analiz JavaScript parçacığını değiştirerek analiz platformunu kötü amaçlı yazılım dağıtıcısına (ör. kripto boşaltıcılar) dönüştürebilir.

- Yanal Hareket: Sunucu, saldırgan için etkin bir şekilde bir kale ana bilgisayarı haline gelir ve daha önce internetten korunan dahili hizmetleri taramalarına ve bunlara saldırmalarına olanak tanır.

Yapay Zekaya Dayalı Savunma: Penligent Avantajı

Geleneksel DAST (Dinamik Uygulama Güvenlik Testi) tarayıcıları, modern API'lerdeki mantık tabanlı geçiş açıklarını tespit etmede yetersiz kalmaktadır.

- Bağlam Körlüğü: Eski tarayıcılar genel yükleri püskürtür (örneğin

../../win.ini) genellikle doğrulama şemalarında başarısız olur (örneğin, API bir JSON nesnesi bekliyorsa, ham bir dize yükü işlenmeden önce reddedilir). - Kör Mantık: Belirleyemezler nerede dosyanın yazılmış olması, yanlış negatif sonuçlara yol açmaktadır.

İşte burası Penligent.ai bir paradigma değişimini temsil eder. Penligent şunları kullanır Bağlam Farkında API Bulanıklaştırma Yapay Zeka Ajanları tarafından desteklenmektedir:

- Şema Yorumlama: Penligent'ın aracıları, beklenen veri yapısını anlamak için API tanımını (OpenAPI/Swagger) ayrıştırır. Çaprazlama dizilerini yerleştiren geçerli JSON yükleri oluştururlar içeride meşru parametre alanları.

- Akıllı Yük Üretimi: Yapay zeka rastgele gürültü yerine, hedef işletim sistemine göre uyarlanmış yükler üretir (Linux ve Windows'u tespit eder). CVE-2025-59304 için, benzersiz karmalara sahip "İşaretleyici Dosya" yükleri (benign files) üretir.

- Kapalı Döngü Doğrulama: Sistem sadece yükü göndermez; dosyanın başarıyla yazılıp yazılmadığını ve erişilebilir olup olmadığını aktif olarak kontrol eder. Bu, dosyanın Keyfi Dosya Yazma 100% kesinlikte güvenlik açığı ve hizmetin çökme riskinin sıfır olması, kritik bir kusuru genel bir hatadan ayırır.

İyileştirme ve Sertleştirme El Kitabı

Swetrix veya benzeri kendi kendine barındırılan analiz araçları kullanıyorsanız, derhal harekete geçmeniz gerekir.

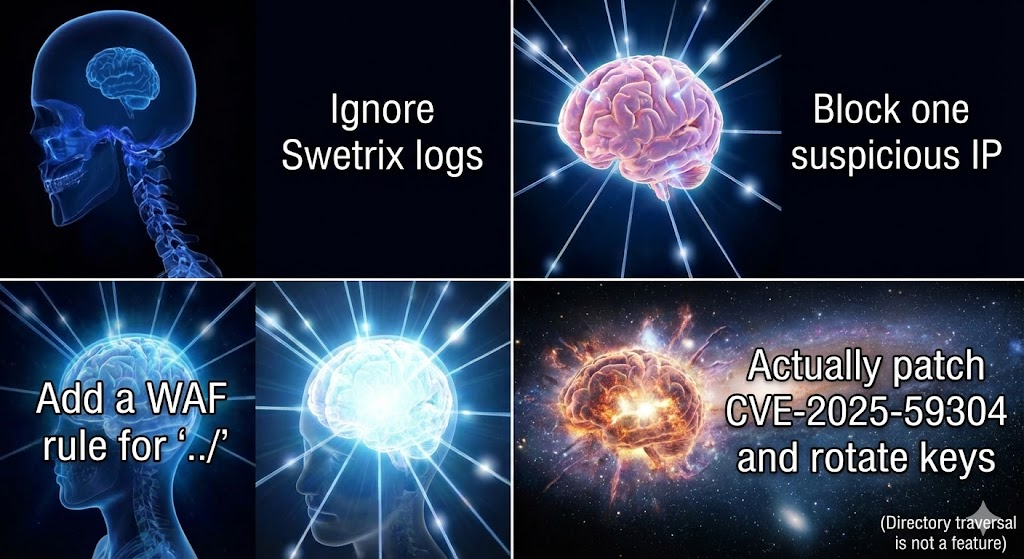

1. Anında Yama

Swetrix Web Analytics API örneğinizi hemen yükseltin. Derlemenizin şu düzeltmeyi içerdiğinden emin olun taahhüt 7d8b972 veya sürüm v3.1.2+. Bu yama, çapraz karakterleri önleyen titiz yol doğrulama mantığı sunar.

2. "Hapishane" Mantığının Uygulanması (Chroot)

Geliştiriciler, dosya işlemlerinin kesinlikle belirli bir dizinle sınırlı olmasını sağlamalıdır.

- Güvenli Kod Modeli: Kullanım

path.resolve()ve sonuçta ortaya çıkan yolun izin verilen dizin önekiyle başlayıp başlamadığını kontrol edin.JavaScriptconst resolvedPath = path.resolve(baseDir, userInput); if (!resolvedPath.startsWith(baseDir)) { throw new Error("Path Traversal Detected"); }

3. WAF ve Çalışma Zamanı Koruması

- WAF Kuralları: Web Uygulaması Güvenlik Duvarınızı (Cloudflare, AWS WAF) aşağıdakileri içeren istekleri engelleyecek şekilde yapılandırın

../,..%2fveya%2e%2eJSON gövdelerinde veya URL parametrelerinde. - Konteyner Sertleştirme: API hizmetini root olmayan bir kullanıcı olarak çalıştırın. Konteynerin dosya sistemini şu şekilde yapılandırın Salt Okunur (

readOnlyRootFilesystem: trueKubernetes'te), yalnızca belirli geçici dizinleri yazılabilir olarak bağlar. Bu, saldırganların aşağıdaki gibi sistem yollarına yazmasını engeller/etc/cron.d/.

Sonuç

CVE-2025-59304 karmaşık mikro hizmetler çağında, basit bir yol işleme hatasının altyapının tamamen tehlikeye girmesine yol açabileceğini hatırlatıyor. Güvenlik sadece kimlik doğrulama ile ilgili değildir; yığının her katmanında titiz girdi doğrulaması ile ilgilidir.

Seçkin güvenlik mühendisleri için ders açıktır: Girdi Yok Güven. Yolları doğrulayın, dosya sistemi izinlerini kısıtlayın ve bu mantık hatalarını düşmanlardan önce bulmak için yapay zeka destekli testlerden yararlanın.