Giriş

Günümüzün siber güvenlik ortamında sıfırıncı gün güvenlik açıkları Sürekli olarak ortaya çıkan ve yapay zeka odaklı saldırı modellerinin makine hızında yinelendiği TLS şifrelemesi (Taşıma Katmanı Güvenliği), tüm güvenli iletişimlerin kriptografik omurgası olan ve genellikle göz ardı edilen koruyucu olmaya devam etmektedir.

TLS sadece bir protokol değildir; tüm internet güven modelinin temelini oluşturan kriptografik örgüdür. Her güvenli HTTPS oturumu, şifrelenmiş API çağrısı ve korumalı IoT el sıkışması buna dayanır.

Kuantum tehditlerinin ufukta göründüğü ve yapay zeka sistemlerinin saldırı ve savunmada yaygın olarak kullanıldığı 2025 yılına girerken, TLS uygulamasındaki hassasiyet her zamankinden daha kritik bir önem taşıyor.

Sızma testi uzmanları, kırmızı ekip çalışanları ve yapay zeka güvenlik mühendisleri için TLS'yi anlamak artık isteğe bağlı değil; modern güvenlik açığı tespiti, şifreli yapılandırma denetimleri ve otomatik güvenlik testi çerçeveleri için bir "giriş bileti".

TLS Şifreleme Nedir?

TLS (Taşıma Katmanı Güvenliği), SSL'in halefidir ve iki uç nokta (genellikle bir istemci ve bir sunucu) arasında şifrelenmiş kanallar kurmak için kullanılır. Ağ güvenliğinin üç temel ayağını sağlar:

| Güvenlik Sütunu | TLS İşlevi | Sonuç |

|---|---|---|

| Gizlilik | İletilen verileri simetrik şifreleme ile korur | Gizli dinlemeyi önler |

| Bütünlük | Kurcalamayı tespit etmek için mesaj kimlik doğrulama kodlarını (MAC) kullanır | Veri değişikliğini önler |

| Kimlik Doğrulama | Dijital sertifikalar aracılığıyla sunucu kimliğini doğrular | Ortadaki adam saldırılarını önler |

Protokol kavramsal olarak basit olsa da, gerçek dünyadaki başarısızlıklar neredeyse her zaman uygulama ayrıntılarından kaynaklanır: eski şifre paketleri, yanlış yapılandırılmış sertifikalar veya hala TLS 1.0/1.1 çalıştıran sistemler. Deneyimli mühendisler bile sürüm uyuşmazlıkları veya süresi dolmuş ara sertifikalar nedeniyle el sıkışma hatalarıyla karşılaşabilir.

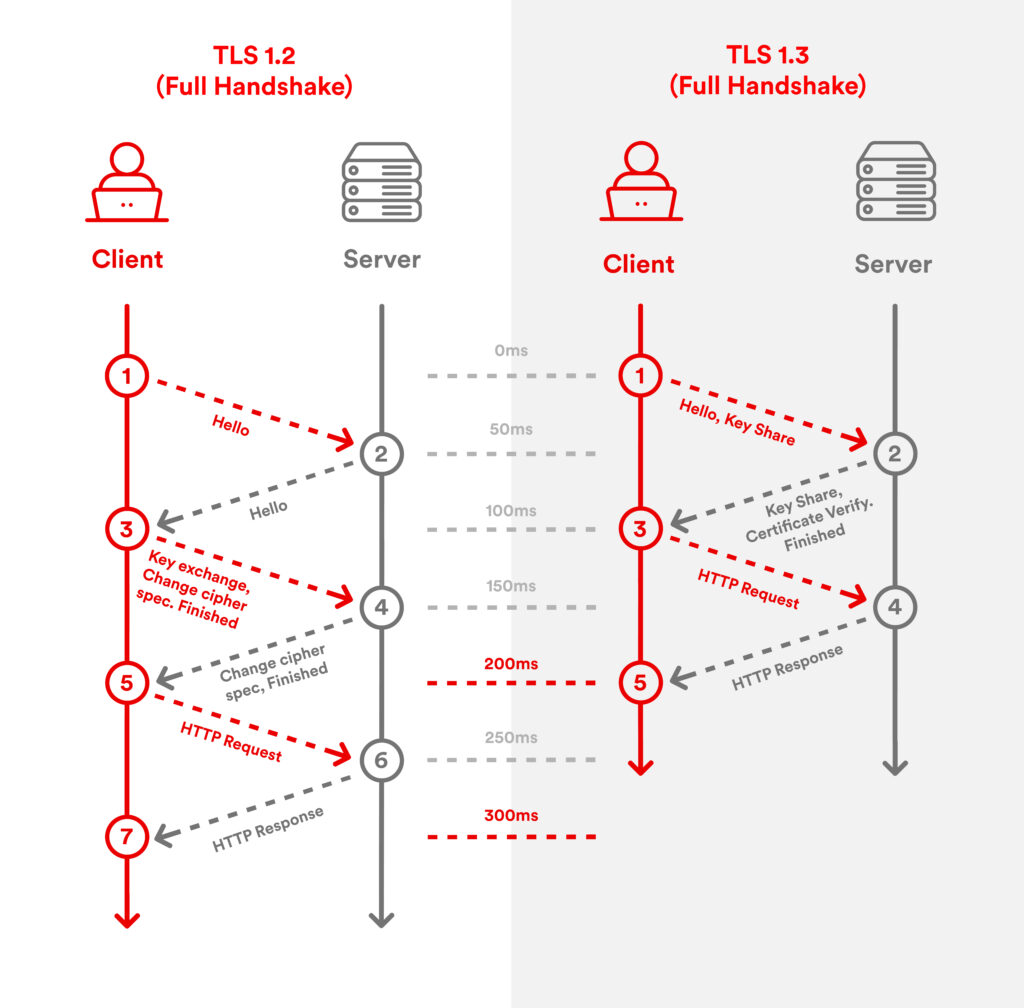

TLS 1.3: Hız ve Güvenlikte Bir Sıçrama

TLS 1.3, başlangıcından bu yana protokolün en önemli evrimini temsil etmektedir. 2018 yılında tanıtılan bu sürüm, el sıkışma sürecini kolaylaştırmakta ve RC4, SHA-1 ve statik RSA anahtar değişimleri gibi güvenli olmayan kriptografik algoritmaları ortadan kaldırmaktadır.

| Özellik | TLS 1.2 | TLS 1.3 |

|---|---|---|

| El sıkışma için gidiş-dönüşler | 2-3 | 1 (veya 0, 0-RTT'yi destekler) |

| Kullanımdan kaldırılan şifreler | Kısmi | Hepsi kaldırıldı |

| İleriye dönük gizlilik | Opsiyonel | Zorunlu |

| 0-RTT verileri | Desteklenmiyor | Desteklenir (tekrarlama riski vardır) |

TLS 1.3, milisaniyeler içinde binlerce şifreli bağlantıya ihtiyaç duyan yüksek frekanslı API çağrıları, IoT sistemleri ve yapay zeka odaklı güvenlik sistemleri için çok önemli olan performans ve gizliliği dengeler.

Bununla birlikte, 0-RTT yeniden oynatma riskleri taşır ve bize güvenlik ve rahatlığın her zaman dengeleyici bir eylem olduğunu hatırlatır.

TLS Handshake Deep Dive: Şifreleme Nasıl Anlaşılır?

TLS'nin kalbinde, paylaşılan bir sır oluşturan, şifre takımlarını müzakere eden ve sunucunun (ve isteğe bağlı olarak istemcinin) kimliğini doğrulayan bir dizi mesaj olan el sıkışma yer alır.

Tipik bir TLS 1.3 el sıkışması sırasında:

- MüşteriMerhaba: İstemci desteklenen TLS sürümlerini, şifre takımlarını ve rastgele bir nonce gönderir.

- SunucuMerhaba: Sunucu TLS sürümünü, şifre paketini seçer ve sertifikasını sağlar.

- Anahtar Değişimi & Tamamlandı: Her iki taraf da paylaşılan sırrı hesaplar, HMAC doğrulaması ile tamamlanmış mesajları değiş tokuş eder.

İsteğe bağlı 0-RTT, istemcinin ClientHello'dan hemen sonra önceden anlaşılmış anahtarları kullanarak veri göndermesine olanak tanıyarak tekrar saldırıları riskine karşı gecikme süresini iyileştirir.

Yaygın TLS Yanlış Yapılandırmaları ve Hataları

Deneyimli mühendisler bile TLS'yi yanlış yapılandırarak ciddi güvenlik açıklarına veya el sıkışma hatalarına yol açabilir. Yaygın sorunlar şunlardır:

| Yanlış Yapılandırma | Etki | Algılama |

|---|---|---|

| Süresi Dolmuş/Geçersiz Sertifikalar | Tarayıcı/API bağlantıyı reddediyor | Sertifika denetimi veya OpenSSL s_client |

| Zayıf Şifre Paketleri | Not düşürme saldırılarına karşı savunmasız | nmap/sslyze taramaları |

| Karışık İçerik | HTTPS sayfasında güvensiz HTTP kaynakları | Tarayıcı konsolu, otomatik tarayıcı |

| Eksik HSTS | Şerit saldırıları yoluyla MITM'e duyarlı | Güvenlik başlıkları analizi |

| Ters Proxy / Yük Dengeleyici Yanlış Hizalama | TLS proxy'de sonlandırıldı, arka uç yanlış yapılandırıldı | Uç nokta testi |

Aşağıdaki gibi araçlar OpenSSL, nmap, sslyzeve otomatik CI/CD güvenlik kontrolleri bu hataları erken yakalamak için vazgeçilmezdir.

Sızma Testi ve Otomasyon

Yapay zeka güvenlik mühendisleri veya sızma test uzmanları için TLS yanlış yapılandırmaları yüksek değerli hedeflerdir. TLS denetimlerini otomatikleştirmek yüzlerce adam-saat tasarruf sağlayabilir.

Otomasyon İş Akışı Örneği (Python + OpenSSL):

import alt süreç

hosts = ['example.com', 'api.example.com']

for host in hosts:

result = subprocess.run(['openssl', 's_client', '-connect', f'{host}:443'], capture_output=True, text=True)

if "Dönüş kodunu doğrula: 0 (tamam)" in result.stdout:

print(f"{host} TLS OK")

else:

print(f"{host} TLS ERROR")

Bu basit kod parçacığı, birden çok uç noktada sertifika geçerliliğini ve temel el sıkışma başarısını kontrol eder.

TLS Zayıflıklarının Yapay Zeka Güdümlü Tespiti

Modern güvenlik platformları, örneğin Penligent.aikurumsal ağlardaki TLS anormalliklerini tespit etmek için yapay zekadan yararlanın.

Temel özellikler şunlardır:

- Zayıf şifre paketleri, süresi dolmuş sertifikalar ve el sıkışma anomalileri için otomatik tarama.

- MITM veya düşürme saldırılarını tespit etmek için tekrarlanan el sıkışma modellerinde yapay zeka tabanlı anormallik tespiti.

- TLS uç noktalarının sürekli izlenmesi için CI/CD boru hattı entegrasyonu.

Makine öğrenimi tabanlı anomali tespitini kural tabanlı doğrulama ile birleştiren Penligent.ai, güvenlik ekiplerinin TLS yanlış yapılandırmalarını istismar edilmeden önce proaktif olarak düzeltmelerini sağlar.

Yapay Zeka Güdümlü Güvenlik Ardışık Düzenlerinde TLS

Yapay zeka odaklı güvenlik sistemleri, mikro hizmetler, bulut API'leri ve IoT uç noktaları arasındaki şifrelenmiş veri akışları için TLS'ye giderek daha fazla güveniyor.

Otomatik tarama, anomali tespiti ve sızma testleri artık TLS kontrollerini geniş ölçekte entegre ediyor:

- Otomatik sertifika doğrulaması: Geçerlilik, sona erme ve iptal durumunun sürekli doğrulanması.

- Şifre paketi denetimi: Geri dönüş güvenlik açıkları da dahil olmak üzere kullanımdan kaldırılmış veya zayıf şifreleri tespit edin.

- El sıkışma modeli analizi: Yapay zeka, potansiyel MITM saldırılarına işaret eden anormal el sıkışma davranışlarını tanımlar.

TLS Denetimlerine Uygulanan Penligent.ai

Penligent.ai, büyük ölçekli TLS değerlendirmelerine doğrudan uygulanabilir. Güvenlik mühendisleri, yüzlerce uç noktayı taramak, yanlış yapılandırmaları otomatik olarak sınıflandırmak ve eyleme geçirilebilir düzeltme raporları oluşturmak için bunu dağıtabilir.

Örnek İş Akışı:

- Penligent.ai tüm API uç noktalarını tarayarak el sıkışma meta verilerini toplar.

- Yapay zeka motoru TLS sürümlerini, şifre takımlarını, sertifika zincirlerini ve el sıkışma zamanlamalarını analiz eder.

- Otomatik raporlar, kullanımdan kaldırılmış TLS, zayıf şifreler, süresi dolmuş sertifikalar veya el sıkışma anormallikleri olan uç noktaları vurgular.

Bu otomasyon, güvenlik ekiplerinin anekdot hataları yerine gerçek risk maruziyetine dayalı olarak düzeltmeye öncelik vermesine olanak tanır.

Kuantum Sonrası TLS için Hazırlık

Kuantum bilişim, günümüzde TLS'nin temelini oluşturan RSA ve ECDSA başta olmak üzere geleneksel açık anahtarlı kriptografi için potansiyel tehditler ortaya çıkarmaktadır.

Kuantum sonrası TLS, anahtar değişimlerini ve imzaları korumak için CRYSTALS-Kyber veya Dilithium gibi kuantuma dayanıklı algoritmaları entegre etmeyi amaçlamaktadır.

Güvenlik mühendisleri yapmalıdır:

- Ortaya çıkan kuantum sonrası standartları izleyin (NIST PQC yarışma çıktıları).

- Test ortamlarında hibrit TLS (klasik + kuantum sonrası) uygulayın.

- Gelecekteki algoritma kullanımdan kaldırmalarına uyum sağlamak için otomasyon işlem hatlarında kriptografik çevikliği sürekli olarak doğrulayın.

En İyi Mühendislik Uygulamaları: TLS Kontrol Listesi

| Kategori | Tavsiye |

|---|---|

| Sertifika Yönetimi | Otomatik yenileme kullanın, iptalleri izleyin, HSTS'yi uygulayın |

| Şifre Süitleri | Zayıf şifreleri devre dışı bırakın, AEAD algoritmalarını tercih edin (AES-GCM, ChaCha20-Poly1305) |

| Tokalaşma ve Oturum | TLS 1.2+'yı uygulayın, gizliliği iletin, yeniden başlatmayı güvenli bir şekilde doğrulayın |

| Proxy ve Yük Dengeleyici | Uçtan uca şifreleme sağlayın, üstbilgileri iletin, sertifika güvenini koruyun |

| Otomasyon ve İzleme | Yapay zeka odaklı algılamayı entegre edin, el sıkışma anormalliklerini günlüğe kaydedin, süresi dolan sertifikalar hakkında uyarı verin |

Sonuç

TLS şifreleme, güvenli dijital iletişimin temelidir. Yapay zeka güvenlik mühendisleri, sızma test uzmanları ve DevOps ekipleri yalnızca TLS teorisini değil, gerçek dünyadaki uygulamaları, otomatik testleri ve olası yanlış yapılandırmaları da anlamalıdır.

Penligent.ai gibi platformlar ekiplerin algılamayı ölçeklendirmesine ve riskleri sınıflandırmasına olanak tanır. Kriptografik en iyi uygulamaları, yapay zeka destekli testleri ve kuantum sonrası hazırlığı birleştiren kuruluşlar, gelişen tehditlerin bir adım önünde yer alırken güvenli iletişim sağlayabilir.