2025 yılında bile WPA2 parolası kavramı, kablosuz ağları yetkisiz erişime karşı koruyan temel bariyer olarak hizmet vermeye devam etmektedir.

Ağ güvenliği, sızma testi ve yapay zeka destekli güvenlik açığı araştırması yapan profesyoneller için bu parola basit bir karakter kombinasyonundan çok daha fazlasıdır; şifrelenmiş veri iletimlerinin birincil bekçisini temsil eder.

WPA2 halen kullanımda olan cihazların çoğunun temelini oluşturmaktadır, yani hem ev hem de kurumsal bağlamda ağ altyapısını korumaya kararlı herkes için temel bir odak noktası olmaya devam etmektedir.

WPA2 Parolası nedir?

WPA2 parolası, kablosuz ağlara erişimi kısıtlamak için WPA2 (Wi-Fi Korumalı Erişim 2) protokolünde kullanılan güvenlik anahtarıdır.

WPA2, önceki WPA2'yi temel alır ve onun yerini alır WPA ve WEP standartlarına göre daha güçlü şifreleme, daha iyi veri koruması ve daha sağlam ağ erişim kontrolü sunar. Birincil rolü, yalnızca yetkili kullanıcıların Wi-Fi ağına bağlanabilmesini ve bu ağ üzerinden iletilen tüm verilerin şifrelenmiş ve müdahaleye karşı güvenli kalmasını sağlamaktır.

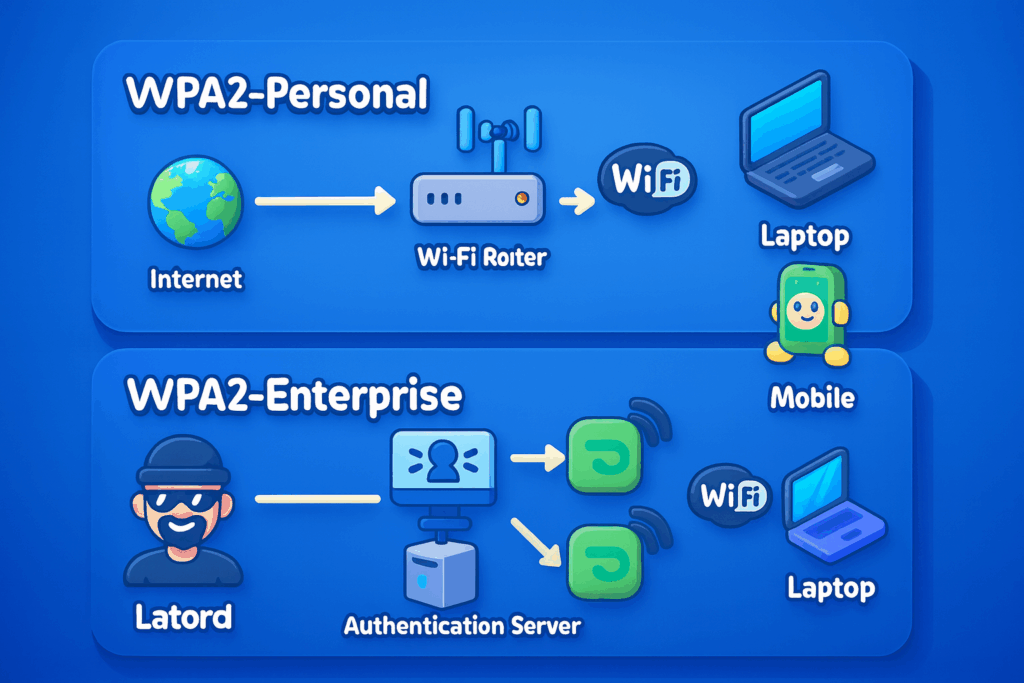

WPA2, her biri farklı kimlik doğrulama yöntemlerine sahip iki ana modda çalışır:

- WPA2-Kişisel (WPA2-PSK): Ev ağlarında ve küçük işletmelerde yaygın olan bu mod, bir önceden paylaşılan anahtar (PSK) kimlik doğrulaması için - genellikle yönlendirici kurulumu sırasında ağ yöneticisi tarafından oluşturulan bir parola. Ağa katılan her cihaz erişim sağlamak için aynı anahtarı sağlamalıdır.

- WPA2-Enterprise: Daha büyük kuruluşlar için tasarlanan bu mod, erişimi doğrulamak için bir kimlik doğrulama sunucusu (genellikle bir RADIUS sunucusu) kullanır. Tek bir paylaşılan parolaya güvenmek yerine, her kullanıcıya kullanıcı adı/parola çifti, dijital sertifikalar veya diğer kimlik belirteçleri gibi benzersiz kimlik bilgileri atanır. Bu mimari, kullanıcı başına erişim kontrolü, etkinlik kaydı ve büyük kullanıcı tabanlarının sıkı yönetimini sağlayarak genel ağ güvenliğini büyük ölçüde artırır.

WPA2 Nasıl Çalışır ve Neden Güvenlidir?

WPA2 protokolü AES-CCMP kullanır ve güçlü şifrelemeyi iletim sırasında verilerin değiştirilememesini sağlayan bütünlük kontrolleriyle birleştirir.

Doğru anahtar olmadan ele geçirilen paketler okunamaz ve saldırganlar için işe yaramaz. Bununla birlikte, parola gücü pratik güvenliği büyük ölçüde etkiler; zayıf veya öngörülebilir bir parola, ağı kaba kuvvet veya saldırılara karşı savunmasız hale getirerek en sağlam kriptografik savunmayı bile zayıflatabilir. sözlük saldırıları.

Örnek - Bağlı bir ağ için şifreleme türünü kontrol etme:

# Kablosuz arayüz ayrıntılarını görüntüleyin

iwconfig wlan0

# Şifreleme türünü listelemek için nmcli kullanma

nmcli aygıt wifi listesi | grep MySecureWiFi

Güvenlik araştırmacıları genellikle testten önce hedefin WPA2-PSK mı yoksa WPA2-Enterprise mı kullandığını belirlemek ve tam şifreleme modunu doğrulamak için bu kontrolü yaparlar.

Sızma Testi WPA2 Ağları için Metodoloji

WPA2 ağlarının yetkili sızma testleri sırasında güvenlik araştırmacıları, yasal ve etik sınırlara sıkı sıkıya uymayı sürdürürken gerçek dünyadaki bir düşmanın stratejik yaklaşımını yansıtan yapılandırılmış bir iş akışı izler.

Aşağıdaki tablo, keşiften raporlamaya kadar tam kapsam sağlayan bu iş akışını net bir şekilde göstermektedir.

| Adım | Açıklama |

|---|---|

| 1. İstihbarat Toplama (Keşif) | Pasif izleme yoluyla SSID, BSSID, işletim kanalı ve bağlı istemcileri tanımlayın. |

| 2. Güvenlik Açığı Analizi | Şifreleme türünü (AES-CCMP, WPA2-PSK) kontrol edin ve TKIP geri dönüşü, eski ürün yazılımı ve yanlış yapılandırmalar olup olmadığına bakın. |

| 3. Tehdit Modellemesi | Olası saldırı vektörlerini (zayıf parola kırma, KRACK istismarı, sahte AP, MITM enjeksiyonu) haritalayın ve olasılığa ve etkiye göre önceliklendirin. |

| 4. Şifre Kırma (Yetkili) | WPA2 el sıkışma paketlerini yakalayın, ardından sözlük/brute-force saldırılarını deneyin. |

| 5. Sömürü ve Yanal Hareket | Dahili hizmetlere erişmek ve verilerin ele geçirilmesi veya değiştirilmesi olasılığını doğrulamak için kırılmış anahtarı kullanın. |

| 6. Raporlama ve Tavsiyeler | Tüm adımları, araçları ve bulguları belgeleyin; daha güçlü parolalar, WPS'yi devre dışı bırakma ve WPA3'e yükseltme gibi uygulanabilir iyileştirmeler sağlayın. |

Bu iş akışı WPA2 sızma testinin temeli olmaya devam etmektedir. Adım 1 ve 4 özellikle çok önemlidir: el sıkışmayı yakalamak için hassas keşif yapmak ve ardından parola gücünü ve esnekliğini değerlendirmek için yetkili kırma testlerini kullanmak.

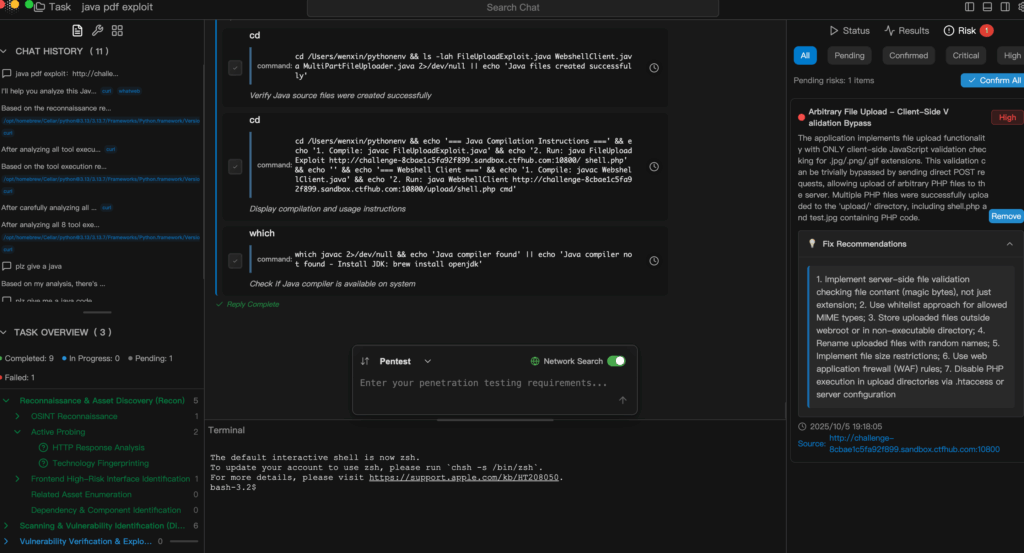

Penligent ile Otomatikleştirilmiş ve Yapay Zeka Odaklı WPA2 Testi

Yukarıda özetlenen yapılandırılmış metodoloji kanıtlanmış ve etkili olsa da, birden fazla komut satırı aracı, gürültülü verilerin dikkatli bir şekilde filtrelenmesi, karmaşık testlerin yazılması ve nihai raporların manuel olarak oluşturulması gerektiğinden oldukça manueldir.

Penligent Bir test uzmanının "Bu WPA2 ağını el sıkışma güvenlik açıkları için analiz edin ve yetkili şifre kırma girişiminde bulunun" gibi tek bir doğal dil talimatı vermesine ve AI Agent'ın uygun araçları otonom olarak seçmesine, gerekli işlemleri sıralamasına, keşfedilen riskleri doğrulamasına ve düzeltme rehberliği içeren ayrıntılı, önceliklendirilmiş bir rapor derlemesine izin vererek bu süreci radikal bir şekilde kolaylaştırır.

Sonuç

WPA2 şifresi, şifreleme protokolü araştırmaları ve ağ güvenliği değerlendirmelerinde merkezi bir rol oynamaya devam ediyor. Araştırmacılar, geleneksel yapılandırılmış sızma yöntemlerini Penligent gibi akıllı otomasyon platformlarıyla birleştirerek daha hızlı, daha doğru ve daha verimli testler gerçekleştirebilir ve uzmanlıklarının daha fazlasını güvenlik açıklarını analiz etmeye ve etkili karşı önlemler geliştirmeye ayırabilirler.