في مجال الأمن السيبراني، تعتبر عملية إلغاء التسلسل أكثر بكثير من مجرد مهمة برمجة روتينية - فهي غالبًا ما تكون ناقل هجوم خفي. في حين أن الغرض الأساسي منه هو استعادة البيانات إلى كائنات، دون التحقق الصارم من صحة المدخلات والتصفية الصارمة، يمكن للمهاجمين الاستفادة من الحمولات المصممة بعناية لتنفيذ التعليمات البرمجية عن بُعد، أو تجاوز التصريح، أو حتى الاستيلاء على التحكم الكامل في النظام.

لا يتم الكشف عن هذه المخاطر أثناء اختبار الاختراق اليدوي التقليدي فحسب، بل تظهر أيضاً بشكل متكرر في أدوات الفحص الآلي ومنصات البحث عن الثغرات الأمنية وأنظمة تحليل التهديدات المدعومة بالذكاء الاصطناعي، مما يجعل هذه العملية من الأولويات القصوى لفرق الأمن الحديثة.

مثال على التعليمات البرمجية - إلغاء التحويل غير الآمن

// ⚠️ إلغاء التسلسل غير الآمن مثال: ObjectInputStream in = ObjectInputStream(جديد FileInputStream("payload.bin"));

كائن obj = in.readObject()؛ // قد يؤدي هذا إلى تنفيذ شيفرة خبيثة من الحمولة

in.close();

كيف يعمل إلغاء التسلسل في الأنظمة؟

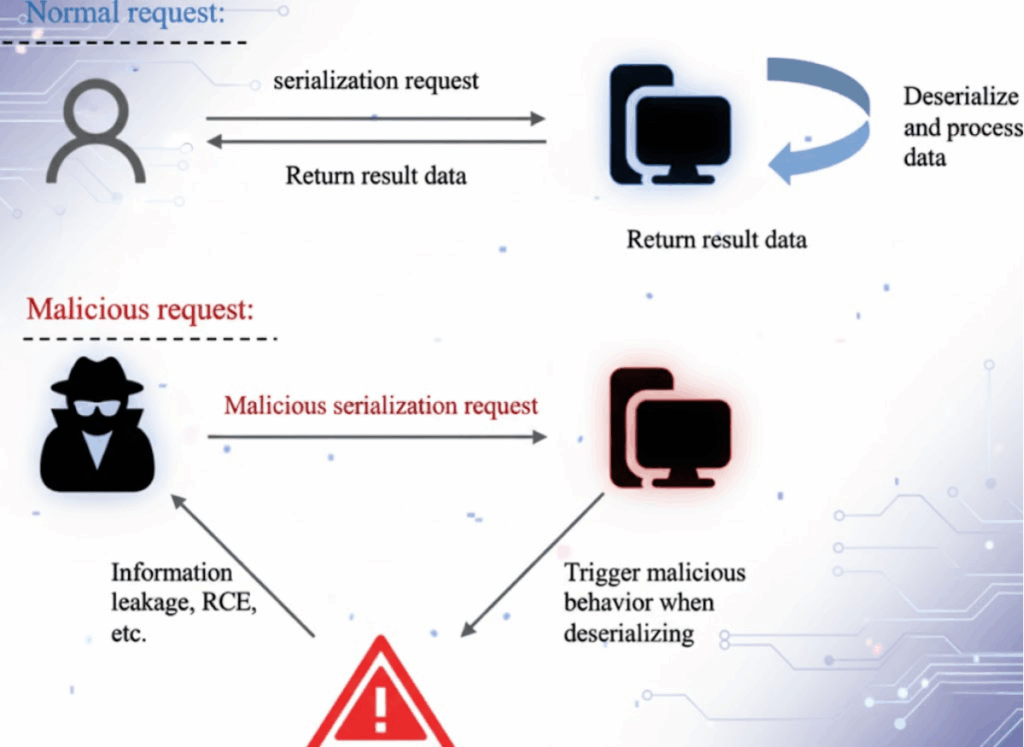

تقوم التسلسلية بتحويل الكائنات المعقدة إلى تنسيقات مثل JSON أو XML أو تدفقات ثنائية لسهولة التخزين أو النقل. تعكس عملية إعادة التسلسل العملية وتعيد بناء البيانات إلى كائنات جاهزة للبرمجة.

في الحوسبة الموزعة، وتفاعل واجهة برمجة التطبيقات، واستمرار البيانات، فإن إعادة التحويل إلى بيانات موجودة في كل مكان. يجذب هذا الانتشار في كل مكان المهاجمين: عندما يكون مصدر البيانات غير موثوق به، يمكن إدخال منطق خبيث أثناء إعادة البناء، مما يؤدي إلى تهديدات أمنية خطيرة.

لماذا تحدث ثغرات إلغاء التحويل وكيف يتم إنشاؤها عادةً؟

تنتج هذه العيوب عادةً عن نقاط ضعف متعددة مجتمعة. على سبيل المثال، قد تقوم التطبيقات بإلغاء تسلسل التدفقات الثنائية مباشرةً من مدخلات المستخدم دون التحقق من صحتها؛ قد تسمح آليات اللغة أو إطار العمل الافتراضي بتحميل الفئات دون قيود؛ وقد تفشل عمليات التدقيق الأمني أثناء التطوير في تقييم عمليات التسلسل بشكل كافٍ. تخلق نقاط الضعف هذه معًا ثغرات يمكن للمهاجمين استغلالها.

كيف يستغل المهاجمون ثغرات إلغاء التحويل في اختبار الاختراق للسيطرة على الثغرات؟

أثناء اختبار الاختراق، غالبًا ما يقوم المهاجمون بصياغة حمولات كائنات خبيثة بحيث يتم تنفيذ التعليمات البرمجية المضمنة عند إعادة تسلسلها في النظام.

قد يستخدمون أدوات مثل YSoSerial لإنشاء هذه الحمولات، مما يتيح تنفيذ التعليمات البرمجية عن بُعد، أو إعادة بناء كائنات المستخدم ذات الامتيازات العالية، متجاوزين بذلك آليات المصادقة.

مثال على أمر - توليد حمولة خبيثة

java -jar ysoserial.jar CommonsCollections1 "calc.exe" > payload.bin

مثال على تنفيذ جافا

ObjectInputStream in = ObjectInputStream جديد(جديد FileInputStream("payload.bin"));

كائن obj = in.readObject()؛ // ينفذ calc.exe

كيف يمكن تحديد الثغرات الأمنية والتحقق منها في اختبار الأمان؟

غالبًا ما يجمع المتخصصون في مجال الأمن بين الاختبار اليدوي، حيث يقومون بصياغة مدخلات مشبوهة ومراقبة سلوك النظام، مع أدوات آلية مثل جناح التجشؤ الإضافات و YSoSerial لتحديد نقاط الضعف المحتملة بسرعة.

قد توظف الإعدادات المتقدمة نماذج قائمة على الذكاء الاصطناعي لتحليل أنماط حركة مرور البيانات في عملية إلغاء التسلسل، واكتشاف توقيعات الهجوم المحتملة.

مثال على لغة بايثون - تحليل حركة المرور القائم على الذكاء الاصطناعي

استيراد joblib

استيراد numpy ك np

الطراز = joblib.load("deserialize_detector.pkl")

عينة_بيانات = np.array([feature_vector])

التنبؤ = model.predict(sample_data)

إذا كان التنبؤ = = 1:

طباعة("⚠️ تم اكتشاف إزالة التسلسل المشبوه")

ما هي التدابير التي يجب على المطورين وفرق الأمن اتخاذها للدفاع ضد هجمات إلغاء التحويل إلى لغة الأرقام؟

للدفاع بفعالية ضد هجمات إلغاء التسلسل، يجب على المطورين وفرق الأمن أن يتبنوا أولاً العقلية الأمنية التي كل جزء من بيانات الإدخال يمكن أن يكون غير موثوق بهبغض النظر عن مصدرها أو تنسيقها الظاهر. هذا الوعي أمر بالغ الأهمية لأن البيانات غير الموثوق بها أو غير المعقمة بشكل كافٍ يمكن، أثناء عملية إعادة التسلسل، أن يعاد بناؤها إلى كائنات تحتوي على منطق خبيث، مما يعرض التطبيق مباشرةً لتهديدات خطيرة مثل تنفيذ التعليمات البرمجية عن بعد أو تصعيد الامتيازات.

يجب أن تتجنب فرق التطوير الاعتماد على اللغة الأصلية أو آليات إلغاء التحويل الافتراضية لإطار العمل أو اللغة الأم، لأنها غالبًا ما تكون متساهلة بشكل مفرط وتفتقر إلى ضمانات قوية؛ وبدلاً من ذلك, مكتبات أو أطر عمل التسلسل الآمنة مع ضوابط أمان واضحة ينبغي تفضيلها. علاوة على ذلك، يُنصح بشدة فرض سياسة قائمة بيضاء صارمة للفئات - من خلال تقييد عملية إلغاء التحويل إلى مجموعة محددة مسبقًا من أنواع الكائنات الآمنة، يمكن تقليل خطر تحميل فئات ضارة أو غير معروفة عن غير قصد إلى حد كبير.

بالإضافة إلى إجراءات الحماية المطبقة على مستوى التعليمات البرمجية، يجب دمج عمليات التحقق من أمان إلغاء التحويل في DevSecOps سير العمل لضمان أنها تشكل جزءًا من دورات التكامل والنشر المستمر، بدلاً من تقديمها كفكرة لاحقة قبل إصدار الإنتاج. يمكّن هذا التكامل من اكتشاف الثغرات ومعالجتها في وقت مبكر من دورة حياة التطوير، مما يقلل من تكاليف الإصلاح وتأثيره. بالإضافة إلى ذلك، يجب أن يرافق التسجيل التفصيلي والكشف عن الحالات الشاذة جميع عمليات إعادة التهيئة بحيث يمكن لأي نشاط غير منتظم - مثل محاولات إنشاء فئات غير مسموح بها أو مسارات تنفيذ غير متوقعة - أن يؤدي إلى تنبيهات فورية وتحقيقات أمنية سريعة.

عندما يتم تطبيق هذه التدابير بشكل متسق ومدعوم بالتدريب المستمر للمطورين على ممارسات الترميز الآمنة، يمكن للمؤسسات أن تقلل بشكل كبير من المخاطر المرتبطة بإلغاء التسلسل، وتحويل ما كان تاريخياً ناقل هجوم متكرر وعالي التأثير إلى جانب يمكن التحكم فيه وإدارته من تصميم التطبيقات الآمنة.

مثال جافا - إلغاء التحويل الآمن

ObjectMapper mapper = جديد ObjectMapper();

الفئة النوع المسموح به = MySafeClass.class;

FileInputStream fis = جديد FileInputStream("safeData.json");

الكائن obj = mapper.readValue(fis, allowedType);

fis.close();

كيف سيتطور أمن التجزئة في المستقبل، وما هو الدور الذي سيلعبه الذكاء الاصطناعي؟

سوف يتمحور مستقبل أمن التجزئة بشكل متزايد حول وكلاء أذكياء قادرين على الفهم واتخاذ القرار والتنفيذ المهام الأمنية.

بنليجنت هو خير مثال على ذلك - فهو أول مخترق ذكاء اصطناعي عميل في العالم، قادر على التعامل مع عملية اختبار الاختراق بأكملها للكشف عن الثغرات الأمنية في عملية إزالة التشفير من خلال مطالبات اللغة الطبيعية.

من خلال الاستفادة من أكثر من 200 أداة مدمجة (مثل Nmap وBurp وNuclei وYSoSerial)، لا يقوم Penligent بإجراء عمليات الفحص فحسب، بل يفكر كمحترف أمني: التحقق من الثغرات الأمنية وتصفية الإيجابيات الخاطئة.