العاصفة المثالية في المحيط

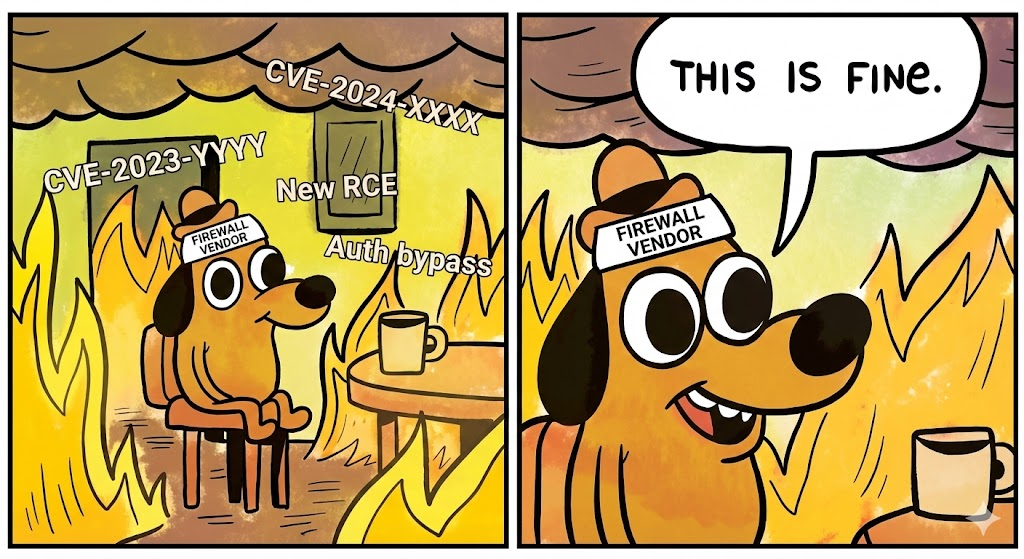

سيُذكر يوم ثلاثاء التصحيح لشهر ديسمبر 2025 باعتباره لحظة فاصلة في الأمن التشغيلي. الكشف المتزامن عن الثغرات الأمنية الخطيرة من قبل فورتنيتوإيفانتي و SAP - وهم ثلاثة بائعين يشكلون حجر الأساس للبنية التحتية للمؤسسات - أزمة غير مسبوقة. بالنسبة لمهندسي الأمن المتمرسين ومختبري الاختراق، هذه ليست دورة تصحيح روتينية؛ إنها اختبار إجهاد لعقائد الدفاع المحيط.

إن فورتنيت وتمثل عيوب تجاوز المصادقة (CVE-2025-59718/59719)، مع درجة CVSS البالغة 9.8 وإمكانية استغلالها البسيطة، التهديد الأكثر إلحاحًا وخطورة. تتخطى هذه المقالة تحذيرات البائعين لتقدم تشريحًا تقنيًا عميقًا للأسباب الجذرية، وتستكشف المشهد المدمر لما بعد الاستغلال، وتناقش ضرورة التحقق النشط القائم على الذكاء الاصطناعي، باستخدام منصات مثل بنليجنتخلال "فجوة التصحيح" الحرجة.

تفكيك تجاوز مصادقة Fortinet Auth Bypass: انهيار سلسلة الثقة في SAML

بالنسبة للجهات الفاعلة في مجال التهديدات المتقدمة والفرق الحمراء، في حين أن تنفيذ التعليمات البرمجية عن بُعد (RCE) هو تجاوز المصادقة على جهاز أمان محيطي غالبًا ما يكون متفوقًا من الناحية الاستراتيجية. فهو يمنح وصولاً فورياً وغير مقيّد إلى "حارس البوابة" دون ضوضاء أو عدم استقرار مرتبطين بثغرات تلف الذاكرة.

إفصاح شركة Fortinet عن CVE-2025-59718 و CVE-2025-59719 يكشف عن فشل كارثي في آليات التحقق من تشفير توقيع XML المضمنة في FortiOS وFortiWeb وFortiProxy أثناء تدفقات FortiCloud SSO.

السبب الجذري التقني: CWE-347 وهشاشة SAML

يعتمد بروتوكول لغة ترميز تأكيدات الأمان (SAML) على نموذج ثقة صارم. يجب على موفر الخدمة (SP، جهاز Fortinet) أن يثق ضمنيًا في التأكيدات الموقعة من قبل موفر الهوية (IdP، FortiCloud). يتم فرض هذه الثقة رياضيًا عبر توقيعات XML الرقمية.

يتطلب التنفيذ الآمن ل SAML عملية تحقق معقدة ومتعددة الخطوات من أجل <ds:Signature> ضمن استجابة SAML:

- تقنين XML (C14n): التأكد من أن مستند XML في تنسيق موحد قبل التجزئة لمنع هجمات ترتيب المسافات البيضاء أو ترتيب السمات.

- حساب الخلاصة: تجزئة العناصر الحرجة (مثل

<saml:Assertion>) ومقارنتها بالملخص المخزّن في كتلة التوقيع. - التحقق من التوقيع: استخدام المفتاح العام الموثوق به لمعرّف الهوية للتحقق من قيمة التوقيع نفسه.

ميكانيكيات الضعف

يفشل برنامج Fortinet المتأثر في تنفيذ هذه الخطوات بشكل صحيح، وهو مظهر كلاسيكي من مظاهر CWE-347: التحقق غير السليم من توقيع التشفير.

والأهم من ذلك، من المحتمل أن يقوم الرمز الضعيف بإجراء فحص سطحي لـ التواجد بنية التوقيع أو يقع ضحية لتقنيات التلاعب بـ XML DOM. يفشل في التحقق من سلامة وأصل محتويات التأكيد بشكل جوهري من الناحية التشفيرية مقابل شهادة جذر موثوق بها. وبالتالي، يقبل الجهاز تأكيدًا مزورًا - يمكن صياغته من قبل أي مهاجم - يمنح المسؤول الفائق امتيازات بدون أوراق اعتماد صالحة.

تحليل الرموز المفاهيمية: المنطق المكسور

يوضّح الرمز الزائف التالي نوع المغالطة المنطقية التي تؤدي إلى هذه الخطورة من الثغرة:

بايثون

'# Pseudo-code: مقارنة منطق SAML الآمن مقابل منطق SAML الآمن لدى Fortinet

def process_saml_saml_sso_login(saml_xml_payload): 1TTP5T ----------------- # VULNERABLE PATH (التمثيل المفاهيمي للعيب) # ----------------- # FLAW 1: فحص سطحي. البحث عن العلامة، وليس التحقق من صحة العمليات الحسابية. إذا "دس:التوقيع" في saml_xml_payload: # FLAW 2: تحليل بيانات الدور من XML غير الموثوق به قبل التحقق من الصحة. user_role = extract_role_frole_from_from_assertion(saml_xml_payload)

#P5T The CATASTROPHE: منح سلطة عليا بناءً على مدخلات لم يتم التحقق منها.

إذا كان user_role =='super_admin':

grant_full_acl_access_no_password()

log_audit("تم تسجيل دخول SSO بنجاح عبر FortiCloud")

إرجاع

# -------------------------------------------------

# المسار الآمن (كيف يجب أن يعمل)

# -------------------------------------------------

# 1. قم بتحميل المفتاح العام/شهادة IdP الموثوق بها التي تم تكوينها مسبقًا والموثوق بها

trusted_cert = load_root_ca_ca_cert_from_secure_storage()

# 2. فرض التحقق الصارم من صحة توقيع XML أولاً

المحاولة

# يجب أن تقوم هذه الخطوة بالتحقق من صحة التشفير وقيم التوقيع.

# يجب أن يؤدي أي فشل هنا إلى استثناء فوري.

المتحقق = XMLSignatureVerifier(موثوق_cert)

Verifier.verifier.check_strict(saml_xml_payload)

# فقط بعد التحقق الناجح من صحة المحتويات.

user_role = extract_role_from_from_fassertion(saml_xml_payload)

grant_access_access_based_on_role(user_role)

باستثناء خطأ في التحقق من صحة التوقيع ك e:

رفض_الوصول_فوراً()

log_security_alert (f"تم اكتشاف تزوير توقيع SAML: {e}")

سيناريو كابوس ما بعد الاستغلال

إن الحصول على وصول المسؤول الفائق إلى جدار حماية حافة FortiGate عبر هذا التجاوز هو سيناريو "نهاية اللعبة" لأمن المحيط. الآثار المترتبة على الشبكة الداخلية وخيمة:

- فك تشفير حركة المرور وانعكاسها: يمكن للمهاجمين تكوين النسخ المتطابق للمنافذ أو إجراء التقاط حزم مضمنة على جدار الحماية نفسه، وجمع البيانات الحساسة المتدفقة إلى المؤسسة أو الخارجة منها.

- إنشاء أبواب خلفية سرية: الاستفادة من إمكانيات الشبكة الافتراضية الخاصة الأصلية لجدار الحماية لإنشاء أنفاق دائمة ومشفرة تعود إلى البنية التحتية C2، متجاوزةً بذلك عناصر التحكم الأمنية الأخرى.

- منصة إطلاق الحركة الجانبية: استخدام جدار الحماية كنقطة محورية موثوق بها لفحص الخوادم الداخلية ومهاجمتها، وغالبًا ما يتم تجاوز قوانين ACL الداخلية التي تثق في عنوان IP الخاص بجدار الحماية.

- إتلاف أثر التدقيق: محو السجلات المحلية وتعطيل تغذية سجلات النظام لتعقيد الاستجابة للحوادث والطب الشرعي.

التفاعل المتسلسل: تهديدات البنية التحتية الحرجة من Ivanti و SAP

بينما تهيمن Fortinet على العناوين الرئيسية، فإن الثغرات المتزامنة في Ivanti و SAP تسلط الضوء على هشاشة سلسلة توريد برمجيات المؤسسات الحديثة.

Ivanti EPM: تسليح XSS المخزنة (CVE-2025-10573)

بالنسبة لمختبِر اختراق متمرس، قد يبدو في البداية أن اختبار XSS المخزّن (CVSS 9.6) مبالغ فيه. ومع ذلك، فإن السياق هو كل شيء.

مدير نقطة النهاية Ivanti Endpoint Manager (EPM) هو مركز القيادة والتحكم لآلاف من نقاط النهاية المؤسسية. تسمح الثغرة CVE-2025-10573 لمهاجم غير مصادق بإرسال تقرير جرد جهاز مزيف عبر واجهة برمجة التطبيقات إلى الخادم الأساسي لإدارة نقطة النهاية EPM. عندما يقوم مسؤول EPM ذو امتيازات عالية بعرض هذا الجهاز في وحدة تحكم الويب، يتم تنفيذ حمولة JavaScript الخبيثة داخل جلسة المتصفح الخاصة به.

سلسلة الهجوم: مكالمة واجهة برمجة تطبيقات غير مصادق عليها -> تخزين برمجيات JS خبيثة -> لوحة تحكم طرق عرض المسؤول -> اختطاف الجلسة / CSRF -> الاستيلاء على خادم EPM ونشر برمجيات خبيثة (مثل برمجيات الفدية) على جميع نقاط النهاية المُدارة. هذا مثال نموذجي لكيفية تصعيد XSS إلى عملية استيلاء على نظامية واسعة النطاق.

مدير حلول SAP: اختراق النظام الأساسي لتخطيط موارد المؤسسات (CVE-2025-42880)

مدير الحلول SAP Solution Manager ("SolMan") هو النظام العصبي المركزي الذي يحكم كامل مشهد SAP الخاص بالمؤسسة. تسمح ثغرة حقن التعليمات البرمجية CVSS 9.9 هذه للمهاجمين بحقن تعليمات برمجية عشوائية من ABAP أو أوامر نظام التشغيل عبر وحدة وظيفية ممكّنة عن بُعد بسبب عدم وجود تعقيم للمدخلات. إن التحكم في SolMan هو بمثابة التحكم في تدفق بيانات الأعمال، مع ما يترتب على ذلك من عواقب مالية وتشغيلية لا تُحصى.

ما وراء الفحص الثابت: التحقق من الصحة القائم على الذكاء الاصطناعي في "فجوة التصحيح"

في النافذة الحرجة بين الكشف عن الثغرات ونشر التصحيحات - "فجوة التصحيح" - تكون الشركات معرضة للخطر بشكل كبير. غالبًا ما يكون الاعتماد على ماسحات الثغرات التقليدية (مثل Nessus أو OpenVAS) غير كافٍ للعيوب المنطقية المعقدة.

لماذا يفشل المسح المستند إلى الإصدار

بالنسبة للثغرات المنطقية مثل تجاوز SAML من Fortinet، فإن "انتزاع البانر" التقليدي (تحديد الثغرات الأمنية استنادًا إلى سلاسل إصدارات البرامج فقط) معيب بشكل أساسي:

- نتائج إيجابية كاذبة عالية: قد يتطابق الجهاز مع الإصدار المعرض للخطر ولكن مع تعطيل الميزة المحددة (SSO) عبر التكوين.

- ارتفاع السلبيات الكاذبة: إذا قام أحد المسؤولين بتطبيق إصلاح سريع لا يغير سلسلة الإصدارات المرئية، فإن الماسحات الضوئية ستضع علامة غير صحيحة على النظام على أنه غير حصين.

- عدم وجود سياق التكوين: لا يمكن للماسحات الضوئية تحديد ما إذا كان مفتاح التبديل "السماح بتسجيل الدخول الإداري باستخدام FortiCloud SSO" نشطًا بالفعل.

التحقق من صحة الدفاع النشط مع Penligent.ai

تتطلب العمليات الأمنية المتشددة التأكيدوليس فقط الاشتباه. وهنا يأتي دور الجيل التالي من منصات اختبار الاختراق المدعومة بالذكاء الاصطناعي مثل بنليجنت تثبت ضرورتها.

على عكس البرامج النصية الثابتة، يستخدم Penligent وكلاء الذكاء الاصطناعي الذين يفهمون سياق الثغرة وآليات استغلالها. ويوضح سير عمل Penligent في ثغرة Fortinet CVE-2025-59718 هذه القدرة:

- الاستطلاع الذكي: يتجاوز الذكاء الاصطناعي المسح البسيط للمنافذ، حيث يقوم بتحليل بصمات استجابة الخدمة لتحديد واجهات إدارة Fortinet المواجهة للإنترنت بدقة.

- توليد الحمولة الواعية بالسياق: يفهم نموذج الذكاء الاصطناعي بنية بروتوكول SAML. وبدلاً من إرسال بيانات مشوشة قد تؤدي إلى تعطل الخدمة، فإنه يقوم ديناميكيًا بإنشاء طلب مصادقة SAML غير موقع بشكل خاص (حمولة آمنة من PoC).

- التحقق من صحة الاستغلال الآمن: يحاول وكيل الذكاء الاصطناعي إعادة تشغيل هذا الطلب. والأهم من ذلك أنه يراقب الخادم الاستجابة السلوكيةوليس فقط أرقام الإصدارات. إذا أرجع الخادم ملف تعريف ارتباط صالح لجلسة العمل أو أعاد التوجيه إلى لوحة تحكم المشرف (HTTP 200 OK) بدلاً من رفض الوصول (HTTP 403/401)، فإن الذكاء الاصطناعي يؤكد بثقة قريبة من 100% أن الثغرة موجودة وأن التكوين مكشوف.

- منطق الإصلاح الديناميكي: عند التحقق من الصحة، يوقف Penligent على الفور محاولات الاستغلال ويُنشئ أوامر معالجة محددة من CLI استنادًا إلى حالة البرامج الثابتة والتكوين المكتشفة بالضبط (على سبيل المثال,

تكوين النظام عام؛ تعيين تعطيل تسجيل دخول المشرف-فورتكلود-سو-الدخول؛ انتهى)، بدلاً من النصائح العامة.

تُمكِّن هذه القدرة فرق الأمن من إجراء تقييم دقيق لمدى تعرضها الفعلي للمخاطر عبر كامل نطاق الهجوم في دقائق، وليس أيام، قبل أن تتمكن الجهات الفاعلة في مجال التهديدات من التحرك.

الخاتمة

تُعد الأزمة الأمنية التي وقعت في ديسمبر 2025 بمثابة تذكير صارخ: الأجهزة المحيطة هي خط الدفاع الأول ونقطة فشل واحدة حاسمة. توضح حالة Fortinet بشكل مؤلم كيف يمكن لخطأ أساسي في تنفيذ التشفير أن يجعل جدران حماية الأجهزة باهظة الثمن غير فعالة ضد مهاجم مصمم.

بالنسبة لمهندسي الأمن، يجب اتخاذ إجراء فوري:

- التدقيق فوراً: جرد جميع أصول Fortinet وIvanti وSAP.

- التصحيح أو التخفيف على وجه السرعة: إذا كان الترقيع الفوري مستحيلاً، فقم بتطبيق إجراءات التخفيف المؤقتة الرسمية (مثل تعطيل Fortinet SSO).

- التحقق بنشاط: لا تثق بشكل أعمى في رسائل "التصحيح الناجح". استخدم أدوات متقدمة مثل بنليجنت لاستكشاف الدفاعات بفعالية والتأكد من إغلاق نواقل الهجوم بالفعل.

- التدقيق الجنائي العميق: مراجعة السجلات من الثلاثين يومًا الماضية بحثًا عن أي أحداث شاذة لتسجيل الدخول إلى SAML أو مكالمات واجهة برمجة التطبيقات المشبوهة إلى واجهات الإدارة.

في عصر الهجوم والدفاع المدعوم بالذكاء الاصطناعي، فإن الحفاظ على موقف الارتياب والتحقق من صحة كل افتراض هو استراتيجية البقاء الوحيدة القابلة للتطبيق.

المراجع والروابط المرجعية: