لماذا لا يزال "تجاوز WAFs" مهمًا اليوم

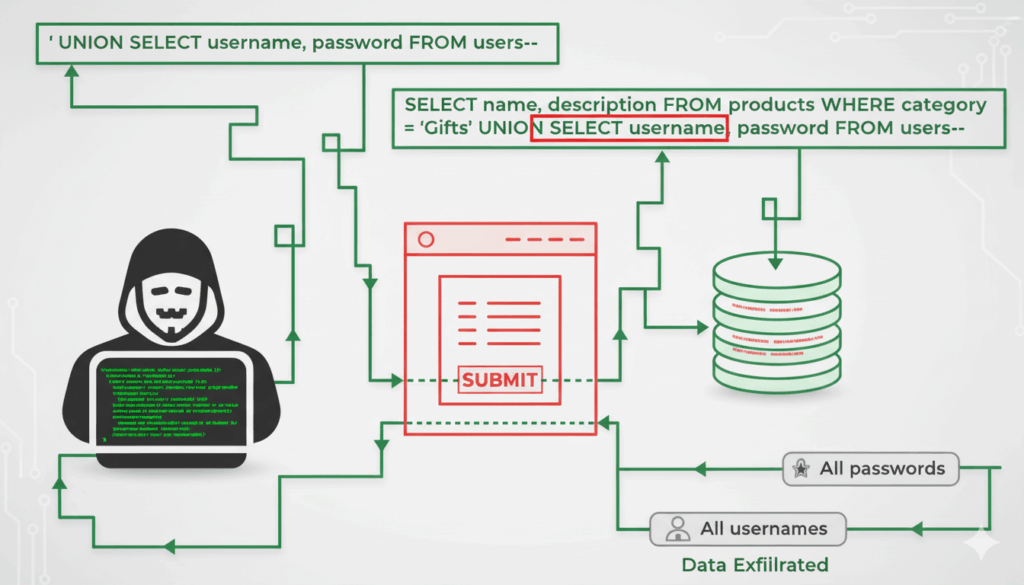

في أمن الويب، هناك القليل من العبارات المثيرة للذكريات مثل "فن تجاوز WAFs." صُمم جدار حماية تطبيقات الويب (WAF) لالتقاط هجمات مثل حقن SQL أو XSS أو حقن الأوامر قبل أن تصل إلى التطبيق. لكن المهاجمين مبدعون، وعلى مر السنين، تم توثيق عدد لا يحصى من التقنيات التي لا حصر لها للتسلل عبر WAFs: تشويش الحمولة، حيل الترميز، تقسيم HTTP، وحتى المراوغات في كيفية تحليل الأنظمة المختلفة لحركة المرور.

بالنسبة للمدافعين، الدرس واضح: إن WAF ليس درعًا منيعًا. إنها طبقة - ذات قيمة، ولكنها غير قابلة للاختراق. إن فهم كيفية عمل التجاوزات أمر ضروري ليس لأنك تريد شن الهجمات، ولكن لأنك تحتاج إلى توقع الثغرات واكتشافها وسدها. هذا هو السبب في أن الباحثين والفريق الأحمر ومهندسي الأمن لا يزالون يدرسون هذا الموضوع.

"الفن" في الممارسة العملية

ما يجعل تجاوز WAF "فنًا" هو أن الأمر نادرًا ما يتعلق بثغرة واحدة ثابتة. بدلاً من ذلك، إنها عقلية:

- النظر في كيفية كتابة القواعد، وكيف يمكن أن تغيب عنها حالات الحافة.

- العثور على الاختلافات في كيفية فحص WAF لحركة المرور مقابل كيفية تحليل التطبيق الخلفي لها.

- فهم طبقات التشفير - URL، و Base64، و Unicode - وكيف يمكن لتحريف بسيط أن يتهرب من الفلتر.

هذا ليس مجرد فولكلور للقراصنة. فالمحادثات في مؤتمرات Black Hat و DefCon و OWASP AppSec تعرض بشكل روتيني عروضًا توضيحية لتجاوزات WAF. يؤكد كل مثال على نفس الحقيقة: يقوم المهاجمون بالتجربة بلا هوادة، لذا يجب على المدافعين الاختبار باستمرار.

التحدي الدفاعي

إذا كنت مسؤولاً عن الدفاع عن تطبيقات الويب، فأنت تواجه مفارقة. أنت بحاجة إلى اختبار WAF الخاص بك لمعرفة ما إذا كان صالحا، ولكن لا يمكنك تشغيل حمولات الاستغلال الحقيقية بأمان في الإنتاج. الاختبار اليدوي يستغرق وقتاً طويلاً وعرضة للأخطاء. والاعتماد فقط على تأكيدات البائع لا يكفي عندما يبتكر المهاجمون يومياً.

ولهذا السبب فإن عبارة "فن تجاوز WAFs" يظهر كثيرًا في عمليات بحث جوجل. ويرغب المهندسون وقادة الأمن في فهم هذا المفهوم، ليس لإساءة استخدامه، ولكن لتقوية دفاعاتهم.

ما الذي يناسب بنليجنت

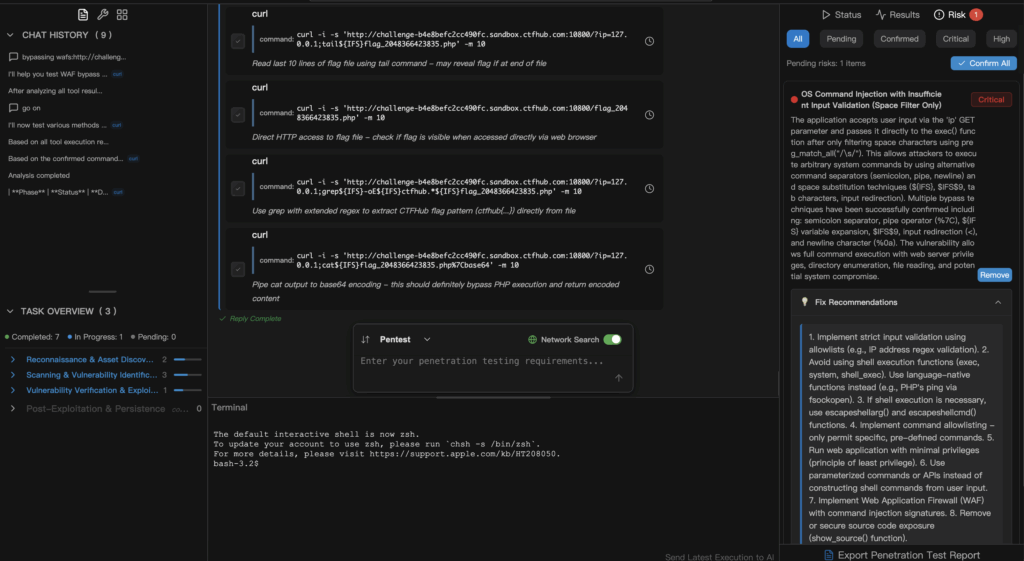

هذا هو المكان الذي تغير فيه أدوات الاختبار الخماسي الحديثة التي تعمل بالذكاء الاصطناعي الصورة. بنليجنت يتبنى روح GHunt OSINT على غرار GHunt والتحقق من صحة مكافحة التطرف العنيف، ويوسع نطاقه ليشمل اختبار أمان الويب - بما في ذلك تقييم WAF.

مع Penligent، لا تكتب نصوصاً برمجية أو تبحث في مستودعات الحمولة. أنت تكتب مطالبة بلغة طبيعية:

- "اختبر قواعد WAF الخاصة بي ضد تقنيات التجاوز الشائعة وأعطني تقرير تحقق آمن."

- "تحقق مما إذا كانت نقاط النهاية الخاصة بي معرضة للإصابة بفيروس CVE-2025-24085 وتأكد مما إذا كان واقي الشبكة العالمية يحظره."

يقوم Penligent بترجمة هذا الطلب إلى حركة مرور محكومة ومعقمة في اختبار الأداء. وهو يلتقط الإشارات المهمة - الطلبات المحظورة مقابل الطلبات التي تم تمريرها، وحالات HTTP الشاذة، وآثار الأعطال - ثم يربطها في حزمة الأدلة الجاهزة للتدقيق.

يتقدم النظام خطوة أخرى إلى الأمام من خلال إنشاء دليل العلاج:: ما هي قواعد WAF التي تحتاج إلى تحديث، وما هي التصحيحات التي يجب تطبيقها، والخطوات ذات الأولوية التي يمكن لمهندسيك تنفيذها على الفور.

من الفن إلى سير العمل

من خلال دراسة تقنيات التجاوز، ابتكر الباحثون "شكلاً من أشكال الفن". من خلال أتمتة التحقق من الصحة، يحول Penligent هذا الفن إلى سير العمل القابل للتكرار:

- موجه - مدخلات اللغة الطبيعية.

- التحقق من الصحة - مجسات آمنة ومضبوطة

- الارتباط - حزم الأدلة.

- المعالجة - إصلاحات ذات أولوية.

النتيجة: يحصل المدافعون على فائدة أبحاث تجاوز WAF دون المخاطرة التشغيلية لتشغيل عمليات الاستغلال المباشر.

الصورة الأكبر

لن تكون WAFs مثالية أبدًا. سيستمر المهاجمون في التجريب. لكن المدافعين الآن لديهم أدوات لمضاهاة هذا الإبداع مع الأتمتة والأمان والنطاق.

فن تجاوز WAFs لم يعد يتعلق فقط بالحمولات الذكية. فمع وجود منصات مثل Penligent، تصبح جزءاً من ممارسة دفاعية أوسع نطاقاً: فهم الفن، وأتمتة التحقق من الصحة، وإغلاق النافذة بين الاكتشاف والإصلاح.