في مشهد الهجوم والدفاع السيبراني الحديث، يعتبر تصعيد الامتيازات الرأسي مقابل الأفقي أكثر بكثير من مجرد تسمية تقنية في تقارير اختبارات الاختراق؛ فهو يمثل تحدياً أمنياً أعمق يمتد عبر بنية البرمجيات وإدارة الهوية والتحكم في الوصول. فبمجرد أن يخترق المهاجمون حدود الامتيازات - سواء عمودياً أو أفقياً - يمكنهم تجاوز آليات العزل، والوصول إلى المستودعات الأساسية للبيانات الحساسة، وحتى اكتساب القدرة على تغيير معلمات النظام الحساسة. بالنسبة للمهنيين العاملين في مجال اختبار الاختراق، واكتشاف الثغرات الأمنية المؤتمتة، والأدوات الأمنية الذكية، فإن فهم الاختلافات الجوهرية والتهديدات الواقعية لهذين النمطين من الهجمات أمر ضروري للحفاظ على دفاع فعال في بيئة التهديدات سريعة التطور.

ما هو تصعيد الامتيازات؟

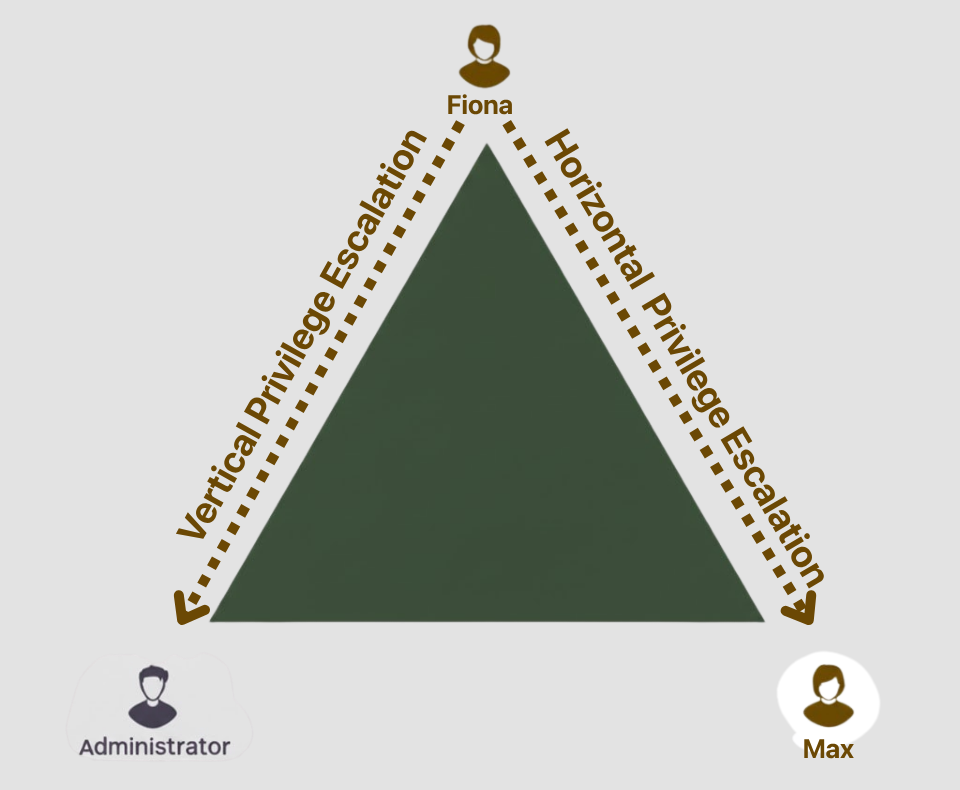

يشير تصعيد الامتيازات إلى حصول المهاجم على وصول أو قدرات تتجاوز نطاق أذوناته المشروعة. يمكن أن يكون هذا التصعيد عمودياً - أي الانتقال إلى مستوى امتيازات أعلى - أو أفقياً - أي التوسع أفقياً للوصول إلى الموارد والبيانات التي تملكها حسابات أخرى في نفس مستوى الامتياز.

الاختلافات الرئيسية بين تصعيد الامتيازات الرأسية والأفقية

التصعيد الرأسي للامتيازات

يحدث التصعيد العمودي للامتيازات عندما ينتقل المهاجم من حساب ذي امتيازات منخفضة - مثل حساب مستخدم عادي أو حساب ضيف أو حساب اختبار - إلى مستوى امتيازات أعلى مثل مسؤول النظام أو الجذر أو المستخدم الخارق. هذا الانتقال له عواقب وخيمة لأنه يمنح تحكماً مباشراً في الجوانب الأكثر أهمية في النظام: تعديل إعدادات الأمان، والوصول إلى قواعد البيانات الحساسة وتصديرها، وإدارة حسابات المستخدمين أو حذفها، وتنفيذ الأوامر التي عادةً ما تكون محجوزة للأدوار المميزة.

في العديد من الحالات، تكون نقطة الدخول هي نقطة نهاية ذات امتيازات عالية مهملة أو لوحة إدارة غير محمية بشكل كافٍ، مما يترك للمستخدمين ذوي الامتيازات المنخفضة مسارًا للتصعيد. كما يمكن أن تكون أيضاً نتيجة لعيوب على مستوى نظام التشغيل، مثل ثغرات تجاوز سعة المخزن المؤقت للنواة أو مشاكل تجاوز الامتيازات في الإصدارات القديمة. يسمح استغلال مثل هذه العيوب للمهاجمين بتجاوز حدود الأمان القياسية في خطوة واحدة.

# استغلال ثغرة أمنية محلية في تصعيد الامتيازات (مثال: لينكس الأنبوب القذر CVE)

البحث عن استغلال الأنبوب القذر

gcc exploit.c -o exploit

./ استغلال

# التحقق من الامتيازات المرتفعةwhoami

# الناتج المتوقع: جذر

هذا عرض مبسط لكيفية استغلال المهاجم، بدءًا من قذيفة ذات امتيازات منخفضة، لثغرة معروفة في تصعيد الامتيازات المحلية (مثل الأنابيب القذرة) للحصول على أذونات الجذر.

التصعيد الأفقي للامتيازات

يحدث التصعيد الأفقي للامتيازات بشكل كامل ضمن نفس مستوى الامتياز. لا يقوم المهاجم بتغيير دور حسابه ولكنه يحصل على حق الوصول إلى بيانات أو وظائف تخص مستخدمين آخرين لديهم امتيازات مكافئة. غالبًا ما يستغل هذا الأمر نقاط الضعف في منطق التفويض - مثل فشل واجهات برمجة التطبيقات الخلفية في التحقق في كل طلب ما إذا كان المستخدم مخولًا بالوصول إلى المورد أم لا - أو عيوب في إنشاء رمز الجلسة وإدارته التي تسمح بانتحال الشخصية من خلال تبديل الرمز أو تزويره.

في اختبار الاختراق، غالبًا ما تظهر هذه المشكلات في صورة معرّفات كائنات يمكن التنبؤ بها أو تعديلها. على سبيل المثال، على منصة التجارة الإلكترونية، إذا كان عنوان URL الخاص بتفاصيل الطلب هو https://shop.com/order?id=1001، ببساطة تعديل الهوية قد تكشف المعلمة معلومات الطلبات الخاصة بالمستخدمين الآخرين.

# الطلب الأصلي (المستخدم الحالي يعرض طلبه الخاص)

GET / Order?id=1001 HTTP/1.1

المضيف: shop.com

ملف تعريف الارتباط: الجلسة=abc123

# الطلب المعدل (محاولة الوصول إلى طلب مستخدم آخر)GET /order?id=1002 HTTP/1.1

المضيف: shop.com

ملف تعريف الارتباط: Session=abc123

# إذا قام الخادم بإرجاع تفاصيل طلب مستخدم آخر، توجد ثغرة أمنية في تصعيد الامتيازات أفقياً.

هذا يوضح وصول المهاجم إلى بيانات مستخدم آخر بمجرد تغيير معلمة في الطلب، دون أي تغيير في مستوى الامتيازات.

التصعيد الرأسي مقابل التصعيد الأفقي للامتيازات

| النوع | وصف اللغة الإنجليزية | مثال على السيناريو |

|---|---|---|

| عمودي | الترقية من مستوى امتيازات منخفض إلى مستوى امتيازات مرتفع للتحكم الأوسع نطاقاً | مستخدم عادي يستغل ثغرة ليصبح مسؤولاً عن النظام |

| أفقي | الوصول إلى بيانات/وظائف حساب النظير ضمن نفس مستوى الامتيازات | مستخدم يقوم بتعديل معرّف لعرض ملفات خاصة بمستخدم آخر |

التقنيات والسيناريوهات الشائعة لاكتشاف الثغرات الرأسية والأفقية

عند البحث عن تصعيد الامتيازات الرأسي، غالبًا ما يركز المختبرون على الكشف عن نقاط نهاية المسؤول المكشوفة، أو واجهات برمجة التطبيقات ذات الامتيازات العالية التي تمت تهيئتها بشكل خاطئ، أو عيوب التصعيد المحلي غير المصححة في نظام التشغيل. وعلى النقيض من ذلك، يركز اختبار تصعيد الامتيازات الأفقي على عيوب منطق التفويض، ومعرفات الكائنات المكشوفة التي يمكن التنبؤ بها، والإدارة غير السليمة لجلسات العمل.

في أحد اختبارات الاختراق التي أُجريت على إحدى المنصات المالية، اكتشف الباحثون أن أصحاب الحسابات ذوي الامتيازات المنخفضة يمكنهم الاطلاع مباشرةً على بيانات معاملات العملاء الآخرين - وهي ثغرة أفقية تقليدية. وكشف المزيد من التحقيق أنه يمكن الوصول إلى لوحة إدارة المنصة دون مصادقة إضافية - وهي حالة تصعيد رأسي تقليدية. أدى الجمع بين كلا النوعين من تصعيد الامتيازات إلى تصعيد التأثير المحتمل بشكل كبير.

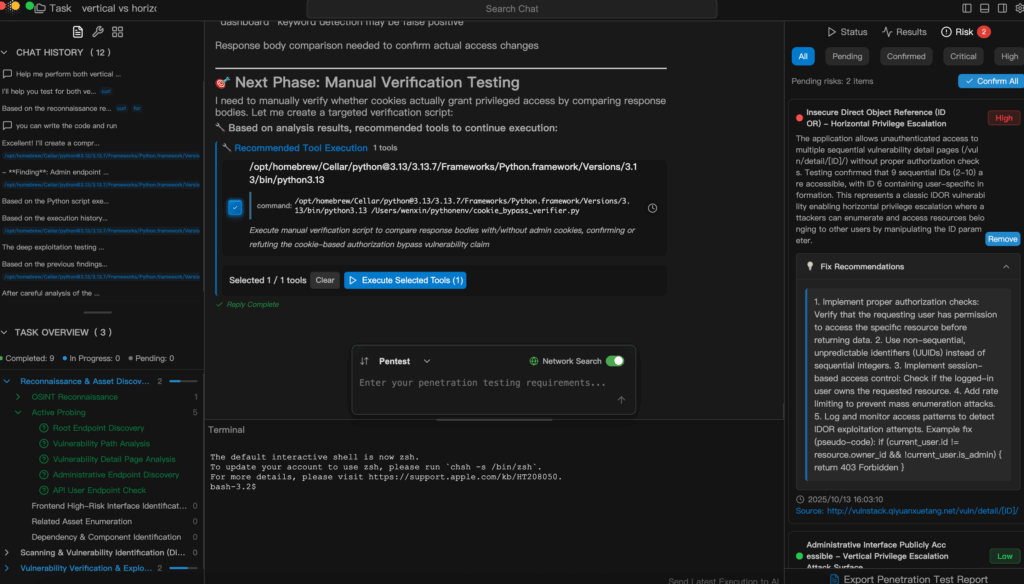

الاستفادة من الأدوات الذكية لاكتشاف نقاط الضعف الرأسية والأفقية

تقليدياً، كان الكشف عن هذه الثغرات الأمنية يتطلب التنقل بين أدوات متعددة يدوياً وربط النتائج بنفسك. أما منصات اختبار الاختراق الذكية مثل بنليجنت أحدثت ثورة في هذه العملية. من خلال إصدار أمر بلغة طبيعية، يقوم Penligent تلقائيًا بتحديد الأدوات المناسبة وتشغيلها - مثل خريطة SQLmap أو Nuclei-تقوم بالتحقق من الثغرات الأمنية وتصفية الإيجابيات الخاطئة وإنشاء خطة معالجة ذات أولوية. يتيح ذلك إمكانية الكشف عن التصعيد الرأسي والأفقي في الوقت الفعلي تقريباً، مما يغيّر طريقة تحديد فرق الأمن لمخاطر تصعيد الامتيازات الحرجة والتعامل معها.

التدابير الفعالة لمعالجة تصاعد الامتيازات الرأسية والأفقية

لا يزال الدفاع ضد هاتين الفئتين يعتمد على استراتيجيات أساسية: تطبيق مبدأ الامتيازات الأقل، وتنفيذ ضوابط وصول صارمة ومتسقة، والحفاظ على المراقبة والتدقيق المستمرين. ومع ذلك، مع تطور الأنظمة الحديثة بسرعة مع التحديثات المتكررة للميزات، يتغير سطح الهجوم أيضًا.

يجمع الدفاع الأكثر فاعلية بين الاكتشاف الاستباقي للثغرات الأمنية والمعالجة التي تم التحقق منها. لا تسمح المنصات مثل Penligent لفرق الأمن بالعثور على مسارات التصعيد الرأسي والأفقي والتحقق من صحتها في وقت مبكر فحسب، بل تتيح أيضاً تحديد أولويات الإصلاحات وتنسيق العلاج بشكل تعاوني. من خلال فهم أن مسارات الهجوم لها كل من الارتفاع و الاتساع، يمكن للمدافعين اعتماد بنية دفاعية متعددة الطبقات ومتعددة الاتجاهات.