أصبحت هجمات الدليل تهديدًا مستمرًا ومتطورًا في المشهد الرقمي المترابط اليوم. من خلال استغلال نقاط الضعف في كيفية تعامل تطبيقات الويب مع مسارات الملفات والوصول إلى الدليل، يمكن للجهات الخبيثة تجاوز الدفاعات التقليدية وكشف البيانات الحساسة. إن فهم ماهية هجوم الدليل، وكيف يعمل، وكيف يمكن إيقافه أمر ضروري لكل من المتخصصين في مجال الأمن والمؤسسات العازمة على حماية بنيتها التحتية. تقوم الأقسام أدناه بتفصيل هذا التهديد من آلياته الأساسية إلى استراتيجيات الوقاية العملية، مما يوفر رؤية شاملة للمخاطر والتدابير المضادة المتاحة.

ما هو هجوم الدليل؟

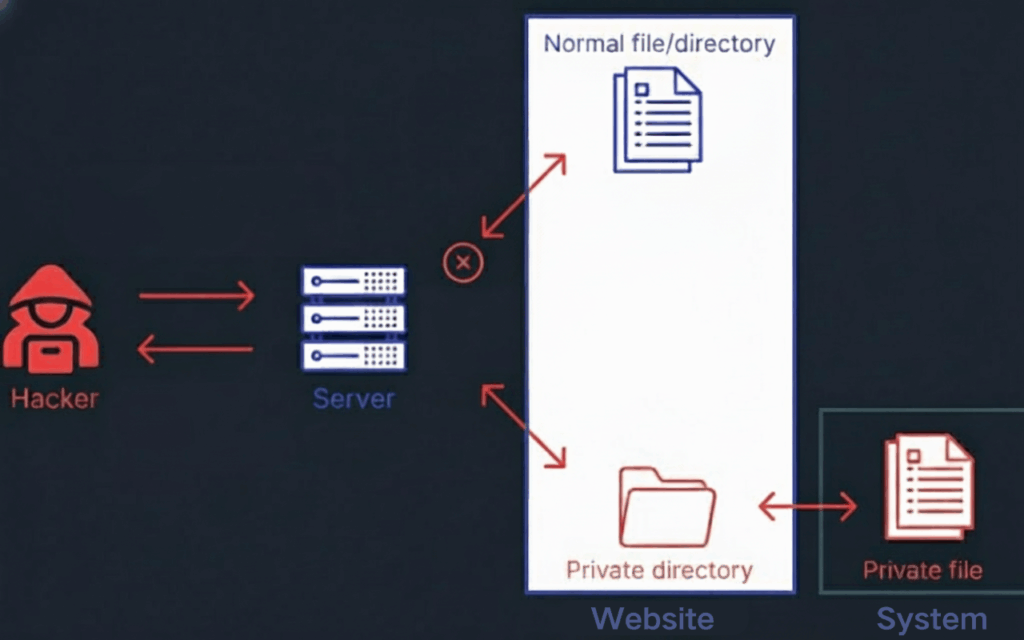

في مجال الأمن السيبراني، فإن هجوم الدليل يصف فئة من التقنيات التي يتلاعب فيها المهاجم عمدًا بمسار طلب ملف أو ينخرط في سبر منهجي للمجلدات المخفية، كل ذلك في محاولة للوصول غير المصرح به إلى الموارد الحيوية الموجودة على الخادم. وغالبًا ما تأخذ هذه الهجمات شكل اجتياز الدليلحيث المدخلات الخبيثة مثل ../ يُستخدم للارتقاء إلى أعلى عبر بنية الملف خارج النطاق المقصود لتطبيق الويب، أو تعداد الدليل، حيث يتم تخمين أسماء الأدلة المختلفة واختبارها بشكل منهجي للكشف عن اللوحات الإدارية المخفية أو أرشيفات النسخ الاحتياطي أو ملفات التكوين. في بعض السيناريوهات، قد يستغل المهاجمون نقاط نهاية الدليل غير المؤمنة بشكل مباشر، متجاوزين أي تدابير مصادقة ومستخرجين بيانات حساسة دون مقاومة تذكر.

مثال على هجوم الدليل

ضع في اعتبارك تطبيق ويب يقدم صور الملف الشخصي للمستخدم من خلال تنسيق طلب قياسي مثل:

<https://example.com/profile.php?img=avatar.png>

إذا فشل التطبيق في تطهير معلمة الطلب الوارد بشكل صحيح، فقد يرسل ممثل خبيث عنوان URL مُعدَّلًا يبدو مثل

<https://example.com/profile.php?img=../../../../etc/passwd>

في بيئة ضعيفة، يمكن للخادم أن يفسر هذا المسار المعدل ليس كملف صورة ولكن بدلاً من ذلك على أنه استدعاء إلى /etc/passwd ملف. هذا المثال الكلاسيكي لـ اجتياز المسار لا يكشف عن أسماء المستخدمين فحسب، بل يوفر أيضًا معلومات قيّمة حول تكوين النظام، والتي بدورها يمكن الاستفادة منها في استغلال أعمق وأكثر ضررًا.

مخاطر هجمات الدليل وتأثيرها على الأنظمة

لا تكمن خطورة هجمات الدليل في مجرد القدرة على قراءة ملف غير مقصود؛ بل تكمن في سلسلة العواقب التي يمكن أن تتبع مثل هذا الوصول غير المصرح به. إذا تمكن المهاجم من الحصول على بيانات الاعتماد أو الرموز المميزة لواجهة برمجة التطبيقات أو سلاسل اتصال قاعدة البيانات من الملفات المكشوفة، يمكن أن تصبح هذه الأصول بسرعة نقطة انطلاق نحو اختراق النظام بأكمله. وبمجرد استرجاع شفرة المصدر المملوكة، قد تنكشف الميزة التنافسية للمؤسسة وملكيتها الفكرية، مما يجعلها عرضة للتكرار أو الاستغلال. وبعيداً عن الأضرار التقنية، فإن الوصول إلى أنواع معينة من الملفات قد يؤدي إلى انتهاك لوائح حماية البيانات مثل اللائحة العامة لحماية البيانات أو قانون حماية خصوصية التأمين الصحي والمسؤولية القانونية للملكية الفكرية أو قانون حماية خصوصية البيانات (HIPAA)، مما يؤدي إلى عواقب قانونية محتملة وضرر على السمعة. علاوةً على ذلك، في عدد كبير من عمليات الفريق الأحمر، تكون هجمات الدليل بمثابة خطوة استطلاع أولية تمهد الطريق لتصعيد الامتيازات أو الحركة الجانبية عبر الشبكة أو التسلسل إلى هجمات أكثر تعقيدًا ومتعددة المراحل.

ما هي الأدوات التي يستخدمها مختبرو الأمن لهجمات الدليل؟

| الأداة | الاستخدام الأساسي | الميزات الرئيسية |

|---|---|---|

| بنليجنت | الاختبار الخماسي المدعوم بالذكاء الاصطناعي والدفاع ضد هجمات الدليل | محطة تكامل تدعم أكثر من 200 أداة أمنية، وتتميز بتشغيل اللغة الطبيعية والتحقق التلقائي من الثغرات الأمنية وإنشاء التقارير بنقرة واحدة. |

| جوبستر | فرض ملف ولفائف دير والملفات الغاشمة | أداة CLI سريعة؛ قوائم كلمات مخصصة؛ فحص النطاقات الفرعية لنظام أسماء النطاقات DNS. |

| ديربوستر | تعداد دير HTTP | واجهة المستخدم الرسومية، والمسح التكراري، وتعدد مؤشرات الترابط. |

| FFUF | تشويش عالي السرعة | تصفية Regex؛ التكرار؛ مطابقة المحتوى. |

| جناح التجشؤ | اختبار يدوي + آلي | الزحف؛ تشويش المعلمات؛ إعداد التقارير. |

| فوز | تشويش HTTP | حقن الحمولة عبر المعلمات. |

يدمج Penligent الأدوات المذكورة أعلاه، مما يتيح الاستخدام السلس لأدوات Gobuster وDirBuster وFFUF وFFUF وBurp Suite وWFuzz ضمن إطار العمل الأمني المدعوم بالذكاء الاصطناعي.

كيف تمنع هجوم الدليل؟

يتطلب منع الهجمات على الدليل أكثر من مجرد سد الثغرات؛ فهو ينطوي على تصميم أنظمة تقاوم بطبيعتها مثل هذا الاستغلال. يجب أن تعالج تطبيقات الويب مدخلات المستخدم من خلال إجراءات تحقق صارمة ترفض أي مقاطع مسار أو أحرف مشفرة توحي بمحاولات اجتياز. يجب أن يعمل الوصول إلى الملفات على مبدأ القائمة البيضاء، مما يعني أنه لا يمكن الوصول إلى الدلائل المحددة مسبقاً والتي تم التحقق منها إلا من خلال الطلبات العامة. يجب أن تقوم الخوادم بتطبيع كل مسار طلب إلى صيغة مطلقة والتأكد من أنه يبقى محصورًا في المناطق الآمنة، مع العمل بمبدأ الامتيازات الأقل بحيث أنه حتى لو تم استغلال ثغرة ما، فإن وصول المهاجم محدود للغاية. أخيرًا، يجب صياغة رسائل الخطأ ومعلومات التصحيح بعناية لتجنب الكشف غير المقصود عن هياكل الدليل، و اختبار الاختراق المنتظم يجب تحديد موعد للكشف عن نقاط الضعف الجديدة قبل أن يكتشفها الخصوم.