معنى OAST يُشار إليها بشكل متزايد في محادثات الأمن السيبراني الحديثة، حيث تتكيف المؤسسات مع الثغرات التي تتفادى الاكتشاف التقليدي. نركز في هذه المقالة على معنى OAST كمفهوم أساسي في أمن التطبيقات الحديثة-اختبار أمان التطبيقات خارج النطاق-وشرح أهميتها، وكيفية عملها، والأدوات الشائعة، وحالات استخدام التهديدات، والممارسات الدفاعية، وأمثلة على الهجوم والتخفيف من حدة التهديدات التي يمكنك تشغيلها مباشرةً أو تكييفها. تم تصميم هذا المستوى من التفاصيل من أجل مهندسو الذكاء الاصطناعي والأمان المتشددون بناء الأنظمة المعقدة أو الدفاع عن الأنظمة المعقدة.

ما معنى OAST في الأمن؟

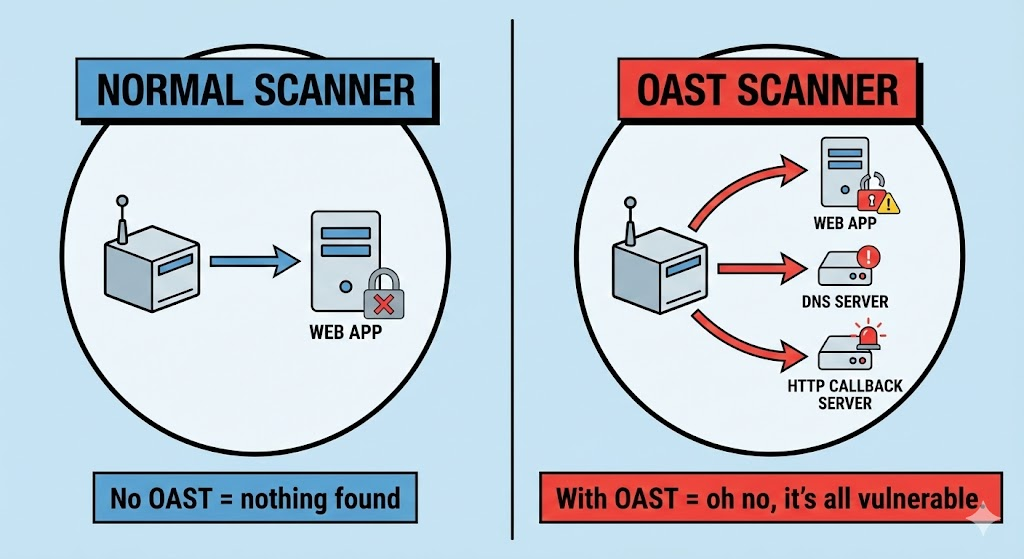

OAST (اختبار أمان التطبيقات خارج النطاق) هو منهجية اختبار تحدد نقاط الضعف من خلال مراقبة التفاعلات التي تحدث خارج دورة الطلب/الاستجابة العادية للتطبيق. يعتمد الاختبار الديناميكي التقليدي لأمن التطبيقات الديناميكي (DAST) على الاستجابات التي يتم إرجاعها مباشرة إلى المختبر، ولكن العديد من الثغرات - مثل حقن SQL العمياء، أو SSRF العمياء، أو XSS العمياء-لا تظهر في الاستجابات العادية. يعمل OAST عن طريق حقن حمولة تقوم بتشغيل إعادة الاتصال بخادم خارجي يتحكم فيه المختبِرمما يؤكد وجود الضعف عند ظهور هذا التفاعل خارج النطاق. أوست+1

في أدوات الفحص الأمني مثل حزمة ZAP وجناح التجشؤ ZAP، أصبحت OAST ميزة أساسية تعزز بشكل كبير الكشف عن الثغرات الأمنية العمياء. إدجيسكان+1

كيف يعمل OAST: الآليات والبروتوكولات

يتضمن اختبار OAST عادةً هذه المكونات:

- مجال التفاعل الفريد/المجال الفرعي الفريد - مجال محلل مرتبط بشكل فريد بدورة الاختبار هذه، وغالبًا ما يكون من خدمة OAST مثل Interactsh.

- حقن الحمولة - حمولة خبيثة أو اختبارية تحتوي على ذلك النطاق الفريد.

- خادم المراقبة - يقوم النظام الخارجي بتسجيل أي تفاعل وارد (استعلام DNS، طلب HTTP، حدث SMTP، إلخ).

- منطق التأكيد - يثبت رد الاتصال أو الإرشاد أن التطبيق قام بمعالجة الحمولة. HAHWUL

قنوات التفاعل الشائعة في اختبار OAST

| القناة | كيف تعمل | ما أهمية ذلك |

|---|---|---|

| نظام أسماء النطاقات | يقوم التطبيق الهدف بإجراء استعلام DNS إلى خادم OAST | يعمل حتى في البيئات الصادرة المقيدة |

| HTTP(S) | يقوم الهدف بإجراء طلب ويب إلى مجال OAST | يؤكد التفاعل الأعمق |

| SMTP / LDAP / SMB / أخرى | بروتوكولات مختلفة لبيانات تفاعل أكثر ثراءً | يكتشف فئات متنوعة من الثغرات الأمنية |

وهذا يمكّن OAST من الكشف عن العيوب الخفية التي لا تستطيع الماسحات الضوئية التقليدية ملاحظتها لأنها تفحص مسار البروتوكول العادي فقط. إدجيسكان

لماذا يعتبر OAST أمرًا بالغ الأهمية في الأمن الحديث

من خلال الجمع بين OAST و DAST، يمكن للمختبرين التأكد من الثغرات الأمنية التي لا تنتج استجابات مرئية للتطبيق ولكن تنتج آثارًا جانبية يمكن ملاحظتها في قنوات التفاعل الخارجية.

يسلط PortSwigger الضوء على أن OAST كان ثوريًا عندما تم تقديمه من خلال متعاون التجشؤمما يمكّن Burp من اكتشاف فئات الثغرات العمياء الجديدة مثل SQLi العمياء أو حقن أوامر نظام التشغيل العمياء. بورت سويجر

في عام 2025، حدد الباحثون الأمنيون أيضًا جهة تهديد متطورة تدير بنية تحتية مخصصة لـ OAST على سحابة جوجل السحابية للبحث عن أكثر من 200 من أنواع مكافحة التطرف العنيف المختلفة في حملات واسعة النطاق، مما يوضح كيف يمكن إساءة استخدام تقنيات OAST عندما تلتقي الأتمتة الجماعية مع استغلال الثغرات الأمنية. أخبار أمن إنترنت الأشياء وإنترنت الأشياء

الأدوات والمنصات التي تدعم OAST

تحتوي العديد من أدوات الأمان الحديثة على دعم OAST متكامل:

- دعم ZAP OAST: مستمعون مدمجون لتفاعلات DNS/HTTP(S) والتكامل مع BOAST و Interactsh وغيرها. ZAP+1

- متعاون جناح التجشؤ: يوفر عمليات استدعاء OAST للكشف عن الحالات العمياء. بورت سويجر

- تفاعلي: منصة مفتوحة قوية لتفاعلات OAST تدعم العديد من البروتوكولات (DNS و HTTP و SMTP و LDAP و SMB و FTP). HAHWUL

- BOAST: خادم مصمم لجمع أحداث تفاعل OAST والإبلاغ عنها. زاب

تساعد هذه المنصات مهندسي الأمن على التقاط عمليات الاستدعاء وتأكيد الثغرات الأمنية دون الاعتماد فقط على الأدلة داخل النطاق.

سيناريوهات عملية لسيناريوهات ونماذج التهديدات التي تواجهها OAST

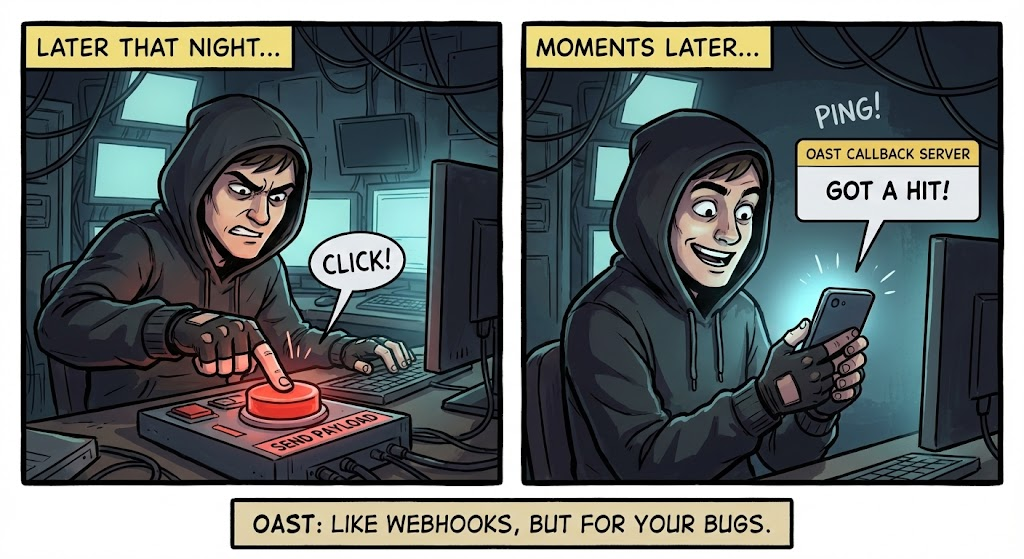

يُفيد OAST بشكل خاص في تحديد نقاط الضعف العمياءحيث يمكن للمهاجم تشغيل إجراء ما على الخادم - والدليل الوحيد على ذلك هو أن الخادم تواصل مع خدمة خارجية.

وتشمل الأمثلة على ذلك:

- أعمى SSRF - لا يقوم الخادم بإرجاع البيانات إلى المهاجم ولكنه يقوم بطلبات HTTP/DNS الصادرة.

- حقن أمر أعمى للأوامر - يقوم الخادم بتشغيل التعليمات البرمجية التي تقوم بتشغيل حركة المرور الصادرة بدلاً من عرض الإخراج.

- XSS أعمى - يقوم النص البرمجي الدائم بتشغيل سلوك رد الاتصال عند تنفيذه في سياقات الضحية. إدجيسكان

قد يرى المدافع عن المؤسسة تنبيهًا من AlphaSOC يُظهر حركة المرور الصادرة إلى نطاق OAST معروف، مما يشير إلى احتمال استغلال غير مصرح به أو سوء تهيئة غير مصرح به. ألفا سوك

مثال على الرمز: محاكاة واكتشاف OAST

فيما يلي 5 أمثلة لرموز الهجوم/الدفاع المباشر التي يمكن للمهندسين الرجوع إليها.

مثال 1: إنشاء مشغل نظام أسماء النطاقات OAST (هجوم)

باش

#Tستؤدي هذه الحمولة إلى تشغيل استعلام DNS إلى خادم OASTcurl <http://example.com?callback=uniqueid.oast.pro>

إذا قام الهدف بمعالجة عنوان URL هذا وأجرى بحثًا عن DNS عن uniqueid.oast.proسيقوم خادم OAST بتسجيل الاستعلام.

مثال 2: مراقبة رد نداء OAST باستخدام Python

بايثون

من قارورة استيراد القارورة، الطلب

التطبيق = قارورة(**الاسم**)

@app.route("/callback", methods=["GET"])

تعريف رد الاتصال():

طباعة ("تفاعل OAST:", request.remote_addr, request.args)

الإرجاع ""، 200

app.run(host="0.0.0.0", port=8080)

انشر هذا الخادم البسيط وقم بتسجيل مجاله بإدخال DNS ليعمل كمستمع خارجي لـ OAST.

مثال 3: تسجيل حركة مرور OAST وتنبيهها

بايثون

تسجيل الواردات

تعريف log_oast_event(الحدث):

logging.basicConfig(level=logging.INFO)

logging.info(f"رد نداء OAST من {event['ip']} مع بيانات {event['data']}")

استخدم هذا النمط لدمج تنبيهات رد الاتصال في خطوط أنابيب SIEM.

مثال 4: تصفية حركة المرور الصادرة (الدفاع)

باش

#Block نطاقات OAST الشائعة على مستوى جدار الحماية iptables -A OUTPUT -A OUTPUT -d oast.fun -j DROP iptables -A OUTPUT -d oast.pro -j DROP iptables -A OUTPUT -d oast.site -j DROP

يساعد هذا في تقليل عمليات الاستدعاء غير المصرح بها من خوادم OAST من الخوادم الداخلية.

مثال 5: رفض أنماط التفاعل غير الموثوق بها

بايثون

# مفتش الطلبات المبسطة

تعريف is_غير_موثوق_بالتفاعل(طلب):

إذا كان "oast" في request.host.request.host:

إرجاع صحيح

إرجاع خطأ

ادمج هذه الوظيفة في منطق WAF للإبلاغ عن نقاط نهاية رد الاتصال المشبوهة وحظرها.

الاستراتيجية الدفاعية ما وراء الكود

في حين أن الضوابط على مستوى التعليمات البرمجية ضرورية، يجب على مهندسي الأمن اعتماد دفاعات شاملة:

- مراقبة حركة المرور الصادرة - تطبيق نُهج الرفض الافتراضية للاتصالات الصادرة باستخدام قواعد قائمة السماح.

- حظر نطاقات OAST المعروفة في جدران الحماية المحيطية.

- مراقبة حركة مرور DNS و HTTP لنطاقات رد الاتصال غير المعتادة التي تشبه حمولات OAST.

- دمج OAST في مهام سير عمل الاختبار (فحص DAST + OAST) للعثور على الثغرات الأمنية العمياء بشكل استباقي.

يقلل الحجب الواسع للخارج من تأثير أساليب الاستغلال الأعمى عندما تعالج التطبيقات المدخلات غير الآمنة عن غير قصد. HAHWUL

فريق الدعم اللوجستي المفتوح مقابل فريق الدعم اللوجستي التقليدي

| طريقة الاختبار | يكتشف العيوب العمياء | يتطلب خادم خارجي | حالة الاستخدام النموذجي |

|---|---|---|---|

| SAST | لا يوجد | لا يوجد | تحليل نمط الكود |

| داست | محدودة | لا يوجد | المسح القائم على الاستجابة |

| OAST | نعم | نعم | الاختبار القائم على الاستدعاء/التأثير الجانبي |

يعزز OAST الاختبار الديناميكي من خلال الكشف عن المشكلات التي لا تظهر إلا من خلال الآثار الجانبية خارج دورة استجابة HTTP.

حملات العالم الواقعي باستخدام تقنيات أسلوب OAST

كشفت الأبحاث الحديثة عن بنية تحتية خاصة بتقنية OAST مستضافة على سحابة Google السحابية تستخدمها جهات التهديد لاستهداف أكثر من 200 مكافحة التطرف العنيف مع تعديل أدوات المسح واستدعاءات OAST. وهذا يوضح أن المهاجمين يستغلون بشكل متزايد الثغرات الأمنية العمياء على نطاق واسع، وحاجة المدافعين إلى اكتشاف مثل هذه الأنماط. أخبار أمن إنترنت الأشياء وإنترنت الأشياء

وهذا يعني أيضًا أن المدافعين قد يحتاجون إلى تمييز حركة مرور اختبارات الأمان المشروعة من أنماط رد الاتصال الخبيثة، خاصة عندما يقلد المهاجمون عناوين IP لمزودي الخدمات السحابية.

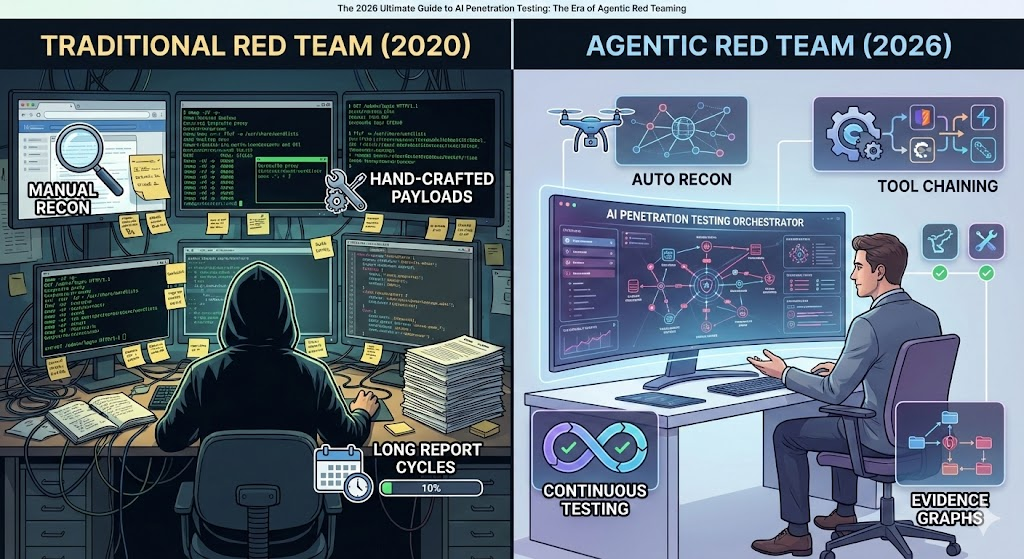

دمج اختبار الأمان القائم على الذكاء الاصطناعي - Penligent

بالنسبة للفرق الهندسية الحديثة، قد تغفل الماسحات الضوئية الآلية التقليدية عن الثغرات الأمنية العمياء الخفية. منصات مثل بنليجنت قيمة مضافة من خلال:

- توليد حمولات OAST المدعومة بالذكاء الاصطناعي مع الأنماط التكيفية

- تعيين أسطح التطبيقات التي قد تحدث فيها تفاعلات عمياء

- ربط أدلة الاستدعاء عبر البروتوكولات لتحديد أولويات المخاطر الحقيقية

- دمج اختبارات OAST في خطوط أنابيب CI/CD للكشف المبكر

تساعد إمكانات الذكاء الاصطناعي في Penligent في الكشف عن "الإشارات الضعيفة" للثغرات الأمنية العمياء التي لا يمكن للقواعد الثابتة التقاطها بسهولة، مما يحسن من أمان التطبيق بشكل عام.

الخاتمة

الفهم معنى OAST-يعد اختبار أمن التطبيقات خارج النطاق أمرًا بالغ الأهمية للمهندسين الذين يقومون ببناء تطبيقات آمنة. من خلال الاستفادة من أساليب OAST إلى جانب DAST وSAST، يمكن لفرق الأمن العثور على الثغرات الأمنية العمياء وغير المتزامنة غير المرئية للفحص التقليدي القائم على الاستجابة. من خلال الأدوات المناسبة وممارسات الترميز وضوابط الشبكة، يمكن للمهندسين اكتشاف تقنيات الاستغلال التي تعتمد على عمليات الاسترجاع التي تعتمد على عمليات الاسترجاع OAST والدفاع عنها مما يعزز مرونة التطبيقات في مواجهة التهديدات المتطورة.