في مشهد الأمن السيبراني الحديث، حيث تتطور التهديدات بسرعة غير مسبوقة، برز اختبار الاختراق الآلي كأحد أكثر الطرق فعالية لضمان تحديد الثغرات الأمنية ومعالجتها قبل أن يتم استغلالها. تتعرض المؤسسات لضغوط شديدة للحفاظ على وعي مستمر بوضعها الأمني، وغالباً ما يتطلب اختبار الاختراق التقليدي أياماً أو حتى أسابيع من الجهد اليدوي من قبل متخصصين على درجة عالية من التخصص. هذا الاعتماد على مهارات الخبراء، إلى جانب الحاجة إلى وقت وموارد كبيرة، يجعل من الصعب إجراء اختبارات متكررة وشاملة.

في المقابل، يوفر اختبار الاختراق الآلي مزيجًا من السرعة والتكرار وقابلية التوسع، مما يغير نموذج التقييم الأمني. حلول مثل بنليجنت ادفع هذا التحول إلى أبعد من ذلك من خلال تضمين الذكاء في كل مرحلة - بدءاً من فهم أوامر اللغة الطبيعية وتنسيق سلاسل الأدوات المعقدة، وصولاً إلى التحقق من صحة النتائج في الوقت الفعلي وإنتاج رؤى قابلة للتنفيذ.

ما هو اختبار الاختراق الآلي؟

يشير اختبار الاختراق الآلي إلى ممارسة استخدام أنظمة برمجيات متخصصة لمحاكاة أنشطة المتسلل الخبيث واستكشاف نقاط الضعف الأمنية عبر الشبكات والأنظمة وتطبيقات الويب. وعلى عكس الفحص التقليدي للثغرات الأمنية، الذي يحدد فقط المشاكل المحتملة دون تقييم تأثيرها الفعلي، فإن اختبار الاختراق الآلي يتخذ خطوة إضافية تتمثل في محاولة استغلال نقاط الضعف هذه في ظل ظروف خاضعة للرقابة.

لا يوفر ذلك لفرق الأمن صورة أوضح لمشهد التهديدات المحتملة فحسب، بل يوفر أيضاً دليلاً ملموساً على جدوى وخطورة كل ثغرة أمنية.

المزايا العملية لاختبار الاختراق الآلي

تكمن الميزة الأكثر إقناعًا لاختبار الاختراق الآلي في قدرته على ضغط الجدول الزمني للاختبار من عدة أيام إلى عدة ساعات دون التضحية بالدقة. من خلال الحفاظ على منهجية متسقة عبر عمليات التشغيل، فإنه يقضي على التباين الذي ينشأ غالبًا عندما يقوم مختبرون مختلفون بإجراء التقييمات يدويًا.

علاوةً على ذلك، تسمح قابليته للتوسع للمؤسسات بتوسيع نطاق التقييمات الأمنية عبر مئات أو حتى آلاف الأصول دون زيادة متناسبة في الجهد البشري. وعند تضمينها في خط أنابيب التكامل والنشر المستمر، فإنها تنشئ طبقة دفاعية حية تستجيب للتغييرات في التعليمات البرمجية وتحديثات البنية التحتية في الوقت الفعلي تقريباً.

مع Penligent، يتم تعزيز هذه المزايا بشكل أكبر، حيث تعمل واجهة اللغة الطبيعية الخاصة به كمركز قيادة لتنسيق أكثر من 200 أداة قياسية في هذا المجال، بينما يضمن ذكاءه المدمج عدم الاكتفاء بجمع النتائج، بل فهمها والتحقق من صحتها وتحديد أولوياتها بحيث يمكن تركيز الموارد على معالجة المخاطر الأكثر إلحاحًا.

سير عمل اختبار الاختراق الآلي

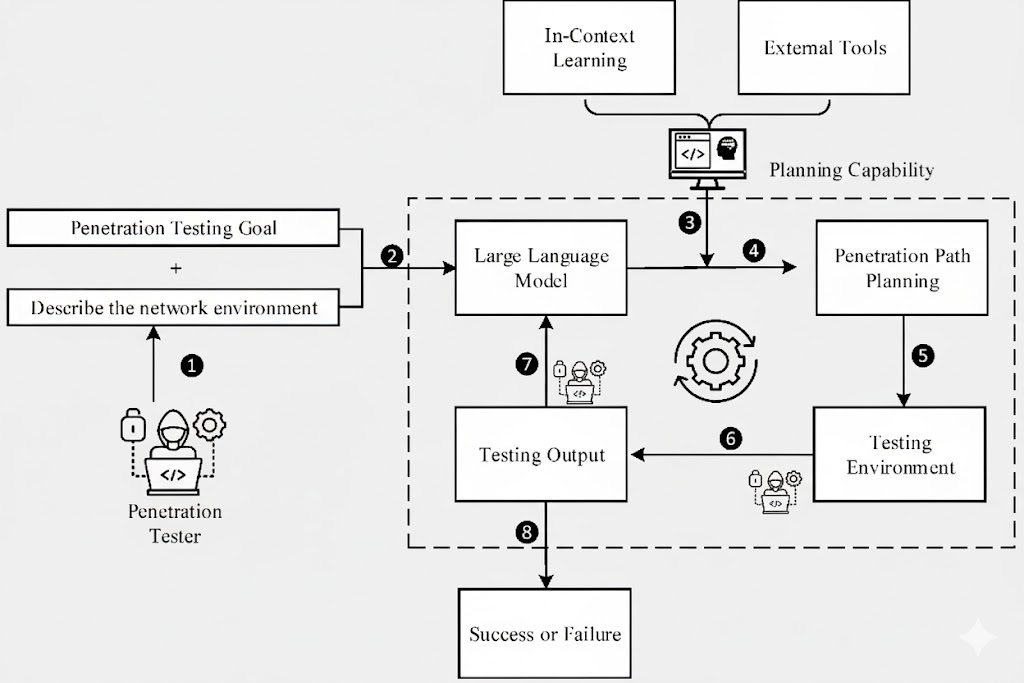

من الناحية العملية، يتبع اختبار الاختراق الآلي تسلسلًا منطقيًا مصممًا لمحاكاة المراحل التدريجية للهجوم في العالم الحقيقي مع البقاء ضمن إطار عمل أخلاقي محكوم. تبدأ العملية عادةً باكتشاف الأصول، حيث يقوم النظام بتحديد جميع نقاط النهاية والخدمات ومكونات الشبكة التي يمكن الوصول إليها والتي يمكن أن تشكل جزءاً من سطح الهجوم.

تتضمن الخطوة التالية إجراء فحص شامل للثغرات، والذي يستفيد من محركات فحص متعددة للكشف عن الثغرات المعروفة التي تتراوح بين التهيئة الخاطئة وإصدارات البرامج القديمة. بعد الاكتشاف، تنتقل منصة الاختبار إلى مرحلة الاستغلال والتحقق من الصحة، حيث تحاول تأكيد وجود الثغرات الأمنية من خلال محاكاة سيناريوهات الاستغلال. وهذا يضمن أن النتائج جديرة بالثقة وليست مجرد تخمينية.

وأخيرًا، تُتوج العملية بإعداد التقارير وإرشادات التصحيح، وإصدار وثيقة مفصلة تحدد المشكلات المؤكدة ومستويات مخاطرها والتوصيات الواضحة للإجراءات التصحيحية.

تعمل منصات مثل Penligent على تحسين سير العمل هذا من خلال إلغاء الحاجة إلى التنسيق اليدوي بين الخطوات. باستخدام Penligent، يمكن للمشغل ببساطة التعبير عن الهدف بلغة طبيعية - مثل "فحص هذا التطبيق بحثًا عن مخاطر حقن SQL"-ويقوم وكيل الذكاء الاصطناعي بتفسير الطلب، وتشغيل اكتشاف الأصول المستهدفة، واختيار الأدوات المناسبة (مثل SQLmap وNmap وNuclei)، والتحقق من صحة جميع النتائج في الوقت الفعلي، وتعيين تصنيفات الأولوية، وإصدار تقرير تعاوني يمكن لفريق الأمن التصرف بناءً عليه على الفور. لا يؤدي هذا النهج المتكامل إلى تسريع دورة العمل فحسب، بل يضمن أيضًا انتقال الثغرات الأمنية ذات الأولوية العالية إلى مقدمة قائمة انتظار المعالجة دون الحاجة إلى الفرز اليدوي.

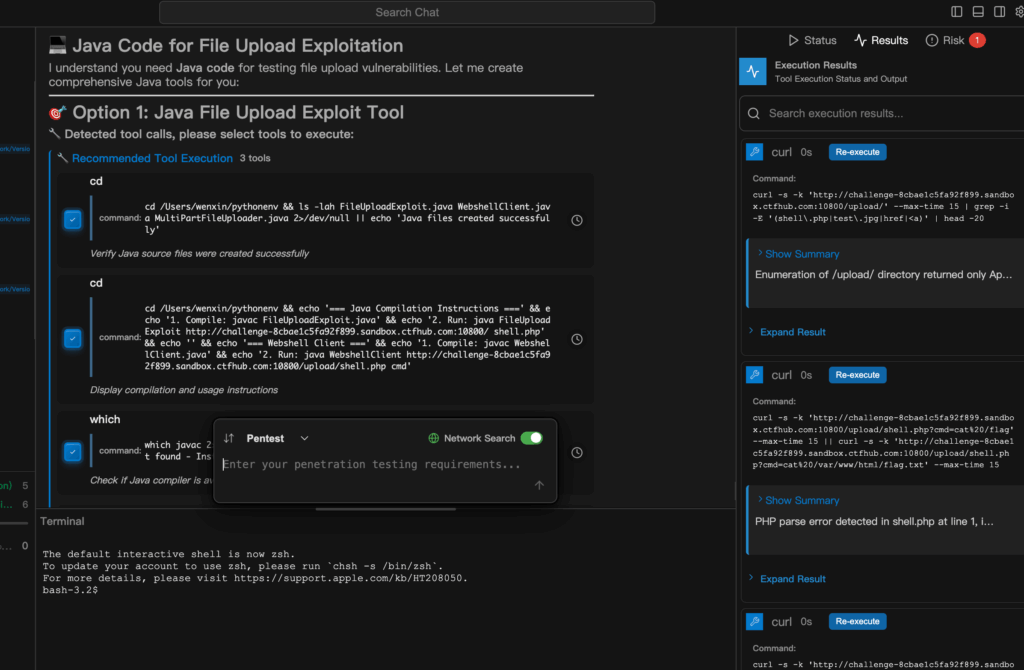

عرض سير عمل اختبار الاختراق الآلي لاختبار الاختراق الآلي في جافا

لتوضيح سير العمل، يوجد أدناه برنامج جافا مفاهيمي يمثل مراحل اختبار الاختراق الآلي. على الرغم من تبسيطه، إلا أنه يعكس الخطوات الرئيسية - اكتشاف الأصول، ومسح الثغرات، والتحقق من صحة المعلومات، وإعداد التقارير - ويمكن توسيعه لدمج أدوات الأمان الفعلية عبر سطر الأوامر أو استدعاءات واجهة برمجة التطبيقات.