لماذا تُعد تطبيقات المواعدة من المنصات عالية المخاطر؟

في السنوات الأخيرة، تطورت المواعدة عبر الإنترنت من نشاط متخصص إلى جزء يومي من الحياة الاجتماعية الحديثة، حيث أظهرت الأبحاث أن واحدًا من كل ثلاثة أشخاص يلجأ الآن إلى تطبيقات المواعدة لمقابلة شركاء محتملين. ومع ذلك، على الرغم من سهولة استخدام هذه المنصات وانتشارها في كل مكان، إلا أن وضع الأمن السيبراني لهذه المنصات لا يزال ضعيفاً بشكل مثير للقلق. فوفقاً لأحدث تقرير صادر عن مؤشر الأعمال الرقمي، لا تزال 75% من تطبيقات المواعدة الأكثر استخداماً على نطاق واسع تفشل في تلبية معايير الأمان الأساسية، مما يترك ملايين المعلومات الأكثر حميمية للمستخدمين - من الميول الجنسية والصور الشخصية إلى المواقع الدقيقة لنظام تحديد المواقع العالمي (GPS) وتاريخ الدردشة الخاصة وحتى بيانات بطاقات الدفع - في خطر كبير.

وهذا الأمر أبعد ما يكون عن كونه مصدر قلق نظري. فقد أثبت التاريخ مرارًا وتكرارًا مدى الضرر الذي يمكن أن تسببه الإخفاقات الأمنية في هذا القطاع. ففي عام 2015، كشف اختراق موقع آشلي ماديسون عن البيانات الشخصية لثلاثين مليون شخص، مما أدى إلى حدوث حالات طلاق ومحاولات ابتزاز وعدة حالات انتحار مؤكدة. وبعد ذلك بعام، عانى موقع AdultFriendFinder من أحد أكبر الاختراقات في التاريخ، حيث تم تسريب أربعمائة مليون سجل، بما في ذلك بيانات تفضيلات جنسية صريحة، على الإنترنت. وفي عام 2020، تعرضت Zoosk للاختراق من قِبل مجموعة ShinyHunters، مما أدى إلى سرقة أربعة وعشرين مليون سجل تضمنت تفاصيل شخصية للغاية مثل الدخل وتواريخ الميلاد والآراء السياسية.

ترسم هذه الحوادث مجتمعةً صورة واضحة ومقلقة: تظل تطبيقات المواعدة أهدافًا رئيسية لمجرمي الإنترنت، وعندما يفشل أمنها، يمكن أن تكون العواقب شخصية للغاية، وغالبًا ما تمتد إلى ما هو أبعد من المجال الرقمي إلى ضرر دائم في الحياة الحقيقية لمستخدميها.

تحليل نقاط ضعف تطبيقات المواعدة

| الفئة | نقاط ضعف محددة | مثال على التأثير |

|---|---|---|

| خارجي | مصادقة البريد الإلكتروني الضعيفة (عدم وجود SPF، DMARC، DKIM) | تمكين حملات التصيد الاحتيالي وانتحال العلامات التجارية |

| الثغرات البرمجية التي لم يتم إصلاحها | يسمح بتنفيذ التعليمات البرمجية عن بُعد، وسهولة الاستغلال | |

| إعدادات TLS/التشفير الضعيفة | يسهّل هجمات MITM واعتراض البيانات | |

| داخلي | تسريب البيانات المرتبطة بالهوية (مكان العمل، أسماء المدارس) | الهندسة الاجتماعية والمضايقات المستهدفة |

| عدم وجود SSL/TLS أثناء نقل البيانات | اعتراض البيانات والتلاعب بها | |

| فشل التحقق من صحة الشهادة | عرضة لهجمات MITM | |

| سوء إدارة الرمز المميز | الوصول غير المصرح به إلى الرسائل والصور |

اختبار الاختراق لتطبيقات المواعدة - استخدام Penligent لـ محاكاة التصيد الاحتيالي

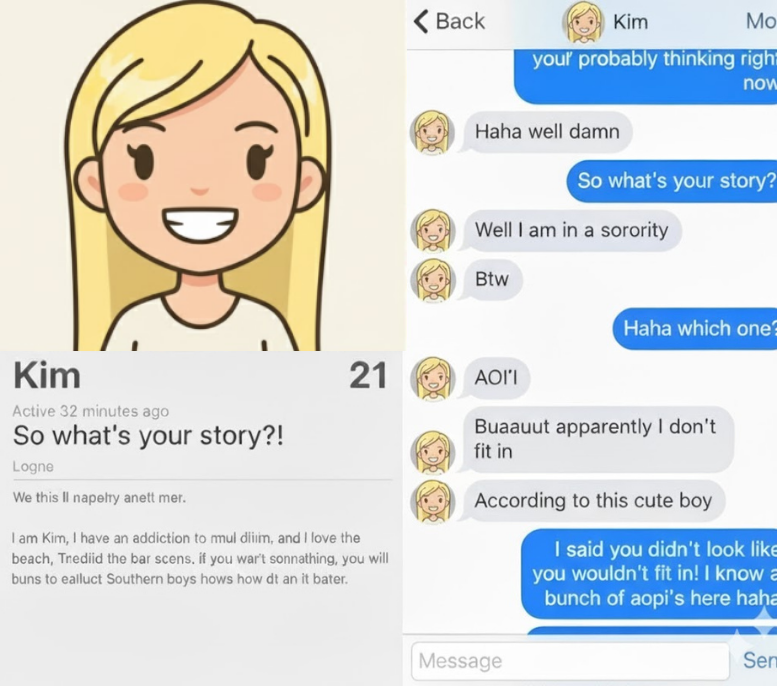

بالنسبة للباحثين في مجال الأمن ومختبري الاختراق، فإن تقييم مرونة تطبيقات المواعدة ينطوي على أكثر من مجرد فحص عام للثغرات الأمنية - فهو يتطلب نهجًا متعدد الطبقات يمزج بين السبر التقني المستهدف والفهم العميق لكيفية استغلال الهندسة الاجتماعية للثقة البشرية. غالبًا ما يستفيد المهاجمون من الميزات الفريدة لأنظمة المواعدة، مثل المطابقة القائمة على الموقع، والبيانات الوصفية للملف الشخصي، والرسائل داخل التطبيق، لتنفيذ حملات التصيد أو المراقبة أو تسريب البيانات.

تشويش واجهة برمجة التطبيقات لتسريب البيانات

قم بإجراء فحص منظم لنقاط نهاية واجهة برمجة التطبيقات على الأجهزة المحمولة والويب لتحديد نقاط نهاية واجهة برمجة التطبيقات على الأجهزة المحمولة والويب لتحديد ضعف التحقق من صحة المدخلات أو ضوابط الوصول غير المكتملة أو رؤوس الاستجابة التي تم تكوينها بشكل خاطئ والتي قد تسرب البيانات الشخصية أو بيانات الموقع.

نقاط النهاية المستهدفة المتعلقة بالملف الشخصي، والرسائل، وخدمات تحديد الموقع الجغرافي، حيث إنها غالباً ما تحتوي على بيانات خصوصية مهمة.

# مثال: استخدام OWASP ZAP للتشويش على واجهة برمجة التطبيقات

بدء تشغيل zap-cli

zap-cli open-url

zap-cli fuzz --السياق "DatingAppAPI" - الحمولات المدفوعة / بيانات الموقع-data.txt

zap-cli report --إخراج report_api_fuzz.html

إيقاف zap-cli

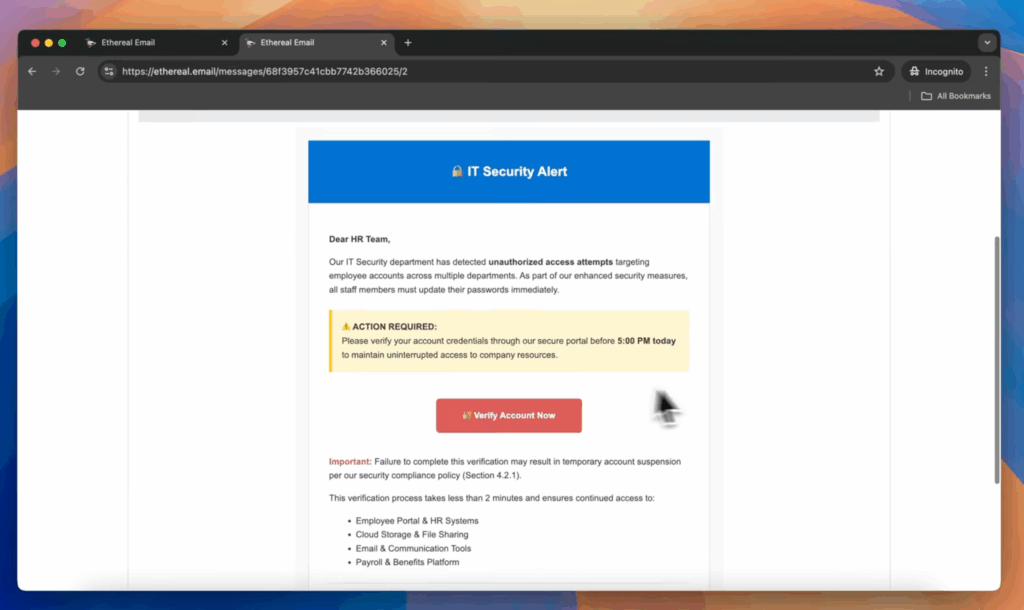

عمليات تدقيق مصادقة البريد الإلكتروني لمنع عمليات الاحتيال الرومانسية

افحص تكوينات SPF وDKIM وDMARC للنطاقات المستخدمة لإرسال إشعارات التحقق أو المطابقة.

تسمح السجلات الضعيفة أو الغائبة للمهاجمين بانتحال رسائل البريد الإلكتروني لتطبيقات المواعدة واستدراج المستخدمين إلى صفحات التصيّد الاحتيالي.

# تحقق من سجلات SPF و DKIM و DMARC

حفر datingapp.com TXT | grep spf

البحث في موقع datingapp.com TXT | grep dmarc

# تحقق من DKIM باستخدام

opendkim-testkey -d datingapp.com -s default -k /k /etc/opendkim/keys/default.txt

تكوين TLS والوقاية من هجمات الاختراق عبر الإنترنت

اختبر قوة تطبيقات TLS/SSL وتأكد من أن تطبيق الهاتف المحمول يفرض تثبيت الشهادة.

تتيح مجموعات التشفير القديمة أو التثبيت المفقود اعتراض المحادثات الخاصة أو تحديثات الموقع.

مثال #: استخدام SSLyze

sslyze --regular datingapp.com

#P5T التحقق من تثبيت TLS في تطبيق الهاتف المحمول

frida -U -U -f com.datingapp.mobile --no-pause -l check_tls_pinning.js

التدقيق في التخزين والتحكم في الوصول للرموز والوسائط

فحص كيفية تخزين رموز المصادقة والصور الخاصة وتاريخ الدردشة على الأجهزة وفي الأنظمة الخلفية.

تأكد من تشفير الرموز المميزة في حالة السكون، والتحكم في الوصول، وعدم تضمينها مباشرةً في استجابات أو سجلات واجهة برمجة التطبيقات.

ما الذي يمكن أن يفعله بنليجنت؟

- واجهة اللغة الطبيعية: فقط اكتب "محاكاة التصيّد الاحتيالي على نظام تسجيل الدخول إلى تطبيق المواعدة هذا" - ينفذ Penligent بالأدوات المناسبة.

- محاكاة واقعية للتصيد الاحتيالي: القدرة على إعادة إنشاء سلاسل التصيّد الاحتيالي التي تستهدف مستخدمي تطبيقات المواعدة، بدءًا من رسائل الطعم إلى التقاط بيانات الاعتماد.

- التحقق الآلي وتحديد الأولويات آلياً: يفصل بين المخاطر الحقيقية والإيجابيات الزائفة.

- إعداد التقارير الفورية وتعاون الفريق: إنشاء تقارير PDF/HTML مع تعاون المحللين في الوقت الفعلي.

نصائح للسلامة الشخصية لمستخدمي تطبيقات المواعدة

عندما يتعلق الأمر بحماية السلامة الشخصية على تطبيقات المواعدة، فإن التدابير الاستباقية تُحدث فرقاً كبيراً. يجب على المستخدمين التسجيل باستخدام عنوان بريد إلكتروني مخصص واستخدام كلمة مرور قوية وفريدة من نوعها لمنع إعادة استخدام بيانات الاعتماد. يمكن أن يؤدي تعطيل مشاركة الموقع الجغرافي الدقيق إلى تقليل خطر الملاحقة بشكل كبير، في حين أن تجنب استخدام عمليات تسجيل الدخول إلى الحسابات الاجتماعية يقلل من إمكانية التعرض عبر المنصات في حالة حدوث اختراق. أخيرًا، يمكن أن يساعد حذف تفاصيل مكان العمل أو المدرسة من الملفات الشخصية العامة في منع المضايقات المستهدفة أو تعقب الهوية.