ما هي البرمجة النصية ولماذا هي مهمة في الأمن السيبراني

في بيئة الأمن السيبراني اليوم، يعني التطور المستمر للتهديدات أنه يجب على المدافعين الاستجابة ضمن أطر زمنية ضيقة بشكل متزايد. يمكن أن تتراوح الهجمات من هجمات يوم الصفر التي تستهدف على وجه التحديد الأنظمة الحرجة إلى حملات التسلل متعددة المراحل المخطط لها بدقة والتي تمتد لأسابيع أو حتى أشهر، مما يترك لفرق الأمن دقائق أو ثوانٍ فقط للاستجابة بمجرد اكتشافها. ضمن هذا السياق الضاغط، لم تعد البرمجة النصية مهارة تقنية هامشية بل برزت كمهارة أساسية للمحترفين العاملين في مجال الأمن في جميع التخصصات.

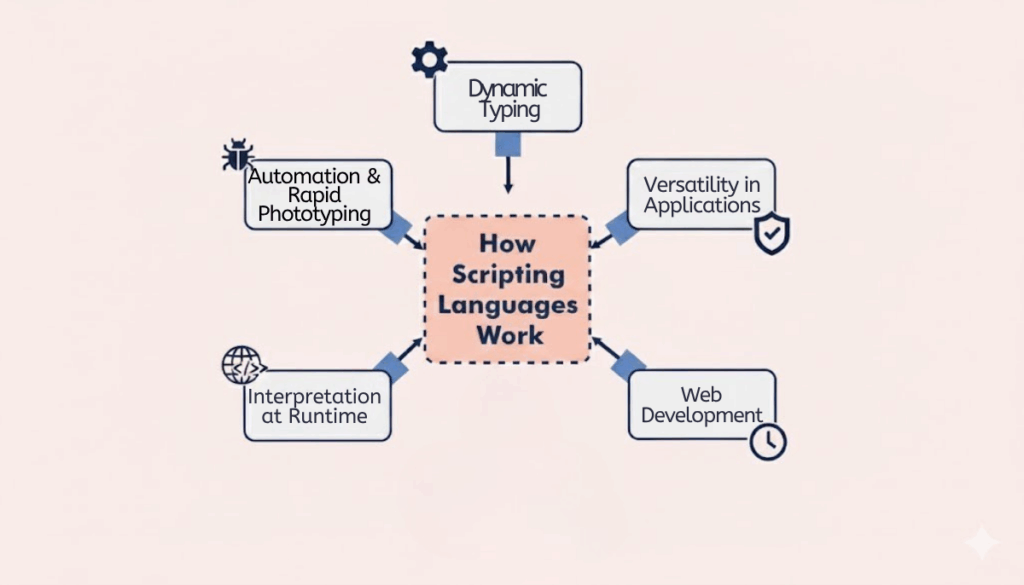

تشير البرمجة النصية إلى ممارسة استخدام لغات البرمجة النصية لكتابة مجموعات من التعليمات القابلة للتنفيذ التي تمكّن الحواسيب من إكمال المهام المحددة مسبقاً بشكل آلي، بدلاً من الاعتماد على التدخل البشري خطوة بخطوة. إن قيمة البرمجة النصية متعددة الأوجه: فهي تقلل بشكل كبير من الوقت اللازم لتنفيذ العمليات المتكررة، وتقلل من الأخطاء البشرية المكلفة المحتملة، وتحرر المحللين المهرة لتكريس وقتهم للأنشطة ذات القيمة الأعلى مثل تقييم المخاطر الاستراتيجية، والتحليل الجنائي المعقد، والجهود التعاونية للاستجابة للحوادث. في اختبارات الاختراق، واكتشاف الاختراق، ومطاردة التهديدات، والاستجابة السريعة للحوادث، أصبحت البرمجة النصية منسوجة في كل مرحلة من مراحل العمليات الدفاعية والهجومية تقريباً.

لغات البرمجة النصية الشائعة

تأتي لغات البرمجة النصية المختلفة بنقاط قوة متميزة، مما يجعلها مناسبة لأهداف أمنية مختلفة. فبعضها يتفوق في الاستطلاع السريع، والبعض الآخر لا مثيل له في التعامل مع مجموعات البيانات الكبيرة، في حين أن بعض اللغات مدمجة بعمق في أطر عمل أمنية محددة، مما يجعلها أساسية في هذا المجال. يسرد الجدول أدناه ستة من أكثر لغات البرمجة النصية استخدامًا في مجال الأمن السيبراني، مع تلخيص خصائصها الرئيسية، ونطاق تطبيقها، وأمثلة على التعليمات البرمجية القابلة للتنفيذ التي تُظهر أهميتها في العالم الحقيقي.

| اللغة | الميزات | مثال على الاستخدام في الأمن |

|---|---|---|

| بايثون | بنية بسيطة وسهلة القراءة مع قدرات قوية؛ نظام بيئي واسع من مكتبات وأدوات الأمان مثل Scapy و Requests و Volatility؛ مثالية لفحص الثغرات الأمنية وتحليل السجلات ومراقبة حركة مرور الشبكة | تحليل السجل الآلي والتنبيه "ʼpythonimport redef parse_logs(file_path): مع فتح (file_path, 'r') كملف: للسطر في الملف: إذا كان re.search(r)"(فشل تسجيل الدخول |

| باش | عالية الكفاءة لتسلسل الأوامر معًا بسرعة على أنظمة شبيهة بنظام Unix؛ مثالية للاستطلاع، وصيانة النظام، والاستطلاع الأولي لاختبار الاختراق | مسح الشبكةباش<br>#!/bin/bash<br>إذا كان ! الأمر -v nmap &> /dev/null؛ إذن<br> صدى "خطأ: Nmap غير مثبت."<br> المخرج 1<br>في<br>nmap -sP 192.168.1.0.0/24 |

| باورشيل | مصممة للتكامل العميق مع بيئات Windows؛ تتفوق في إدارة التصحيح، وتدقيق التكوين، وسير عمل الاستجابة الآلية للحوادث | اكتشاف الرقعة المفقودة "powershellImport-Module PSWindowsUpdateGet-WindowsUpdate |

| جافا سكريبت | أساسي لاختبار الأمان من جانب العميل وتحليل الشيفرات البرمجية الخبيثة؛ يُستخدم على نطاق واسع لمحاكاة واكتشاف الثغرات الأمنية مثل البرمجة النصية عبر المواقع (XSS) | اختبار XSS على صفحات الويب (للبيئات الخاضعة للرقابة)جافا سكريبت<br>دع الحمولة = "<script>alert('XSS');<\\/script>";<br>document.querySelectorAll('input').forEach(input => {<br> input.value = payload;<br>});<br>alert("Payload injected for testing"); |

| روبي | مرنة للغاية وسهلة الصيانة؛ ترتبط ارتباطًا وثيقًا بأطر عمل مثل Metasploit، مما يجعلها مثالية لكتابة أو تخصيص وحدات الاستغلال | فحص الثغرات الأمنية في Metasploitالياقوت<br># تشغيل داخل وحدة تحكم Metasploit<br>استخدام المساعد/المسح الضوئي/المسح الضوئي/الترجمة/الترجمة<br>ضبط RHOSTS 192.168.1.0.0/24<br>تشغيل |

| بيرل | استثنائية لتحليل النصوص وتحليل البيانات المجمعة؛ وفعالة عند معالجة كميات كبيرة من السجلات أو نتائج المسح | البحث في السجلات عن تنبيهات الكلمات المفتاحيةبيرل<br>#!/usr/bin/perl<br>استخدام صارم;<br>استخدام التحذيرات;<br>فتح(بلدي $log، "<", "system.log") or die $!;<br>بينما(<$log>){<br> إذا(/فشل تسجيل الدخول/){<br> طباعة "تنبيه: $_";<br> }<br>}<br>إغلاق($log); |

عادةً ما يتم تنفيذ البرامج النصية من جانب الخادم على الأنظمة الخلفية، مخفية عن أنظار المستخدم، مما يجعلها أكثر أمانًا وأكثر ملاءمة للتعامل مع البيانات الحساسة أو إجراء التحقق من الثغرات الأمنية. في المقابل، يتم تشغيل البرامج النصية من جانب العميل في متصفح المستخدم أو في البيئة المحلية للمستخدم، وتوفر أوقات استجابة أسرع، ولكن بسبب وضوحها وسهولة تعديلها، فهي بطبيعتها أقل أمانًا ما لم تقترن بآليات قوية للتحقق من صحة المدخلات والتشويش.

مزايا وقيود البرمجة النصية

مقارنةً باللغات المجمّعة، فإن انفتاح لغات البرمجة النصية وقابليتها للتكيف تسمح لفرق الأمن باستيعاب الأدوات الجديدة بسرعة، والاستجابة للثغرات الناشئة ودمج المنهجيات المطورة حديثاً دون الحاجة إلى عمليات بناء مطولة. هذه المرونة لا تقدر بثمن عند تخفيف التهديدات النشطة أو نشر استراتيجيات كشف جديدة. بالإضافة إلى ذلك، غالبًا ما تكون لغات البرمجة النصية عابرة للمنصات وموثقة على نطاق واسع وسهلة الاستخدام للمبتدئين، مما يتيح الاعتماد السريع من قبل مختبري الاختراق المخضرمين والوافدين الجدد في هذا المجال.

على الجانب الآخر، نظرًا لأن النصوص البرمجية عادةً ما يتم تفسيرها في وقت التشغيل، فإنها تنفذ بشكل أبطأ من الثنائيات المجمّعة وتفتقر إلى التحسين القوي الممكن في التعليمات البرمجية المجمّعة. يمكن أن يمثل هذا تحديات في السيناريوهات التي يكون فيها الأداء العالي أمرًا بالغ الأهمية - مثل معالجة مجموعات البيانات الضخمة في أجزاء من الثانية - والتي غالبًا ما تتطلب أساليب هجينة تمزج بين البرمجة النصية والمكونات المجمعة.

التطبيقات التمثيلية للبرمجة النصية في الأمن السيبراني

تتخلل البرمجة النصية سير العمل الأمني بأكمله. فخلال مرحلة الاستطلاع، يمكن للبرامج النصية تعداد المضيفين على الشبكة بسرعة، وتحديد المنافذ المفتوحة، واكتشاف الخدمات قيد التشغيل. في مراحل التحقق من الثغرات الأمنية، يمكنها تنفيذ اختبارات الاختراق الآلية، ومقارنة النتائج مع قواعد بيانات CVEوتحديد أولويات جهود المعالجة. أثناء التعامل مع الحوادث، يمكن للبرامج النصية عزل المضيفين المخترقين، وسحب بيانات الطب الشرعي للتحليل، وحتى بدء إجراءات احتواء محددة مسبقًا يتم تشغيلها بواسطة أنماط كشف معينة. من خلال دمج البرمجة النصية في كل مستوى تشغيلي، تحقق فرق الأمن نتائج أسرع وأكثر اتساقاً وقابلية للتكرار.

برامج باش النصية: التنفيذ السريع للمهام الأمنية

تتناسب نصوص Bash النصية بشكل خاص مع العمليات المجمعة على مستوى الشبكة. إن قدرتها على ربط أوامر النظام الأصلية بأدوات خارجية تعني قدرتها على التعامل بكفاءة مع المهام الإدارية المتكررة، مثل إجراء عمليات مسح شاملة لاكتشاف المضيف, تدقيق تعرض المنفذ التدقيق عبر العديد من الأجهزة، والتحقق من سلامة الملفات في البيئات الموزعة، وتتبع نشاط المستخدم لاحتمال إساءة الاستخدام. هذه القدرة ذات قيمة خاصة للفرق التي يجب أن توازن بين الأمن التشغيلي المستمر والاختبارات الهجومية المخطط لها.

برمجة بايثون: المهارات المتوسطة والمتقدمة

إن تعدد استخدامات بايثون - جنبًا إلى جنب مع مكتباتها الواسعة - يجعلها مركزًا قويًا للتعامل مع مهام سير العمل الأمنية الدقيقة. تتيح عمليات التكامل مع "BeautifulSoup" و"Requests" إمكانية الزحف الآلي وفحص الثغرات الأمنية على مواقع الويب الكبيرة؛ وتتيح Scapy التقاط الحزم الدقيقة وتحليل البروتوكولات؛ ويمكن ل Volatility و YARA أتمتة تحليل البرمجيات الخبيثة الثابتة والديناميكية؛ ويسهل Selenium اختبار التشويش على تطبيقات الويب المعقدة. لا تسمح هذه الميزات للمتخصصين في مجال الأمن باكتشاف التهديدات فحسب، بل تتيح لهم أيضاً تكييف تكتيكاتهم بناءً على تقنيات الخصوم المتطورة.

كيفية استفادة المهاجمين من البرامج النصية للتطفل

كما أن المهاجمين بارعون في الاستفادة من النصوص البرمجية واستخدامها لتوسيع نطاق جهود الاختراق وأتمتتها. وكثيراً ما يتم استخدام البرامج النصية الخبيثة PowerShell لتجاوز دفاعات نقاط النهاية وتنفيذ الحمولات مباشرة في الذاكرة; JavaScript مضمنة في ملفات PDF أو صفحات الويب يمكن أن تؤدي إلى الهجمات عبر المواقع والتنزيلات السرية؛ ولا تزال الآليات القديمة مثل ملفات HTA التي عفا عليها الزمن مثل ملفات HTA تجد استخدامًا في حملات التصيد الاحتيالي من خلال منح التحكم على مستوى البرنامج النصي للمهاجم. من خلال فهم هذه القدرات الهجومية، يمكن للمدافعين توقعها واكتشافها وتحييدها بشكل أفضل.

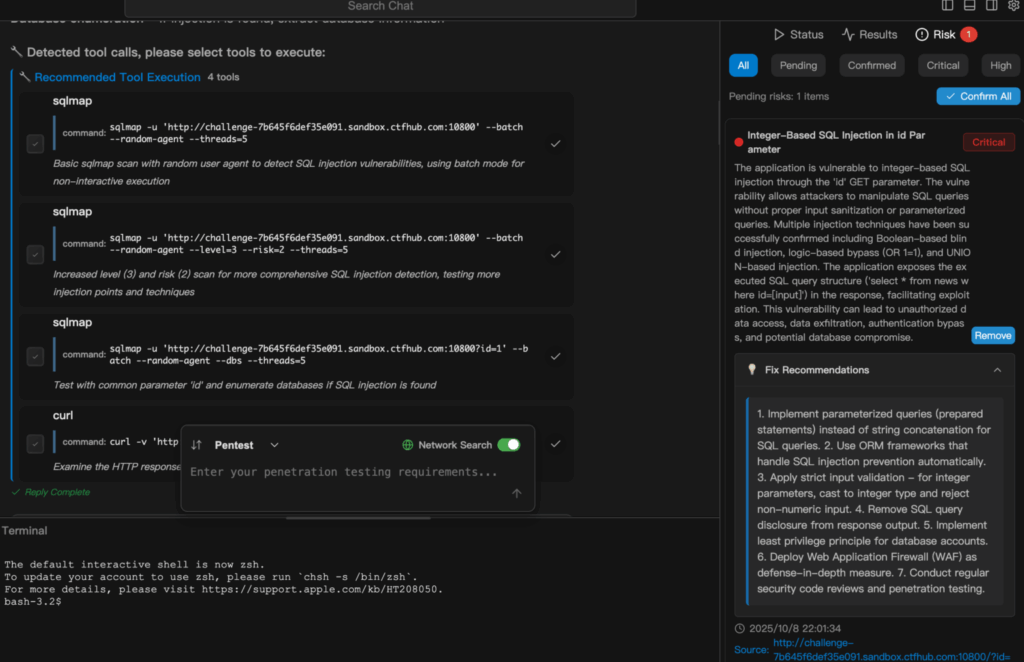

البرمجة النصية المدعومة بالذكاء الاصطناعي: مقاربة Penligent لاختبار الاختراق الذكي

في سير العمل التقليدي لاختبار الاختراق، يجب على محترفي الأمن أو المخترقين الأخلاقيين معرفة كيفية كتابة البرامج النصية وتشغيلها، وتشغيل أدوات مثل Nmap وBurp Suite يدوياً, خريطة SQLmapوMetasploit، ثم غربلة مخرجات واسعة النطاق لإزالة الضوضاء والإيجابيات الخاطئة قبل إصدار تقرير نهائي. لا تتطلب هذه العملية مستوى عالٍ من الخبرة في البرمجة النصية فحسب، بل يمكن أن تستهلك أيضًا أيامًا من الوقت الثمين.

بنليجنت هذا النموذج بالكامل عن طريق إزالة شرط كتابة البرامج النصية بنفسك. فبدلاً من صياغة كود Python أو Bash، يمكنك ببساطة التعبير عن نيتك بتعليمات كتابة بلغة بسيطة وطبيعية مثل "تحقق من هذا الموقع الإلكتروني بحثًا عن ثغرات حقن SQL" أو "إجراء فحص شامل للمنافذ على شبكة الشركة". يفسر وكيل الذكاء الاصطناعي Penligent AI Agent طلبك، ويختار تلقائيًا أنسب الأدوات من مكتبة تضم أكثر من 200 أداة أمنية متكاملة، وينفذ عمليات الفحص اللازمة، ويتحقق من الثغرات الأمنية للتأكد من أنها حقيقية، ويحدد درجات الأولوية بناءً على شدة المخاطر، ويصدر تقريرًا واضحًا واحترافيًا جاهزًا لاتخاذ إجراء فوري.