في البنية البكر لتطوير الويب الحديثة، فإن فلتر جافا سكريبت الدالة (Array.prototype.prototype.filter()) يُحتفى به باعتباره حجر الزاوية في البرمجة الوظيفية. فهي تسمح للمطوّرين بكتابة شيفرة توضيحية ونظيفة لمعالجة مجموعات البيانات.

However, for the adversarial security engineer and the red teamer, the concept of a “filter” in JavaScript represents a dangerous dichotomy. On one side, it is the root cause of widespread التحكم في الوصول من جانب العميل نقاط الضعف. من ناحية أخرى، فإن مرونة لغة JavaScript نفسها تحوّل طرق التصفية إلى طرق تصفية قوية الأدوات لتجاوز جدران حماية تطبيقات الويب (WAFs) وأجهزة تعقيم المدخلات.

ينتقل هذا الدليل إلى ما هو أبعد من بناء الجملة. سوف نحلل الإخفاقات المعمارية للتصفية من جانب العميل، ونحلل كيفية تسليح المهاجمين لأساليب المكتبة القياسية لتنفيذ التعليمات البرمجية، ونستكشف كيف أن المنصات التي تعتمد على الذكاء الاصطناعي مثل بنليجنت أتمتة اكتشاف هذه العيوب المنطقية الدقيقة.

The Architectural Flaw: The Client-Side JavaScript Filter Trap

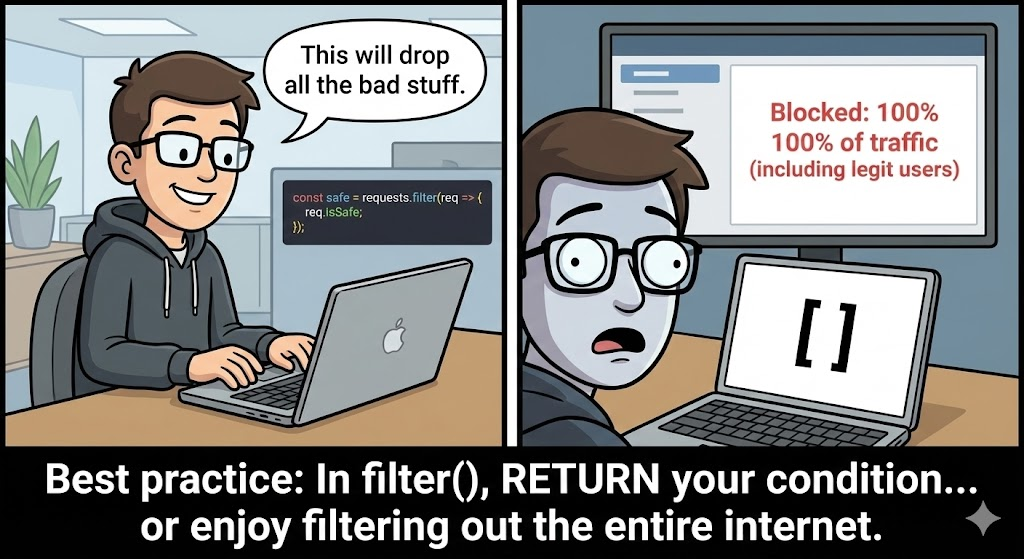

أكثر نقاط الضعف انتشارًا المرتبطة بـ فلتر جافا سكريبت ليس خطأ في اللغة، بل هو خطأ في تنفيذ نماذج الأمان. في عصر تطبيقات الصفحة الواحدة (SPAs) والعملاء السميكين (React، Vue، Angular)، غالبًا ما يخلط المطورون بين العرض التقديمي مع الأمن.

نمط "الأمن عن طريق الغموض"

Consider a standard scenario: An API endpoint returns a list of users. The frontend developer needs to display only the active users and hide the administrators to prevent targeting.

جافا سكريبت

// THE VULNERABLE PATTERN fetch('/api/v1/users') .then(response => response.json()) .then(data => { // Developer uses javascript filter to "secure" the view const visibleUsers = data.filter(user => user.role !== 'admin' && user.status === 'active'); renderTable(visibleUsers); });

بالنسبة للماسح الضوئي DAST العام، يبدو هذا التطبيق آمنًا. لا تعرض واجهة المستخدم بيانات المسؤول. ومع ذلك، فإن مهندس الأمن الذي يستخدم Burp Suite أو DevTools البسيطة يعرف الحقيقة.

ناقل الهجوم: IDOR وتسريب معلومات التعريف الشخصية

إن فلتر جافا سكريبت في متصفح المستخدم، وهي بيئة غير موثوق بها. تكمن الثغرة هنا في أن مجموعة البيانات الكاملة تم إرسالها عبر السلك.

خطوات الاستغلال:

- اعتراض: يقوم المهاجم بتوكيل حركة المرور.

- افحص: تحتوي استجابة JSON الخام على كائنات مثل

{"id": 42, "role": "admin"، "pii_ssn": "xxx-xxxx-xxxx" }. - تجاوز: يتجاهل المهاجم منطق واجهة المستخدم بالكامل.

هذا فشل في تصغير البيانات. يقوم التنفيذ السليم بإجراء التصفية على مستوى استعلام قاعدة البيانات (SQL أين بند)، مما يضمن عدم خروج وحدات البايت الحساسة من مركز البيانات.

تسليح بناء الجملة: عامل تصفية جافا سكريبت كأداة XSS

عندما نحول التركيز إلى البرمجة النصية عبر المواقع (XSS)، فإن مصطلح فلتر جافا سكريبت يأخذ معنىً جديدًا: المرشحات الدفاعية (WAFs/Sanitizers) التي تحاول حظر التعليمات البرمجية الخبيثة.

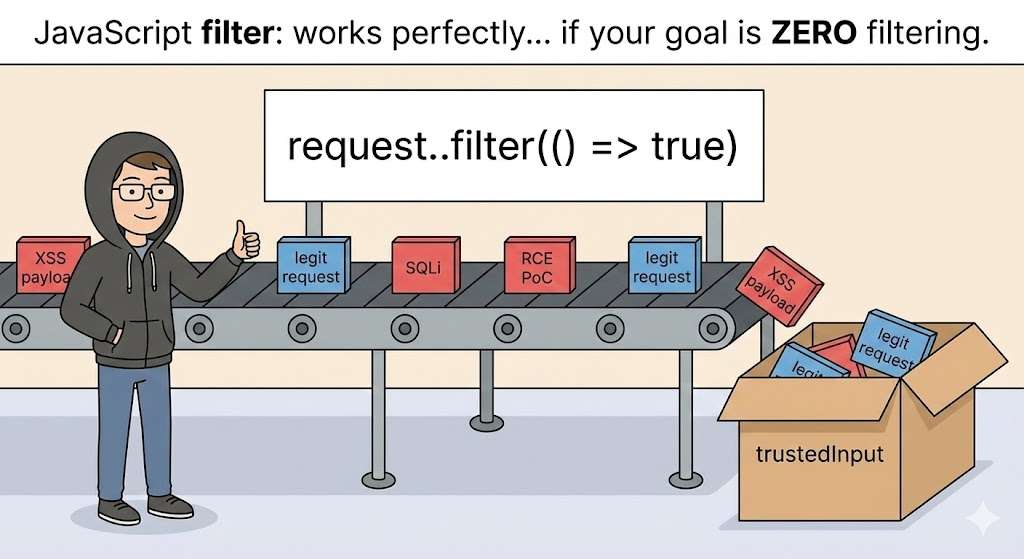

يبحث المهاجمون باستمرار عن "الأدوات" - وهي أساليب قياسية متاحة في وقت تشغيل JavaScript يمكن إساءة استخدامها لتنفيذ تعليمات برمجية عشوائية دون استخدام كلمات رئيسية مدرجة في قائمة الحظر مثل eval(), وظيفة()أو <script>.

تجاوز تسلسل المُنشئ المتسلسل

غالبًا ما تبحث WAFs عن أحواض واضحة. لكن JavaScript ديناميكية. إن مصفوفة.بروتوتايب.فلتر دالة، وكل دالة في JavaScript لها مُنشئ. مُنشئ الدالة هو الوظيفة الذي يعمل بشكل مشابه ل eval().

إذا قام WAF بحظر eval() ولكنه يسمح بأساليب المصفوفة، يمكن للمهاجم إنشاء حمولة باستخدام الفلتر الطريقة نفسها.

منطق التجاوز

[]ينشئ مصفوفة.[].فلترالوصول إلى دالة التصفية.[].Filter.constructorالوصول إلىالوظيفةمُنشئ.الدالة('رمز')()ينفذ الرمز.

الحمولة

جافا سكريبت

`// Standard payload (Blocked by WAF) eval(‘alert(1)’)

// Evasion using javascript filter gadget [].filter.constructor(‘alert(1)’)()`

الجدول: تقنيات التهرب من تصفية جافا سكريبت الشائعة

| التقنية | هيكل الحمولة | الآلية | السياق الأمني |

|---|---|---|---|

| تسلسل المُنشئ | [].Filter.constructor.constructor('code')() | يستخدم سلسلة النماذج الأولية للوصول إلى الوظيفة مُنشئ. | تجاوز مرشحات الكلمات الرئيسية على التقييم. |

| إساءة استخدام المكرر | [].map.constructor.constructor('code')() | مشابه للمرشح؛ يعمل مع أي طريقة نموذج أولي للمصفوفة. | التكرار إذا الفلتر تتم مراقبتها على وجه التحديد. |

| التعتيم على السلاسل | [].فلتر['c'+'onstructor'] | يكسر الكلمة الأساسية "مُنشئ" إلى سلاسل متسلسلة. | تجاوز قواعد WAF المستندة إلى regex. |

| ترميز Unicode | \\u0061lert(1) | يستخدم تهجئات يونيكود لأسماء الدوال. | JS parsers decode this; simple filters do not. |

عندما تفشل المرشحات: تلوث النموذج الأولي (CVE-2019-10744)

يعد مفهوم "التصفية" أمرًا حيويًا عند دمج الكائنات. إذا قبل تطبيق ما مدخلات JSON ودمجها في كائن موجود دون أن يكون ذلك بدقة التصفية المفاتيح، فإنه يفتح الباب أمام تلوث النموذج الأولي.

وكان أحد أكثر الأمثلة تأثيراً على ذلك هو CVE-2019-10744 المستخدمة على نطاق واسع لوداش المكتبة.

تشريح نقطة الضعف

الوظيفة الإعدادات الافتراضية was designed to merge objects recursively. However, it failed to implement a security filter to reject the المُنشئ المفتاح

الاستغلال

يوفر المهاجم حمولة JSON تحتوي على خاصية منشئ تشير إلى نموذج أولي.

جافا سكريبت

const payload = '{"constructor": {"prototype": {"isAdmin": true}}}'; _.defaultsDeep({}, JSON.parse(payload));

التأثير:

ولأن المدخلات لم تتم تصفيتها، فقد لوث التعيين النموذج الأولي للكائن الأساسي. فجأة، ورث كل كائن في وقت تشغيل JavaScript الخاصية isAdmin: صواب.

إذا كان التطبيق يحتوي على منطق مصادقة مثل:

جافا سكريبت

إذا (user.isAdmin) { grantAccess()؛ }

يحصل المهاجم على وصول إداري على الفور، مما يؤدي إلى رفض الخدمة أو RCE اعتمادًا على سياق Node.js.

Automated Logic Discovery: The Penligent Advantage

من المعروف أنه من الصعب اكتشاف الثغرات الموصوفة أعلاه - التصفية من جانب العميل وتلوث النماذج الأولية - باستخدام أدوات اختبار أمان التطبيقات الديناميكية التقليدية.

- الماسحات الضوئية التقليدية: تحقق من الأعطال أو رموز الخطأ (500) أو سلاسل XSS المنعكسة البسيطة. لا يفهمون أن

المستخدمون.فلتر()يخفي بيانات حساسة - فجوة الذكاء الاصطناعي: للعثور على هذه المشكلات، أنت بحاجة إلى محرك يفهم دلالات الرموز و تدفق البيانات.

هذا هو المكان Penligent.ai fundamentally changes the workflow for the security engineer. Penligent utilizes advanced AI Agents that go beyond pattern matching to perform التحليل الواعي بالسياق:

- فحص تدفق البيانات: يراقب Penligent استجابات واجهة برمجة التطبيقات مقابل نموذج كائن المستند المعروض. إذا كانت الواجهة البرمجية تُرجع 50 حقلًا ولكن نموذج كائن المستند يُصيّر 5 حقول فقط، يستنتج الذكاء الاصطناعي فلتر جافا سكريبت عيب منطقي ويضع علامة على أنه خطر تسرب البيانات.

- جيل الأدوات الذكية: بدلاً من استخدام قائمة ثابتة من حمولات XSS، يقوم Penligent بإنشاء الحمولات ديناميكيًا استنادًا إلى الكائنات المتاحة في البيئة. إذا اكتشف أن

مصفوفة.بروتوتايب.فلترمتاح ولكنالتقييممحجوب، فإنه يقوم ببناء[].Filter.constructorالحمولة الالتفافية.

من خلال أتمتة "حدس المخترقين"، يسمح Penligent لفرق الأمن بتحديد العيوب المنطقية العميقة التي تتطلب عادةً مراجعة يدوية للأكواد البرمجية.

الدفاع في العمق: تقوية وقت التشغيل

للدفاع ضد الأسلحة فلتر جافا سكريبت الأدوات والعيوب المنطقية، يجب أن نتبنى استراتيجية دفاعية متعددة الطبقات.

- Server-Side Validation: Never rely on client-side logic for security. Filtering must happen at the database level. Use DTOs (Data Transfer Objects) on the backend to strip sensitive fields before serialization.

- Immutable Prototypes:JavaScript To kill an entire class of Prototype Pollution vulnerabilities, freeze the standard object prototypes at application startup.

Object.freeze(Object.prototype); Object.freeze(Array.prototype);وهذا يضمن أنه حتى إذا كان فلتر جافا سكريبت فشل في حظر مفتاح خبيث، سيعمل وقت التشغيل على طرح خطأ بدلًا من السماح بالتعديل. - Content Security Policy (CSP): CSP is the ultimate backstop. To prevent the [].filter.constructor exploit, you must disable the execution of strings as code.

- الرأس الموصى به:

Content-Security-Policy: default-src 'self'; script-src 'self'; object-src 'none'; - Crucial: Avoid adding

'غير آمن-إيفال'. بدون'غير آمن-إيفال'، سيرفض المتصفح تنفيذ التعليمات البرمجية التي تم إنشاؤها بواسطةالوظيفةمنشئ، مما يجعل أداة التصفية الذكية عديمة الفائدة.

- الرأس الموصى به:

الخاتمة

المصطلح فلتر جافا سكريبت خادعة. بالنسبة لمطور مبتدئ، فهي أداة مساعدة. أما بالنسبة لمهندس أمن كبير، فهي إشارة - إشارة للتحقق من تسرب البيانات، وأداة للتهرب من XSS، ونقطة فحص مهمة للتحقق من صحة المدخلات.

As modern applications become increasingly complex, leveraging deep architectural understanding combined with AI-driven automation from platforms like بنليجنت هي الطريقة الوحيدة للبقاء في المقدمة.