ما هي أداة التلاعب؟

أداة التلاعب هي أي أداة مساعدة أو مكتبة أو برنامج تشغيل أو برنامج نصي أو برنامج برمجي أو برنامج ثنائي يستخدمه الخصم (أو المختبر) لتعديل أو تعطيل أو إخفاء تشغيل البرنامج أو القياس عن بعد أو حالة النظام - عادةً لتعطيل الكشف أو تغيير الأدلة أو تصعيد الامتيازات أو الاستمرار.

تشمل "أداة العبث" العديد من النكهات:

- أجهزة الاسترداد الإلكتروني للبيانات الإلكترونية/التصوير التلفزيوني:: البرامج النصية/البرامج النصية التي توقف أو تحيد وكلاء نقطة النهاية.

- برامج تشغيل وضع النواة المستخدمة في التلاعب بالامتيازات (بما في ذلك BYOVD - أحضر سائقك الخاص بك الضعيف).

- معالجات العمليات والذاكرة (Process Hacker، و procexp، و LiveKD، و Frida، و gdb).

- مدمرو السجلات/الملفات التي تحذف/تعيد كتابة الآثار.

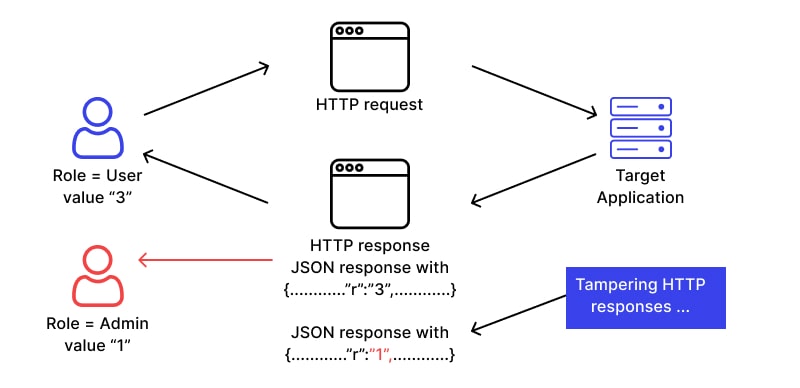

- المتلاعبون بالبروتوكول/الحزم التي تعدل الاتصالات (ميتمبروكسي، الأدوات القائمة على سكابي).

- سلاسل أدوات العبث المادية أو الثابتة (JTAG، وأجهزة الفلاشات، ومجموعات اللحام).

هذا التعريف واسع عن قصد: يتم تعريف أدوات العبث بالتأثير وليس بالشكل، فمهمتها هي تغيير ما يعتقده المدافع عن حالة النظام.

سبب أهمية أدوات التلاعب في الوقت الحالي

يفضل المهاجمون الطريق الأقل مقاومة. وغالباً ما يكون ضرب المدافع (العبث) أرخص من تجاوزه. الاتجاهات الملحوظة:

- إنهاء EDR/AV أمر شائع في بداية الاختراقات؛ حيث يقوم الخصوم بتنسيق عمليات القتل، وتحميل السائق، والتلاعب بالسنارة لتعمية الكشف قبل الحركة الجانبية.

- BYOVD:: يقوم المهاجمون بتحميل برامج تشغيل تابعة لجهة خارجية موقعة ولكن ضعيفة للحصول على امتيازات النواة وإنهاء الحماية من مساحة النواة.

- عائلات أدوات العبث (برامج التلاعب بالسجلات مثل "Spawnsloth"، والبرامج النصية القاتلة لـ EDR، ومُصحِّحات الذاكرة) تظهر في الحملات الواقعية وغالبًا ما يُعاد استخدامها عبر عمليات الاختراق.

ثلاثة آثار تشغيلية:

- غالبًا ما يكون العبث هو الخطوة النشطة الأولى في الجدول الزمني للهجوم. اكتشفها مبكرًا وستكسر سلسلة الهجوم.

- قد تكون أدوات العبث صغيرة جدًا وتستفيد من ثنائيات العيش خارج الأرض (LOLbins). راقب سلوك العملية ونسبها، وليس فقط أسماء الملفات.

- يجب أن يشتمل الكشف على رؤية على مستوى النواة وتقوية القياس عن بُعد. التوقيعات وحدها لا تكفي.

أنواع أدوات التلاعب الشائعة وحالات استخدامها

| الفئة | أمثلة على الأدوات | الغرض / مرحلة الهجوم |

|---|---|---|

| مدمرو عملية وضع المستخدم | ProcessHacker، procexp، pskill، نصوص PowerShell النصية المخصصة | إيقاف/تعديل عمليات EDR، وتعطيل الخدمات |

| برامج تشغيل وضع النواة | برامج التشغيل الضعيفة الموقعة (BYOVD)، LiveKd، الجذور الخفية للنواة | تحقيق الثبات والتحكم من مساحة النواة |

| مدمرو الذاكرة/وقت التشغيل | فريدا، جي دي بي، حاقنات مخصصة | وظائف الخطاف، وتصحيح عمليات التحقق من وقت التشغيل، وإخفاء الحمولات |

| مدمرو السجلات/الملفات | البرامج النصية المخصصة، الوحدات الشبيهة بوحدات "سبونسلوث" | مسح الأدلة أو تعديلها (السجلات، سجلات أحداث Windows) |

| توقيع الرمز/بصمة الإصبع | إعادة تغليف الأدوات، وإساءة استخدام الموقّع | إعادة توقيع الثنائيات الضارة أو تجنب عمليات التحقق من النزاهة |

| الشبكة/مترجمو الشبكة/مترجمو الشبكة | ميتمبروكسي، مجموعات أدوات سكابي | اعتراض وتعديل واجهة برمجة التطبيقات API/حركة المرور والتحكم والسيطرة |

مثال على تدفق الحملة حيث تظهر أدوات التلاعب في الحملة

- الوصول الأولي (التصيد الاحتيالي/الاستغلال)

- تصعيد الامتيازات (الاستغلال المحلي، BYOVD)

- العبث: تعطيل EDR، وإيقاف وكلاء المراقبة، ومسح السجلات

- الحركة الجانبية وجمع بيانات الاعتماد (ميميكاتز أو مشتقاتها)

- الثبات واختراق البيانات

انظر إلى التحليلات المنشورة: تُظهر العديد من تقارير البائعين ومعلومات التهديدات أن التلاعب يحدث باستمرار في الخطوات 2-3.

أنماط الكشف: إشارات يجب الأداة

أ) شذوذات دورة حياة العملية

- إبداعات عملية غير متوقعة مع علاقات مشبوهة بين الوالدين والطفل (على سبيل المثال,

svchost -> بوويرشيل- بوويرشيل- بوويرشيل- بوويرشيل- بوويرشيل- بوويرشيل- بوويرشيل) - العمليات المساعدة قصيرة الأجل المستخدمة لإيقاف الخدمات

- مرافق ذات مظهر شرعي يتم تنفيذها من مسارات غير مألوفة

ب) التحكم في الخدمة وحالات الشذوذ في نظام إدارة المحتوى في المؤسسة

- متكرر

مدير التحكم في الخدمةمكالمات الإيقاف/الإنهاء متبوعة بمحاولات إعادة التشغيل (حلقة محتملة لإنهاء/إنهاء الخدمة) - إعادة تسمية الخدمات أو إزالتها مؤقتًا لمنع إعادة التشغيل (لوحظ في الهجمات المستهدفة)

C) أحداث تحميل/تفريغ السائقين

- تحميل برنامج تشغيل وضع kernel الجديد من بائعين غير قياسيين أو بتوقيعات غير عادية

- تجزئات برامج التشغيل أو أسماء برامج التشغيل المعروفة الضعيفة (الكشف عن برنامج التشغيل BYOVD)

د) تسجيل الدخول والتلاعب بالسلامة

- الفجوات في الطوابع الزمنية لسجل النظام/دفق الأحداث

- حذف غير متوقع أو اقتطاع غير متوقع للسجلات (سلوك شبيه بسلوك كشك التفريخ)

هـ) ثغرات القياس عن بُعد/النقاط العمياء للوكيل

- خفض القياس عن بُعد من نقاط النهاية التي تم الإبلاغ عنها سابقًا

- الارتباط بين انخفاض القياس عن بُعد وأحداث العمليات المشبوهة

عمليات الكشف الملموسة - مقتطفات سبلاك، وسيجما وسيسمون

فيما يلي مقتطفات الكشف القابلة للاستخدام التي يمكنك إسقاطها في SIEM الخاص بك (قم بتكييف أسماء الحقول حسب بيئتك).

Splunk: اكتشاف توقف وكيل نقطة النهاية متبوعًا بتحميل برنامج التشغيل

الفهرس=wineventlog EventCode=7040 أو EventCode=7045

| eval svc=coalesce(اسم الخدمة، اسم العملية)

| ابحث عن svc="اسم خدمتك" أو svc="MsMpSvc"

| إحصائيات العد حسب _الوقت، اسم الكمبيوتر، اسم الكمبيوتر، svc، رمز الحدث، الرسالة

| فرز - _الوقت

| حيث EventCode=7040 أو EventCode=7045

قاعدة سيجما (تفرخ العملية -> بروسيكسب)

العنوان: إمكانية تنفيذ أداة التلاعب المحتملة - ProcessHacker/ProcExp

المعرف: 4f9d1b7b7b-xxxx

الحالة: تجريبي

الوصف: الكشف عن التنفيذ المشبوه للأدوات التي تُستخدم غالبًا للتلاعب في EDR.

مصدر السجلات:

المنتج: ويندوز

الكشف:

التحديد:

Image |endswith:

- '\\ProcessHacker.exe'

- '\\procexp.exe'

- '\ \vmmap.exe'

الشرط: التحديد

المستوى: مرتفع

حدث Sysmon (تكوين) لالتقاط أحمال برامج التشغيل المشبوهة

<

<>

<C:\\\Windows\\System32\\drivers\\\

هذه هي نقاط البداية - ضبطها من خلال ضبط النشاط الإداري العادي: يتم استخدام العديد من هذه الأدوات المساعدة بشكل مشروع، لذا فإن سياق التنبيه هو المفتاح.

قائمة مراجعة الكشف عن أدوات التلاعب ذات الأولوية

| مهمة الكشف | الأولوية | الأساس المنطقي |

|---|---|---|

| مراقبة سلالة العملية وإنشاء تنبيهات للأنماط غير المألوفة بين الوالدين والطفل | عالية | يسيء المهاجمون استخدام LOLbins والأدوات الشرعية |

| تنبيه بشأن أحداث إيقاف/تعطيل خدمة EDR/AV المرتبطة بعمليات تسجيل الدخول المحلية | عالية | علامة مباشرة على محاولات التلاعب |

| التسجيل والتنبيه على أحمال السائقين من البائعين غير المدرجين في القائمة البيضاء | عالية | BYOVD وناقل التلاعب بالنواة |

| مراقبة FIM/Hash على الملفات التنفيذية لوكيل الأمان | متوسط | كشف الثنائيات المتلاعب بها أو الملفات التنفيذية المعاد تسميتها |

| انجراف الطابع الزمني واكتشاف فجوة السجل | عالية | التلاعب بالسجل يقلل من قيمة الأدلة الجنائية |

| التحقق من نبضات قلب الوكيل عن بُعد مقابل صحة عملية الوكيل | عالية | قد يشير انخفاض القياس عن بُعد إلى وجود تلاعب في القياس عن بُعد |

التحصين والتخفيف: ما يفعله المهندسون في الواقع

التصلب الدفاعي

- الحماية من العبث: الحماية من العبث التي يوفرها البائع والتي تمنع إيقاف/تعطيل الخدمة من قبل المسؤولين ذوي الامتيازات المنخفضة وتقيد سياقات المثبت غير الموثوق بها. ملاحظة: فعالة فقط مع نموذج الأذونات الصحيح.

- تقوية النواة وتدقيق السائقين: وضع قائمة بيضاء ببرامج التشغيل المسموح بها باستخدام توقيع الشيفرات البرمجية وقوائم السماح للموردين؛ وحظر برامج التشغيل المعروفة بالضعف.

- قنوات القياس عن بُعد الثابتة: يجب على وكلاء نقطة النهاية محاولة استخدام قنوات آمنة بديلة لدفع القياس عن بُعد إذا تم التداخل مع مسار القياس عن بُعد الأساسي؛ والتحقق أيضًا من سلامة المصدر من جانب الخادم.

- منطق استرداد الخدمة: تقوية إعادة التشغيل التلقائي للخدمة مع تسوية الحالة بحيث يعيد الوكيل بناء حالة الكشف الخاصة به بعد إعادة التشغيل (وليس فقط العملية).

- تشديد التدقيق والتسجيل: شحن السجلات خارج المضيف بسرعة (syslog/SIEM مركزي) ومراقبة حالات النقل أو الاستيعاب الشاذة.

السياسة والعملية

- أقل امتيازات للمسؤولين - إزالة حقوق المسؤول المحلي غير الضرورية.

- تحديثات الوكيل الموقعة وغير القابلة للتغيير - تتطلب التحقق من التشفير عند التحديث وبدء التشغيل.

- دفاتر الحوادث للتلاعب في الحوادث - لديها خطوات محددة مسبقًا لعزل النسخ الجنائية وإعادة تصويرها وحفظها في حالة اكتشاف تلاعب.

- تمارين العبث بالفريق الأحمر - الكشف عن الاختبار مع حالات استخدام أداة التلاعب المصرح بها (بما في ذلك محاكاة BYOVD).

تفعيل الكشف عن التلاعب باستخدام الأتمتة والذكاء الاصطناعي

لننتقل من توقيعات الكشف إلى الاستجابة الآلية والمحاكاة. هذا هو المكان الذي يمكن أن تسرّع فيه المنصات الخماسية/الأتمتة المدعومة بالذكاء الاصطناعي من نضج هذه المنصات.

المحاكاة والتحقق المستمر

- محاكاة العبث الآلي:: الهجمات المجدولة التي تحاول القيام بإجراءات تلاعب شائعة (إيقاف الخدمة، وحقن العملية، وتحميل برنامج التشغيل الضعيف) في بيئة خاضعة للرقابة للتحقق من صحة الكشف والاستجابة.

- اختبار فوضى اختبار مرونة نقطة النهاية في اختبار الفوضى:: تشغيل عمليات التلاعب بالعملية الحميدة بشكل عشوائي والتأكد من أن خط أنابيب الكشف يظهرها بالخطورة المتوقعة.

- اختبارات سلامة القياس عن بُعد:: التحقق من أن الوكلاء ينتجون نبضات قلب موقعة وأن SIEM يقبل/يرفض القياس عن بُعد المزور.

تعزيز الذكاء الاصطناعي

- تحديد الأساس السلوكي: تكتشف نماذج تعلّم الآلة الانحرافات عبر القياس عن بُعد متعدد الأبعاد (أشجار العمليات وتدفقات الشبكة وأحداث السائقين) بشكل أسرع من القواعد الثابتة.

- تحديد الأولويات: يقلل فرز الذكاء الاصطناعي من الضوضاء من خلال ربط مؤشرات العبث بعلامات عالية الدقة لنوايا المهاجمين (سرقة بيانات الاعتماد، والحركة الجانبية).

- تنفيذ قواعد اللعب الآلي:: عند وجود تلاعب مؤكد، قم بتطبيق العزل تلقائيًا، وجمع الأدلة الجنائية، وحظر برامج التشغيل أو التجزئات المشبوهة.

وصفات الترميز والكشف

فيما يلي قطع أثرية حقيقية: مقتطفات كود الكشف، وقواعد YARA، وقاعدة سبلانك التي يمكنك إسقاطها وتكرارها.

YARA: الكشف عن السلاسل الثنائية الشائعة التلاعب

قاعدة العبث بأدوات العبث {

ميتا:

المؤلف = "sec-engineer"

الوصف = "يكتشف الثنائيات التي تحتوي على سلاسل نموذجية لأدوات التلاعب"

السلاسل:

$P4Tproc_hack = "ProcessHacker" nocase

$P4Tprocexp = "Process Explorer" nocase

$vmmap = "VMMap" nocase

حالة

أي منها

}

PowerShell: التحقق من الخدمات التي تم وضع علامة "متوقف" عليها والتي تعمل بشكل طبيعي

$critical = @("YourEDRServiceName","YourAVService")

foreach ($svc في $critical) {

$svc = Get-Service -Name $svc -ErrorAction SilentlyContinue

إذا ($s -و$s.Status -ne 'قيد التشغيل') { {

اكتب-الإخراج "$svc لا يعمل على $env:COMPUTERNAME"

تصعيد #T: إرسال تنبيه أو محاولة إعادة التشغيل باستخدام البرنامج النصي للاسترداد

}

}

Splunk: اكتشاف تحميل برنامج التشغيل ثم نمط اقتطاع الحدث

فهرس=sysmon EventID=6 أو فهرس=wineventlog EventCode=1102

| عدد الإحصائيات حسب اسم الكمبيوتر، معرف الحدث

| حيث معرف الحدث=6 أو معرف الحدث=1102

| ضم اسم الكمبيوتر [فهرس البحث = فهرس = مدونة الأحداث EventCode=7045 | الحقول اسم الكمبيوتر، الرسالة]

| حيث العدد>1

توقيعات الكشف وإجراءات الاستجابة لها

| التوقيع | الأدلة | الاستجابة الفورية |

|---|---|---|

| توقفت خدمة EDR ضمن جلسة تسجيل الدخول | حدث ServiceStop + تسجيل الدخول التفاعلي | عزل المضيف، وتجميع الذاكرة، وقرص اللقطة |

| تم تحميل برنامج تشغيل Kernel من ناشر غير معروف | عدم تطابق معرف حدث تحميل برنامج التشغيل + التوقيع | حظر تحميل برنامج التشغيل في سياسة kernel، وتصعيده إلى IR |

| الاقتطاع السريع للسجل | مسح أحداث سجل الأمان | إعادة توجيه نسخة مؤمنة من السجلات وعزلها وبدء الطب الشرعي |

| تنفيذ مسار أداة التلاعب المعروف بأداة التلاعب | معالجة إنشاء عملية إنشاء أحداث مع المسار | إيقاف العملية، ومنع إعادة التشغيل، وجمع تفريغ العملية |

بينليجنت: كيف تتلاءم منصة الاختبار الخماسي الذكي

بنليجنت يمكن استخدامه لمحاكاة سلوك أداة التلاعب عبر أساطيل كبيرة دون الحاجة إلى نصوص برمجية بشرية داخل الحلقة. وبدلاً من كتابة نصوص برمجية مخصصة لكل مجموعة EDR/سائق، يقوم Penligent بأتمتة مصفوفة الهجوم: فهو يصمم سيناريوهات تحاول إيقاف الوكلاء ومحاكاة أحمال برنامج تشغيل BYOVD (في صناديق رمل الاختبار) واختبار اكتشاف فقدان القياس عن بُعد. ولأنه يقوم بنمذجة تكتيكات ما بعد الاختراق، يساعد Penligent الفرق على التحقق من أن كتب تشغيل الفرز الخاصة بهم تطلق بشكل صحيح عند حدوث محاولات التلاعب.

دراسات الحالة الواقعية والنتائج المستخلصة من العالم الحقيقي

- ملاحظات سلسلة عمليات القتل على EDR - تسلط العديد من مدونات البائعين وكتابات الحوادث الضوء على أن الخصوم يحاولون بشكل روتيني إيقاف عوامل الكشف في وقت مبكر. في البرية، يقوم المهاجمون إما بإيقاف العمليات بأمان أو استغلال أخطاء المنتج لإيقاف التشغيل بأمان أو استخدام برامج تشغيل على مستوى النواة لتفعيل الإنهاء الصامت.

- BYOVD هو ناقل نشط - لا يزال تحميل برامج التشغيل الموقّعة بشكل شرعي مع وجود ثغرات معروفة أسلوباً عالي التأثير. يجب على الفرق الدفاعية الاحتفاظ بقوائم برامج التشغيل المسموح بها والتنبيه على تحميل برامج التشغيل الشاذة.

- التلاعب في السجل هو مضاعف التخفي - يؤدي تعطيل السجلات أو تعديلها (على سبيل المثال، الوحدات الشبيهة بوحدات التفريخ) إلى تقليل الرؤية بعد وقوع الحادث بشكل مباشر. يقلل التسجيل المركزي غير القابل للتغيير من هذا الخطر.

- تفعيل اختبارات العبث - قم بجدولة محاكاة العبث المستمر؛ وقياس زمن انتقال الكشف والإيجابيات الخاطئة عبر البيئات؛ وإدخال النتائج في الأعمال الهندسية المتراكمة.

قائمة مرجعية سريعة لتمرين مطاردة العبث لمدة يوم واحد

- قائمة الجرد: قائمة بجميع عوامل أمان نقطة النهاية والخدمات وبرامج التشغيل المرتبطة بها.

- خط الأساس: تسجيل سلف العملية العادية لعمليات الإدارة وأدوات المشغل المعروفة.

- الحقن: تشغيل عمليات محاكاة العبث الحميدة (إيقاف خدمة غير حرجة، وتحميل برنامج تشغيل اختبار مسموح به).

- الكشف: التحقق من تنبيهات SIEM/EDR والتصعيد عند فقدان الإشارات.

- التصحيح: إضافة قواعد الكشف ومنطق قائمة السماح للسائق للفجوات المرصودة.

- إعادة الاختبار عبر أتمتة الفريق الأحمر أو الفريق الأحمر.

القيود العملية وأنماط الفشل

- الإيجابيات الكاذبة حقيقية:: تستخدم العديد من العمليات الإدارية نفس الأدوات التي تستخدمها الجهات الفاعلة الهجومية. استثمر في الكشف الغني بالسياق (من قام بالعملية، ومن أين، وما إذا كان قد سبقها تسجيل دخول مشبوه).

- يمكن مهاجمة العملاء في طبقات متعددة:: لا تكفي وسيلة تخفيف واحدة (مثل علامة الحماية من العبث). فالضوابط متعددة الطبقات ضرورية.

- رؤية النواة صعبة على نطاق واسع:: يمكن أن تكون المراقبة الكاملة للسائق والتحقق من السائقين صاخبة؛ القياس عن بُعد المجمّع لتحسين نسبة الإشارة إلى الضوضاء.