GHunt ist ein Open-Source-OSINT-Tool zur Untersuchung und Analyse von Google-Konten anhand öffentlich verfügbarer Daten. GHunt wurde ursprünglich von dem Sicherheitsforscher mxrch veröffentlicht und hat sich zu einer festen Größe bei OSINT-Untersuchungen, Penetrationstests und Threat Intelligence entwickelt.

Im Gegensatz zu Exploit-Frameworks hackt sich GHunt nicht in Konten ein. Stattdessen nutzt es offene Google-Dienste, um digitale Fußabdrücke zu sammeln. Mit nur einer Gmail-Adresse kann GHunt wertvolle Informationen preisgeben.

Was GHunt tun kann

- Google Mail und Google ID-Profiling: Sammeln Sie Metadaten über das Konto, das Erstellungsdatum und die verknüpften Dienste.

- Google Maps-Bewertungen: Extrahieren Sie nutzergenerierte Bewertungen und Standort-Check-ins.

- Google Fotos & Alben: Öffentlich freigegebene Alben erkennen.

- Google Drive & Dokumente: Identifizieren Sie Dateien, die versehentlich für den öffentlichen Zugang freigegeben wurden.

- YouTube & Kalender: Sammeln Sie Spuren von Videoaktivitäten und gemeinsamen Kalendern.

Für Penetrationstester bedeutet dies, dass sie in der Anfangsphase eines Einsatzes verwertbare Informationen erhalten. Für OSINT-Forscher ist es eine Möglichkeit, das Online-Engagement einer Person zu erfassen.

Sicherheit und rechtliche Erwägungen

GHunt ist ein reines OSINT-Tool. Es stützt sich nur auf öffentlich verfügbare Informationen und sollte niemals ohne entsprechende Genehmigung verwendet werden. Das Ausführen von GHunt gegen Konten, die Ihnen nicht gehören oder für die Sie keine Erlaubnis haben, sie zu untersuchen, kann gegen Datenschutzgesetze verstoßen.

Verteidiger können jedoch GHunt verwenden, um ihre eigenen Google-Konten zu überprüfen und sicherzustellen, dass keine Informationen ungewollt offengelegt werden.

Wo GHunt in die Cybersicherheit passt

- Red Team Aufklärung: Sammeln von Hintergrundinformationen vor einer Verlobung.

- Intelligente Bedrohung: Verfolgung der Exposition öffentlicher Daten in Verbindung mit bestimmten E-Mail-Adressen.

- Digitale Forensik: Korrelation von Online-Verhalten und kompromittierten Konten.

Dennoch hat GHunt seine Grenzen: Es ist auf Google-Dienste spezialisiert, erfordert technisches Wissen und deckt keine umfassendere Schwachstellenüberprüfung ab.

Von GHunt zu automatisiertem Pentesting mit KI

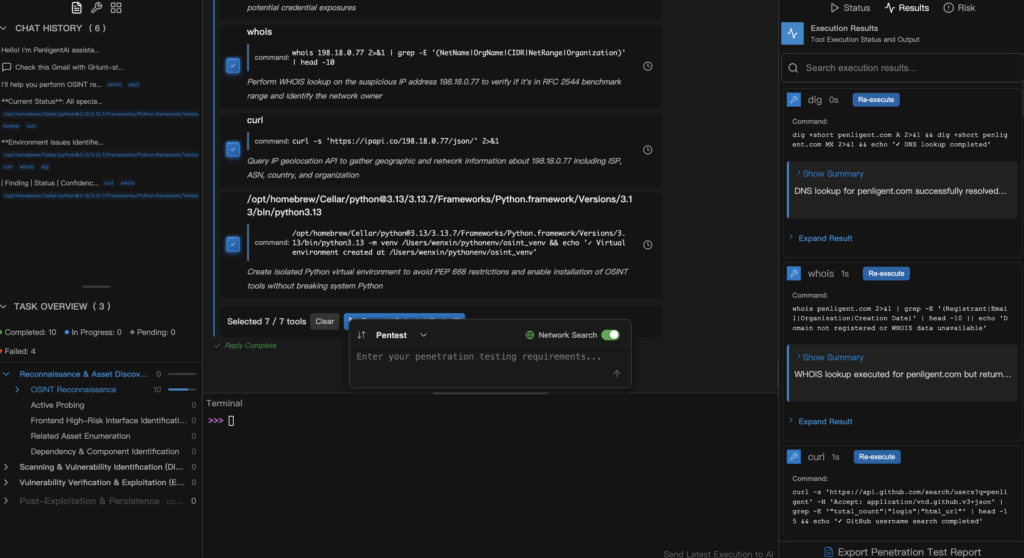

Dies ist der Ort, an dem AI-Pentest-Tools wie Sträflich ins Spiel kommen. GHunt demonstriert die Leistungsfähigkeit von gezieltem OSINT, aber Verteidiger und Tester brauchen oft mehr: CVE-Erkennung, Schwachstellenvalidierung und vollständige Abhilfeworkflows.

Mit Sträflichschreiben Sie keine Skripte. Sie geben einfach eine Aufforderung in natürlicher Sprache ein. Zum Beispiel:

- "Überprüfen Sie dieses Gmail-Konto mit GHunt-ähnlichen OSINT-Methoden".

- "Scannen Sie meine iOS-Geräte auf CVE-2025-24085 und erstellen Sie einen Abhilfeplan.

- "Schwachstellen in meiner Webanwendung validieren und einen auditfähigen Bericht erstellen".

Penligent konvertiert Ihre Anfrage in sicheren Python-Code, führt Überprüfungen mit Hunderten von integrierten Tools durch und erstellt Beweispakete sowie priorisierte Korrekturen.

Schlussfolgerung

GHunt zeigt, wie leistungsfähig OSINT sein kann, wenn es auf ein einzelnes Ökosystem wie Google angewendet wird. Um jedoch von der Erkundung zum umfassenden Pentesting überzugehen, sind Automatisierung und Skalierung erforderlich. Penligent erweitert die Logik von "eine Eingabe, viele Erkenntnisse" zu einem KI-gestützter Pentest-Workflow: von natürlicher Sprache bis hin zu CVE-Prüfungen, von der Schwachstellenprüfung bis hin zu Berichten über Abhilfemaßnahmen.